BUU刷题记录——Misc(一)

前言:

最近学习之余在BUU上刷了几道misc题,有一些没接触过的知识,挺有意思的,顺便来记录下。

1、九连环

涉及到的知识点:

- steghide的使用

打开附件,是一张图片

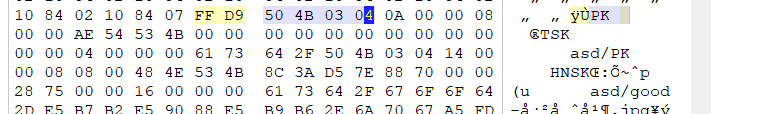

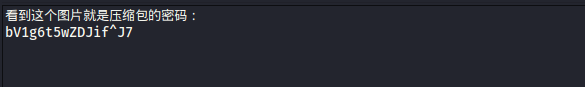

丢winhex里看一下,搜索jpg文件尾 FF D9,发现后面有压缩包,

用foremost分离出一个压缩包且存在伪加密

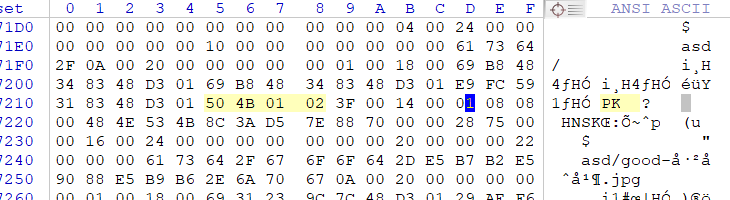

把01改为00后,打开压缩包 里面有一张图片和压缩包

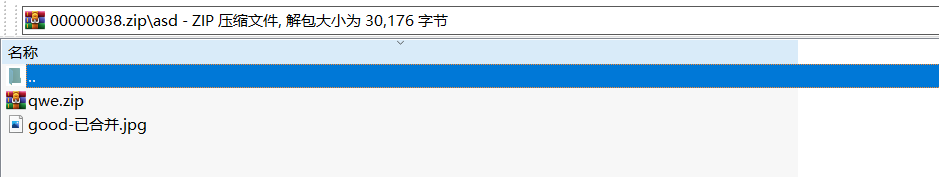

这个压缩包也是加密的,密码大概率是在图片中的,对着图片分析了一圈没什么发现,在查看wp之后知道需要用到 Steghide工具。工具介绍

工具使用:

Steghide是一款开源的隐写术软件,可以在一张图片或者音频文件中隐藏信息,同时也可以提取在图片或音频中的隐藏信息。

kali下steghide的安装:

apt-get install steghide

使用:

隐藏信息没有设置密码,直接回车即可。得到隐藏文件,打开

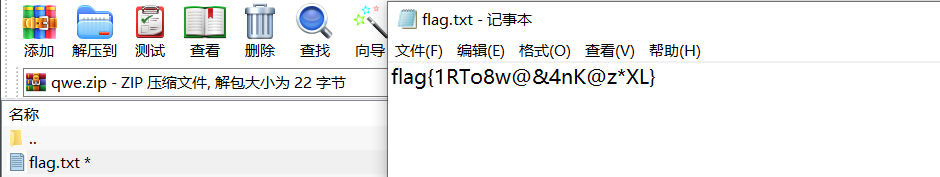

使用密码打开压缩包,得到flag

2、面具下的flag

打开附件,是一张jpg格式的图片

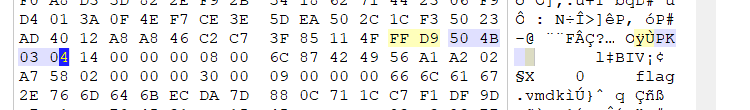

winhex看一下,发现图片尾后有zip文件

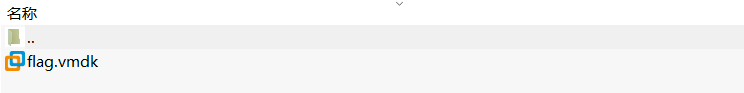

foremost分离出压缩包,且存在伪加密,09 改为 00 解除伪加密,压缩包里面是一个vmdk类型的文件

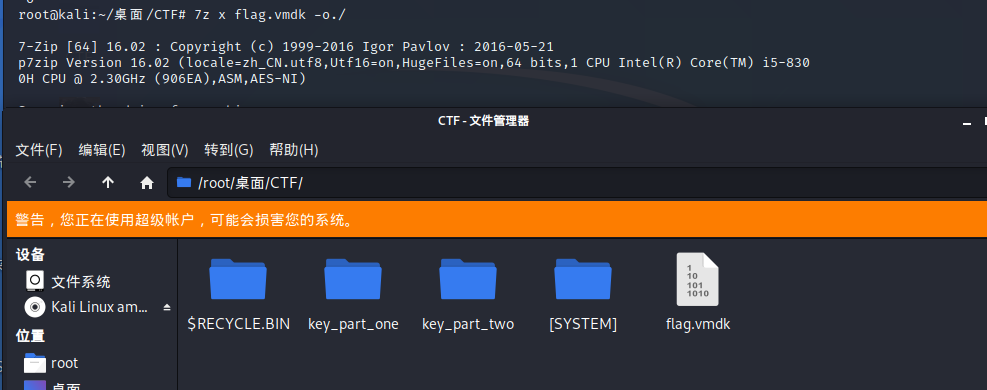

之前没见过这种类型的文件,百度了一下,知道这种文件可以用 7z 进行解压提取,在kali中使用 7z 解压:

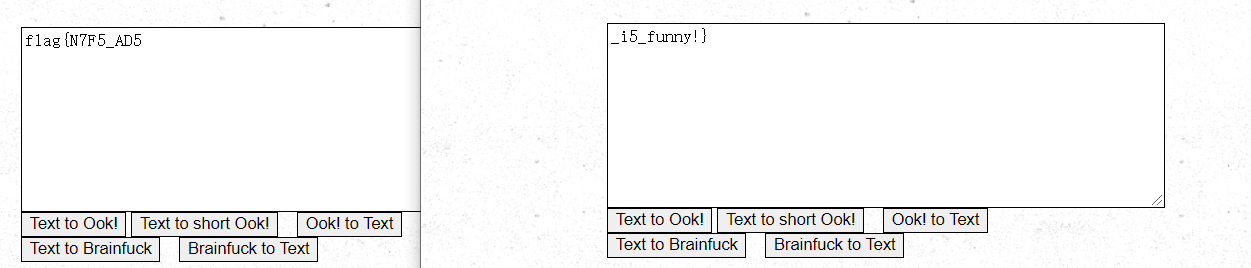

得到几个文件夹,其中 key_part_one 和 key_part_two 中含有Brainfuck与Ook!的加密文本 ,解密后将得到的字符串前拼接起来就得到了flag。

在线网站:https://www.splitbrain.org/services/ook

3、刷新过的图片

打开附件,是一张图片

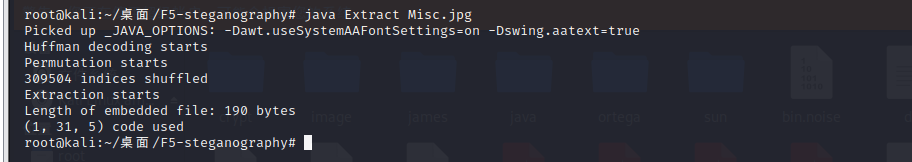

各种尝试都没发现什么东西,百度了才知道这题用到了F5隐写。

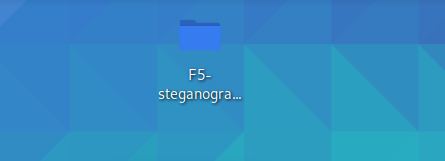

kali下安装 F5-steganography:

git clone https://github.com/matthewgao/F5-steganography

安装完成后如下

使用方法:

java Extract 图片路径 [-p 密码]

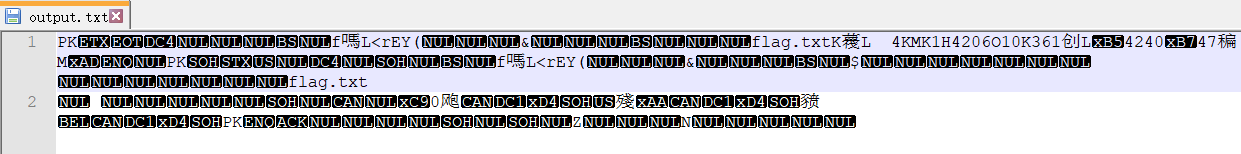

得到out.text文件,很明显是一个zip文件

后缀名改为zip,发现有伪加密,修改之后再解压就可以得到 flag.txt

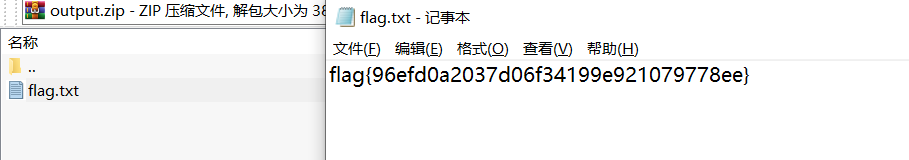

4、snake

附件是一张蛇的图片,图就不放了 有点吓人。

binwalk分析出有压缩文件

分离出一个压缩包,里面有 key和cipher 文件,key文件中是base64加密的密文:

分离出一个压缩包,里面有 key和cipher 文件,key文件中是base64加密的密文:

V2hhdCBpcyBOaWNraSBNaW5haidzIGZhdm9yaXRlIHNvbmcgdGhhdCByZWZlcnMgdG8gc25ha2VzPwo=

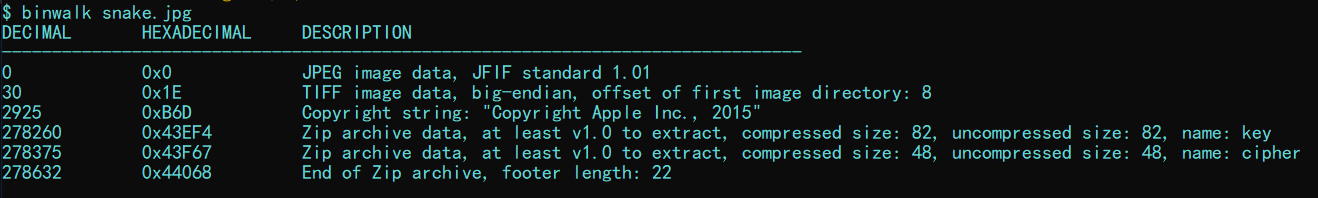

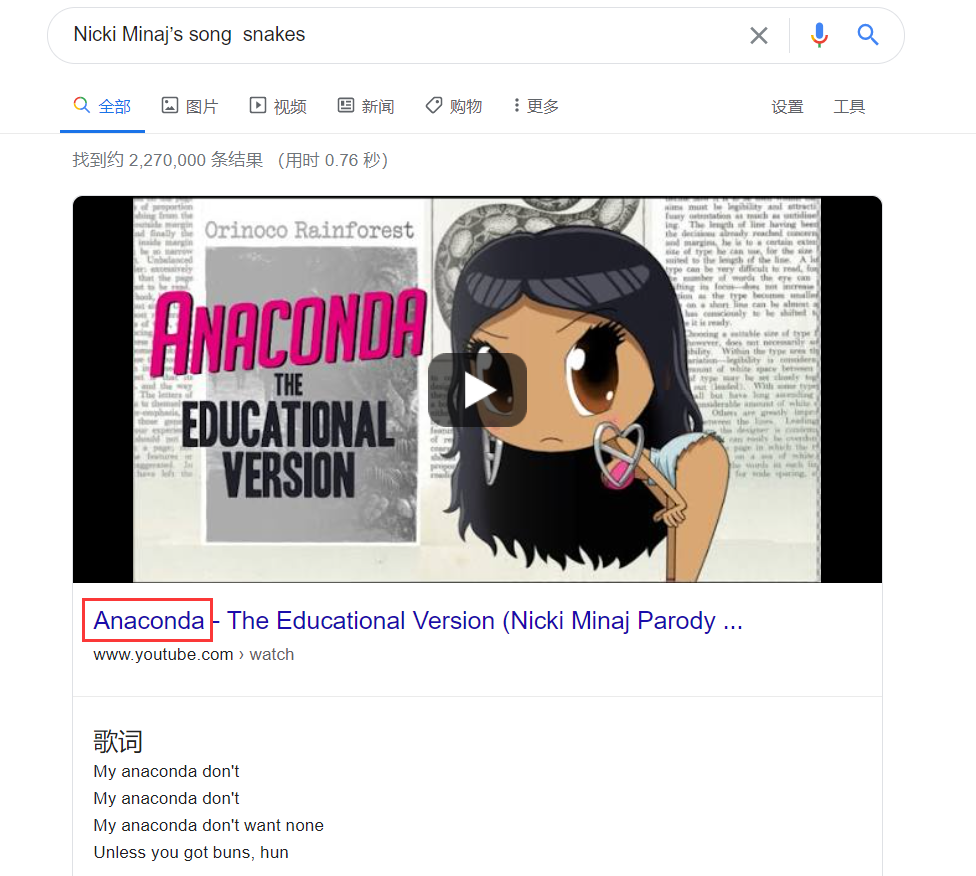

解密得到:What is Nicki Minaj’s favorite song that refers to snakes? (尼基·米纳吉最喜欢的关于蛇的歌是什么?)

百度了一下,这首歌应该是 Anaconda ,即 key应该就是 Anaconda

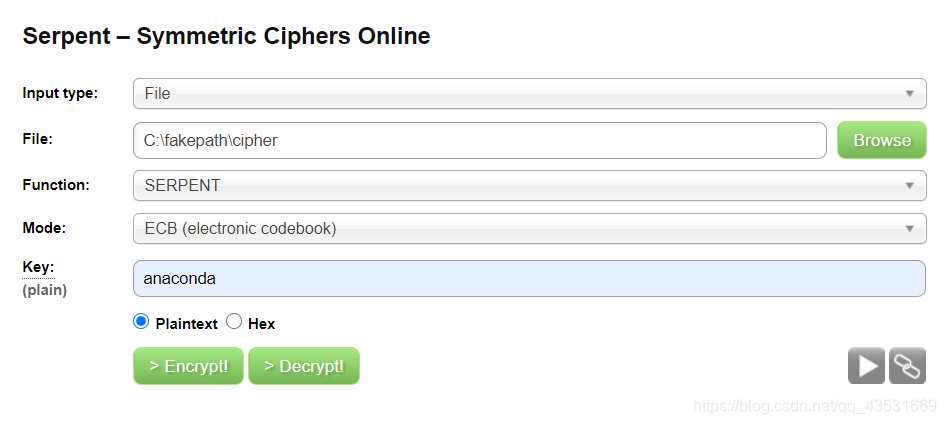

但是 cipher 不知道是什么文件。百度了一下才知道,对于蛇这个名词,在英语中还有一个翻译:Serpent。

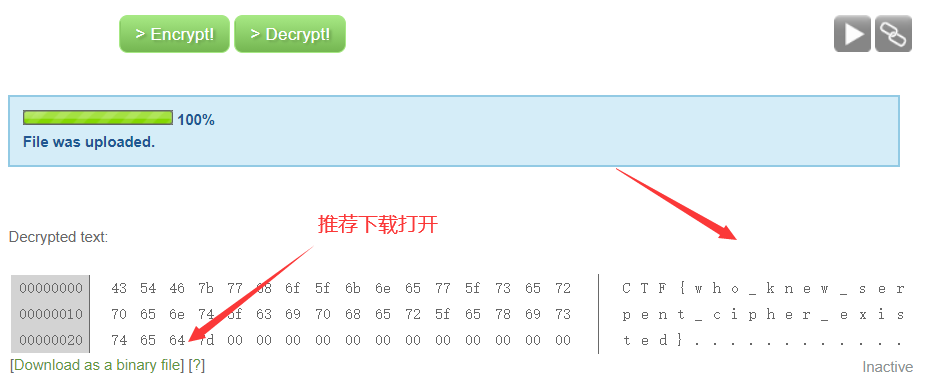

Serpent是一个加密算法,于是对 cipher文件进行 Serpent解密

在线网站:http://serpent.online-domain-tools.com/

key是 anaconda

得到flag

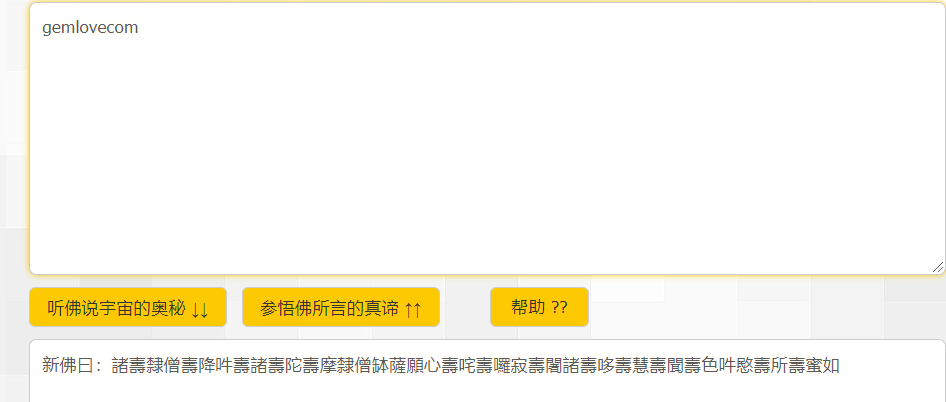

5、[BJDCTF 2nd]圣火昭昭

打开附件,是一张喵图

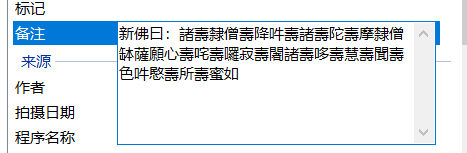

在图片属性备注里可以看到

新佛曰 在线解密 http://hi.pcmoe.net/buddha.html

题目说了com是多余的,所以解出来应该是 gemlove

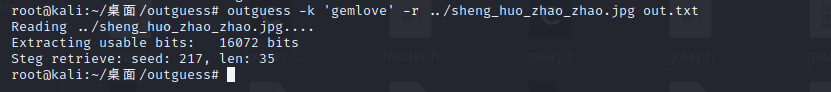

根据题目提示,有一个加重的猜字,很容易联想到 outguess加密 (其实是百度的)工具介绍

隐写工具outguess使用:

kail下载

git clone https://github.com/crorvick/outguess

cd outguess

安装

./configure && make && make install

解密

outguess -k "key" -r 1.jpg hidden.txt

解密内容会放在hidden.txt中

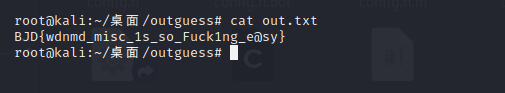

打开out.txt 得到flag

🆗,先总结这么多吧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号