VLAN技术 & ACL访问控制

VLAN介绍与配置

VLAN概述

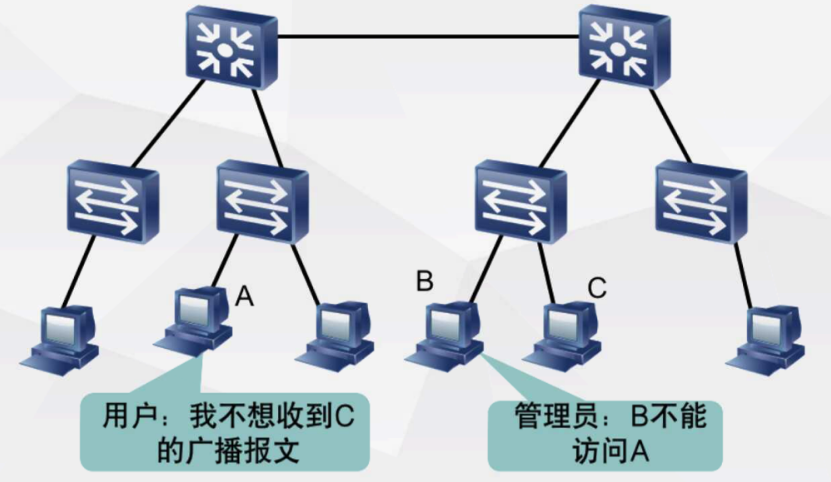

- 交换网络中的问题

-

VLAN(Virtual Local Area Network)

-

在物理网络上划分出逻辑网 ,对应OS模型第二层

-

VLAN划分不受端口物理位置限制,VLAN和普通物理网络有同样属性

-

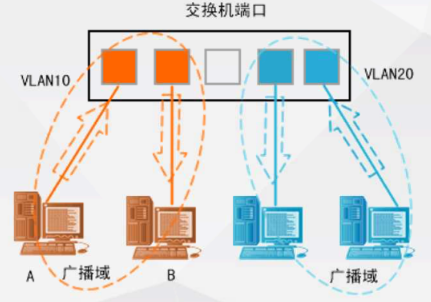

第二层数据单播、广播只在一个VLAN内转发,不会进入其他VLAN中

-

一个VLAN = 一个广播域 = 一个网段

- VLAN的作用

-

安全性,减少保密信息遭到破坏的可能性

-

节约成本,无需昂贵的网络升级

-

提高性能,将二层网络划分成多个广播域,减少不必要的数据流

-

缩小广播域,减少一个广播域上的设备数量

-

提升管理效率

配置VLAN

- 体会VLAN隔离广播域

1. 创建VLAN

switch# configure terminal

switch(config)# vlan 10

switch(config-vlan)# exit

switch(config)# vlan 20

switch(config-vlan)# exit

2. 查看ⅥLAN表,VLAN创建成功

switch# show vlan b

3. 将端口加入到VLAN中

switch# configure terminal

switch(config)# int f0/1

switch(config-if)# switchport access vlan 10

switch(config-if)# exit

VLAN Trunk

-

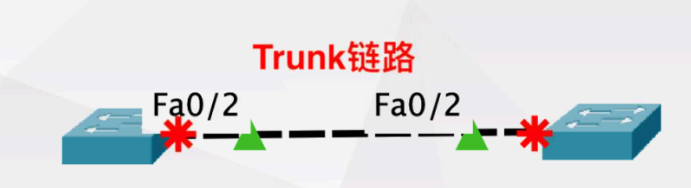

什么是 Trunk

-

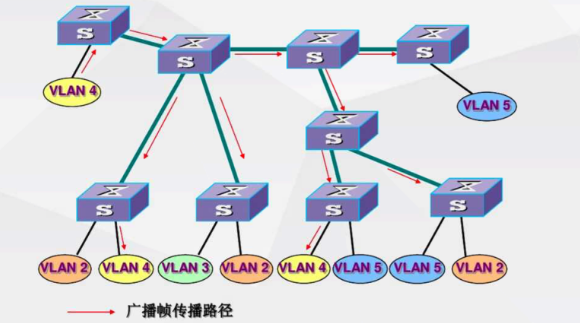

介绍::Trunk是在两个网络设备之间,承载多于—种VLAN的端到端的连接,将ⅥAN延伸至整个网络

-

作用:允许所有VLAN数据通过 trunk链路

-

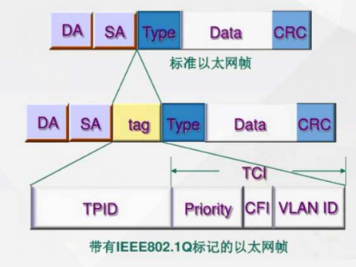

方法:通过在数据帧上加标签,来区分不同的ⅥLAN数据

- Trunk标签

-

ISL标签:Cisco私有的,标签大小30字节

-

802.1q标签:公有协议,所有厂家都支持,标签大小4字节,属于内部标签

- 交换机端口链路类型

-

接入端口 :也称为 access端口,一般用于连接pc ,只能属于某一个vlan ,也只能传输一个vlan的数据

-

中继端口 :也称为 trunk端口,一般用于连接其他交换机 ,属于公共端口 ,允许所有vlan的数据通过

- 配置Trunk命令

Switch(config)# f0/2

Switch(config-if)# switchport mode trunk //开启trunk口

Switch(config-if)#

BLINEPROTO-5-UPDOWN: Line protocol on Interface

FastEthernet0/2, changed state to down

ACL访问控制列表

ACL概述

-

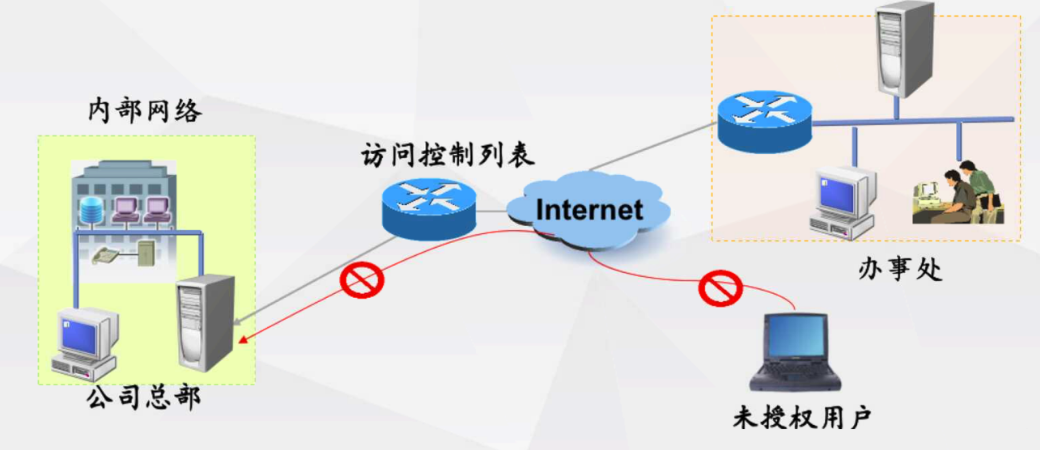

什么是访问控制列表

-

访问控制列表(ACL):应用于路由器接口 的指令列表,用于指定哪些数据包可以接收转发,哪些数据包需要拒绝

-

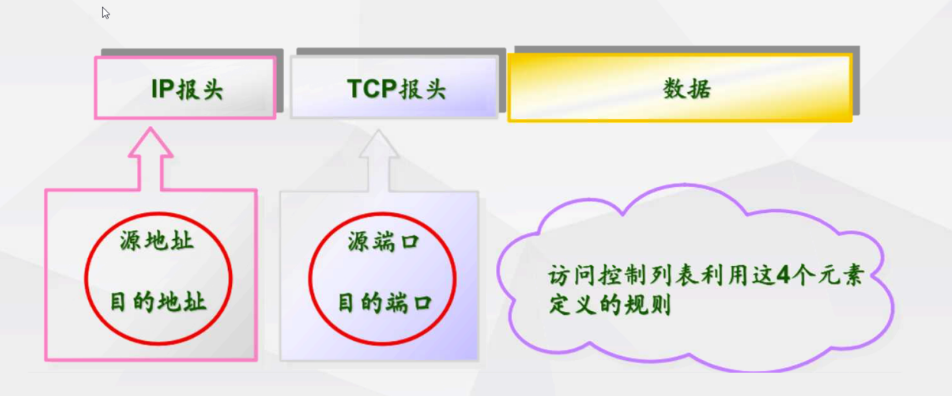

ACL的工作原理

-

读取第三层及第四层包头 中的信息

-

根据预先定义好的规则对包进行过滤

-

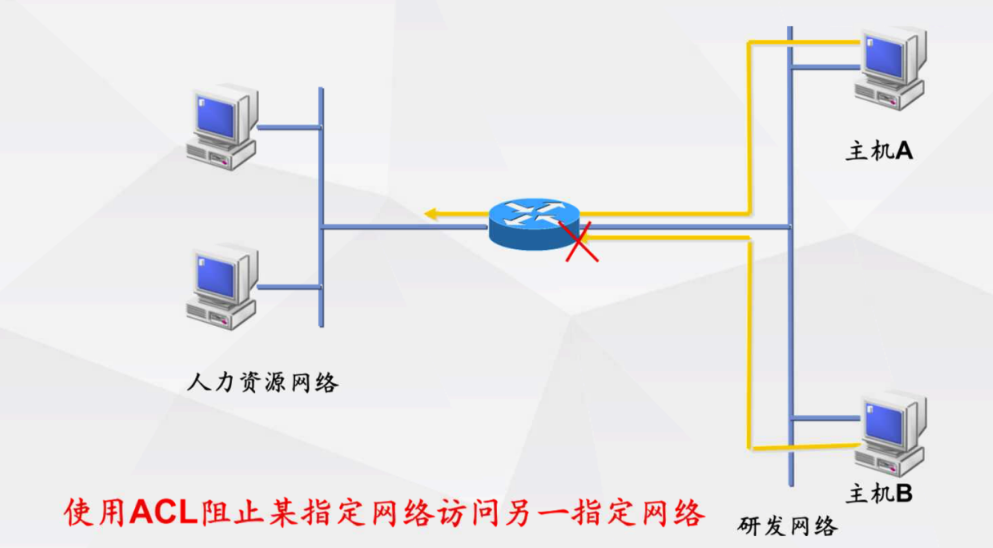

ACL的作用

-

提供网络访问的基本安全手段

-

可以控制数据流量

-

控制通信量

-

访问控制列表的作用

- 实现访问控制列表的核心技术是包过滤

ACL的工作原理

- 通过分析IP数据包包头信息,进行判断

ACL的分类

-

基本类型 的控制访问列表

-

标准 访问控制列表

-

扩展 访问控制列表

-

其他种类 的访问控制列表

-

基于MAC地址的访问控制列表

-

基于时间的访问控制列表

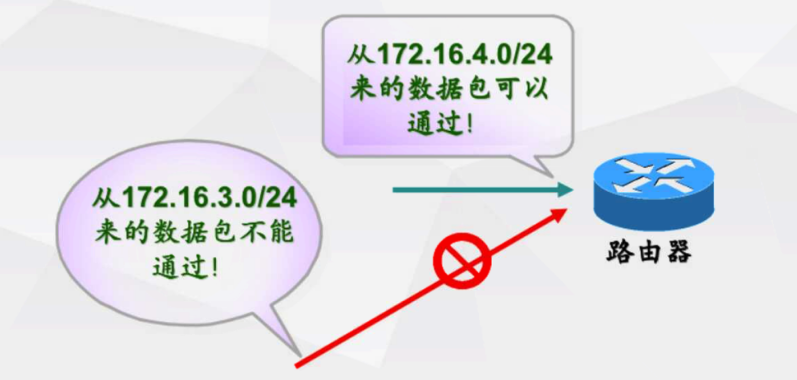

标准访问控制列表

-

根据数据包的源IP地址来允许或拒绝 数据包(只使用源地址进行过滤)

-

访问控制列表号从1~99

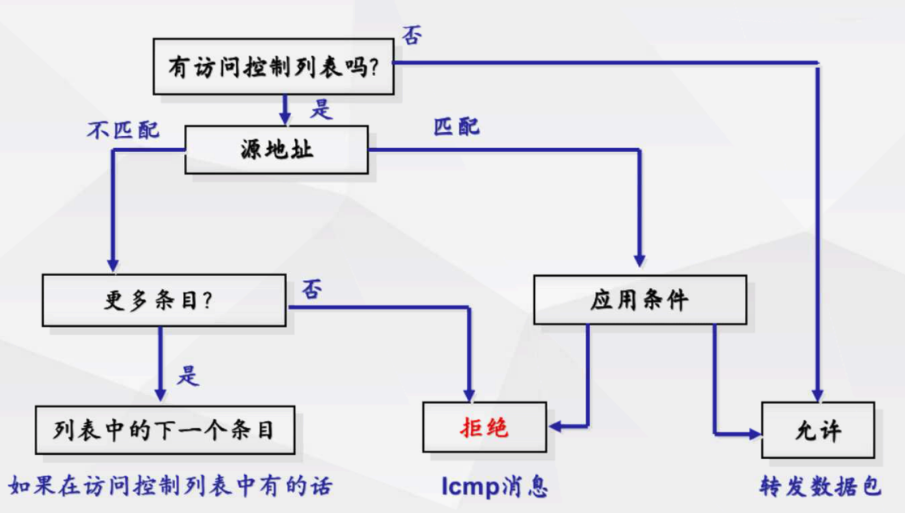

- 标准访问控制列表流程图

- 标准访问控制列表的配置

- 第一步,使用 access-ist命令创建访问控制列表

switch# configure terminal

switch(config)# access-list表号 permit/deny源IP或源网段 反子网掩码

注意:反子网掩码:将正子网掩码的0和1倒置

| 255.0.0.0 | 0.255.255.255 |

|---|---|

| 255.255.0.0 | 0.0.255.255 |

| 255.255.255.0 | 0.0.0.255 |

举例 :拒绝IP 40.1.1.1 的主机

Router>enable

Router#conf terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#access-list 1 deny host 40.1.1.1

Router(config)#access-list 1 permit any

Router(config)#int f0/1

Router(config-if)#ip access-group 1 out

Router(config-if)#exit

Router(config)#exit

%SYS-5-CONFIG_I: Configured from console by console

Router#show access-lists

Standard IP access list 1

10 deny host 40.1.1.1

20 permit any

Router#

举例 :拒绝网段10.1.1.0 的主机

Router#conf terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#access-list 1 deny 10.1.1.0 0.0.0.255

Router(config)#access-list 1 permit any

Router(config)#int f0/1

Router(config-if)#ip access-group 1 out

Router(config-if)#exit

Router(config)#exit

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#show access-lists

Standard IP access list 1

10 deny 10.1.1.0 0.0.0.255

20 permit any

Router#

判断in还是 out的方法:以路由器为准,进路由器为 in,出路由器为out

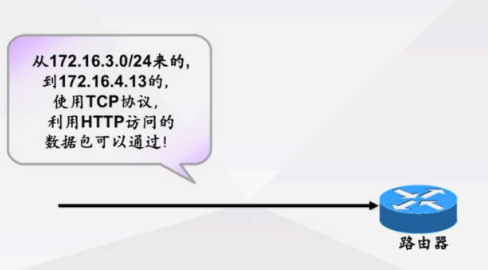

扩展访问控制列表

-

介绍

-

基于源和目的地址、传输层协议和应用端口号 进行过滤

-

每个条件都必须匹配,才会施加允许或拒绝条件

-

使用扩展ACL可以实现更加精确 的流量控制

-

访问控制列表号从100~199

-

特点:扩展访问控制列表使用更多的信息描述 数据包,表明是允许还是拒绝

-

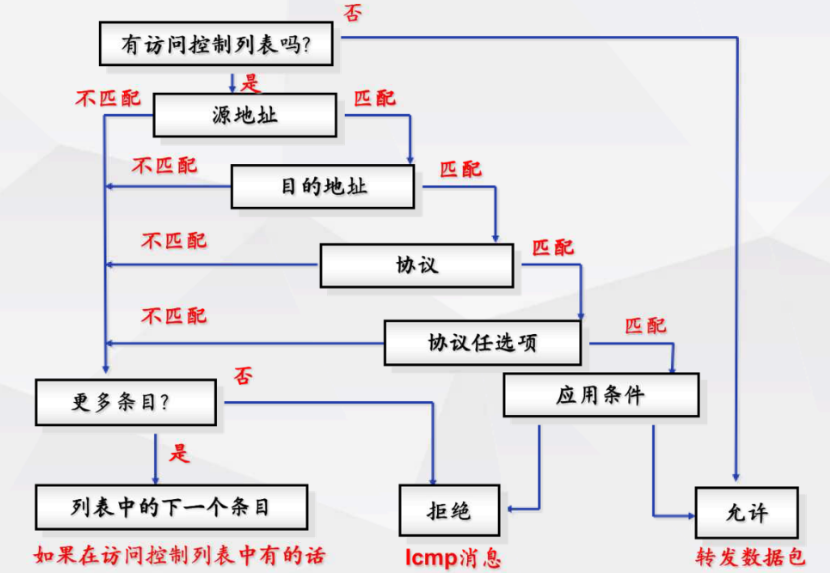

扩展访问控制列表流程图

- 扩展访问控制列表的配置

- 使用 access-list命令创建“扩展访问控制列表、

Router(config)# access-list 表号{ permit deny}协议 源IP或源网段 反子网掩码 [eq端口号]

注意:协议为tcp/udp/ip/icmp

举例:

acc 100 permit tcp host 10.1.1.1 host 20.1.1.3 eq 80

acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255

- 将ACL表应用到接口上

Router(config)# int fo/x

Router(config-if)# ip access-group 表号 in/out

浙公网安备 33010602011771号

浙公网安备 33010602011771号