Kubernetes-Service介绍(三)-Ingress(含最新版安装踩坑实践)

前言

本篇是Kubernetes第十篇,大家一定要把环境搭建起来,看是解决不了问题的,必须实战。

Kubernetes系列文章:

Kubernetes介绍 Kubernetes环境搭建 Kubernetes-kubectl介绍 Kubernetes-Pod介绍(-) Kubernetes-Pod介绍(二)-生命周期 Kubernetes-Pod介绍(三)-Pod调度 Kubernetes-Pod介绍(四)-Deployment Kubernetes-Service介绍(一)-基本概念 Kubernetes-Service介绍(二)-服务发现

什么需要Ingress

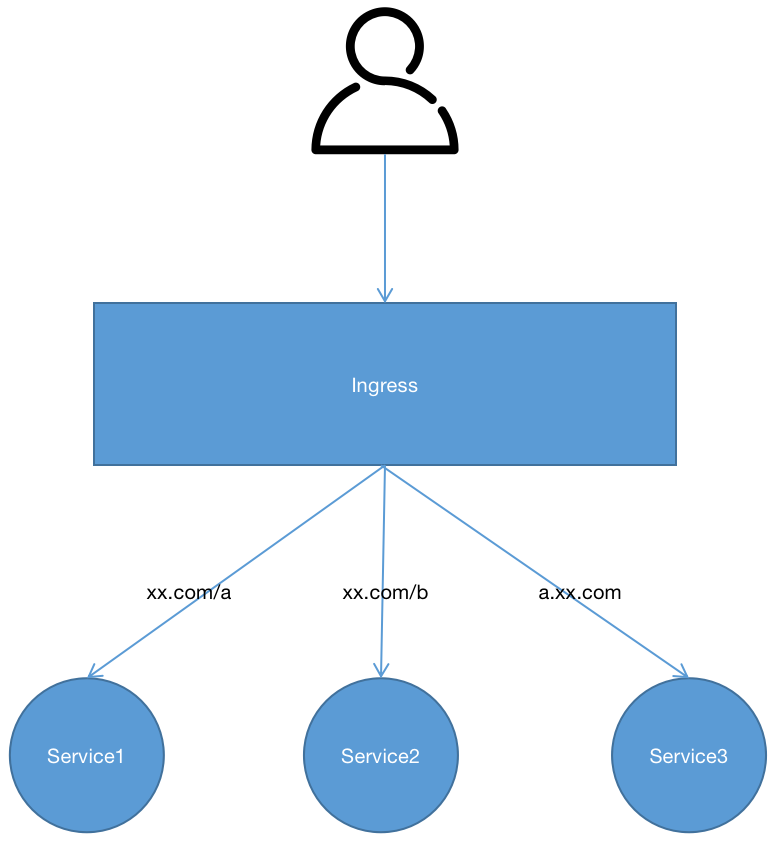

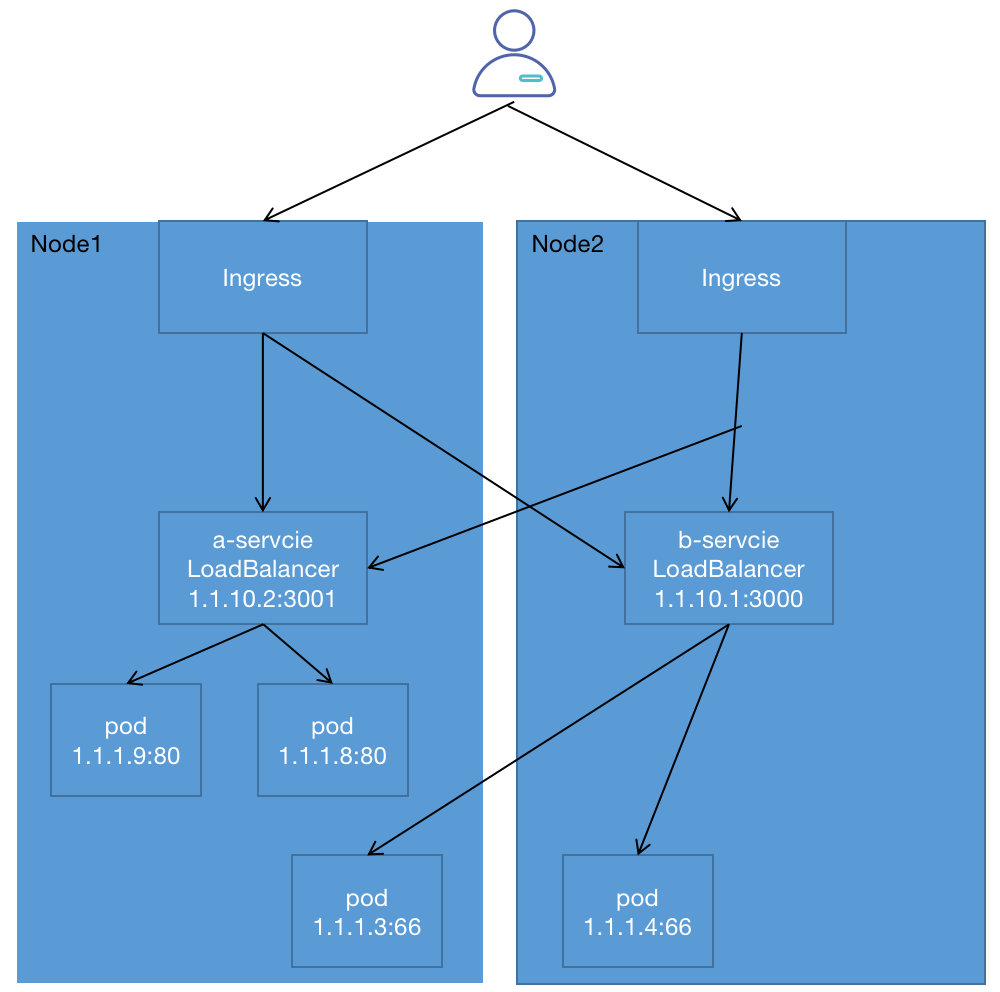

Service是基于四层TCP和UDP协议转发的,而Ingress可以基于七层的HTTP和HTTPS协议转发,可以通过域名和路径做到更细粒度的划分,如下图所示:

Ingress请求过程

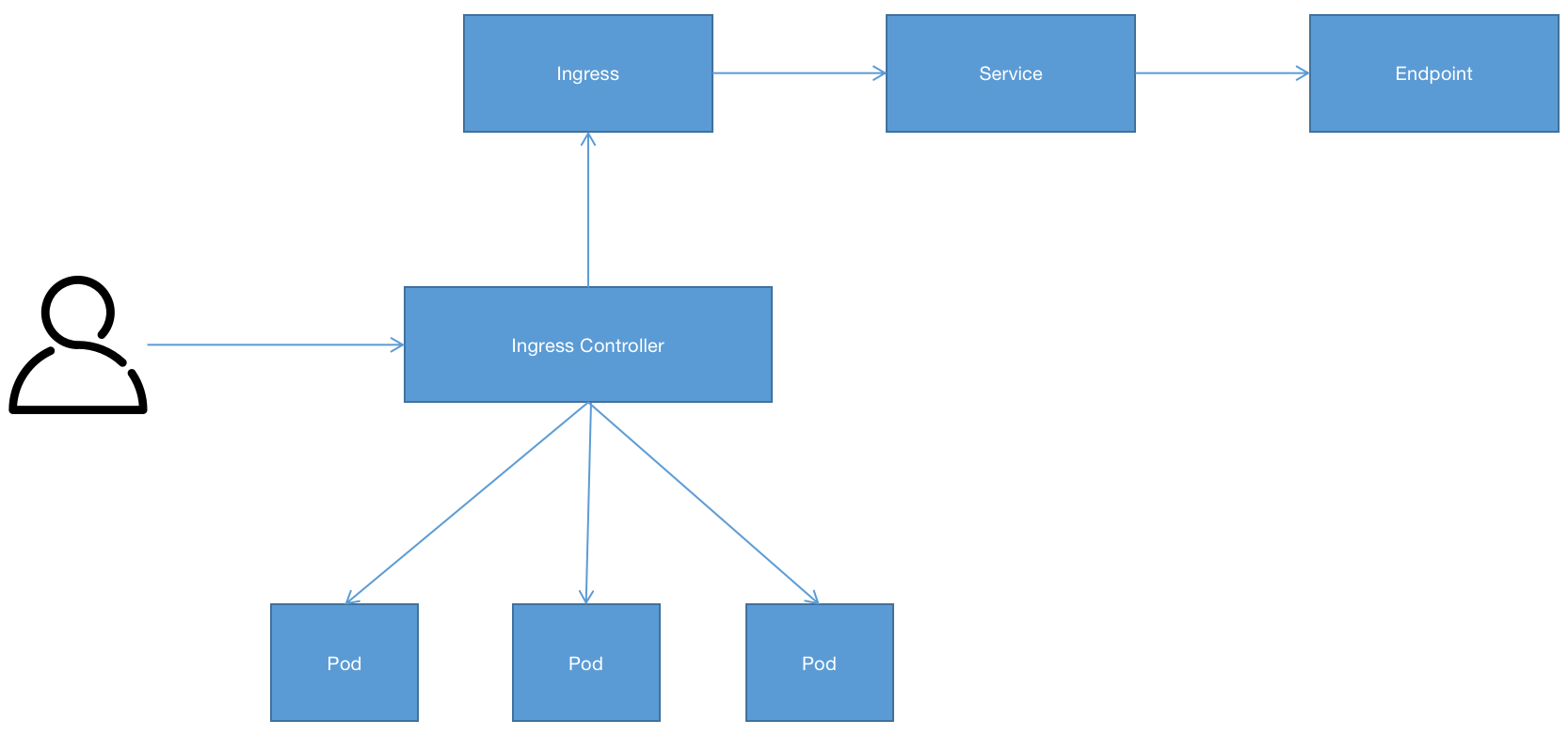

用户请求首先到达Ingress Controller,Ingress Controller根据Ingress的路由规则,查找到对应的Service,进而通过Endpoint查询到Pod的IP地址,然后将请求转发给Pod。

Ingress与Ingress Controller

简单来说,Ingress Controller是负责具体转发的组件,通过各种方式将它暴露在集群入口,外部对集群的请求流量会先到Ingress Controller,而Ingress对象是用来告诉Ingress Controller该如何转发请求,比如哪些域名哪些Path要转发到哪些服务等等。

Ingress Controller

Ingress Controller并不是Kubernetes自带的组件,实际上Ingress Controller只是一个统称,用户可以选择不同的Ingress Controller实现,目前,由Kubernetes维护的Ingress Controller只有Google的GCE与Ingress Nginx两个,其他还有很多第三方维护的Ingress Controller。但是不管哪一种Ingress Controller,实现的机制都基本一致,只是在具体配置上有差异。一般来说,Ingress Controller的形式都是一个Pod,里面跑着daemon程序和反向代理程序。daemon负责不断监控集群的变化,根据Ingress对象生成配置并应用新配置到反向代理,比如Nginx Ingress就是动态生成Nginx配置,动态更新upstream,并在需要的时候重新加载应用新配置。

Ingress

Ingress是一个API对象,和其他对象一样,通过yaml文件来配置。Ingress通过Http或Https暴露集群内部Service,给Service提供外部URL、负载均衡、SSL/TLS能力以及基于Host代理。

Ingress的部署

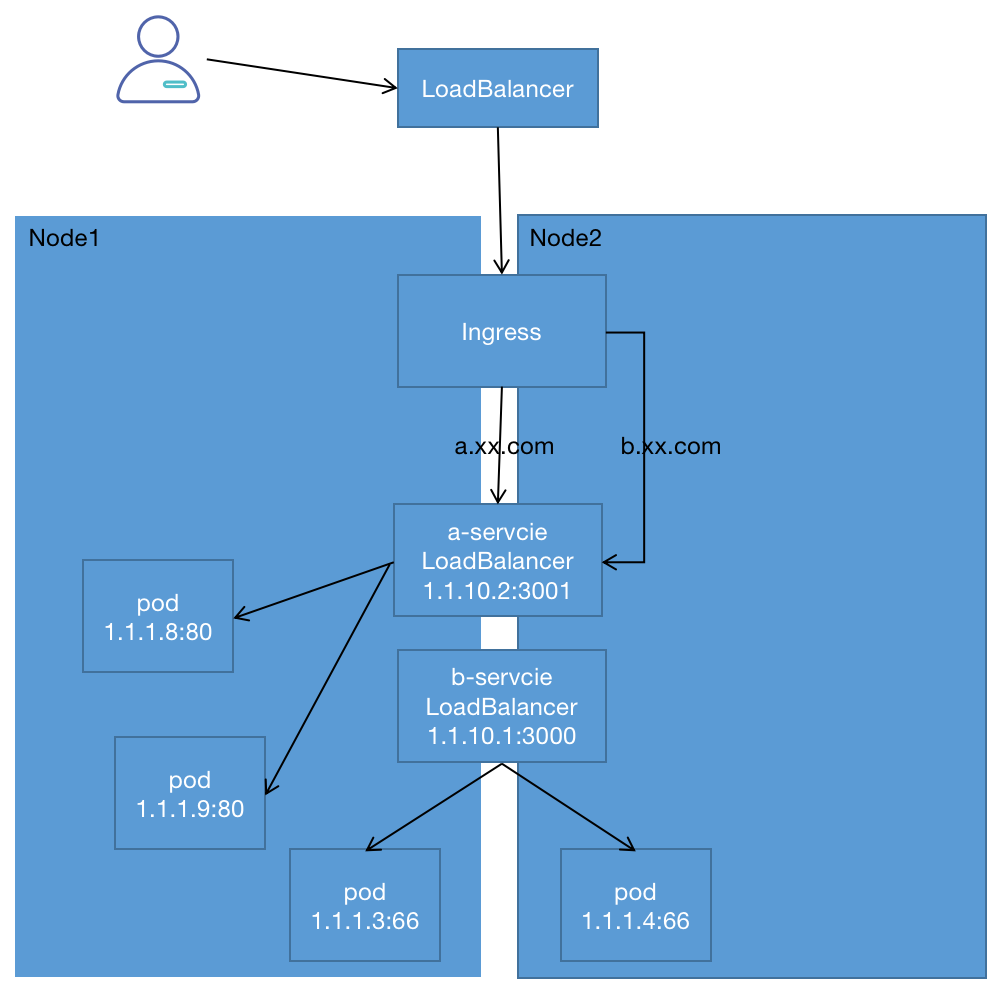

Deployment+LoadBalancer模式的Service

如果要把Ingress部署在公有云,那可以选择这种方式。用Deployment部署Ingress Controller,创建一个type为LoadBalancer的Service关联这组Pod。大部分公有云,都会为LoadBalancer的Service自动创建一个负载均衡器,通常还绑定了公网地址。只要把域名解析指向该地址,就实现了集群服务的对外暴露。此方案确定需要在公有云上部署。

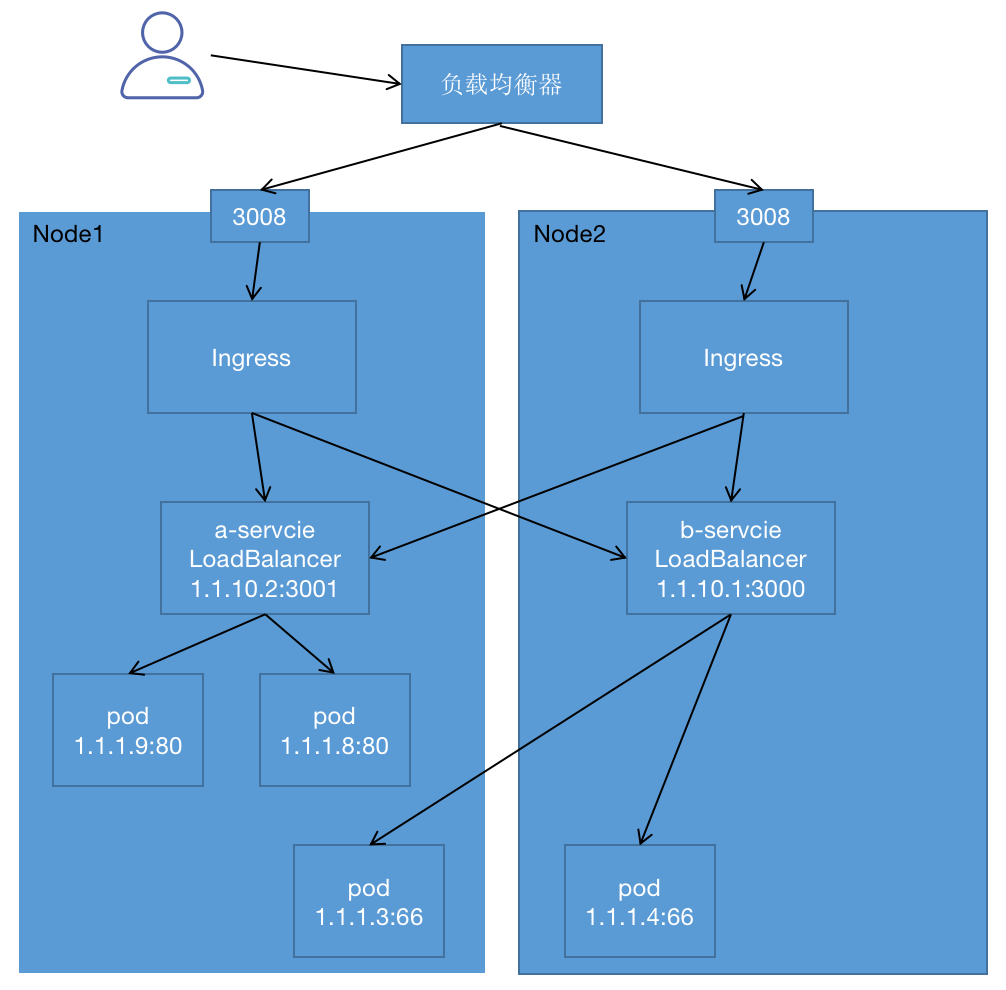

Deployment+NodePort模式的Service

使用Deployment模式部署Ingress Controller,并创建对应的服务,但是type为NodePort。这样,Ingress就会暴露在集群节点ip的特定端口上。由于Nodeport暴露的端口是随机端口,一般会在前面再搭建一套负载均衡器来转发请求。该方式一般用于宿主机是相对固定IP地址。

缺点:

NodePort方式暴露Ingress虽然简单方便,但是NodePort多了一层转发,在请求量级很大时可能对性能会有一定影响; 请求节点会是类似http://www.a.com:3008,其中3008是Ingress Nginx的svc暴露出来的Nodeport端口,看起来不太专业;

DaemonSet+HostNetwork+NodeSelector模式

使用DaemonSet结合Nodeselector来部署Ingress Controller到特定的Node上,然后使用HostNetwork直接把该Pod与宿主机Node的网络打通,直接使用宿主机的80/433端口就能访问服务。这时Ingress Controller所在的Node机器就是流量入口。

优点

该方式整个请求链路最简单,性能相对NodePort减少一层转发,因此性能更好;

缺点

由于直接利用宿主机节点的网络和端口,一个Node只能部署一个Ingress Controller的pod;

部署实战

关于版本问题需要注意以下几点:

本篇采用ingress-nginx v1.0.0,最新版本 v1.0.0适用于 Kubernetes 版本 v1.19+ ;

Kubernetes-v1.22+ 需要使用 ingress-nginx>=1.0,因为 networking.k8s.io/v1beta 已经移除;

Deployment+NodePort模式

使用wget下载v1.0.0的deploy.yaml,该处可能由于网络的原因下载不下来,大家可以在第二步下载我改好的文件;

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/controller-v1.0.0/deploy/static/provider/baremetal/deploy.yaml

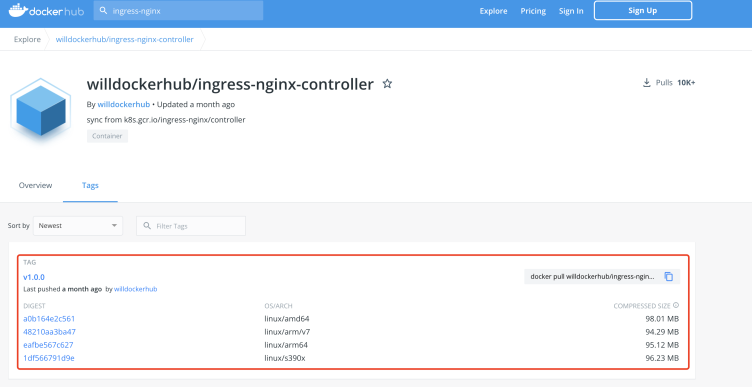

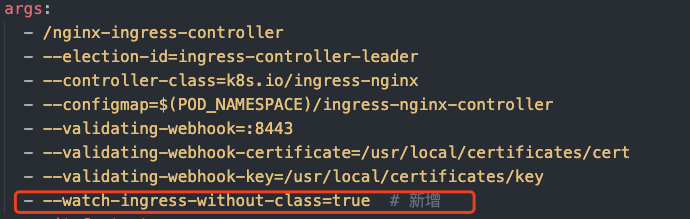

接下来我们需要修改deploy.yaml里面的镜像文件,由于k8s.gcr.io相关的镜像国内都进行屏蔽了,这里我采用了从docker官方去下载相关的镜像文件,需要将k8s.gcr.io/ingress-nginx/controller:v1.0.0和k8s.gcr.io/ingress-nginx/kube-webhook-certgen:v1.0镜像替换为willdockerhub/ingress-nginx-controller:v1.0.0和jettech/kube-webhook-certgen:v1.5.2,这里需要注意的是kube-webhook-certgen有两处不要漏替换,此外需要在args处增加--watch-ingress-without-class=true配置,这里将修改好的文件v1.0.0-deploy.yaml上传到网盘,链接 提取码: sksc ;

部署nginx-ingress-controller;

kubectl apply -f v1.0.0-deploy.yaml

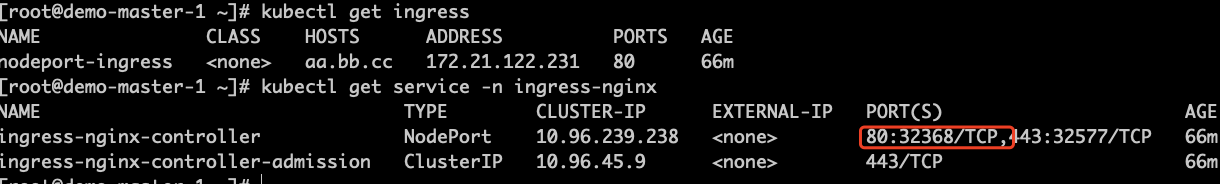

检查nginx-ingress-controller创建的情况,这个我们会发现该Service是一个NodePort类型,并且被随机分配两个端口,分别是32368和32577,后续我们就需要通过这个端口访问改地址信息;

#查看相关pod状态

kubectl get pods -n ingress-nginx -owide

#查看service

kubectl get service -n ingress-nginx

创建Deployment和Service,这里我们就是就使用之前的nginx-deployment.yaml和nginx-service.yaml;

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-deployment

spec:

selector:

matchLabels:

app: backend

replicas: 3

template:

metadata:

labels:

app: backend

spec:

containers:

- name: nginx

image: nginx:latest

resources:

limits:

memory: "128Mi"

cpu: "128m"

ports:

- containerPort: 80

apiVersion: v1

kind: Service

metadata:

name: nginx-service

spec:

#定义后端pod标签为app=backend

selector:

app: backend

ports:

#service端口号

- port: 80

#pod的端口号

targetPort: 80

kubectl apply -f nginx-service.yaml

kubectl apply -f nginx-nodeport-service.yaml

验证Service创建情况,并且可以通过Service地址访问相关服务;

#查看service状况

kubectl get svc

#访问服务

curl http://10.96.45.195

新建ingress策略nodeport-ingress.yaml,创建对应资源;

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: nodeport-ingress

namespace: default

spec:

rules:

- host: aa.bb.cc

http:

paths:

- pathType: Prefix

path: /

backend:

service:

name: nginx-service

port:

number: 80

#创建ingress资源

kubectl apply -f nodeport-ingress.yaml

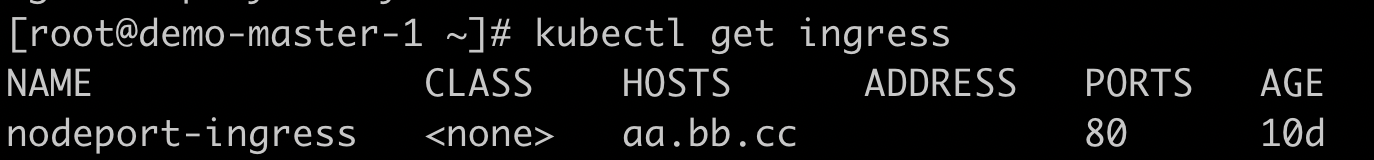

#检查ingress资源

kubectl get ingress

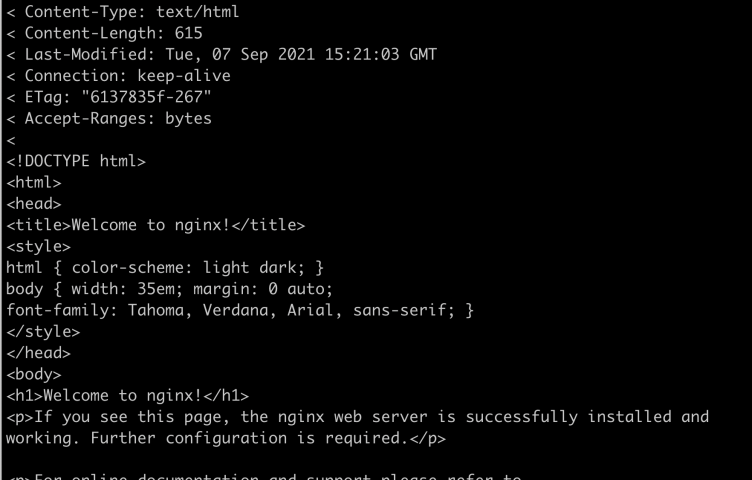

检查资源的访问,这里使用nginx-ingress-controller暴露的端口32368访问服务的信息;

#第一种方案可以在对应Node上设置host文件

echo '172.21.122.231 aa.bb.cc' >> /etc/hosts

curl aa.bb.cc:32368

#使用curl方式

curl -v http://172.21.122.231:32368 -H 'host: aa.bb.cc'

DaemonSet+HostNetwork+nodeSelector模式

清除资源;

kubectl delete -f v.1.0.0-deploy.yaml

kubectl delete -f nginx-nodeport-service.yaml

kubectl delete -f nodeport-ingress.yaml

给Node节点打标签为ingress=nginx;

kubectl label nodes demo-work-1 ingress=nginx

编辑v1.0.0-deploy.yaml,找到deployment部分,将kind变为DaemonSet,nodeSelector节点选择器变为ingress等于nginx,增加网络为hostNetwork等于true,这里需要在args新增--watch-ingress-without-class,这样ingress规则才能生效,这个是新版的以后不太一样的地方,链接提取码: dbag;

apiVersion: apps/v1

kind: DaemonSet

metadata:

labels:

helm.sh/chart: ingress-nginx-4.0.1

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/instance: ingress-nginx

app.kubernetes.io/version: 1.0.0

app.kubernetes.io/managed-by: Helm

app.kubernetes.io/component: controller

name: ingress-nginx-controller

namespace: ingress-nginx

spec:

selector:

matchLabels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/instance: ingress-nginx

app.kubernetes.io/component: controller

revisionHistoryLimit: 10

minReadySeconds: 0

template:

metadata:

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/instance: ingress-nginx

app.kubernetes.io/component: controller

spec:

dnsPolicy: ClusterFirst

containers:

- name: controller

image: willdockerhub/ingress-nginx-controller:v1.0.0

imagePullPolicy: IfNotPresent

lifecycle:

preStop:

exec:

command:

- /wait-shutdown

args:

- /nginx-ingress-controller

- --election-id=ingress-controller-leader

- --controller-class=k8s.io/ingress-nginx

- --configmap=$(POD_NAMESPACE)/ingress-nginx-controller

- --validating-webhook=:8443

- --validating-webhook-certificate=/usr/local/certificates/cert

- --validating-webhook-key=/usr/local/certificates/key

- --watch-ingress-without-class=true # 新增

securityContext:

capabilities:

drop:

- ALL

add:

- NET_BIND_SERVICE

runAsUser: 101

allowPrivilegeEscalation: true

env:

- name: POD_NAME

valueFrom:

fieldRef:

fieldPath: metadata.name

- name: POD_NAMESPACE

valueFrom:

fieldRef:

fieldPath: metadata.namespace

- name: LD_PRELOAD

value: /usr/local/lib/libmimalloc.so

livenessProbe:

failureThreshold: 5

httpGet:

path: /healthz

port: 10254

scheme: HTTP

initialDelaySeconds: 10

periodSeconds: 10

successThreshold: 1

timeoutSeconds: 1

readinessProbe:

failureThreshold: 3

httpGet:

path: /healthz

port: 10254

scheme: HTTP

initialDelaySeconds: 10

periodSeconds: 10

successThreshold: 1

timeoutSeconds: 1

ports:

- name: http

containerPort: 80

protocol: TCP

- name: https

containerPort: 443

protocol: TCP

- name: webhook

containerPort: 8443

protocol: TCP

volumeMounts:

- name: webhook-cert

mountPath: /usr/local/certificates/

readOnly: true

resources:

requests:

cpu: 100m

memory: 90Mi

nodeSelector:

ingress: nginx

hostNetwork: true

serviceAccountName: ingress-nginx

terminationGracePeriodSeconds: 300

volumes:

- name: webhook-cert

secret:

secretName: ingress-nginx-admission

部署和检查ingress-nginx;

#部署ingress-nginx

kubectl apply -f v1.0.0-deploy.yaml

#查看相关pod状态

kubectl get pods -n ingress-nginx -owide

#查看service

kubectl get service -n ingress-nginx

新建nginx-service.yaml,将方式改变为ClusterIP形式;

apiVersion: v1

kind: Service

metadata:

name: nginx-service

spec:

#定义后端pod标签为app=backend

selector:

app: backend

ports:

#service端口号

- port: 80

#pod的端口号

targetPort: 80

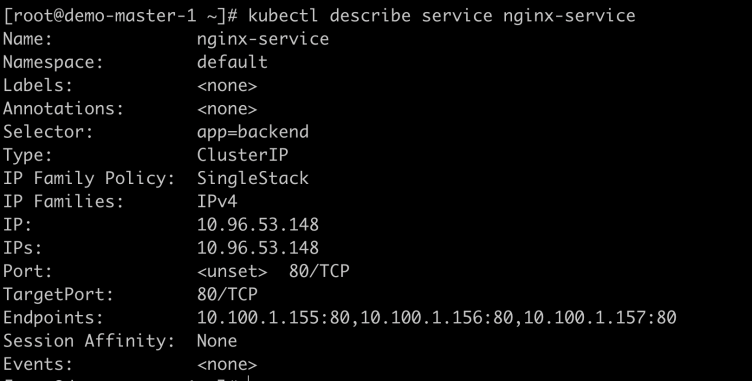

创建nginx-service,并检查资源情况;

#创建nginx-service

kubectl apply -f nginx-service.yaml

#检查资源状况

kubectl get svc

#资源的绑定情况

kubectl describe service nginx-service

#通过curl访问

curl 10.96.53.148

创建hostnetwork-ingress.yaml文件;

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: nodeport-ingress

namespace: default

spec:

rules:

- host: aa.bb.cc

http:

paths:

- pathType: Prefix

path: /

backend:

service:

name: nginx-service

port:

number: 80

创建ingress资源;

#创建ingress

kubectl apply -f hostnetwork-ingress.yaml

#检查ingress资源

kubectl get ingress

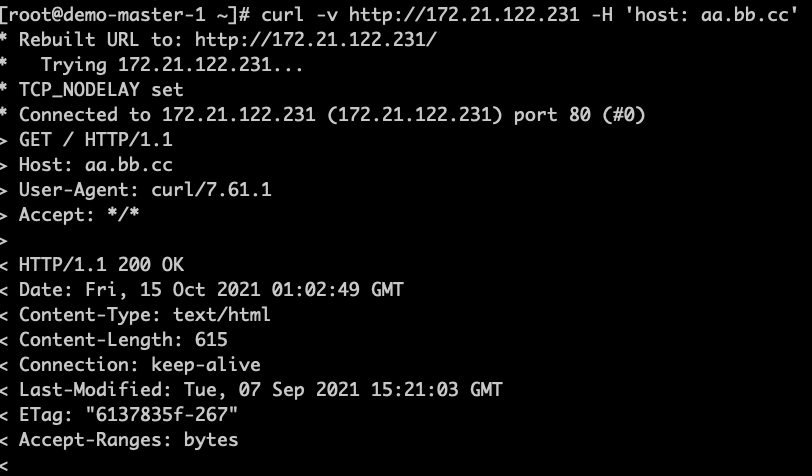

检查资源的访问;

curl -v http://172.21.122.231 -H 'host: aa.bb.cc'

结束

欢迎大家点点关注,点点赞!

浙公网安备 33010602011771号

浙公网安备 33010602011771号