wireshark抓包学习

ip 过滤

ip.src_host

ip.dst_host

ip.addr

mac 过滤

eth.src

eth.dst

eth.addr

端口过滤

tcp.port

tcp.srcport

tcp.dstport

协议类型过滤

arp

dhcp

规则组合

and

or

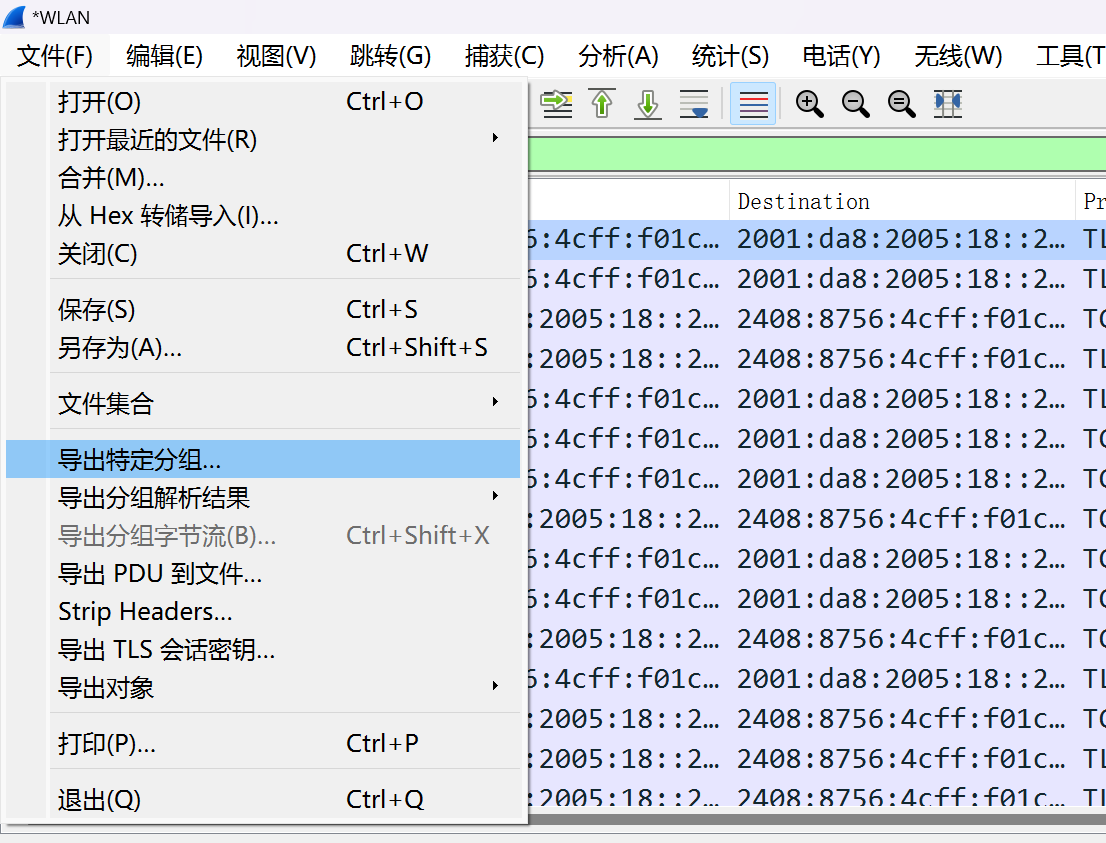

文件导出

导出特定分组

all packets 为把抓到的所有包都保存 而 select packet 为保存我们鼠标点击选中的包也就是上一张图深色高亮的包

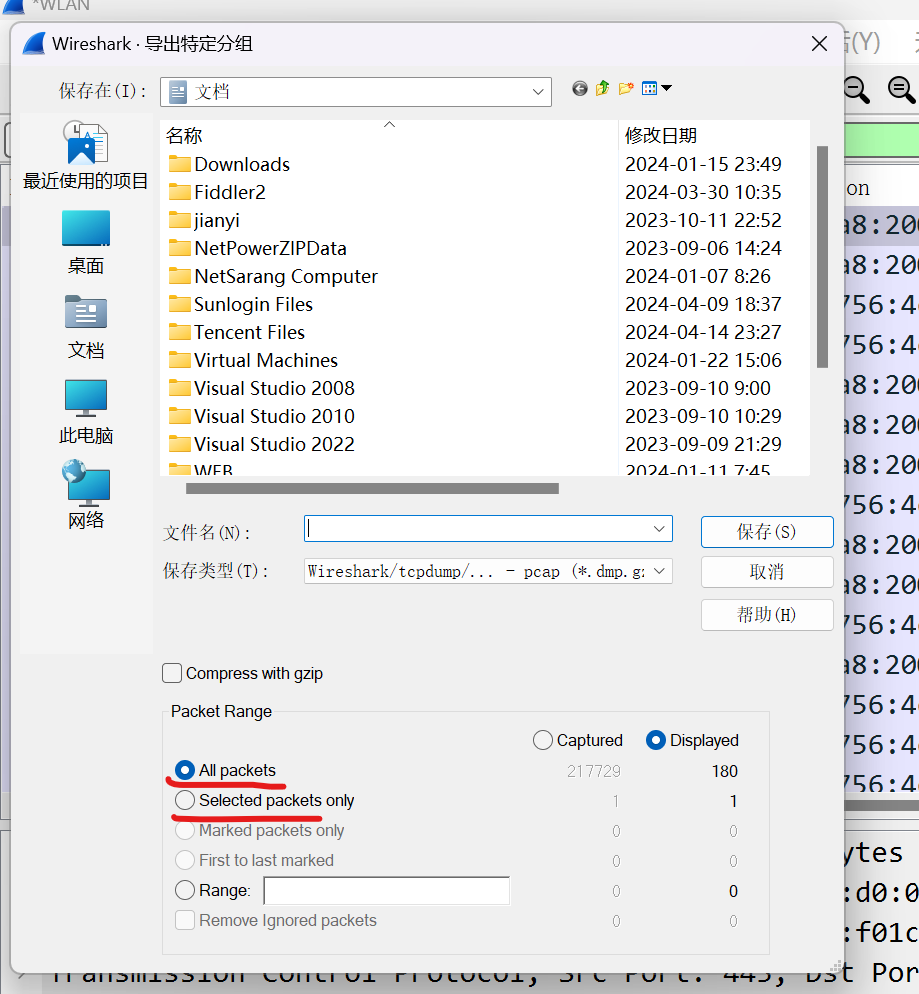

如果我们想要自定义的保存多个数据包就要进行标记 方法如下图

点击 红线标出的地方 这个数据包就会被标记了

这样在导出数据包的时候选择macked packet only 会将所有我们标记的包保存

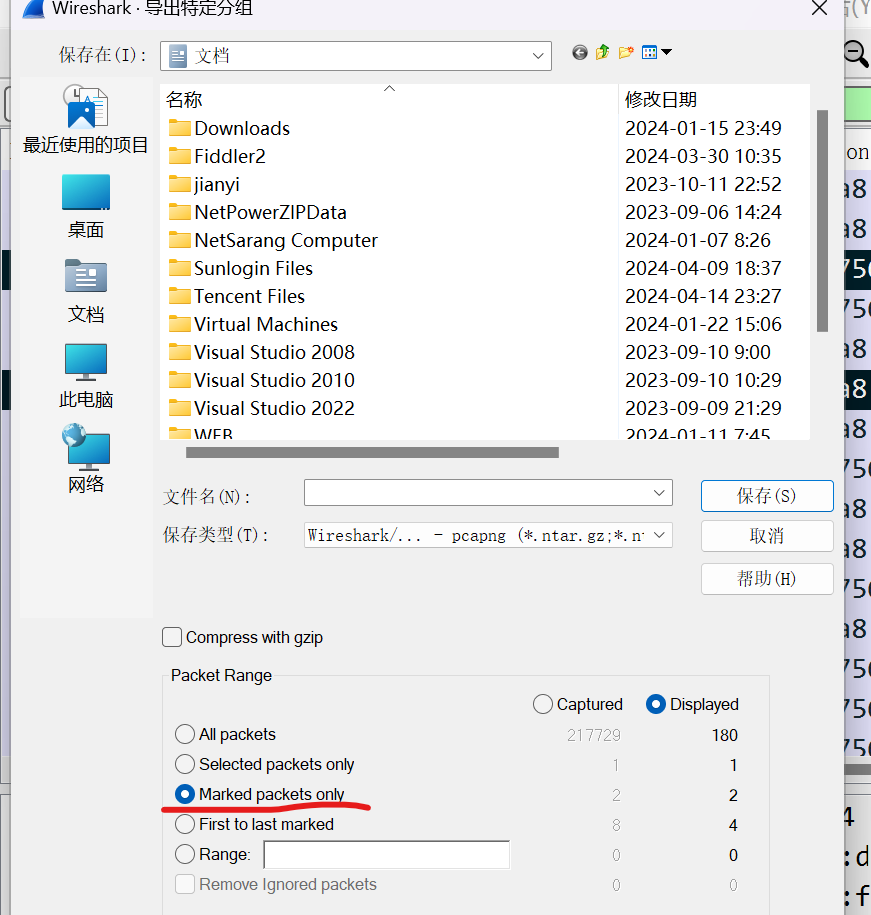

追踪流

可以看到与数据包相关的完整流 如下图

wireshark 包详解**

1.tcp

这一块如果没看懂可以看看tcp三次握手和四次挥手 单纯从图片入手确实有点难解释

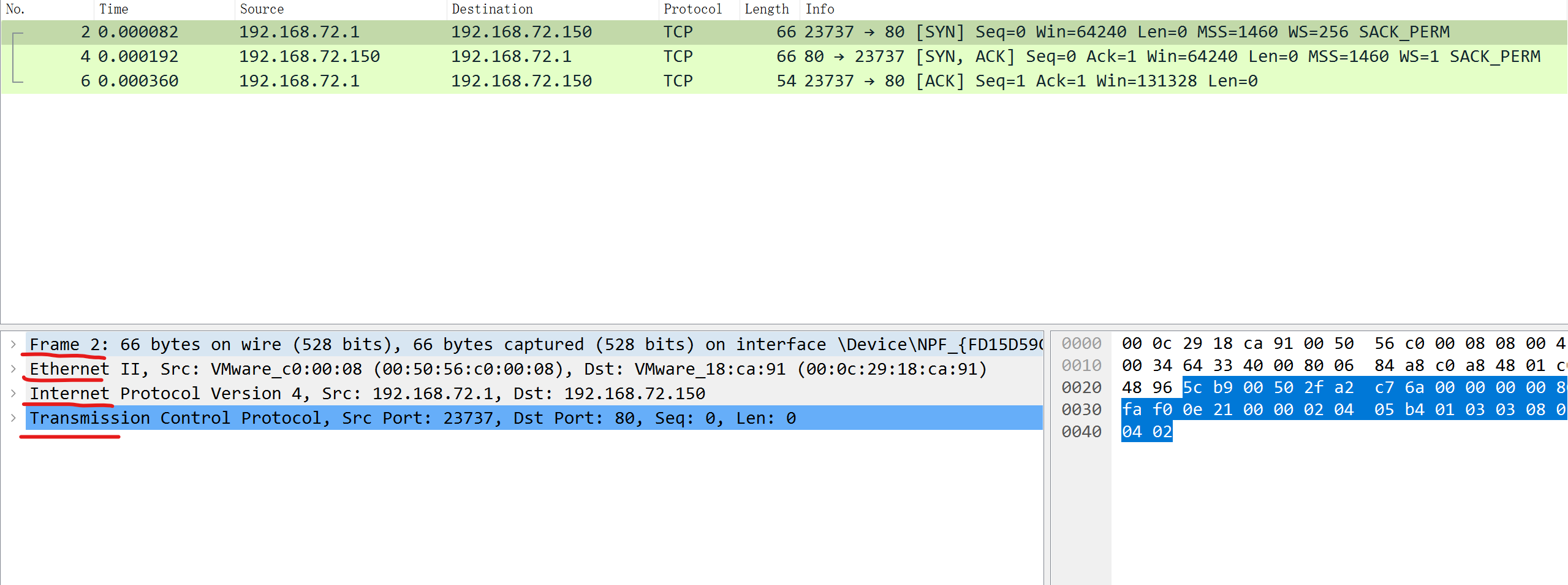

这里我抓取了一个完整的tcp次握手协议 如下图

就拿第一个数据包来分析吧 也就是 192.168.72.1 向 192.168.72.150发的包

如下图 在这个数据包里面画横线的地方从上到下分别是 物理层 数据链路层 传输层 和 tcp协议

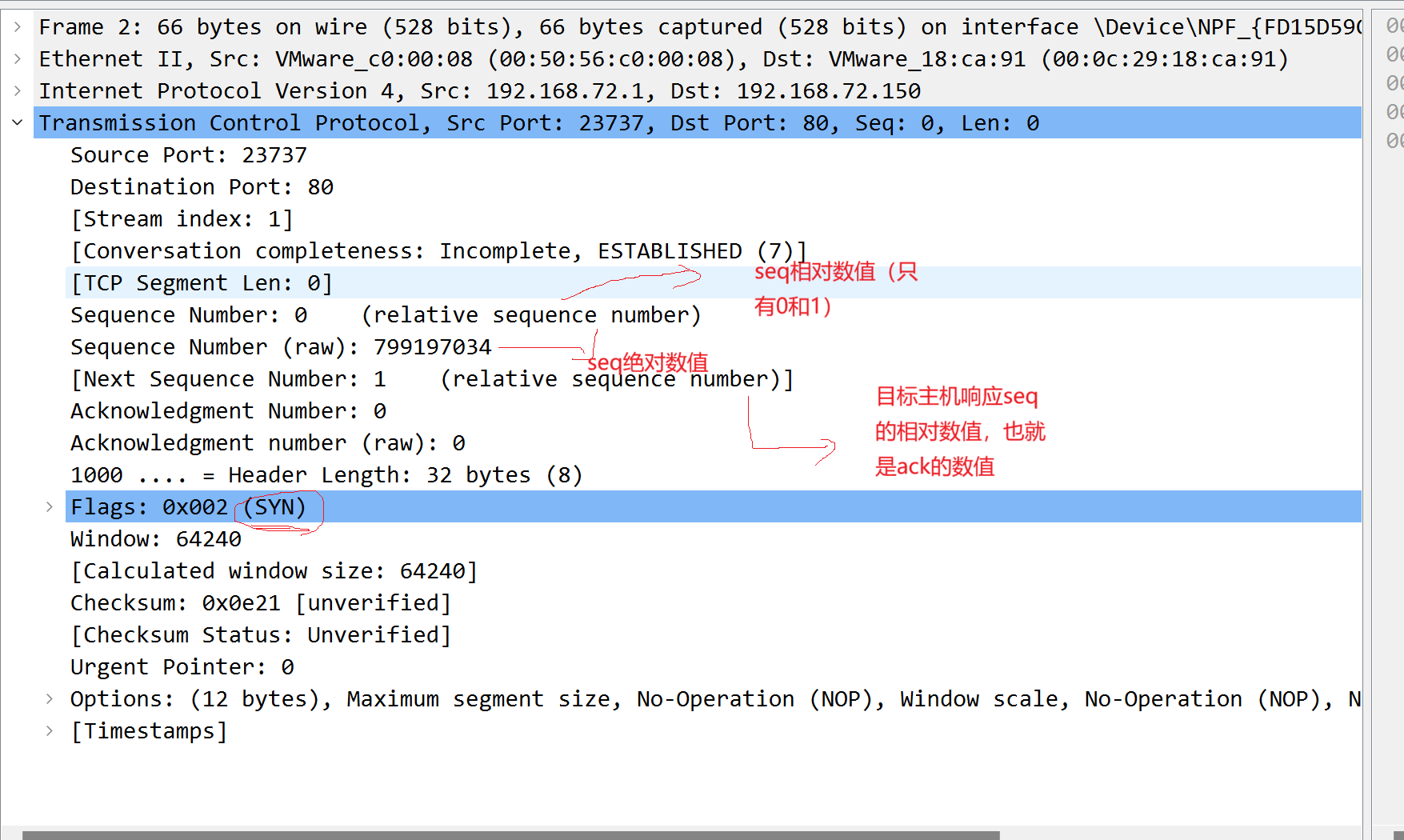

物理层 数据链路层 传输层 这三层协议就先不说了 我们来看看 tcp 协议的内容 图片如下

这个tcp数据包发送了 syn=1 与 seq=799197034

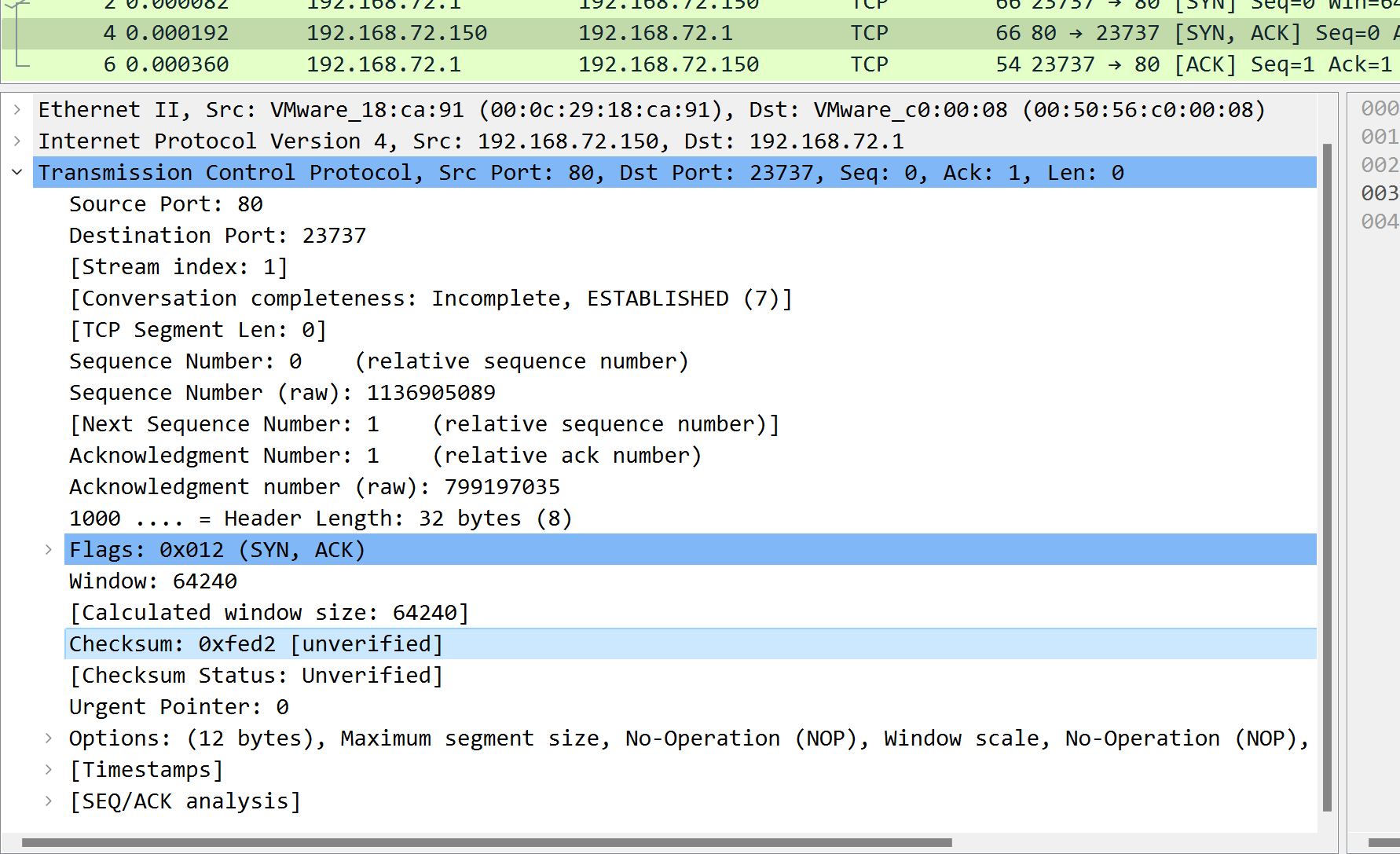

为了方便理解 我把第二个包(192.168.72.150 向 192.168.72.1 发的包)也截了出来

可以看到第二个包里面的ack的绝对数值 799197035 就是第一个包的seq的值799197034 + 1 得来的

http抓包分析

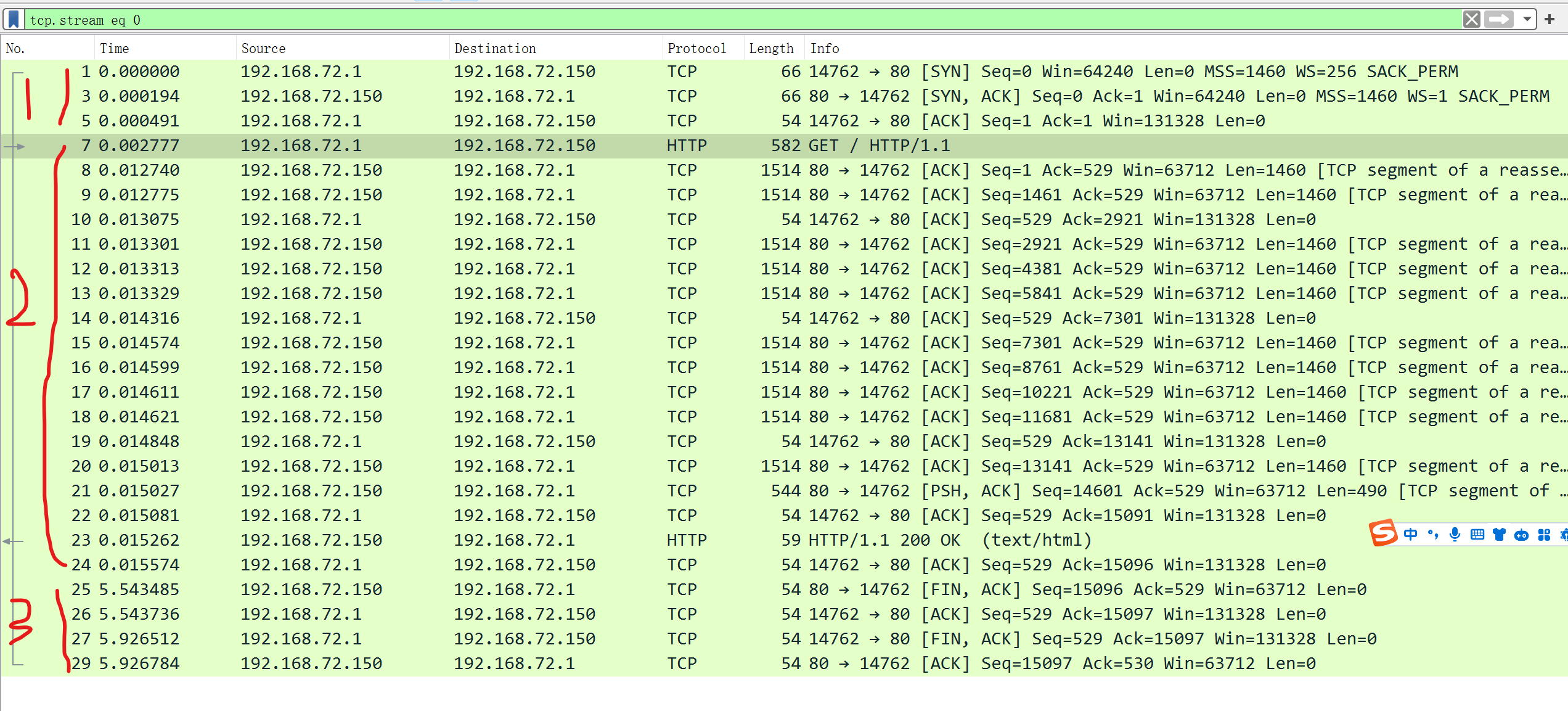

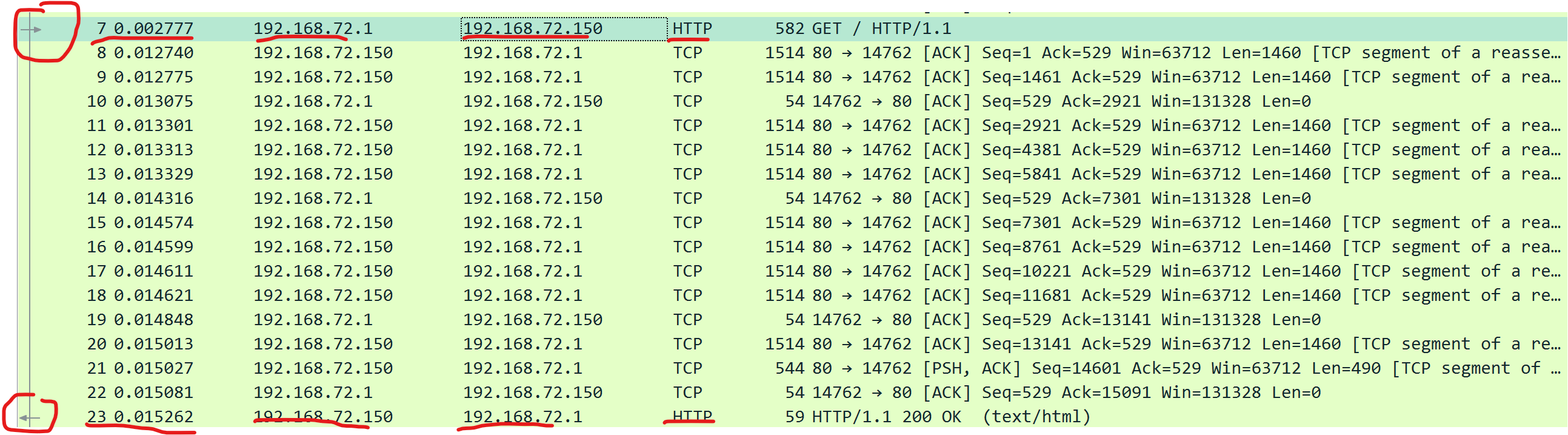

现在来看看完整的http 的请求过程 如下图

第一部分是3次握手协议 第二部分是传输数据包 第三部分就是四次挥手协议

下面来仔细看看,第二部分的http协议的包

首先是192.168.72.1 向192.168.72.150 发起的 http get的请求

然后就是 192.168.72.150 对 192.168.72.1的响应 可以看到左边的两个小箭头 就是分别对应的请求与响应

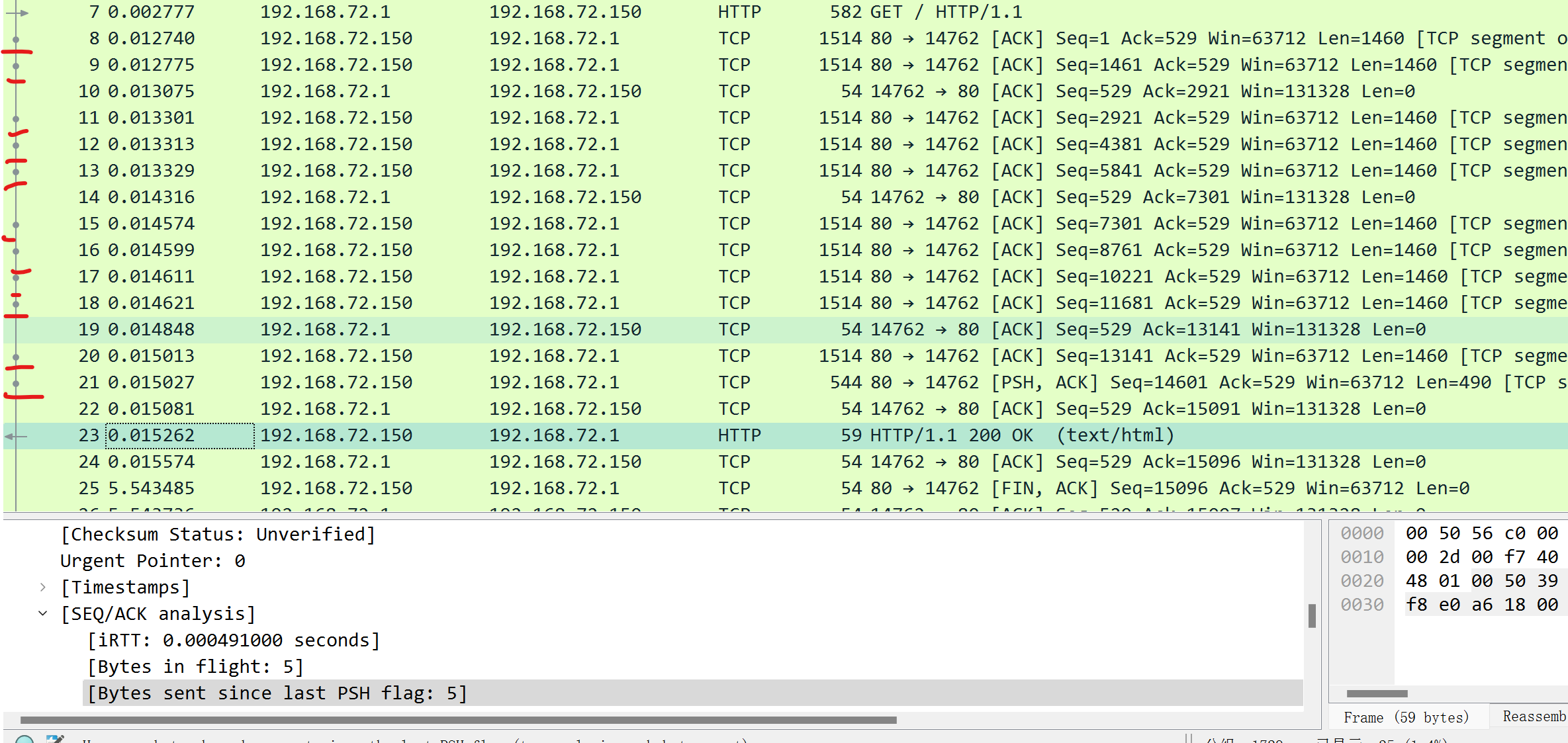

那么这两个http中间的这些包又是什么呢 如下图

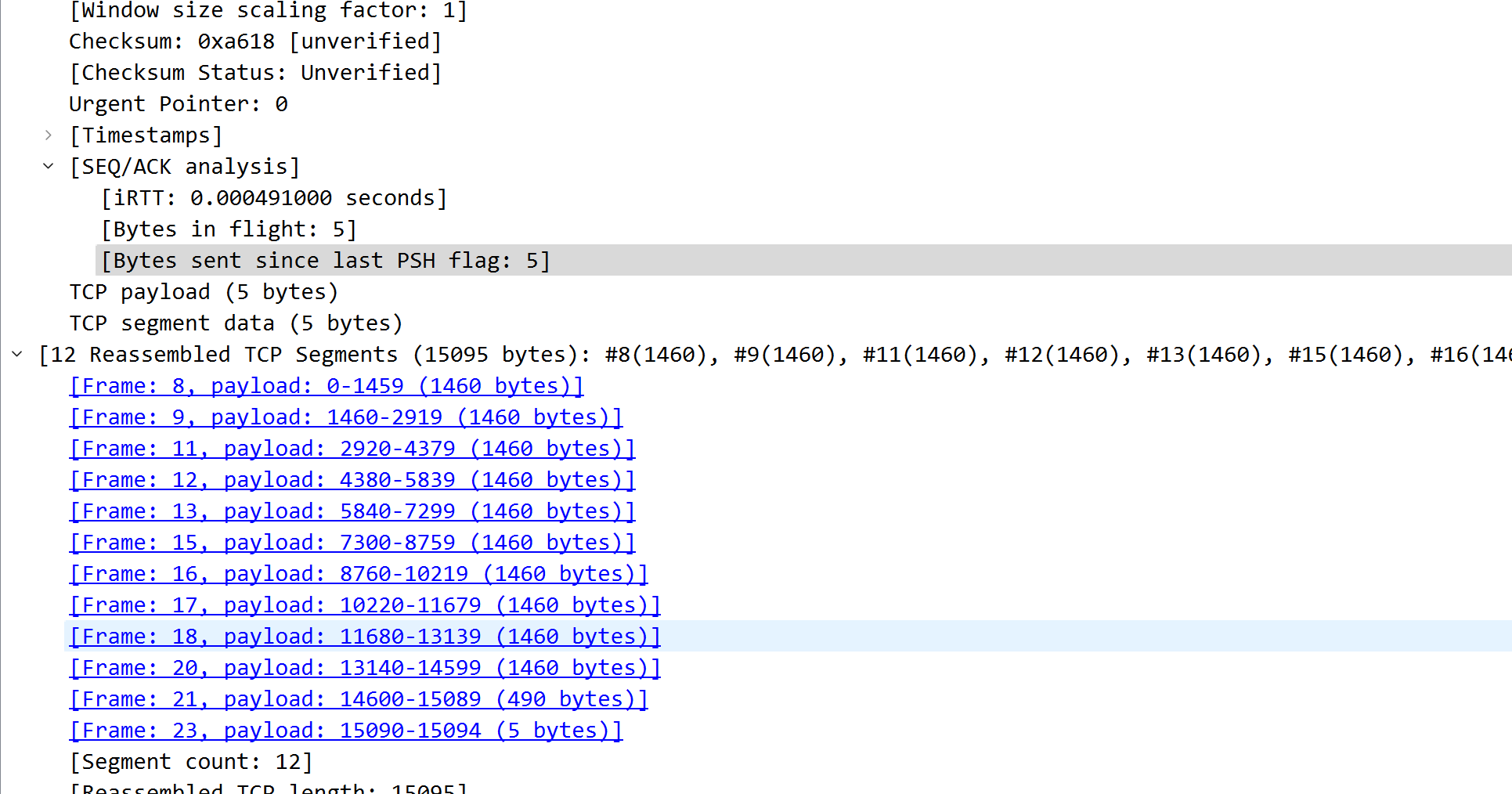

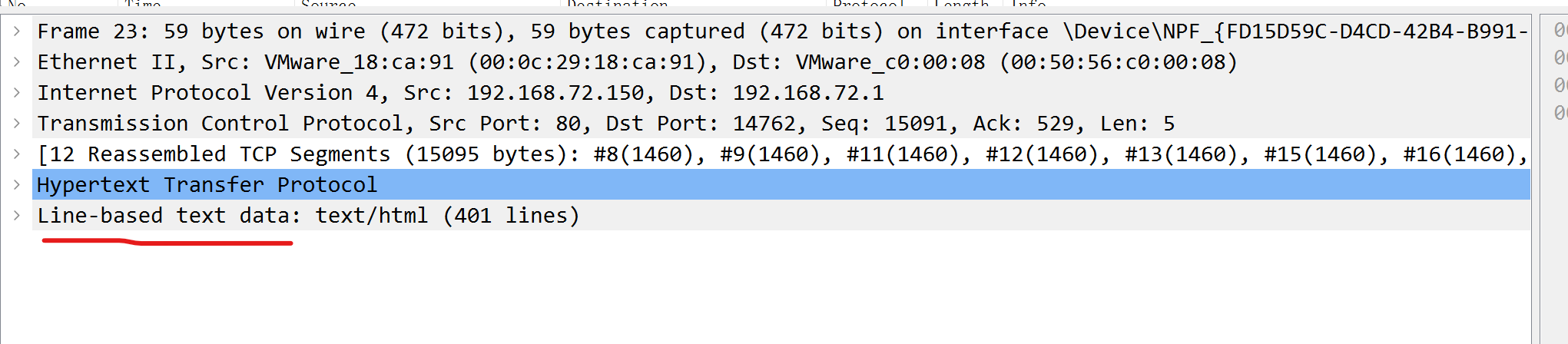

我们将鼠标选中最后一个http包 也就是 192.168.72.150 向 192.168.72.1发送的http包

可以看到左边出现了几个小圆点

接着我们看到这个http包里面fram的序号 就是这些小圆点所标记的序号

那么就显而易见了 这些包其实都是http的一部分,也就是一个片段 在发包过程中 每个包的大小有限制 所以只能将超过限制的包分成好几段包来进行传输 而在最后一个包里面会标出完整数据是由哪些包组装而成

我们可以直接在最后一个包里面看见整个组装好的http包

点击画横线的地方就可以看到了

https解密

那么https是加密的数据

那么我们如何解密看到吗,明文信息呢

首先 随便找个地方建立一个log文件

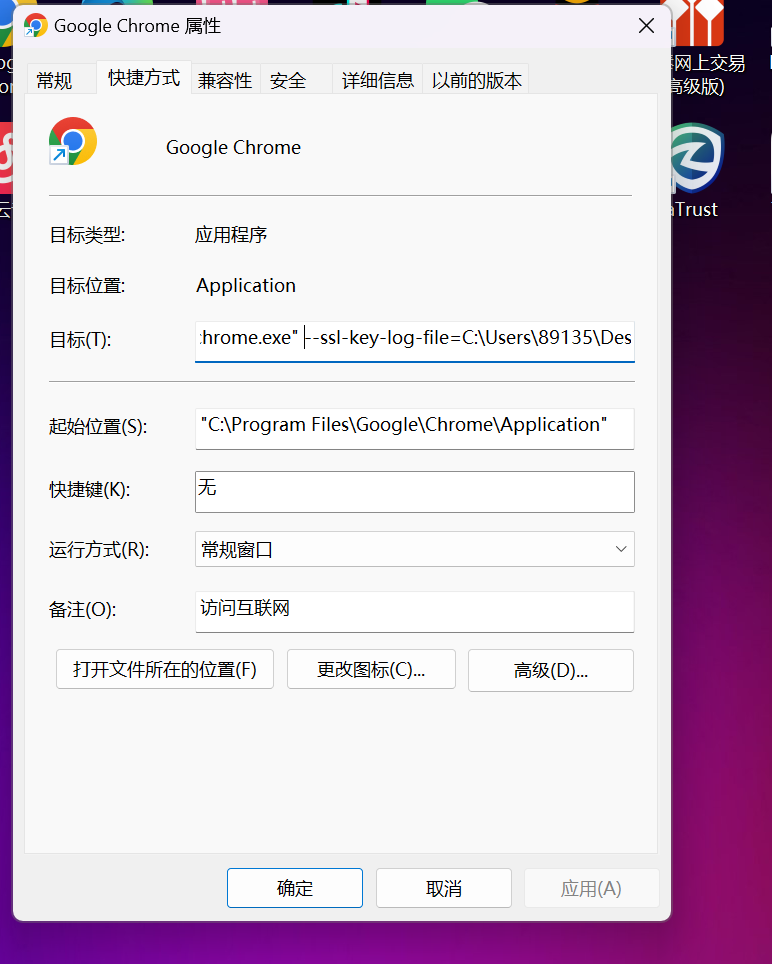

选择浏览器 点击属性

在 目标后面加入--ssl-key-log-file=C:\Users\89135\Desktop\ssl.log 后面接的是自己创建log文件的路径

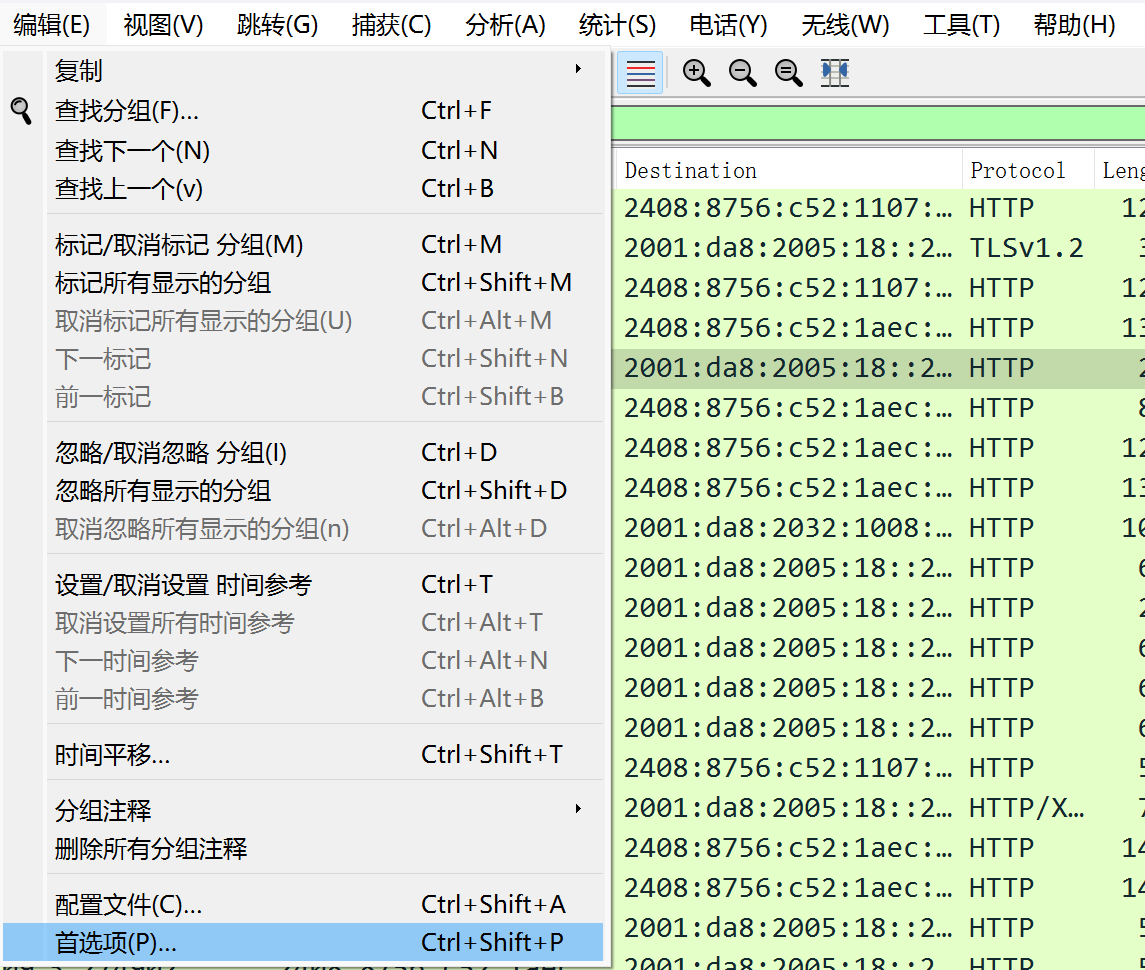

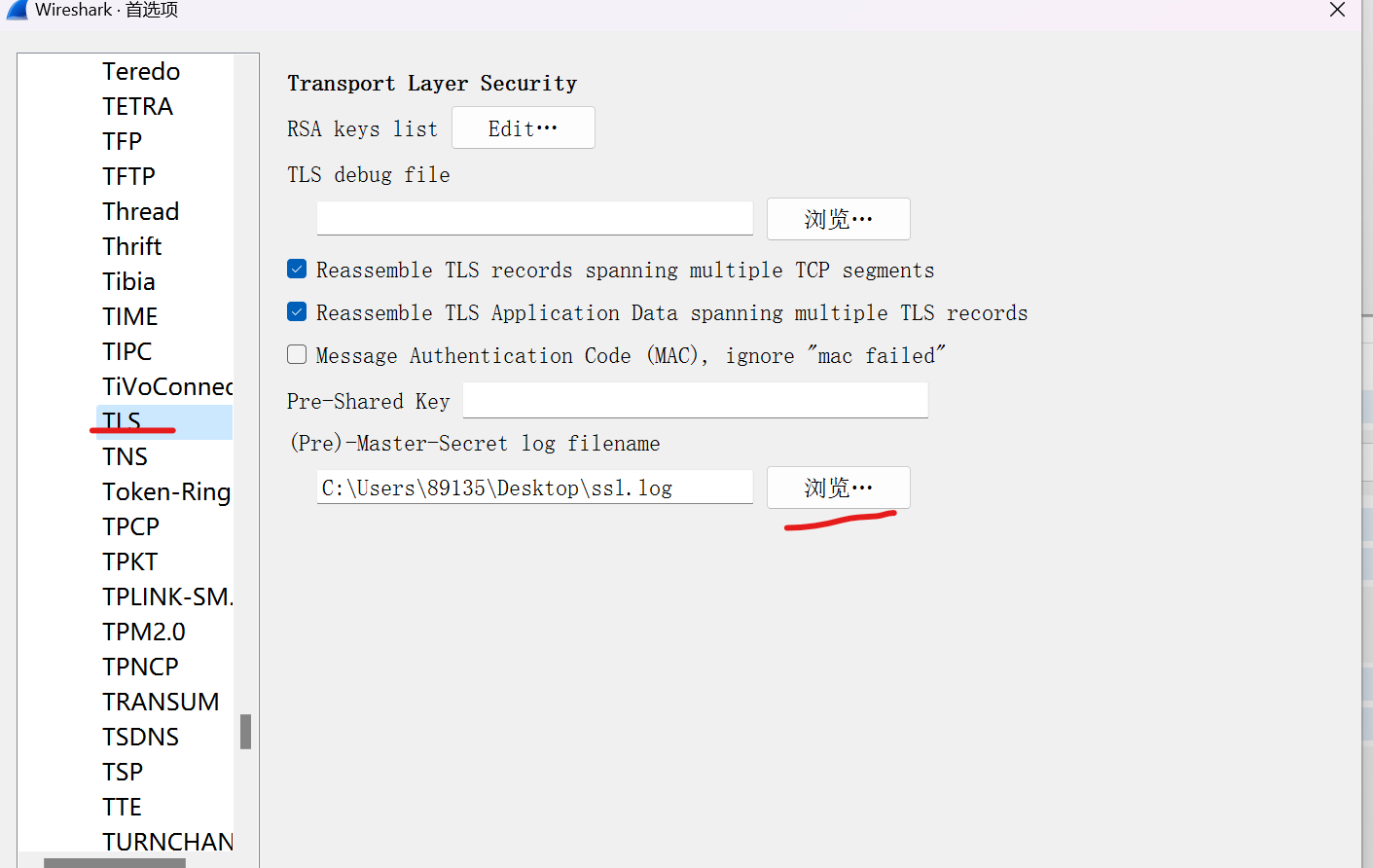

然后在wireshark里面找到

编辑 里面的 首选项

找到协议

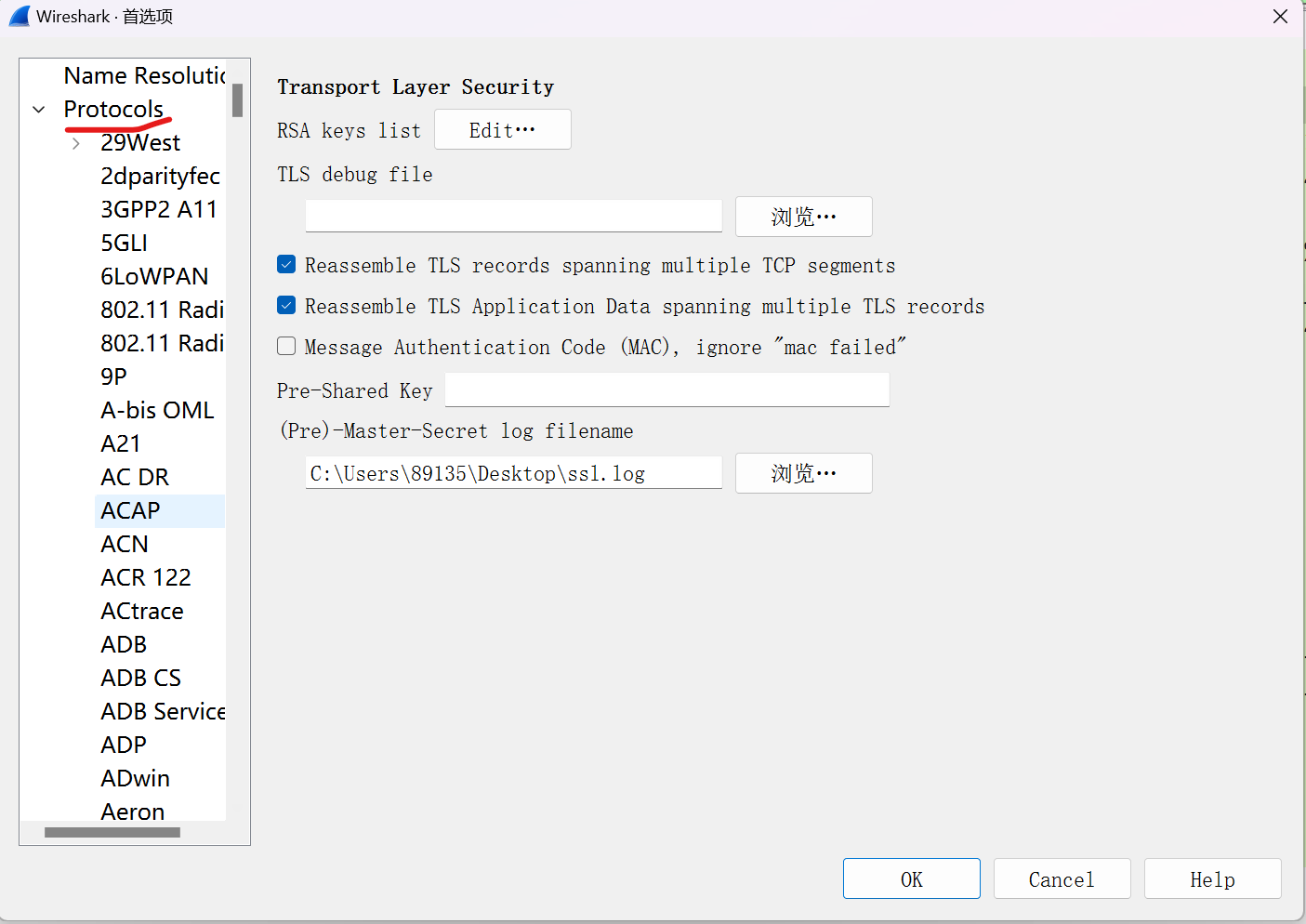

选择tls协议 然后再里面导入我们log的路径 就OK了

这样我们就可以看到https的明文了

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!