[DASCTF 2020 6月团队赛] MISC

链接:https://pan.baidu.com/s/1Wtk1GuOfR1XZqZkbVHo1zw

提取码:kyjn

透明度

解法一

1、linu下zsteg -a Rgba.png

提取zip:zsteg -e b8,a,lsb,xy Rgba.png -> out.png

2、掩码攻击

解法二

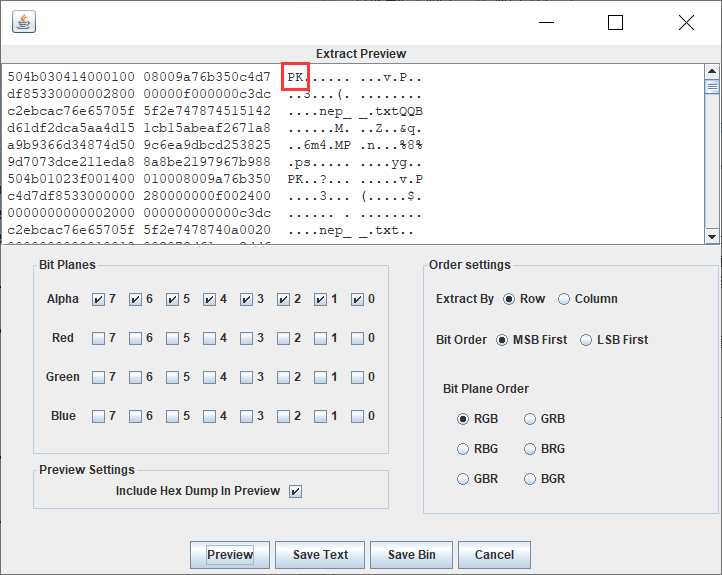

stegsolve参考:stegsolve使用方法

由题目查看png的透明度信息,位平面的8位全选,Alpha为255,表示不透明

PhysicalHacker

2、啊 空白隐写术,参数在snow.doc有解释

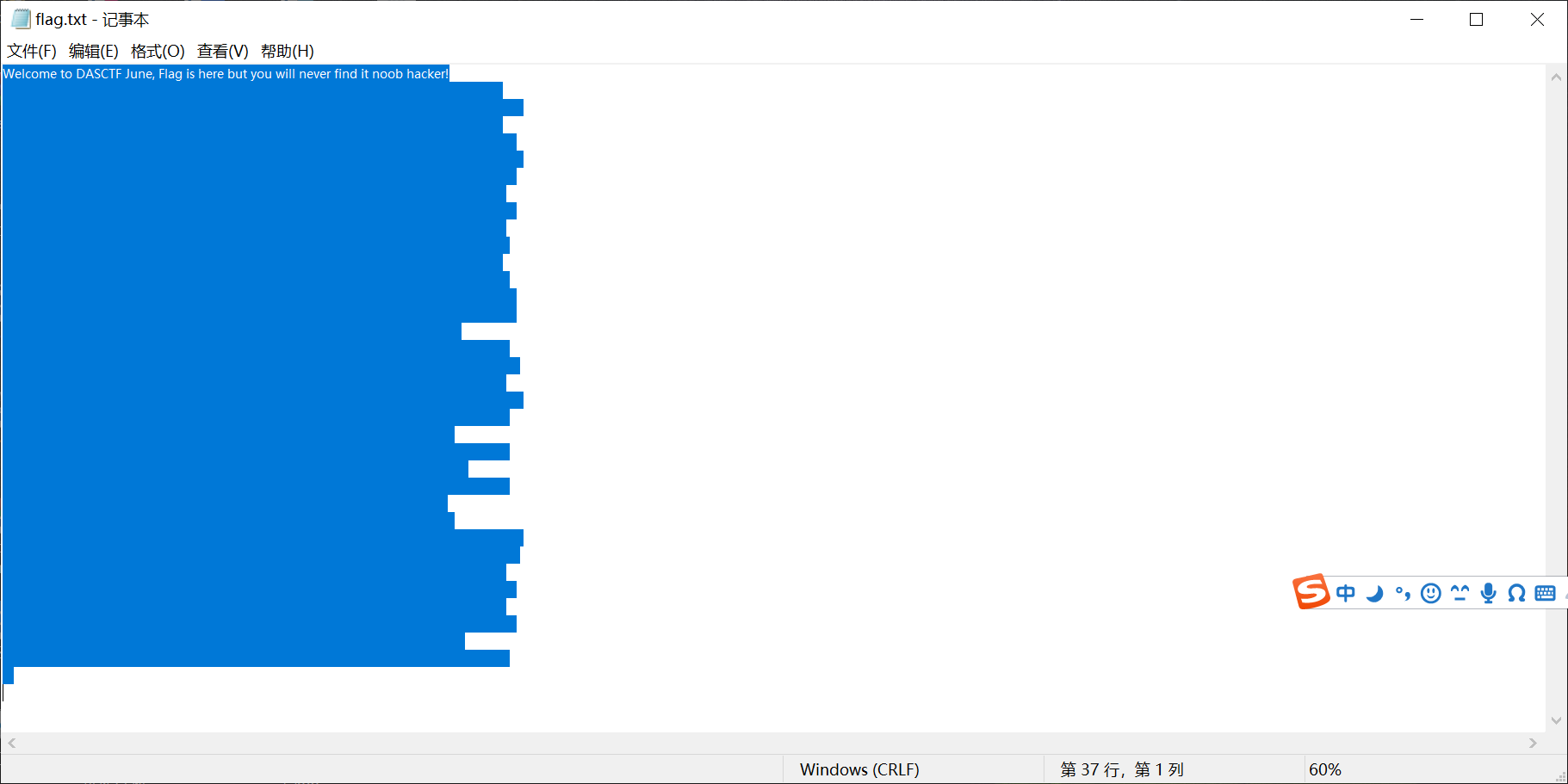

提取被隐藏的数据:snow.exe -C flag.txt

3、base32 decode

cryptographic_call

1、题目给了一串cipher:PiTXPBoBd3OVOMdheMGSOZXXeJXXOJ1ge64WPMGBc3cCPJKDc7W=

2、bmp试了几个,死活没思路

啊 用隐形水印工具或http://nullice.com/imagein这个工具提取水印

解出:0123456789abcdefGHIJKLMNOPQrstuvwXYZghijklmnopqRSTUVW*ABCDEF@xyz

恰好64位,base64换表,写脚本

from string import maketrans

i = '0123456789abcdefGHIJKLMNOPQrstuvwXYZghijklmnopqRSTUVW*ABCDEF@xyz'

o = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

cip = 'PiTXPBoBd3OVOMdheMGSOZXXeJXXOJ1ge64WPMGBc3cCPJKDc7W='

print(cip.translate(maketrans(i, o)).decode('base64'))

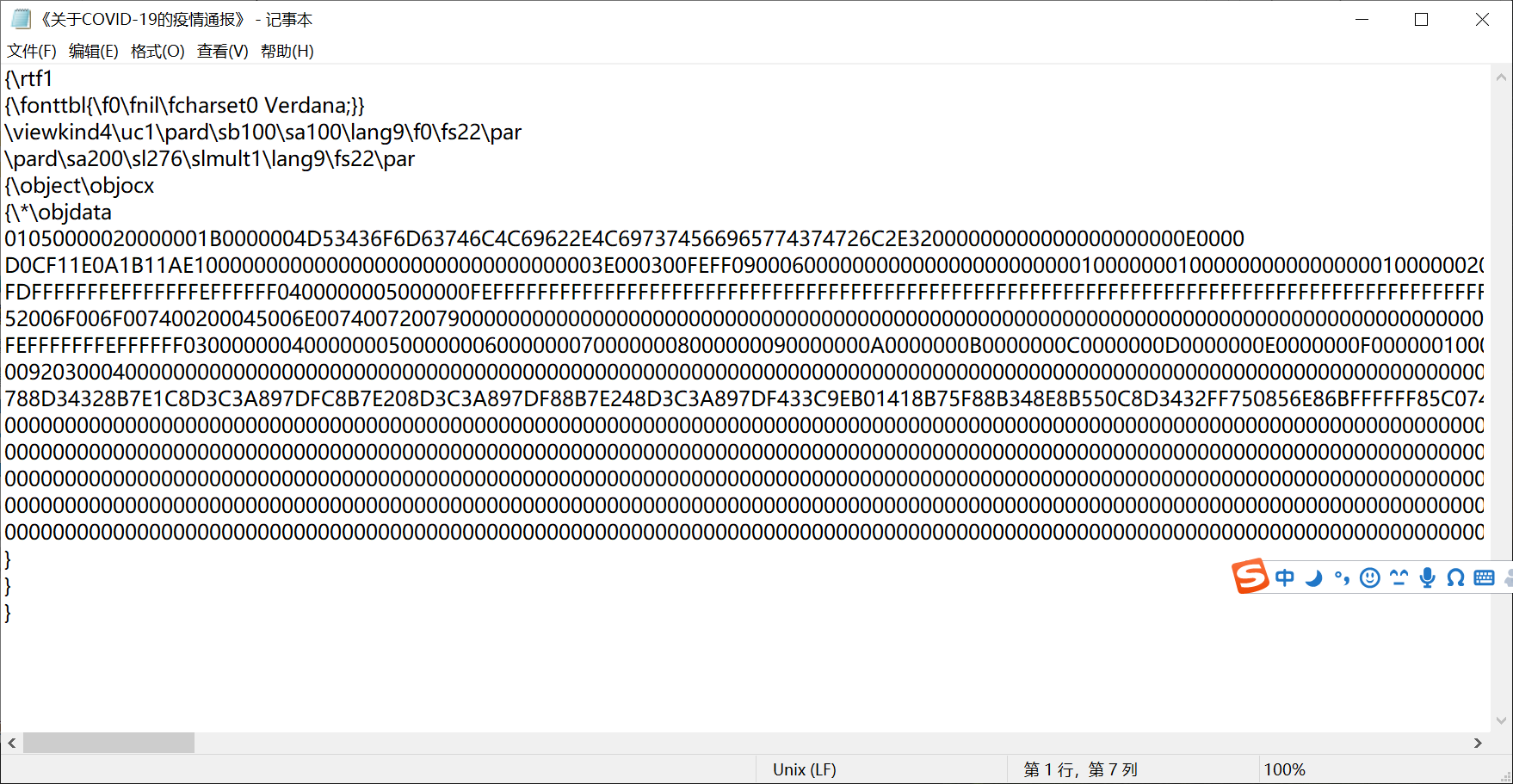

SAM

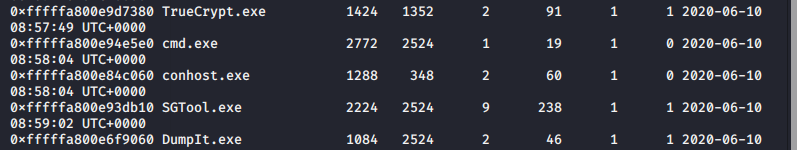

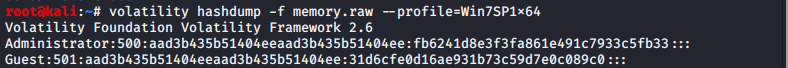

题目描述:坏女人开机登陆后发现收到了一封邮件,你能发现其中的秘密吗?

附件的加密磁盘SAM应该就是用TrueCrypt.exe生成的加密磁盘,关键要找key

就是没试Administrator的登录密码😭

3、fb6241d8e3f3fa861e491c7933c5fb33解出qweasd!123

4、下载TrueCrypt,mount后有一个文件

这种hex。。。用火狐的Hackbar或Notepad++转ascii

5、base58 decode。

BaiduYun&Gcode

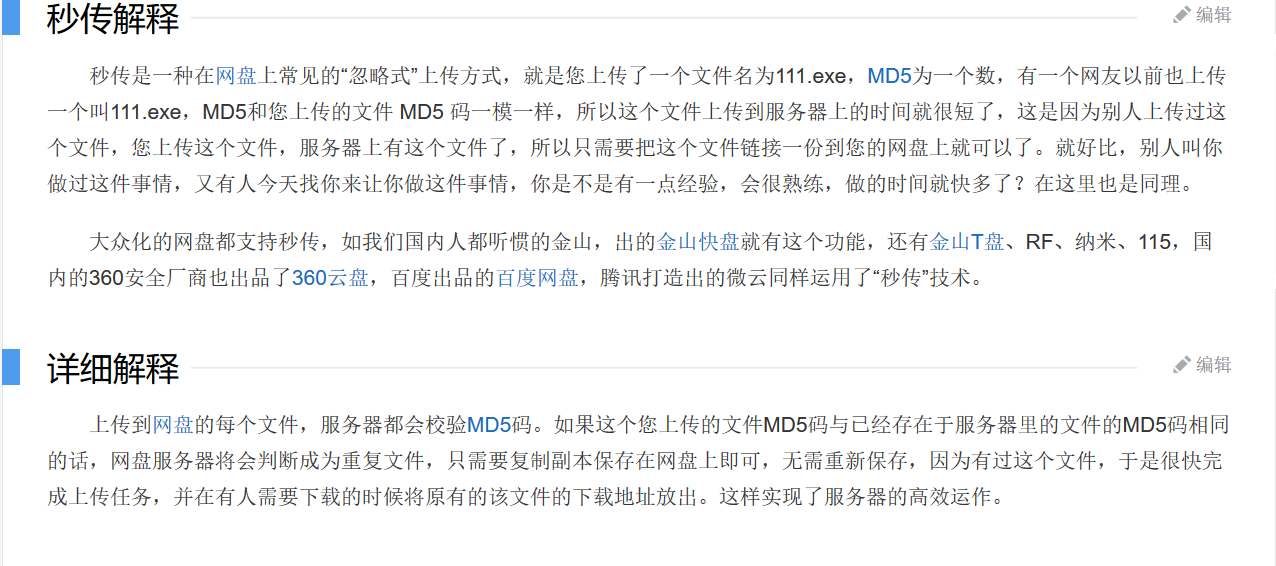

题目描述:你了解百度网盘的秒传原理么?

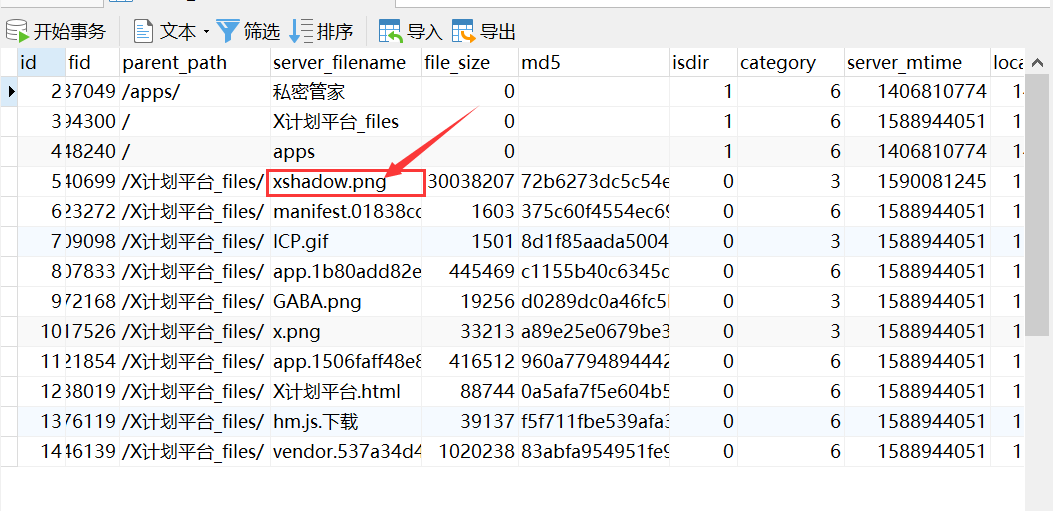

hint:数据库中的xshadow.png与平台首页中xshadow.png的前256KB相同

附件给了baidunetdisk的user目录下xxx用户的7个db文件,关键点是最大的BaiduYunCacheFileV0.db存放了百度网盘的目录结构

1、把BaiduYunCacheFileV0.db导入到navicat(文件->新建连接->SQLite),能发现xshadow.png

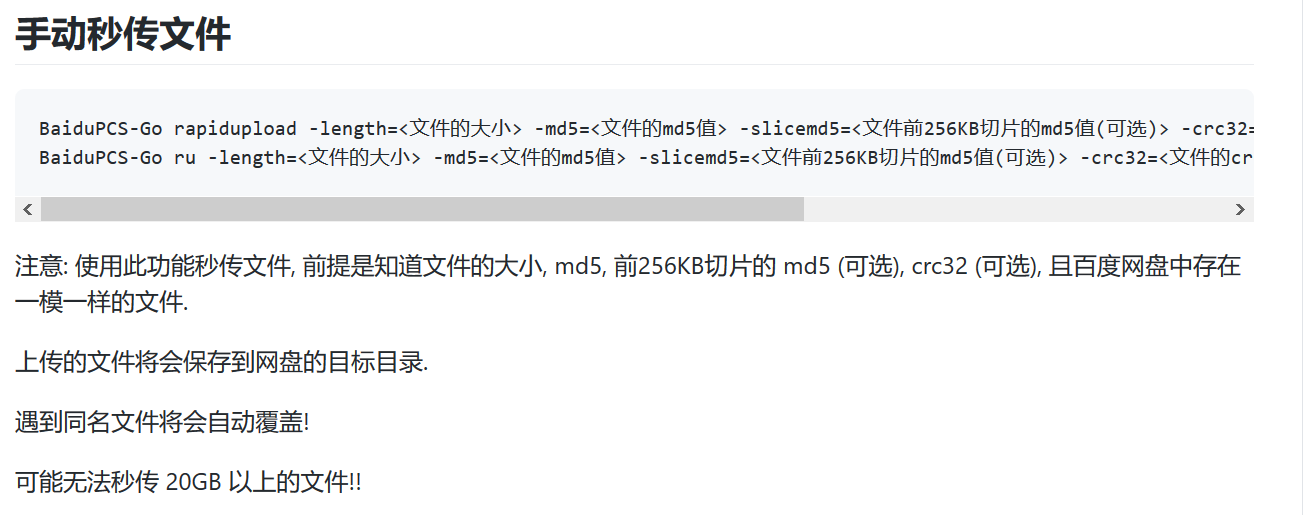

2、

BaiduPCS-Go使用介绍:https://github.com/felixonmars/BaiduPCS-Go

大佬的这个工具能实现手动秒传文件,知道文件的大小、md5值、前256KB的md5值,如果服务器的云端有存文件,能秒传到自己的网盘!

如果是windows下的话,BaiduPCS-Go下载这个➡️https://ww.lanzous.com/b01berebe

BaiduPCS-Gorapidupload -length=<文件的大小> -md5=<文件的md5值> -slicemd5=<文件前256KB切片的md5值> -crc32=<文件的crc32值(可选)> <保存的网盘路径, 需包含文件名>

BaiduPCS-Go ru -length=<文件的大小> -md5=<文件的md5值> -slicemd5=<文件前256KB切片的md5值> -crc32=<文件的crc32值(可选)> <保存的网盘路径, 需包含文件名>

要把平台首页xshadow.png的前256KB的png弄出来,再求md5

①下载并把其大小改为256KB

用linux下的命令切割:split -b 256K xshadow.png,自动生成xaa

②求xaa的md5

用linux自带的md5sum工具:md5sum xaa

得到前256KB的md5值:e973409c4ac718e158be4492ab5d9999

运行:

rapidupload -length=30038207 -md5=72b6273dc5c54e8af2490e4acd3a6a3f -slicemd5=e973409c4ac718e158be4492ab5d9999 /xshadow.png

或

ru -length=30038207 -md5=72b6273dc5c54e8af2490e4acd3a6a3f -slicemd5=e973409c4ac718e158be4492ab5d9999 /xshadow.png

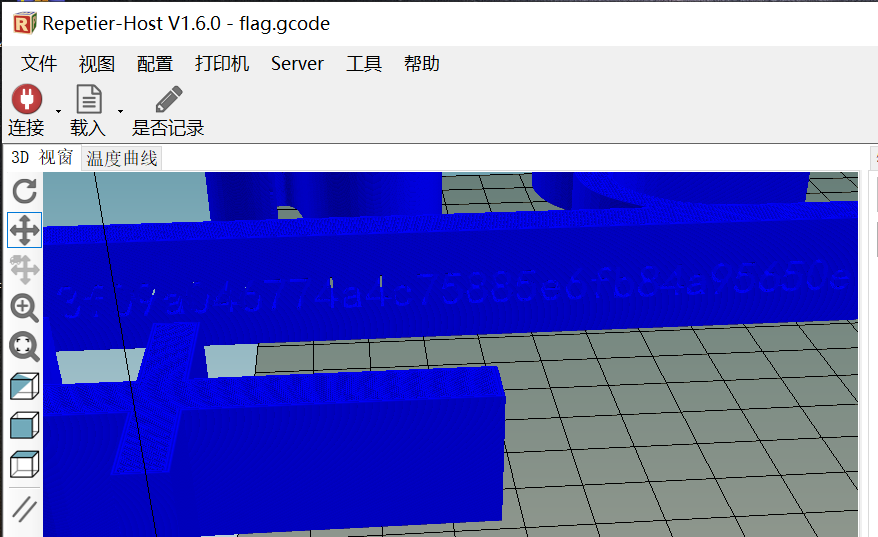

3、binwalk分离出flag.gcode

.gcode是3D打印机文件

从官网下载Repetier-Host,电脑切换到独显,鼠标稍微移一下就好了,开心(大佬太强了

浙公网安备 33010602011771号

浙公网安备 33010602011771号