["第五空间"智能安全大赛 2020] 部分misc 复现

链接: https://pan.baidu.com/s/18giwcQbxnifdSAHeP2FS5g 提取码: 4w6w

run

1、附件里只有run.exe,尝试后缀改为zip(直接用7z解压一样),得到New Microsoft Word Document.docx和run.exe

运行run.exe得到tif,以为这个没啥用,就溜了

2、但是后来tif放到linux下直接就是图片

用file命令发现是tiff图片

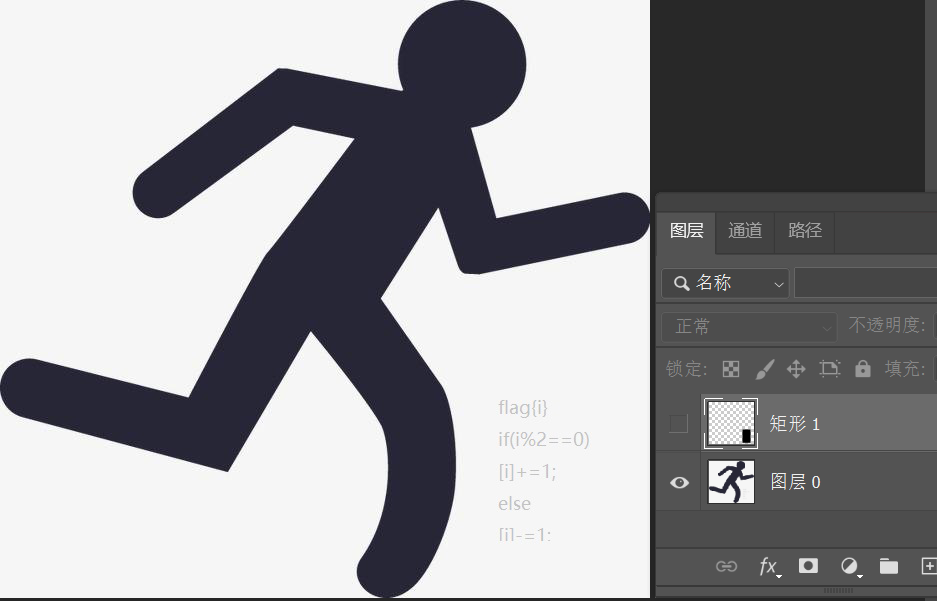

用exiftool工具查看图片信息,发现用ps操作过(16进制编辑器也可)

用ps打开tif.tiff,隐藏矩形1图层

3、在tif最后发现:njCp1HJBPLVTxcMhUHDPwE7mPW

4、

str = 'njCp1HJBPLVTxcMhUHDPwE7mPW'

res = ''

for i in range(1, len(str)+1):

if i % 2 == 0:

res += chr(ord(str[i-1]) + 1)

else:

res += chr(ord(str[i-1]) - 1)

print(res)

philosopher

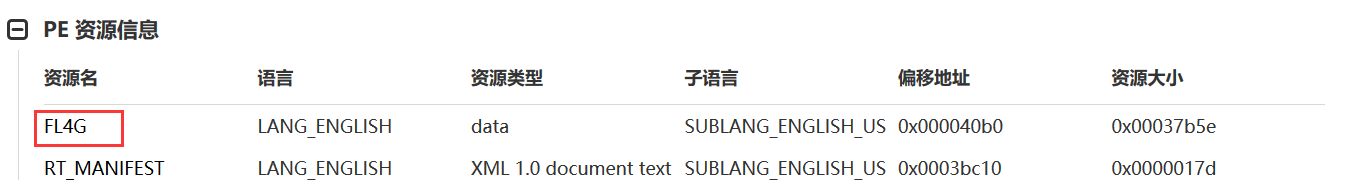

1、给的是philosopher.exe(好像不能运行)

https://s.threatbook.cn

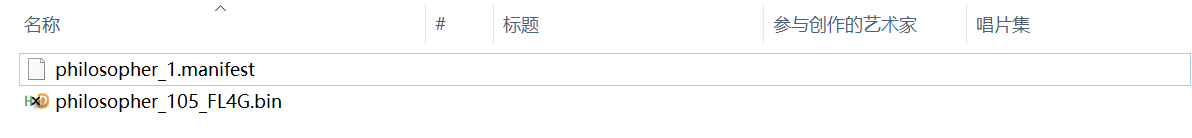

2、用ResourcesExtract工具提取文件

3、用HxD打开发现png,修改文件头就是flag。

loop

1、在linux下,file(压缩包)->tarfile(压缩包)->zipfile(压缩包)->tarfile(压缩包)->zipfile(压缩包)......

2、用linux的命令:解压tar->删除tar->解压zip->删除zip

import os

while True:

os.system('tar -xvf tarfile')

os.system('rm tarfile')

os.system('unzip zipfile')

os.system('rm zipfile')

浙公网安备 33010602011771号

浙公网安备 33010602011771号