[DozerCTF 2020] Misc

py吗?

stegsolve发现的一长串base64,丢大厨里,就是没试在线解🙃

夏日计划

ntfs导出rar,就是用WinRAR打开都报错,邪乎了,赛后再试一次好了😭

1、解压后4个secret都是大量的坐标,合为1个,命名为secret.txt

from PIL import Image

f = open("secret.txt", "r")

lst = f.read().strip().split('\n')

img = Image.new('RGB', (500, 500))

for i in lst:

x, y = i.split()

img.putpixel((int(x), int(y)), (255, 255, 255))

img.save('res.png')

gnuplot也能得出一样的汉信码,就是扫不出来

中国编码app扫汉信码。

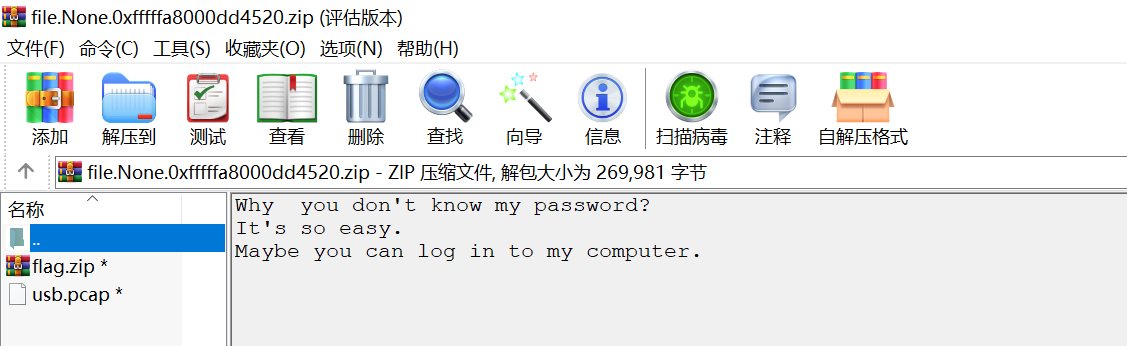

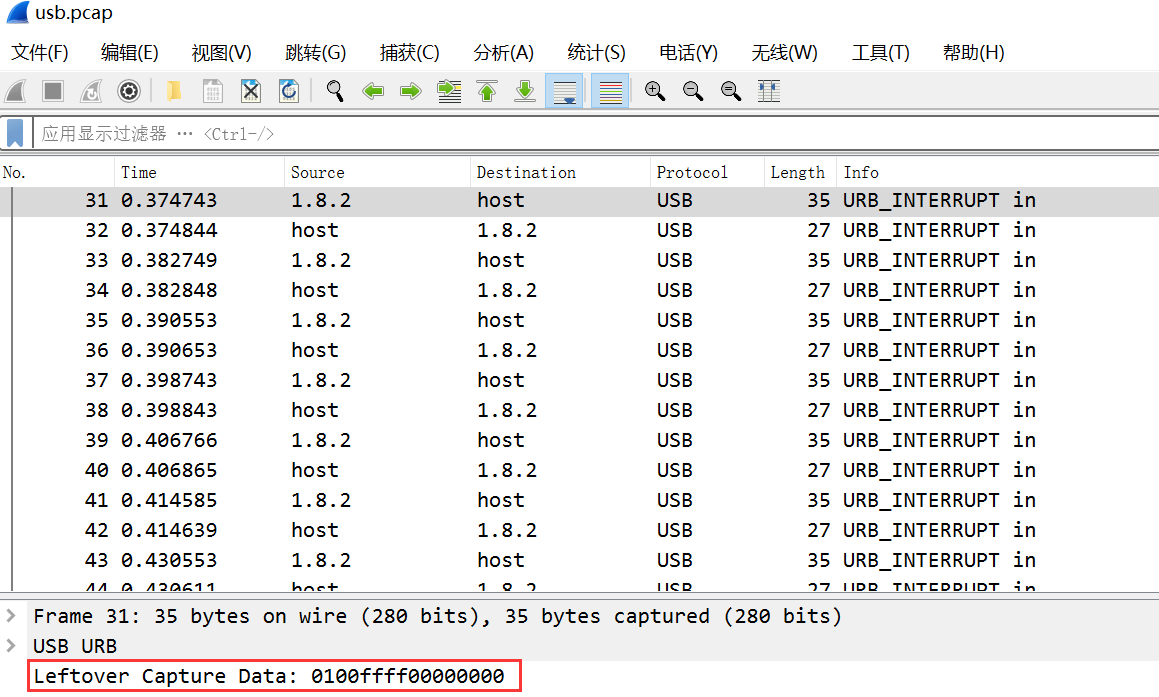

easy_analysis(内存取证)

学到了,学到了😄关键是找系统密码

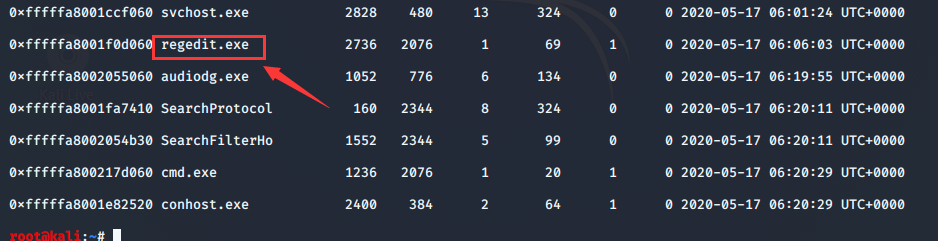

存在注册表编辑器regedit.exe

SAM文件

SAM 即“安全帐户管理器(Security Accounts Manager)”,是 windows 操作系统管理用户帐户的安全所使用的一种机制。

安全帐户管理器对帐号的管理是通过安全标识进行的,安全标识在帐号创建时就同时创建。一旦帐号被删除安全标识也同时被删除。安全标识是唯一的即使是相同的用户名在每次创建时获得的安全标识都时完全不同的。因此一旦某个帐号被删除它的安全标识就不再存在了即使用相同的用户名重建帐号也会被赋予不同的安全标识不会保留原来的权限。

SAM 是用来存储 windows 操作系统密码的数据库文件。为了避免明文密码泄漏,SAM 文件中保存的是明文密码在经过一系列算法处理过的 Hash 值,被保存的 Hash 分为 LM Hash 、 NTLM Hash 。当用户进行身份认证时会将输入的 Hash 值与 SAM 文件中保存的 Hash 值进行对比。

SAM 文件保存于%SystemRoot%\system32\config\sam中

在注册表中SAM 保存在:

HKEY_LOCAL_MACHINE\SAM\SAM

HKEY_LOCAL_MACHINE\SECURITY\SAM

在正常情况下 SAM 文件处于锁定状态不可直接访问、复制、移动仅有 system 用户权限才可以读写该文件。

SAM 中 hash 密码存储格式为用户名称:RID:LM-HASH值:NT-HASH值

摘自《Windows身份认证及利用思路》-安全客

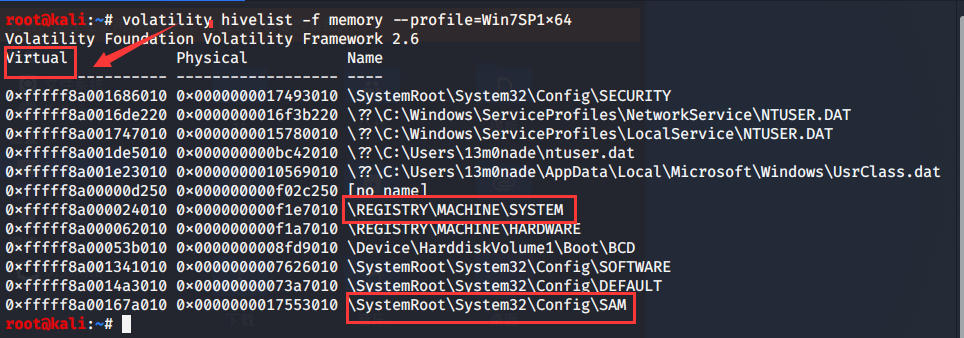

🍉用hivelist模块获取内存中每个注册表的位置:

volatility hivelist -f memory --profile=Win7SP1x64

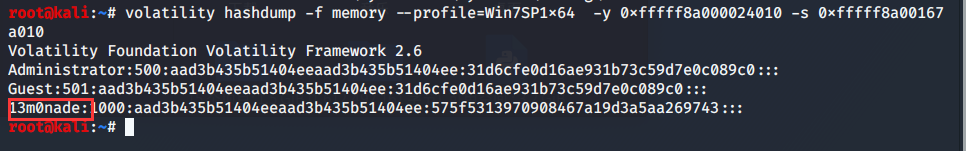

🍉用hashdump获取内存中的系统密码:

volatility hashdump -f memory --profile=Win7SP1x64 -y 注册表system的virtual地址 -s SAM的virtual地址

在线解密13m0nade的密码hash:575f5313970908467a19d3a5aa269743。