攻防世界 MISC 进阶

What-is-this

1、3次解压.gz后,得到2张相似的jpg2

2、用stegsolve工具->Image Combiner。

embarrass

1、pcap包,试strings,OK。

pure_color

1、png,用stegsolve打开。

4-1

1、盲水印

python bwm.py decode day1.png day2.png out.png

easycap

1、pcap包,追踪tcp流。

warmup

1、明文攻击去破解zip(注意可能2分钟就可以停了)

2、盲水印

python bwm.py decode fuli.png fuli2.png out.png

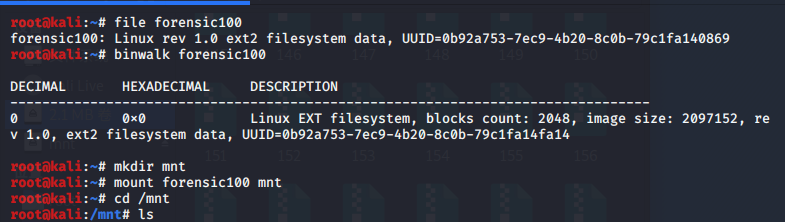

Get-the-key.txt

1、用file命令查看文件类型

2、224个gz压缩包,解压第一个就得到flag。

记得卸载mnt

umount mnt

2-1

1、修改pn文件头后还是打不开,宽的值被改为0,改宽。

小小的PDF

1、foremost命令分离pdf。

签到题

1、base64 decode,得到

ggQ@gQ1fqh0ohtjpt_sw{gfhgs#}

2、Caesar decode,得到

ssC@sC1rct0atfvbf_ei{srtse#}

3、Fence decode。

Excaliflag

1、用stegsole工具打开。

4-2

1、词频分析先用脚本,没什么结果,再用在线的https://quipqiup.com/。

Avatar

1、outguess隐写

outguess -r 035bfaa85410429495786d8ea6ecd296.jpg out.txt

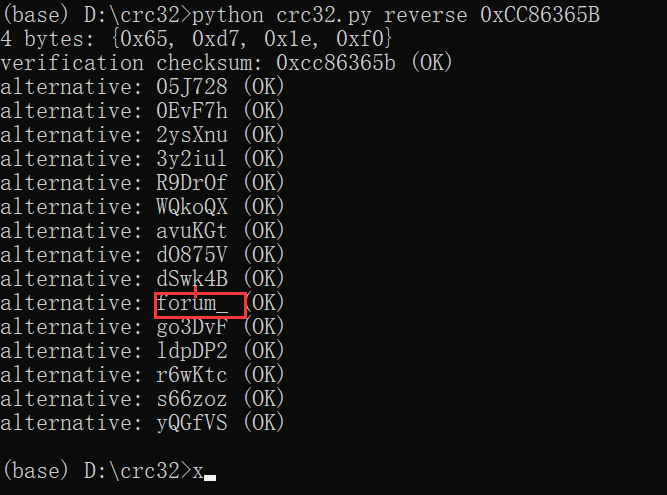

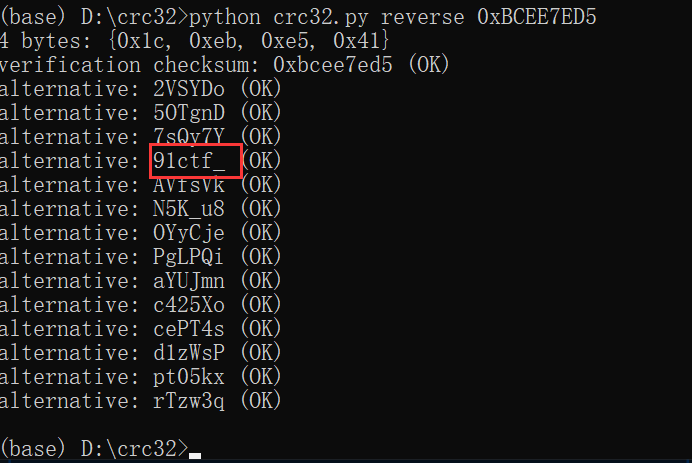

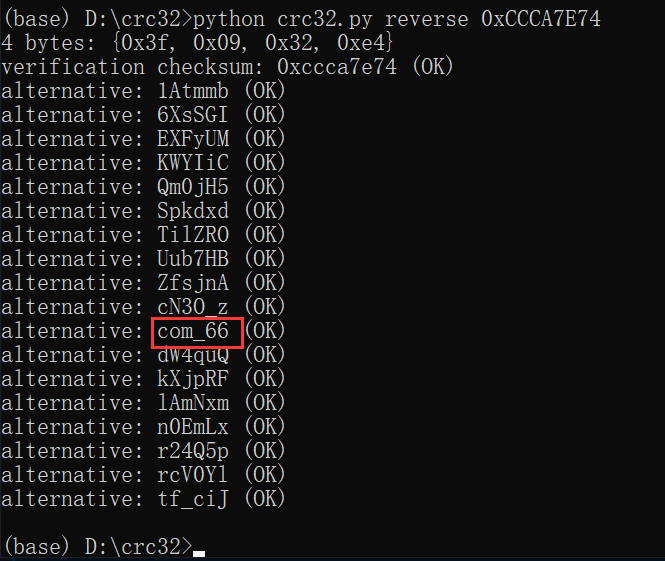

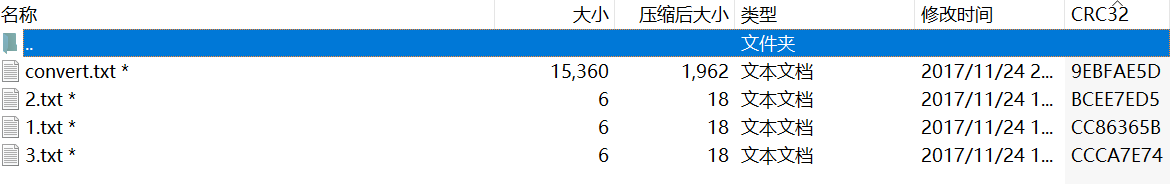

crc

1、

3个txt很小,考虑crc32爆破

python crc32.py reverse 0xCC86365B

压缩包密码:forum_91ctf_com_66

2、binary to text

3、base64 to image,scan QR Code.

Banmabanma

啊啊啊啊,就是条形码啊

a_good_idea

1、2张一样的图,放进stegsolve里

有点子模糊,放进ps调节曝光度,清晰可见一张二维码

Aesop_secret

1、strings命令发现熟悉的开头

找aes的key

2、用之前的gif分离工具不太好使,搜wp发现一个在线gif分解工具

神奇的Modbus

1、Modbus还是一种通讯协议,我也看不懂啊,搜索字符串modbus,追踪tcp流。

low

1、把bmp转换成png,放进stegsolve,扫描QR Code,脑洞吗

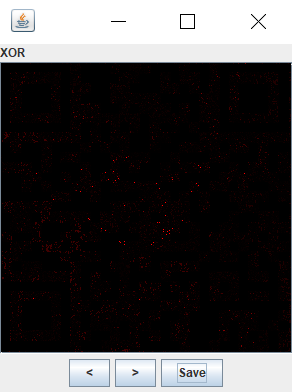

5-1

1、安装xortool工具(py2)

windows下使用参考:windows下使用xortools

linux下:pip install xortool

2、用xortool爆破:xortool badd3e0621ff43de8cf802545bbd3ed0 -l 13 -c 20

-l表示密钥的长度,-c表示出现频率最高的字符或16进制代码,text中最有可能是空格(0x20)

得到了key:GoodLuckToYou

3、xor解密

#python2

cont = open('badd3e0621ff43de8cf802545bbd3ed0', 'rb').read()

key = "GoodLuckToYou"

res = ""

for i in range(len(cont)):

res += chr(ord(cont[i]) ^ ord(key[i % 13]))

print(res)

MISCall

1、直接解压发现flag.txt是假的。。。

2、用file命令查看类型,bzip2

3、解压

4、查看git栈所有的存储列表:git stash list

查看存储的文件信息:git stash show

取出暂存的文件:git stash apply

Reverse-it

1、图片的hex被倒置,写个脚本

Py-Py-Py

1、附件一个pyc文件,尝试stegosaurus隐写。

Cephalopod

1、binwalk发现png,用wireshark手动保存。

glance-50

1、gif,分离出201帧bmp

2、大致看了下,按顺序拼成一行,用linux下的convert命令拼接😀

convert +append *.bmp out.png