BUUCTF V&N-misc内存取证

分析镜像:

volatility -f mem.raw imageinfo

查看进程:

volatility -f mem.raw --profile=Win7SP1x86_23418 pslist

列出我认为的可疑的进程:

explorer.exe

TrueCrypt.exe

notepad.exe

iexplore.exe

mspaint.exe

DumpIt.exe

dump记事本、画图进程:

volatility -f mem.raw --profile=Win7SP1x86_23418 memdump -p 3552 --dump-dir=./

volatility -f mem.raw --profile=Win7SP1x86_23418 memdump -p 2648 --dump-dir=./

2648.bmp的后缀改为data

查看IE浏览器历史:

volatility -f mem.raw --profile=Win7SP1x86_23418 iehistory

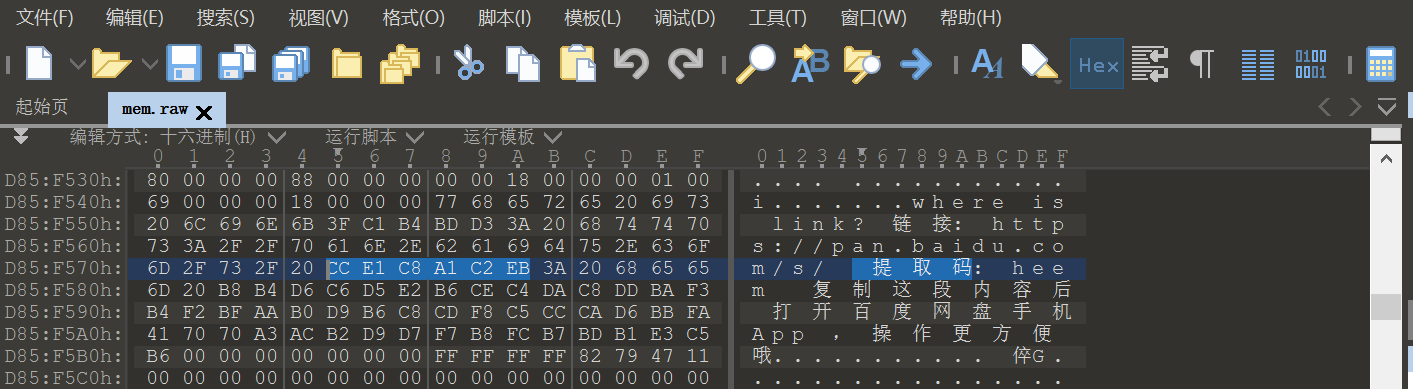

下载下来是一个文件VOL,在kali用file命令查看类型,data文件(右键VOL,东西不太理解,猜VOL文件是用TrueCrypt软件加密的虚拟磁盘文件

再搜下TrueCrypt.exe 这个进程:

TrueCrypt是一款免费开源的虚拟加密盘加密软件,不需要生成任何文件即可在硬盘上建立虚拟磁盘,用户可以按照盘符进行访问,所有虚拟磁盘上的文件都被自动加密,需要通过密码来进行访问。TrueCrypt提供多种加密算法,包括:AES-256、Blowfish(448-bitkey)、CAST5、Serpent、TripleDES、andTwofish,其他特性还有支持FAT32和NTFS分区、隐藏卷标、热键启动等等。

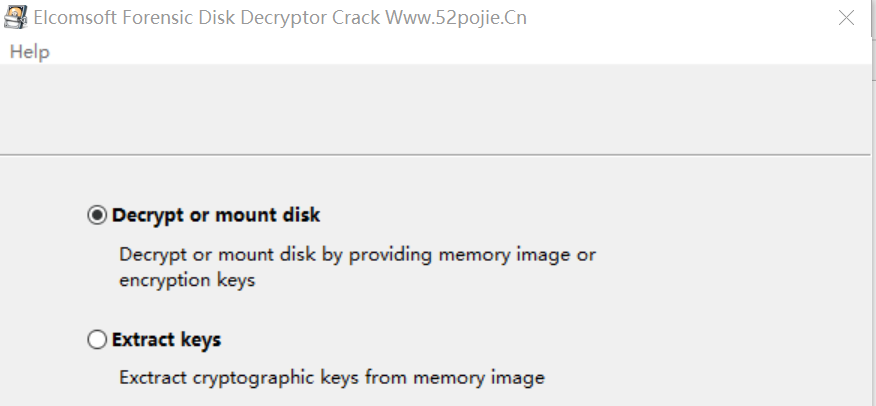

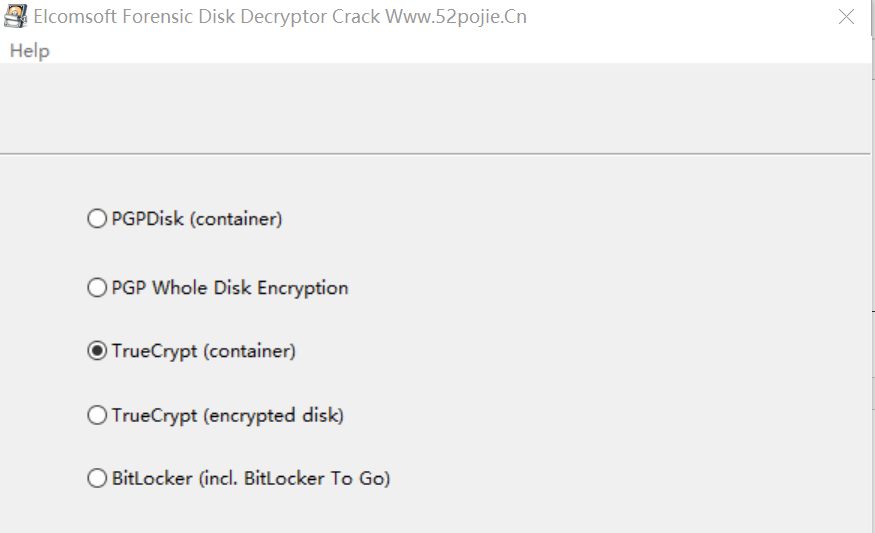

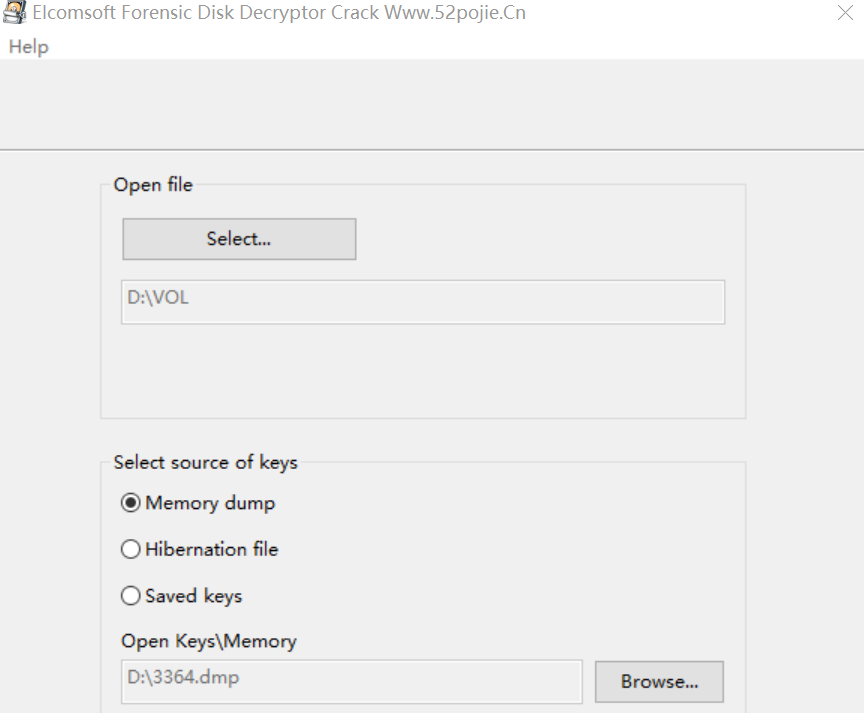

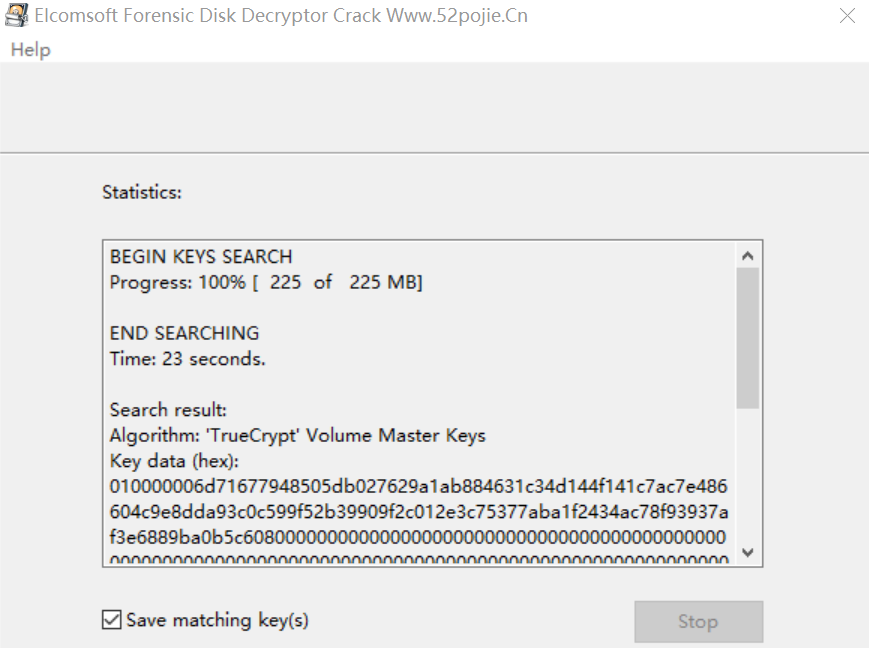

1、用Elcomsoft Forensic Disk Decryptor工具破解TrueCrpt,先dump TrueCrypt.exe 进程

volatility -f mem.raw --profile=Win7SP0x86 memdump -p 3364 --dump-dir=./

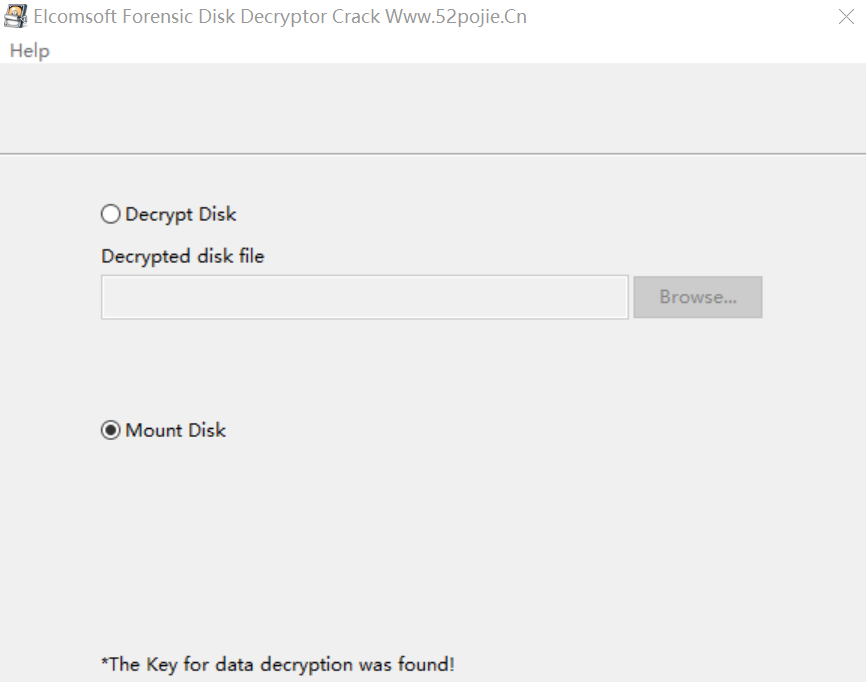

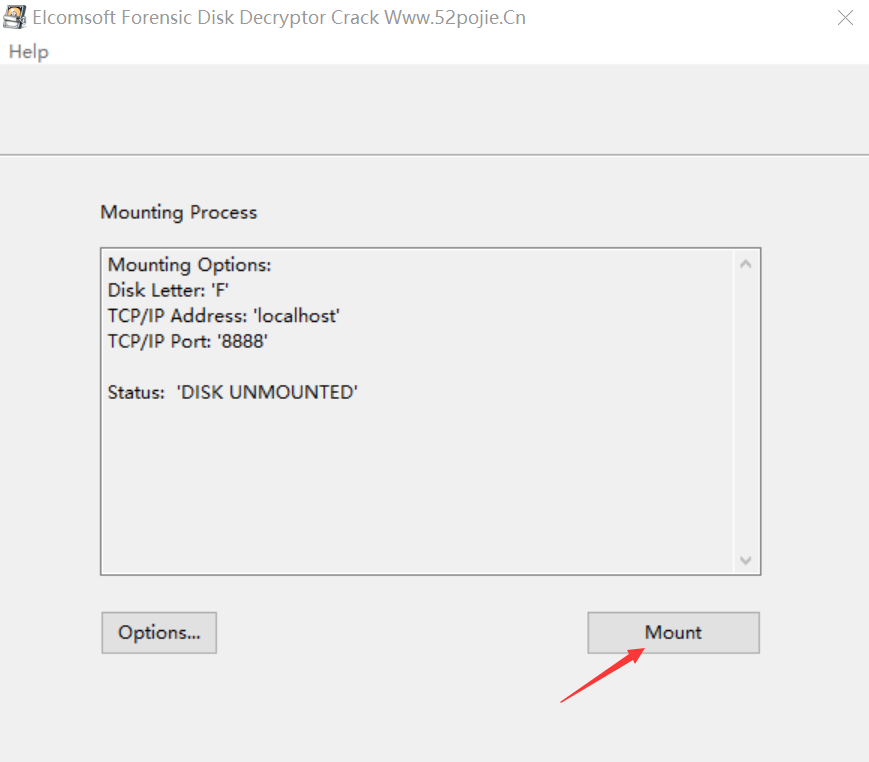

mount disk到本地:

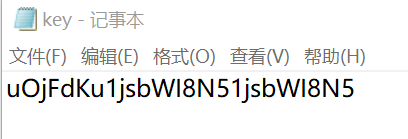

得到TrueCrypt的key

uOjFdKu1jsbWI8N51jsbWI8N5

2、使用VeraCrypt挂载VOL

得到一个加密的zip

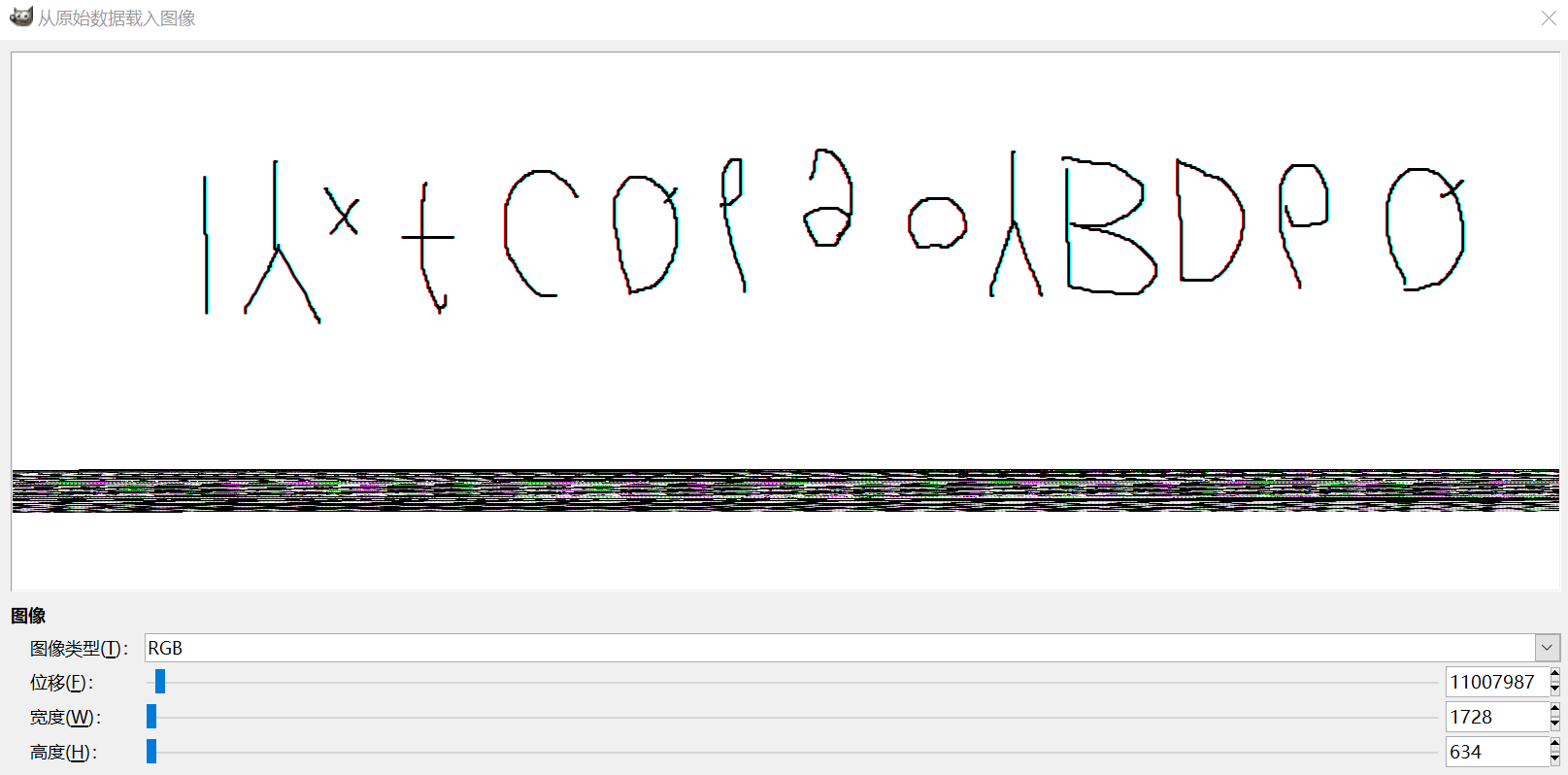

下来就是画图那个,用GIMP处理,位移(好像就是长度),先加宽度,再加高度,然后位移大胆拖,然后慢慢调宽

1YxfCQ6goYBD6Q

类似题目:

1、i春秋 取证2(ISC2016训练赛——phrackCTF取证2)

2、roarctf2019 forensic