Once More

打开看到的又是这种输入框。。。。。感觉web题很多这种形式的啊

点击看一下源码

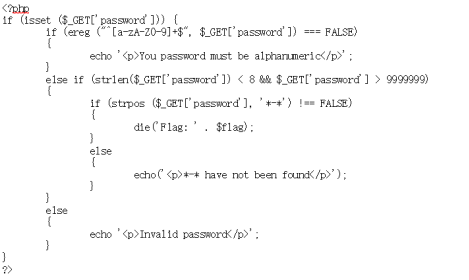

发现这题一共又四层,显示isset函数中输入password然后ereg函数中为真然后再password的长度小于8但是password的值又大于9999999.。。。。。感觉有点无语

最后strpos函数的值为真就输出flag

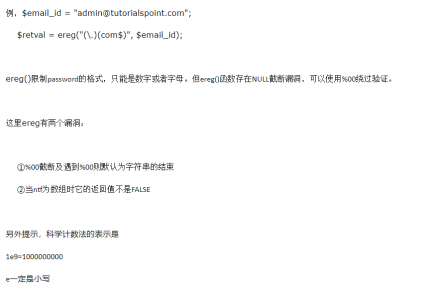

然后百度了一下

第一个isset函数就是检测变量是否设置

这里输入password就过了,然后ereg函数的意思是字符串中只能出现a-z,A-Z,0-9,也就是我们的password要用大小写字母和数字组成然后就是长度小于8值大于9999999,这个嘛使用科学计数法传值就行了,不认识1e99,最后是strops函数,功能是查找’*-*’第一次出现的位置,这里它要为真,也就是要有返回值就行了,但是上面的ereg函数又规定了我们只能使用大小写字母和数字,所以。。。。这里根据提示直接去搜ereg函数漏洞

所以这里直接使用截断漏洞,组成我们的password:1e9%00*-*

直接使用

发现不得行。。。。分析一下,说我们的代码不为大小写字母和数字组成???难道漏洞失效了?不可能的!原来我们的传值时的url被修改了,将其在url处传入,得到flag

感觉这道题真简单。。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号