Guess Next Session

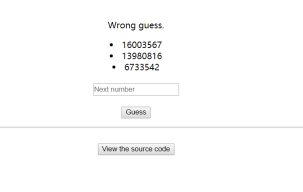

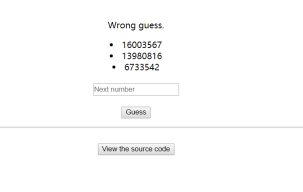

打开又是一个输入框的界面,点一下下面的看源码

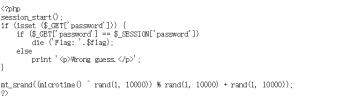

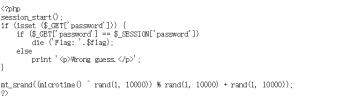

很简短的一个源码

大概意思是如果password等于session[password]就输出flag

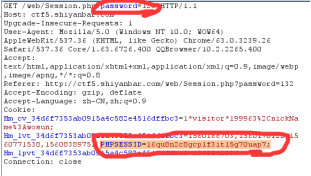

直接搜了下session函数的漏洞,发现session是用cookie传递的,当cookie被禁用时session就没法传递了,让session的值直接为空

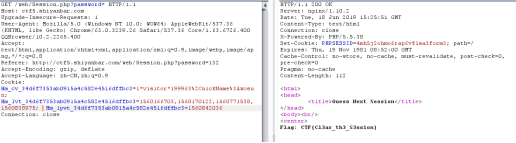

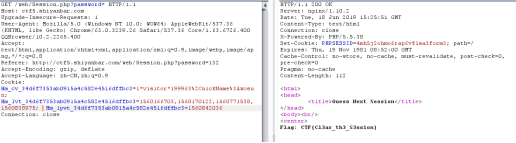

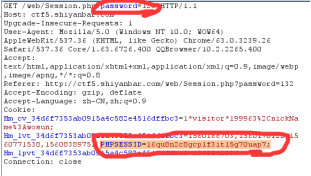

所以这里直接使用bp抓包,传repeater

将password和session的值都清空然后go一下就得到flag了

打开又是一个输入框的界面,点一下下面的看源码

很简短的一个源码

大概意思是如果password等于session[password]就输出flag

直接搜了下session函数的漏洞,发现session是用cookie传递的,当cookie被禁用时session就没法传递了,让session的值直接为空

所以这里直接使用bp抓包,传repeater

将password和session的值都清空然后go一下就得到flag了