APP脱壳与反编译之Android Hook

实验环境

1.

安装安卓模拟器

2,安装miniconda

3,安装frida

pip install frida pip install frida frida-tools -i https://pypi.mirrors.ustc.edu.cn/simple/

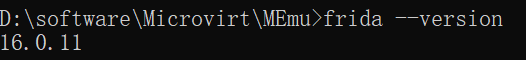

frida --version

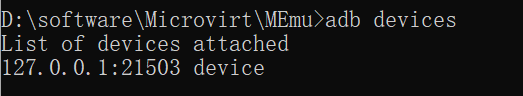

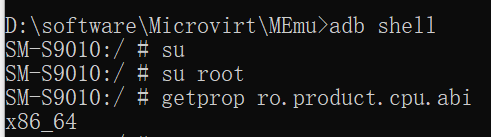

4,开启安装模拟器后,在安装目录下,用adb查看架构为x84_64

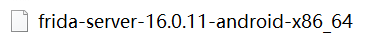

5,下载对应版本的firda server

frida https://github.com/frida/frida/releases

frida-server-16.0.11-android-x86_64.xz

解压:

用adb将它上传到模拟器

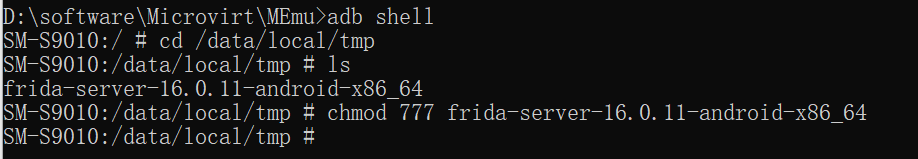

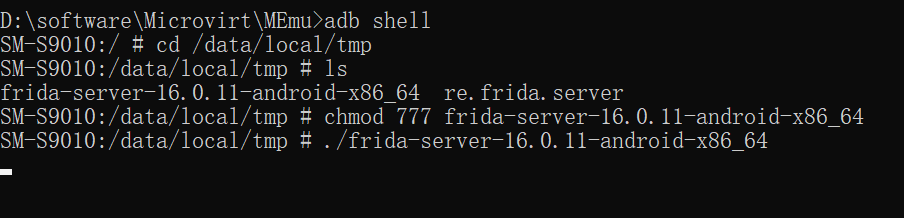

6,修改模拟器内frida-server的文件权限

7,运行frida server

8,在另一个cmd窗口下运行

1 2 | adb forward tcp:27042 tcp:27042adb forward tcp:27043 tcp:27043 |

9,重新打开一个cmd窗口运行frida-ps -U,查看是否正常运行,成功hook

实战

在模拟器上安装app3.apk

frida-ps -U,查看该APP的进程号

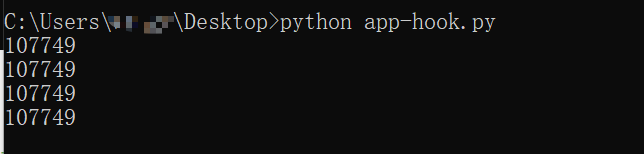

在脚本里该对对应进程号:

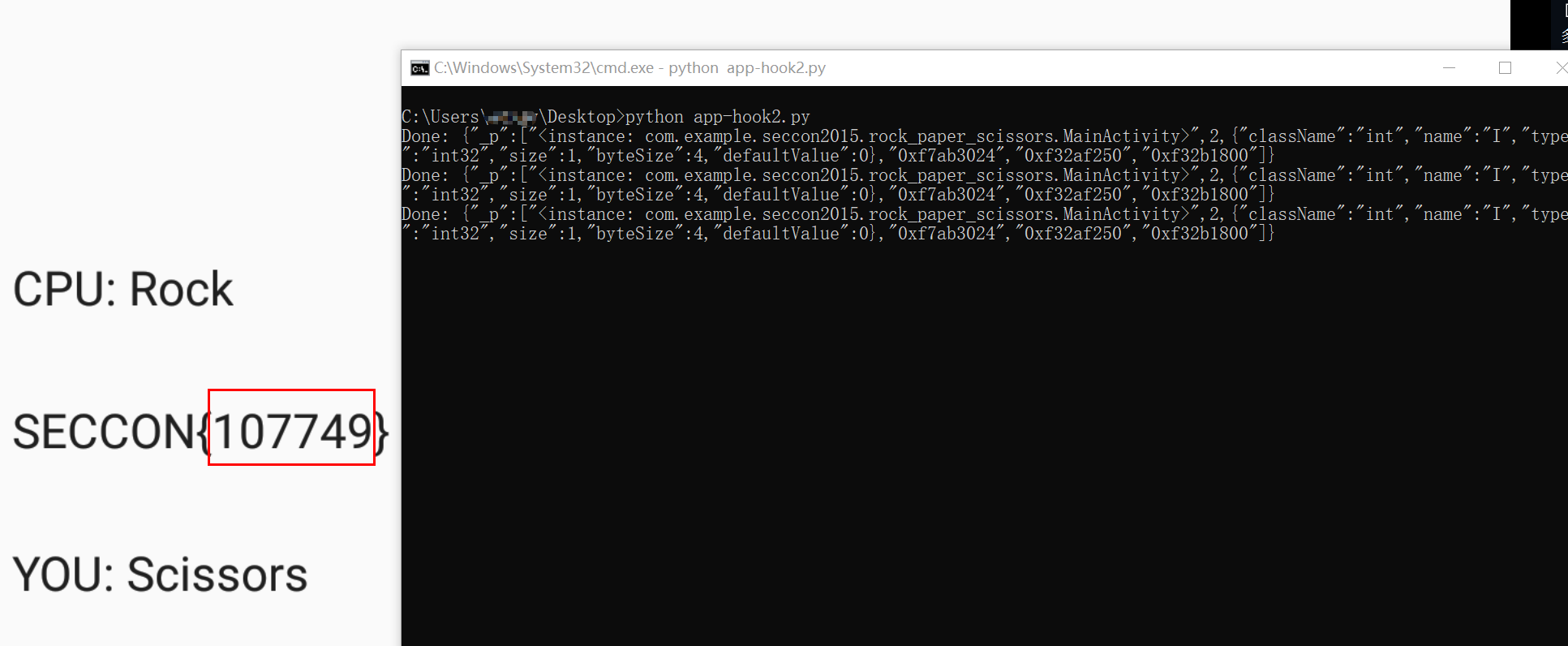

运行脚本,107749就是flag

第二种脚本,也是该对应进程号:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】