Windows Server 2008 系统加固

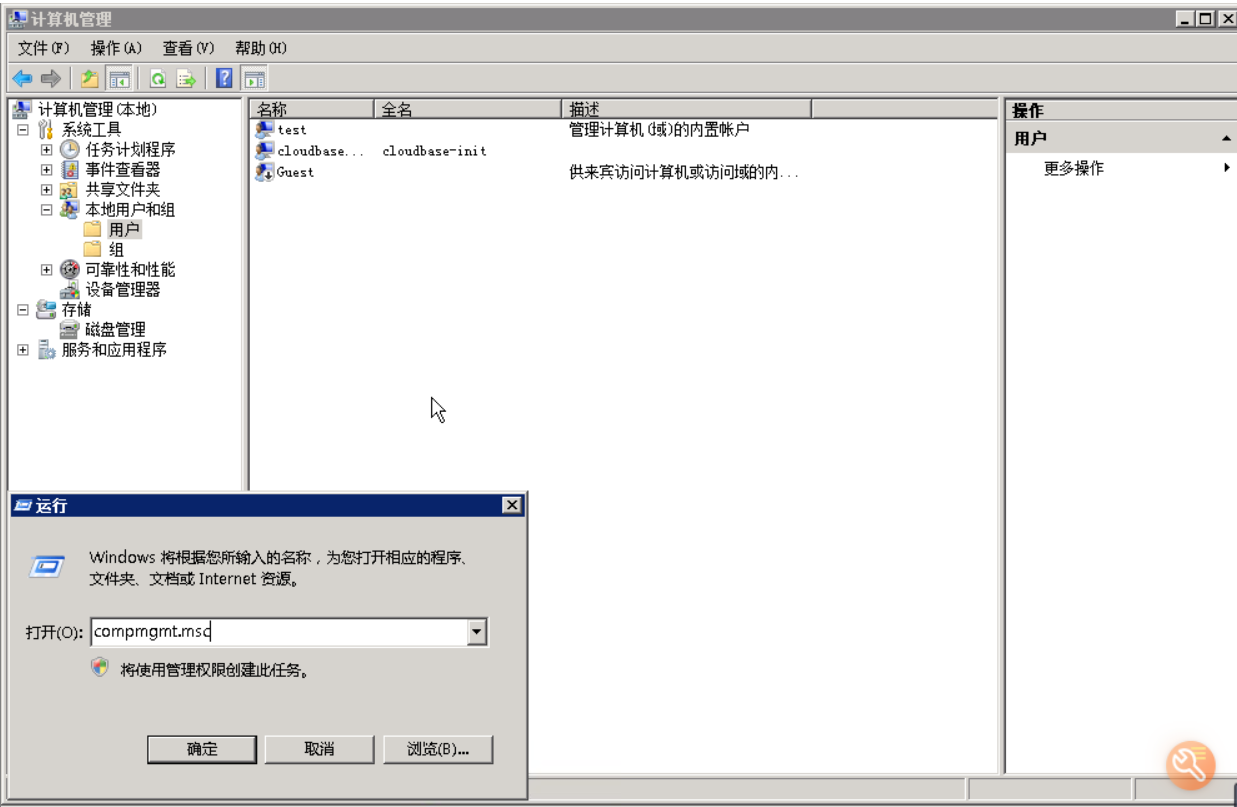

更改管理员账号:

开始->运行->compmgmt.msc(计算机管理)->本地用户和组->用户,右击Administrator账户并选择“重命名”,将Administrator更改为test。

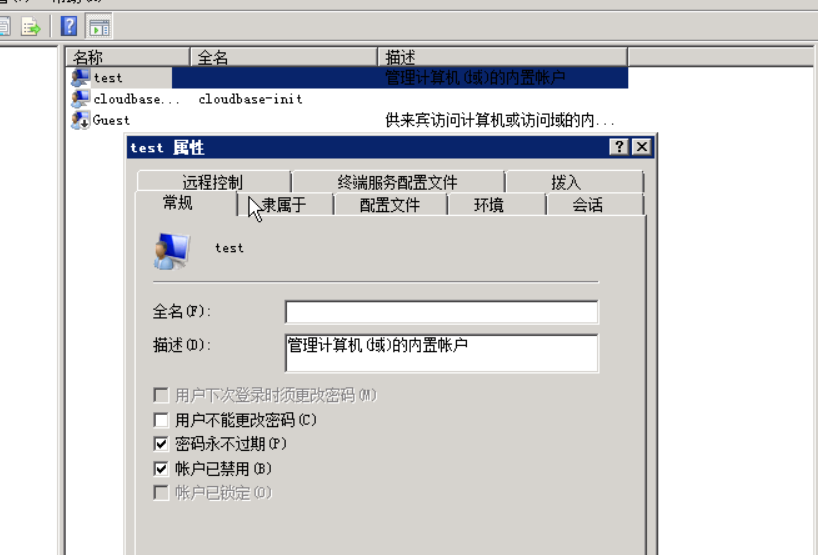

禁用账户:

开始->运行->compmgmt.msc(计算机管理)->本地用户和组->用户窗口中,右击Administrator,选择属性打开属性对话框,选中“账户已禁用”复选框。

注意:一定要记得重建一个普通的管理员账户,不然将会无法登陆windows。

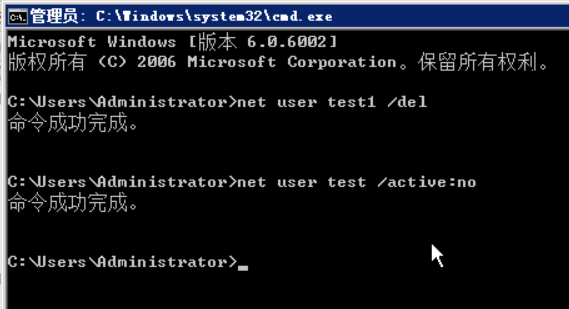

删除无用账户:

开始->运行->compmgmt.msc(计算机管理)->本地用户和组,查看是否有不用的账号,系统账号所属组是否正确以及guest账号是否锁定。除右击删除外还可以使用命令行来删除用户,在cmd下使用“net user 用户名 /del”命令删除账号。 使用“net user 用户名 /active:no”命令锁定账号。

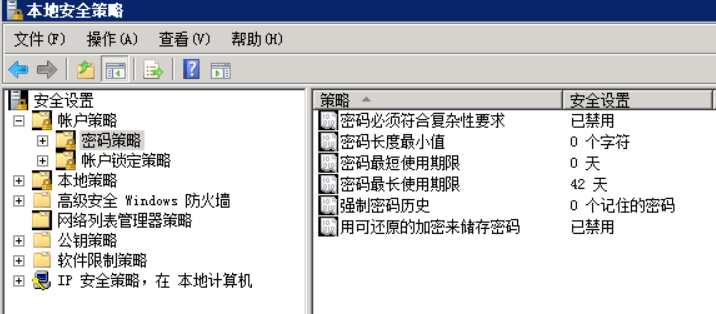

口令策略:

开始->运行->secpol.msc (本地安全策略)->安全设置->账户策略->密码策略

密码长度最小值至少为8,强制密码历史设置至少为5。

账户锁定策略:

开始->运行->secpol.msc (本地安全策略)->安全设置->账户设置->账户锁定策略

文件系统安全:使用NTFS文件系统:

转换命令:convert <驱动器盘符>: /fs:ntfs

注意:此步骤不可逆,如果需要重新改回FAT32,需要重新格式化硬盘。

限制命令权限:

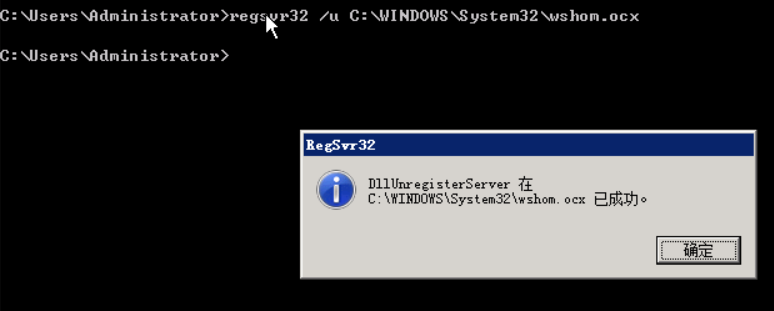

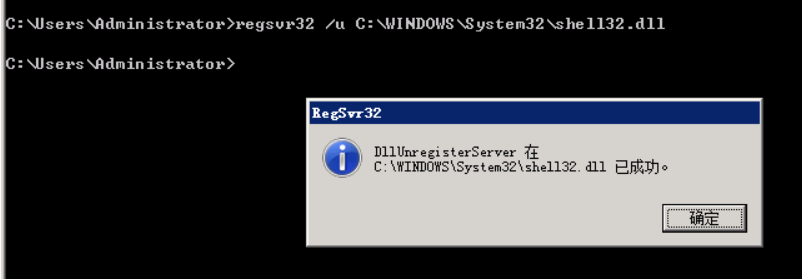

删除WScript.Shell 、Shell.application

regsvr32 /u C:\WINDOWS\System32\wshom.ocx

regsvr32 /u C:\WINDOWS\system32\shell32.dll

对以下命令作限制:

网络服务安全:

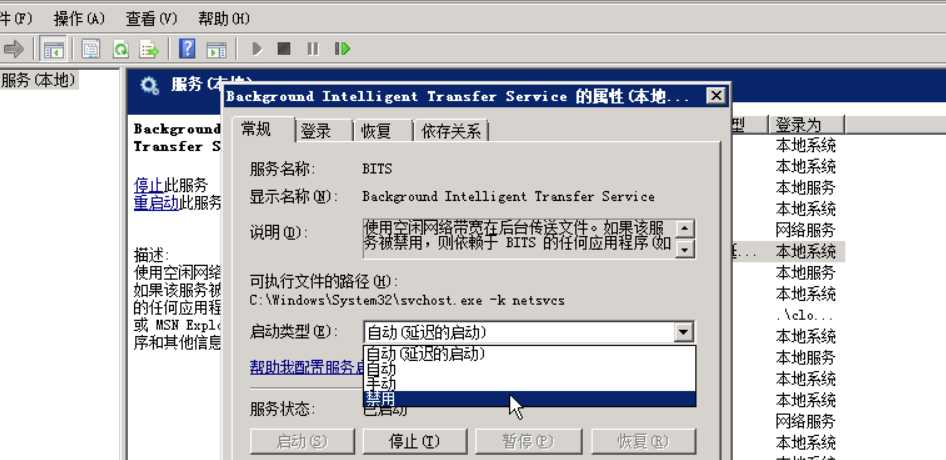

关闭不必要的服务:开始->运行->services.msc。

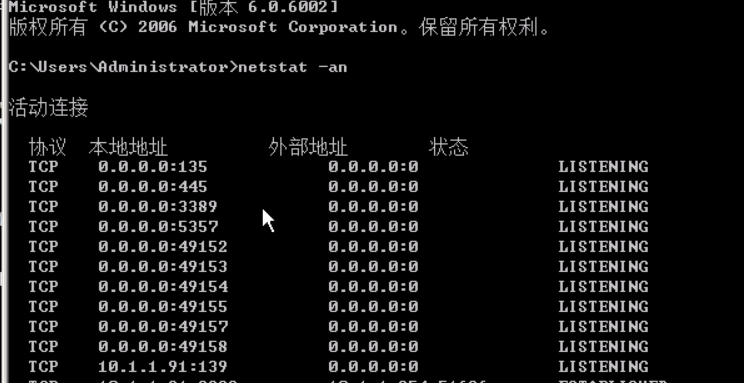

关闭端口

使用netstat 来查看端口使用情况,加上 –a 选项显示所有的连接和监听端口,加上-n以后以数字形式显示地址和端口号。

Listening 状态的表示正在监听,等待连接。

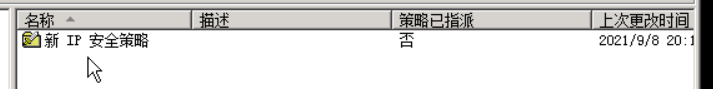

开始->运行->secpol.msc (本地安全策略)-> IP安全策略,在本地计算机

右边的空白位置右击鼠标,弹出快捷菜单,选择 “创建IP安全策略”,弹出向导。在向导中点击下一步,当显示“安全通信请求”时,“激活默认相应规则”左边的复选框留空,点“完成”就创建了一个新的IP安全策略。

右击刚才创建的IP 安全策略,选择属性,去掉使用添加向导的复选框。

点击左边的添加来添加新的规则,在弹出的新规则属性里点击添加,弹出IP筛选器列表窗口,先把使用添加向导的复选框去掉, 点击右边的添加来添加新的筛选器。 在IP 筛选器属性的地址选项里,把源地址设置成任何IP地址,目标地址选择我的IP地址。在选择协议选项,协议类型选择TCP,然后在到此端口下的文本框输入135,点击确定。点击确定,这样就添加了一个屏蔽TCP135 端口的筛选器,可以防止别人通过135端口连接服务器,重复上面的步骤,把需要屏蔽的端口都建立相应的筛选器,协议类型要选择对应的类型。在新规则属性对话框中,选择刚才我们新建的筛选器,点击左边的复选框,点击应用。点击筛选器操作选项,去掉使用添加向导复选框,点击添加按钮,在新筛选器操作属性的安全方法中,选择阻止,点击应用,确定。在筛选器操作选项卡中,把刚添加的筛选器操作复选框选中。最后在新IP安全策略属性对话框中,把我们刚新建的IP筛选器列表前的复选框选中,点击确定。这样就把一些端口屏蔽掉了。

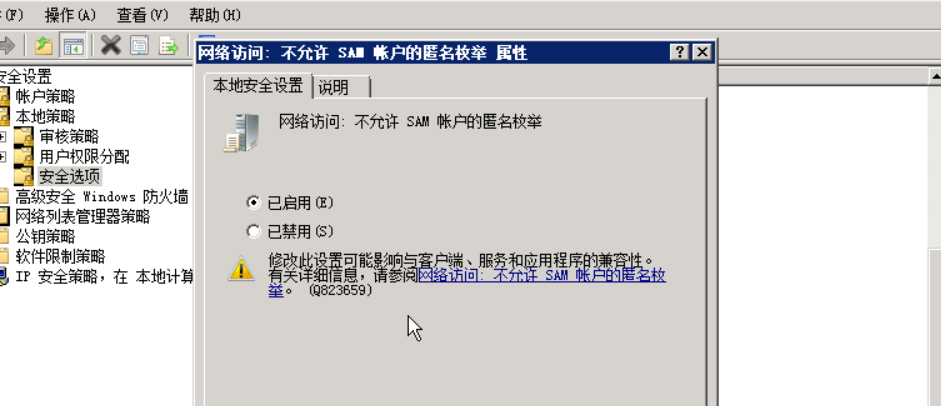

网络限制:

开始->运行->secpol.msc ->安全设置->本地策略->安全选项

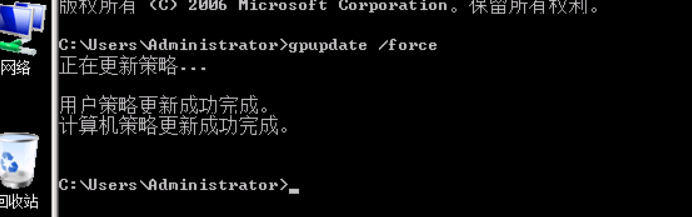

设置完以后,执行gpupdate /force 是策略立即生效。

日志及审计的安全性:

在cmd输入eventvwr.msc 来打开事件查看器,在安全日志中,记录着系统的登陆事件。双击任何一个日志,即可显示详细信息,里面记录了登陆的源IP 地址等信息。通过查看日志,能够发现登录异常等情况来判断自己有没有被入侵或攻击。系统默认的日志量较小,应该增大日志量大小,避免由于日志文件容量过小导致日志记录不全。右击要设置的日志类型,选择属性。根据自己的需要设置日志大小。

增强审核:

开始->运行->secpol.msc ->安全设置->本地策略->审核策略

设置完以后 执行gpupdate /force 使策略生效。

心得体会:

通过者次的实验,掌握windows 的安全加固方案,保证服务器的安全。