scp免密传输配置

[root@localhost12 usr]# date 2022年 09月 19日 星期一 14:24:04 CST

| 192.168.1.130 | 192.168.1.99 |

介绍

SSH 为 Secure Shell 的缩写,SSH 为建立在应用层基础上的安全协议。 SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。 利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。 从客户端来看,SSH提供两种级别的安全验证: 第一种级别(基于口令的安全验证):只要你知道自己帐号和口令,就可以登录到远程主机。 所有传输的数据都会被加密,但是不能保证你正在连接的服务器就是你想连接的服务器。 可能会有别的服务器在冒充真正的服务器,也就是受到“中间人”这种方式的攻击。 第二种级别(基于密匙的安全验证)ssh-keygen:需要依靠密匙,你必须为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。 如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用你的密匙进行安全验证。 服务器收到请求之后,先在该服务器上你的主目录下寻找你的公用密匙,然后把它和你发送过来的公用密匙进行比较。 如果两个密匙一致,服务器就用公用密匙加密“质询”(challenge)并把它发送给客户端软件。 客户端软件收到“质询”之后就可以用你的私人密匙解密再把它发送给服务器。用这种方式,你必须知道自己密匙的口令。 但是,与第一种级别相比,第二种级别不需要在网络上传送口令。 第二种级别不仅加密所有传送的数据,而且“中间人”这种攻击方式也是不可能的(因为他没有你的私人密匙)。但是整个登录的过程可能需要10秒 。 ssh-keygen有很多的参数,比如这里的-t -b -C是常见参数

-b:指定密钥长度,对于RSA密钥,最小要求768位,不加默认是2048位,命令中为4096

-t:指定要创建的密钥类型,密钥的类型有两种,一种是RSA,一种是DSA.默认RSA

-C:添加注释;-e:读取openssh的私钥或者公钥文件;

-f:指定用来保存密钥的文件名,默认保存在/家目录/.ssh/id_rsa;

-i:读取未加密的ssh-v2兼容的私钥/公钥文件,然后在标准输出设备上显示openssh兼容的私钥/公钥;

-l:显示公钥文件的指纹数据;

-N:提供一个新密语;

-P:提供(旧)密语;

-q:静默模式;

生成公钥与私钥

在192.168.1.130上运行 [root@wl .ssh]# ssh-keygen -t rsa -b 4096 Generating public/private rsa key pair. #key文件保存路劲,默认/root/.ssh/id_rsa Enter file in which to save the key (/root/.ssh/id_rsa): #密码短语可以直接回车 Enter passphrase (empty for no passphrase): #密码短语可以直接回车 Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub. The key fingerprint is: SHA256:pOgK3nLEDsWQ6p/lFugmjxvxL6LQoBRYL/sika3d3rs root@wl The key's randomart image is: +---[RSA 4096]----+ | o | |.+ . | |o.+ . . | |.o.= . o | |=o= o . S | |oOoB o | |*.X.B . | |o*+%.+ | |o+Xo+.Eo | +----[SHA256]-----+

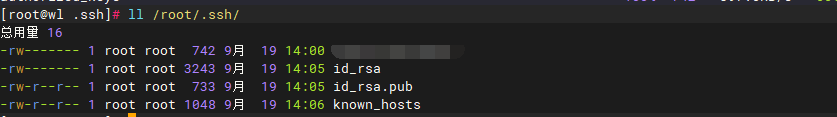

可以进入.ssh目录查看一下

/root/.ssh/目录下会有id_rsa、id_rsa.pub两个文件,id_rsa为私钥,id_rsa.pub为公钥

将公钥传输到99服务器上

方法一: [root@wl .ssh]# ssh-copy-id -i ~/.ssh/id_rsa.pubid_rsa.pub root@'192.168.1.99' #注意: ssh-copy-id 将key写到远程机器的 ~/ .ssh/authorized_key.文件中 /usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "id_rsa.pub" The authenticity of host '192.168.1.99 (192.168.1.99)' can't be established. ECDSA key fingerprint is SHA256:EGyKLjp/bxxIUuGJwmxSRMurTIANLXNPKychm4PV9iA. ECDSA key fingerprint is MD5:b3:0d:bd:e7:a4:7c:6d:fd:04:72:17:53:1a:16:3e:55. Are you sure you want to continue connecting (yes/no)? yes /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys root@192.168.1.99's password: #输入99服务器的密码 Number of key(s) added: 1 Now try logging into the machine, with: "ssh 'root@192.168.1.99'" and check to make sure that only the key(s) you wanted were added. #在99服务器的/root/.ssh会生成authorized_keys文件,文件权限为600 方法二: 在99服务器上的/家目录/.ssh文件下创建authorized_keys文件, 将id_rsa.pub文件中的内容复制到authorized_keys中 并对authorized_keys授权600.

ssh-copy-id命令介绍:

ssh-copy-id命令可以把本地的ssh公钥文件安装到远程主机对应的账户下。

达到的功能:

ssh-copy-id - 将你的公共密钥填充到一个远程机器上的authorized_keys文件中。

使用模式:

ssh-copy-id [-i [identity_file]] [user@]machine

**ssh-copy-id 是一个实用ssh去登陆到远程服务器的脚本(假设使用一个登陆密码, 因此,密码认证应该被激活直到你已经清理了做了多个身份的使用)。 它也能够改变远程用户名的权限,~/.ssh和~/.ssh/authorized_keys 删除群组写的权限(在其它方面,如果远程机上的sshd在它的配置 文件中是严格模式的话,这能够阻止你登陆。)。 如果这个 “-i”选项已经给出了,然后这个认证文件(默认是~/.ssh /id_rsa.pub)被使用,不管在你的ssh-agent那里是否有任何密钥。 另外,命令 “ssh-add -L” 提供任何输出,它使用这个输出优先于 身份认证文件。如果给出了参数“-i”选项,或者ssh-add不产生输出, 然后它使用身份认证文件的内容。一旦它有一个或者多个指纹,它使 用ssh将这些指纹填充到远程机~/.ssh/authorized_keys文件中。**

ssh-keygen 产生公钥与私钥对.

ssh-copy-id 将本机的公钥复制到远程机器的authorized_keys文件中,

ssh-copy-id也能让你有到远程机器的home, ~./ssh , 和 ~/.ssh/authorized_keys的权利

传输文件测试

[root@wl .ssh]# scp authorized_keys root@192.168.1.99:/usr/ authorized_keys 100% 742 397.0KB/s 00:00

失败原因

1、服务器B上.ssh目录的权限必须是700 2、服务器B上.authorized_keys文件权限必须是600 3、服务器B上SELinux为enforcing,需要设置为disabled 4、可能是StrictModes 编辑 vi /etc/ssh/sshd_config 找到#StrictModes yes改成StrictModes no 5、可能是PubkeyAuthentication问题 编辑 vi /etc/ssh/sshd_config 找到PubkeyAuthentication改成yes

浙公网安备 33010602011771号

浙公网安备 33010602011771号