20211904 2021-2022-2 《网络攻防实践》第二次作业

1.实验介绍

为了更加有效的实施攻击,在攻击前或者攻击过程中对目标主机进行探测并收集目标相关网络信息的活动称为网络信息收集。收集的信息包括:目标IP地址、域名、域名注册人、开放的端口号、端口号对应的应用、外部网络拓扑结构等。信息收集一般采用的方式有:利用搜索引擎关键字进行搜索、利用域名管理进行搜索、利用扫描工具进行搜索等。

2.实验内容

-

DNS域名查询

-

尝试获取好友的IP地址,并查询获取该好友所在的具体地理位置

-

使用nmap开源软件对靶机环境进行扫描

-

使用Nessus开源软件对靶机环境进行扫描

-

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏

3.实验过程

3.1 DNS域名查询

从 www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

(1)DNS注册人及联系方式

(2)该域名对应IP地址

(3)IP地址注册人及联系方式

(4)IP地址所在国家、城市和具体地理位置

-

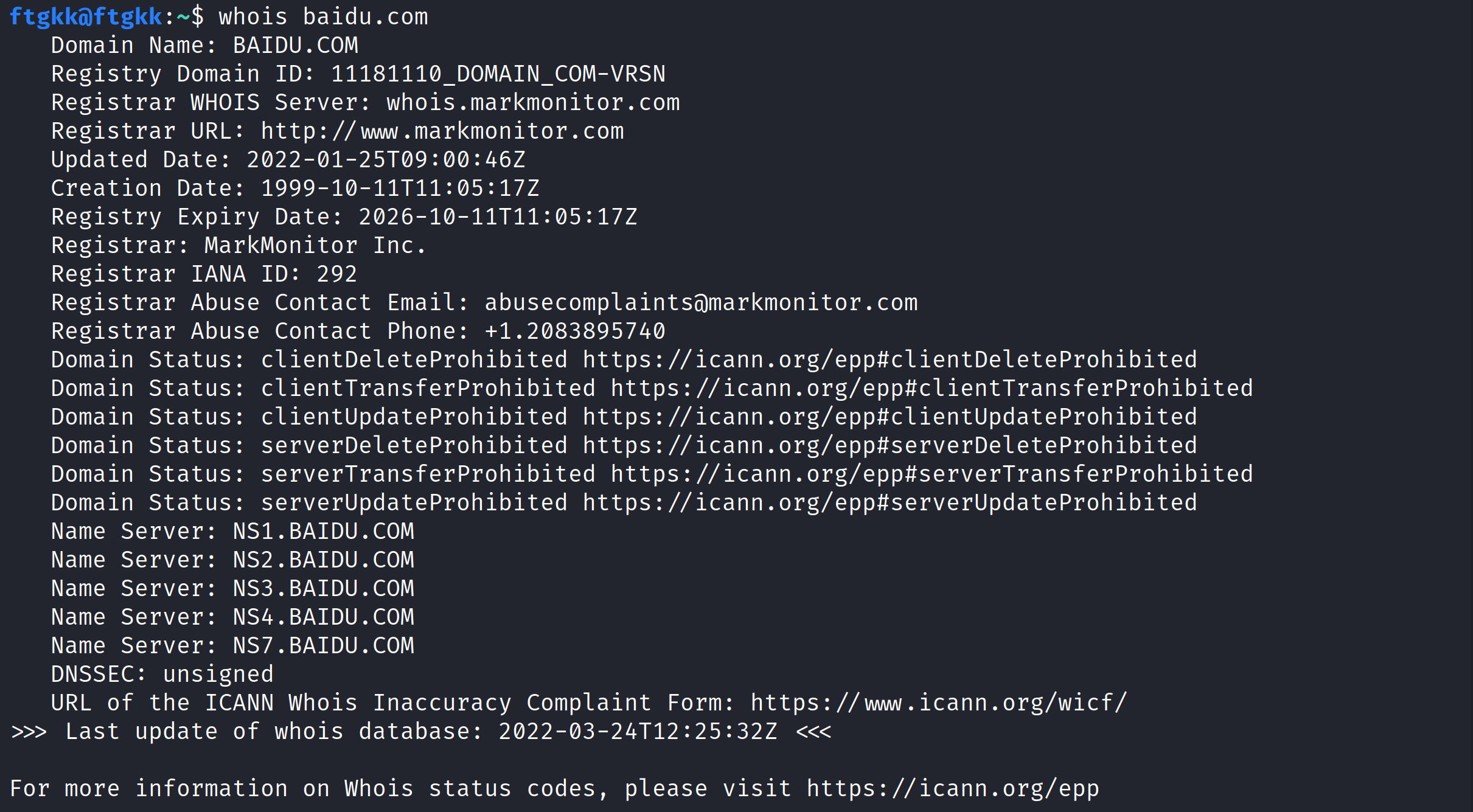

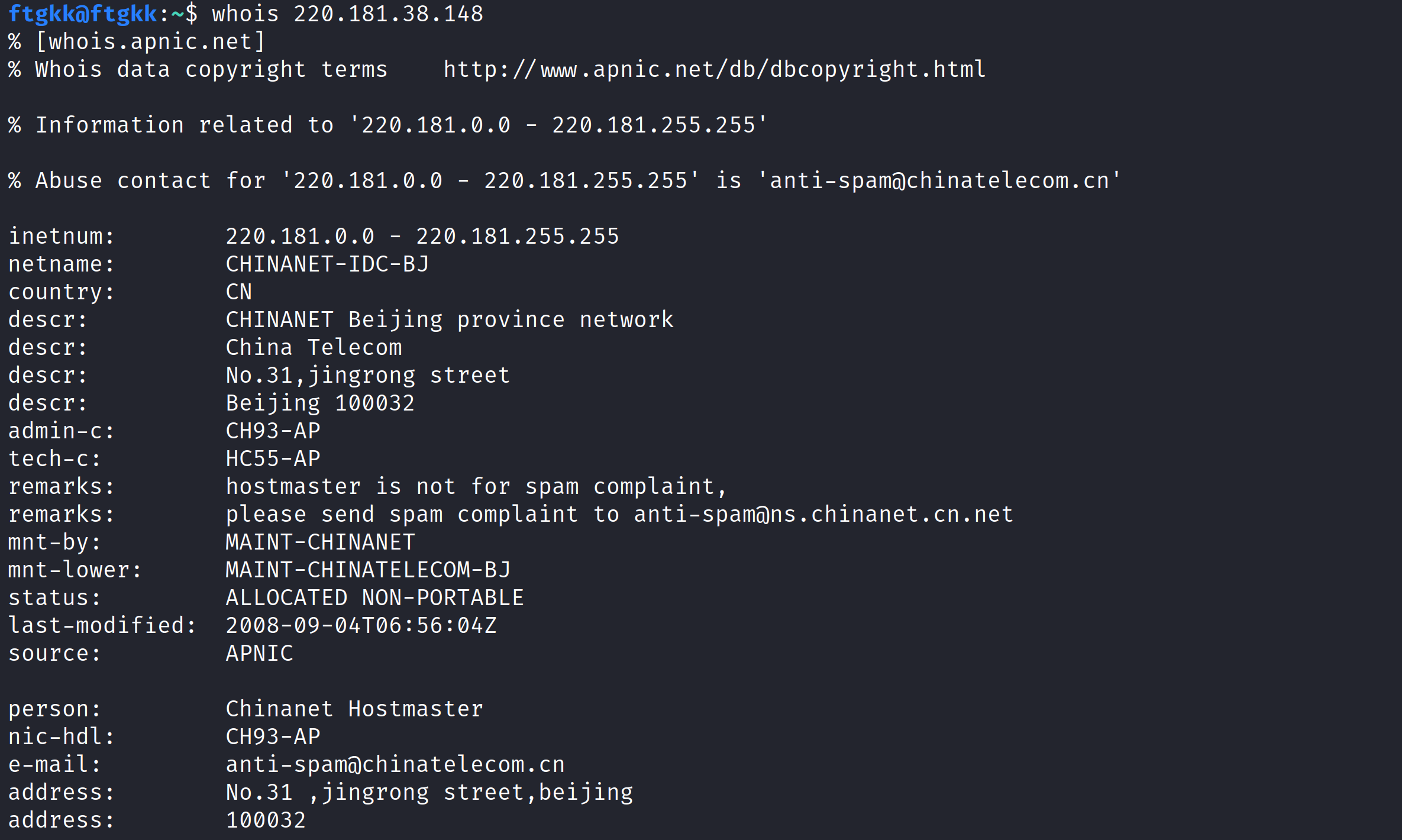

通过 Whois 命令查询

whois是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。Whois 的服务是由注册商和注册局来提供,主要记录了他们支持的所有域名的信息。目前可以通过两种方式来访问这种分散的独立数据库网络——通过一个独立的网页,或是通过一个独立的端口43服务。网页能够实现个人对WHOIS数据的实时访问;而端口43则能实现通过机器进行的自动化查询。搜索注册人、指定管理人和技术人员的完整WHOIS联系数据,以及搜索注册建立和到期日期等内容均可通过注册商的系统(可通过网页和端口43服务)或通过提供“增强型”或完整联系数据的注册局服务来完成。“减弱型”注册局提供最基本的信息,即:注册商、域名服务器和注册日期。所有的新gTLD均应提供“增强型”记录。

-

查询结果

-

通过 nslookup 命令查询

nslookup (全称 name server lookup) ,是一个在命令行界面下的网络工具,它有两种模式: 交互与非交互,进入交互模式在命令行界面直接输入

nslookup按回车,非交互模式则是后面跟上查询的域名或者 IP 地址按回车。一般来说,非交互模式适用于简单的单次查询,若需要多次查询,则交互模式更加适合。

-

查询结果

-

结合两者查询的结果

3.2 查询IP地址

尝试获取好友的IP地址,并查询获取该好友所在的具体地理位置

根据

-

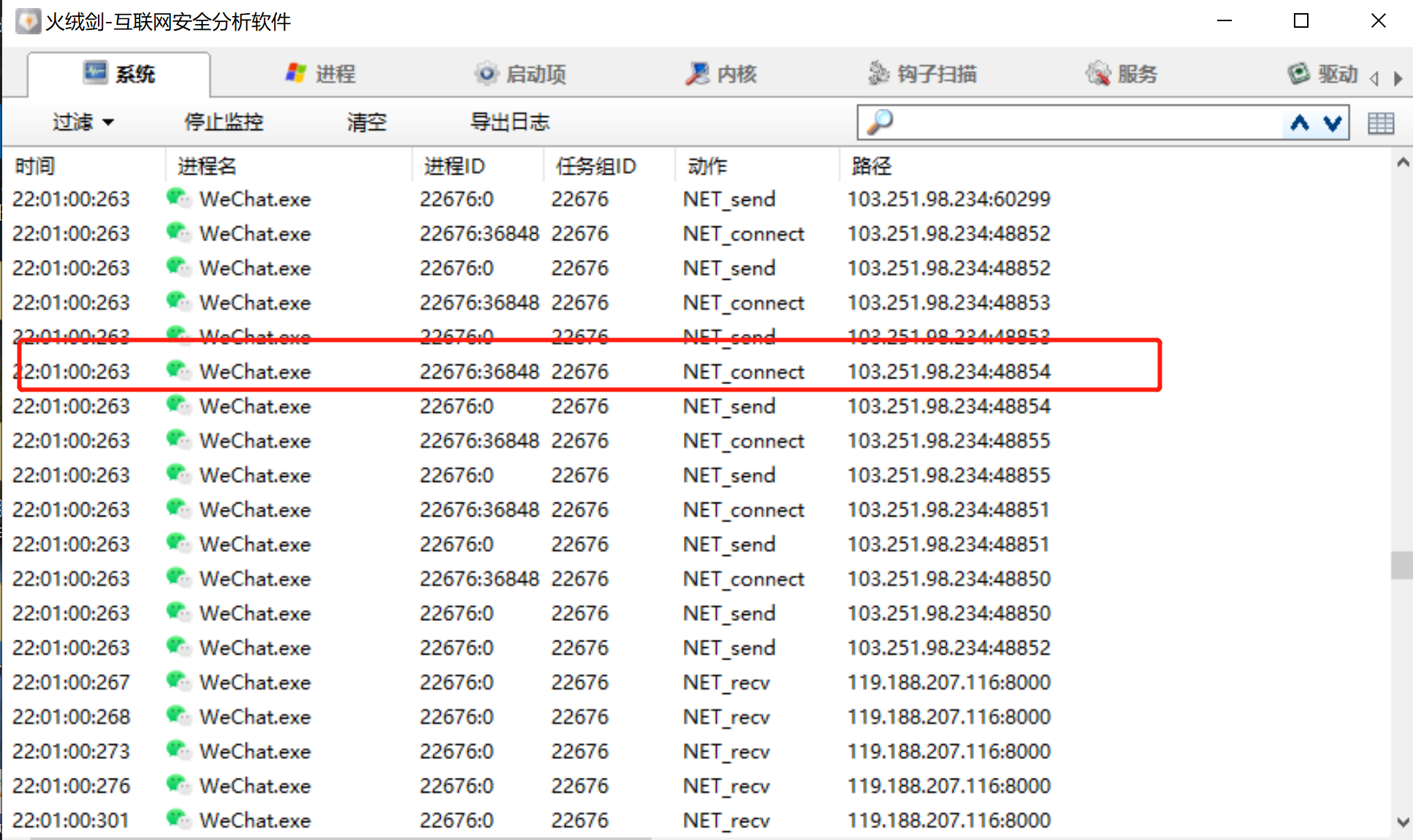

打开火绒剑-互联网安全分析软件 查看此时微信的任务组ID

-

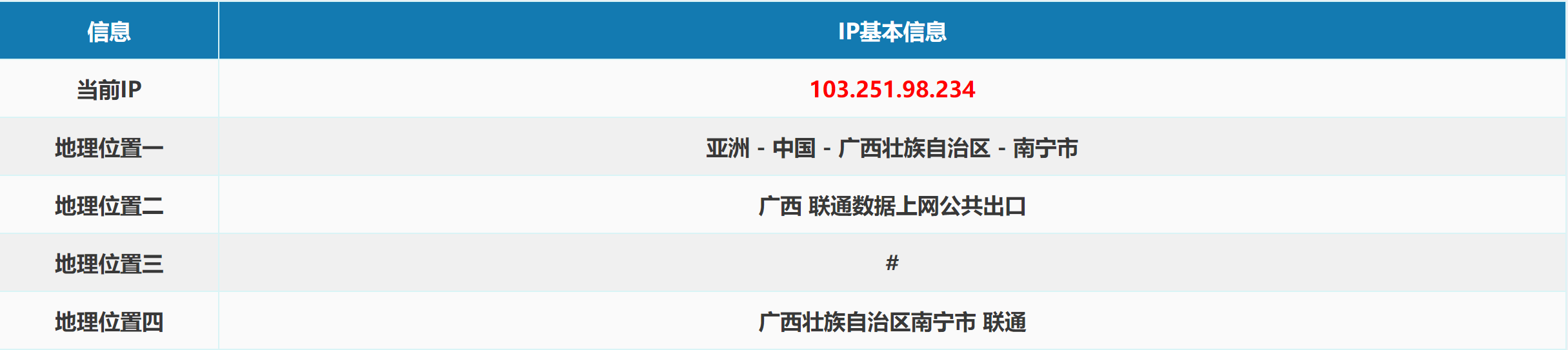

根据教程操作完成过滤选项后,开启监控,拨打所在广西的好友的微信电话,成功抓取对方IP

-

查询IP归属地 确认无误

3.3 Nmap工具使用

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1)靶机IP地址是否活跃

(2)靶机开放了哪些TCP和UDP端口

(3)靶机安装了什么操作系统,版本是多少

(4)靶机上安装了哪些服务

-

Nmap工具简介

Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,哪些主机提供什么服务(应用程序名和版本),哪些服务运行在什么操作系统(包括版本信息), 它们使用什么类型的报文过滤器/防火墙,以及其它功能。虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息, 管理服务升级计划,以及监视主机和服务的运行等。

-

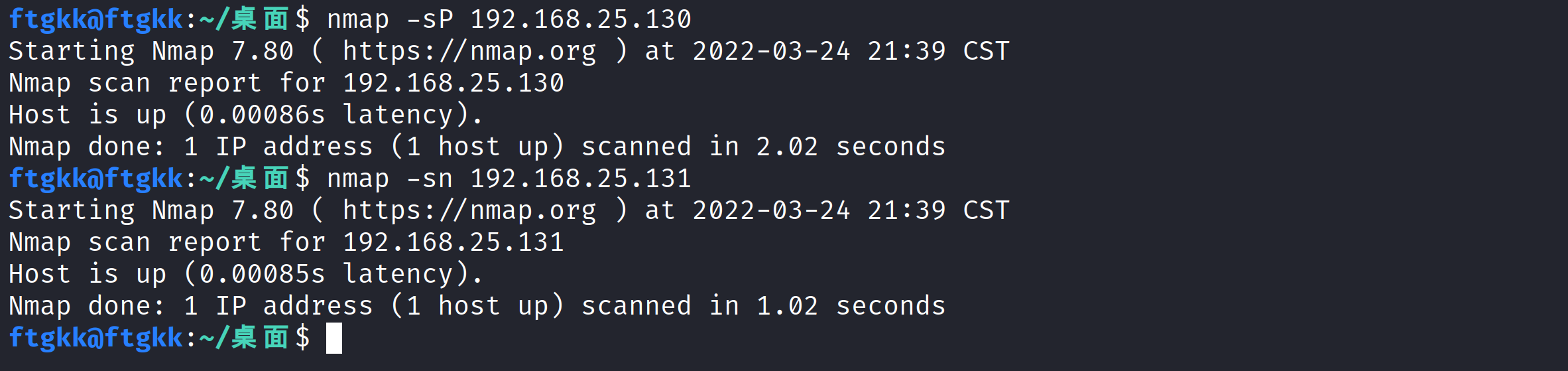

查看靶机IP活跃状态

使用参数 -sP 进行Ping扫描。该选项告诉Nmap仅仅进行ping扫描 (主机发现),然后打印出对扫描做出响应的那些主机。 没有进一步的测试 (如端口扫描或者操作系统探测)。

-

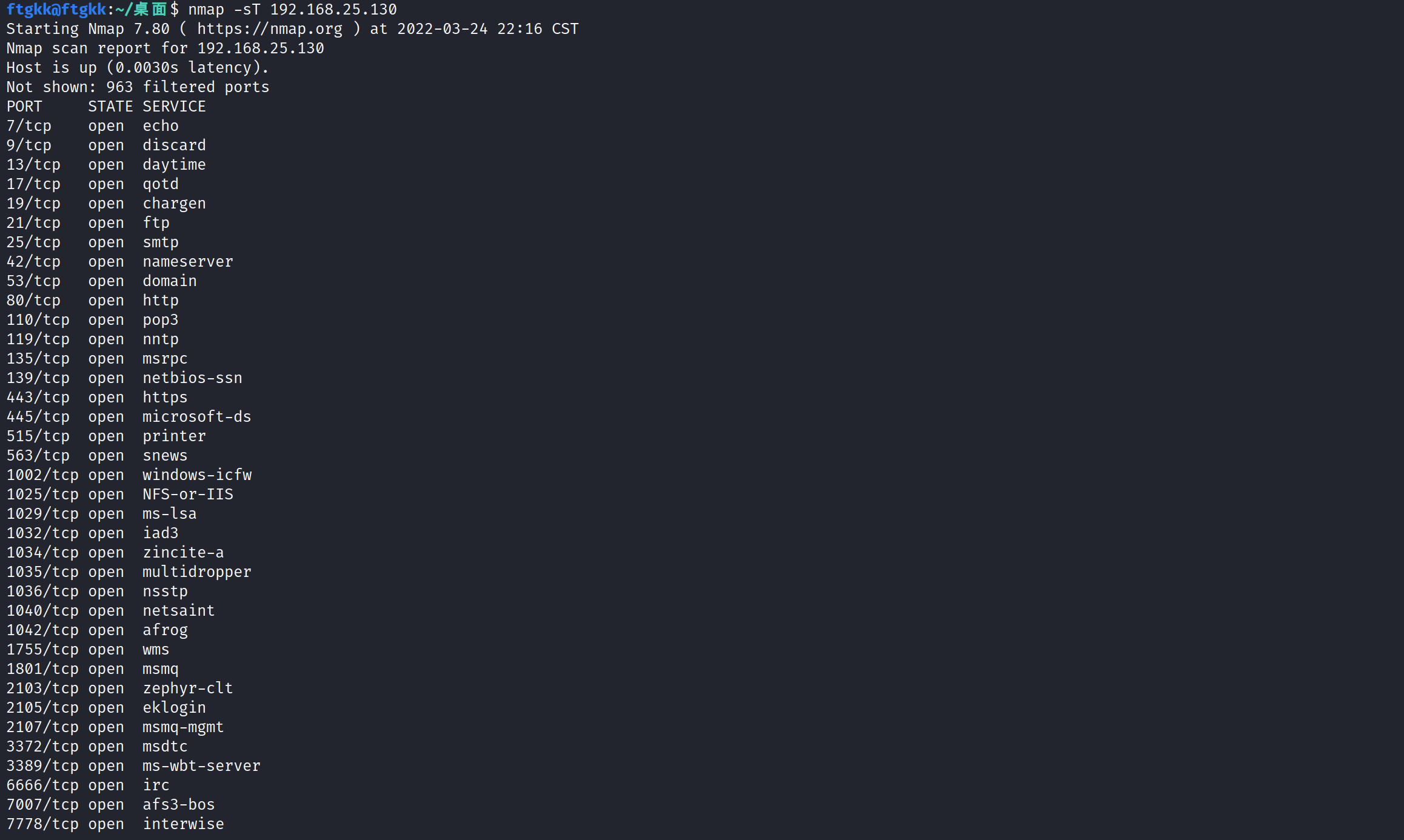

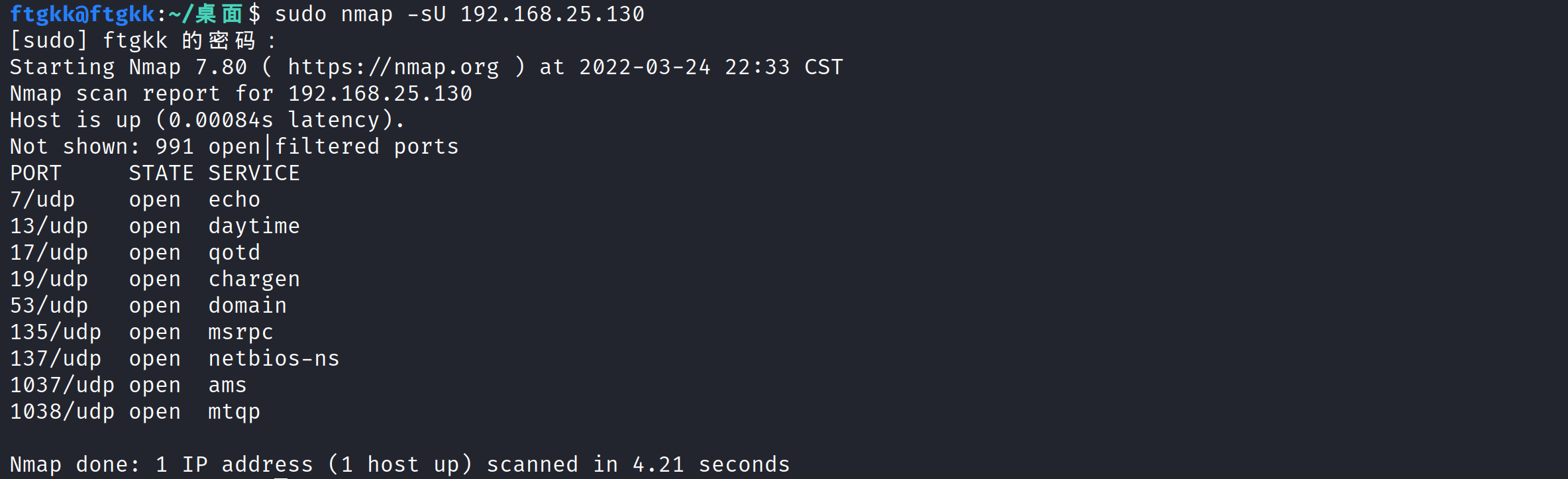

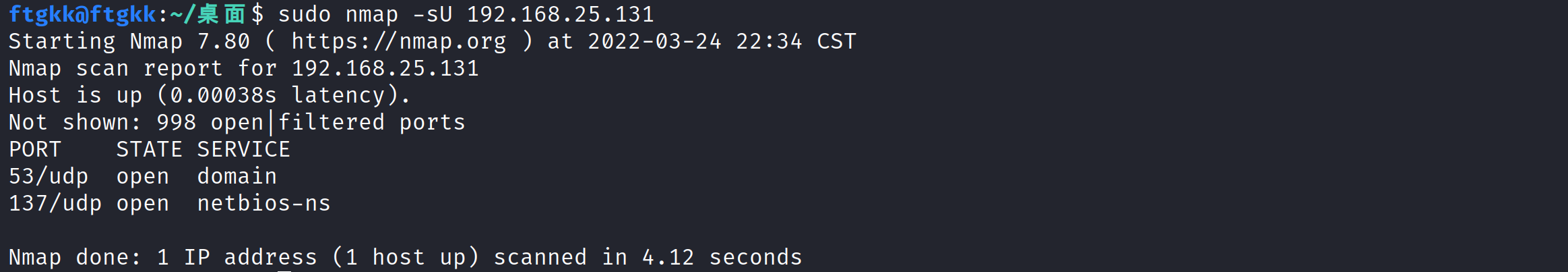

查看靶机开放了哪些TCP和UDP端口

使用参数 -sT 查询开放的tcp端口,该选项需要完成3次握手方式,扫描速度较慢,tcp的扫描查询结果如下

使用参数 -sU 查询开放的udp端口 扫描结果如下

-

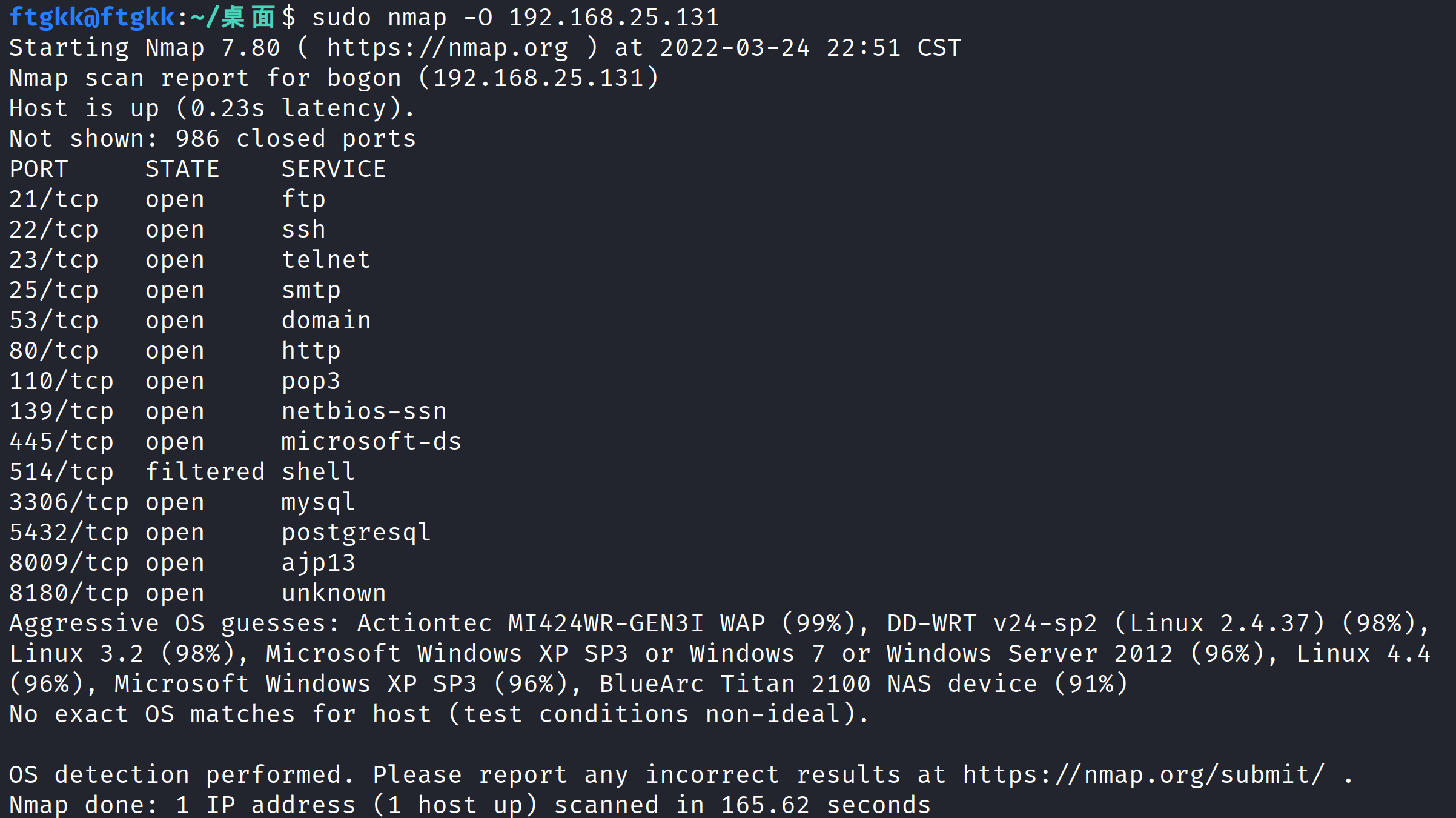

扫描操作系统以及版本

使用参数 -O 查看操作系统版本 结果如下

与靶机Win2Kserver相差不多,扫描结果是正确的

99%的概率系统为MI424WR-GEN3I WAP, 百度了一下,好像是个路由器,结果有点不准确。

-

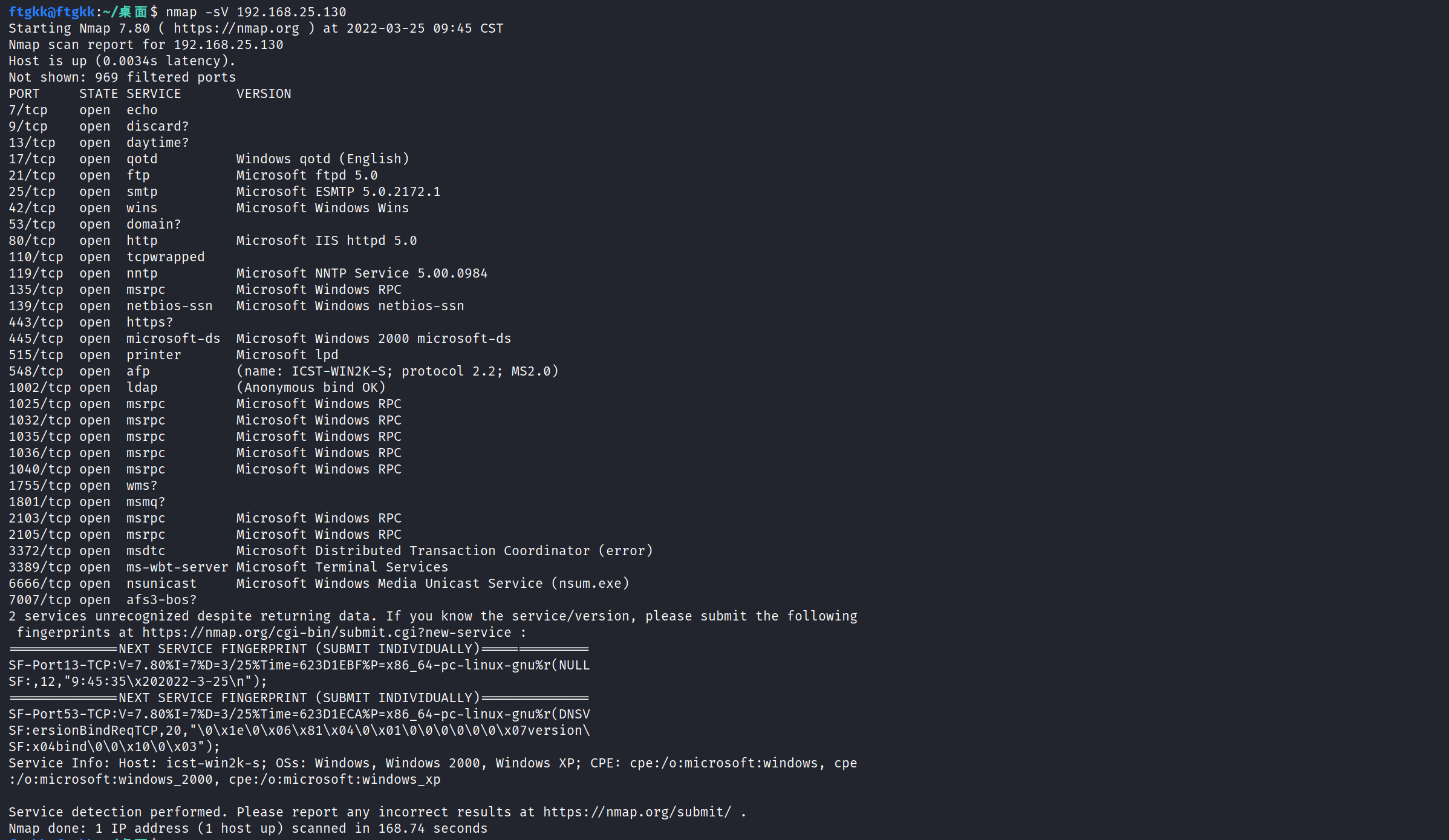

扫描安装的服务

使用参数 -sV 查看服务及版本检测,扫描结果如下

3.4 Nessus软件的使用

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

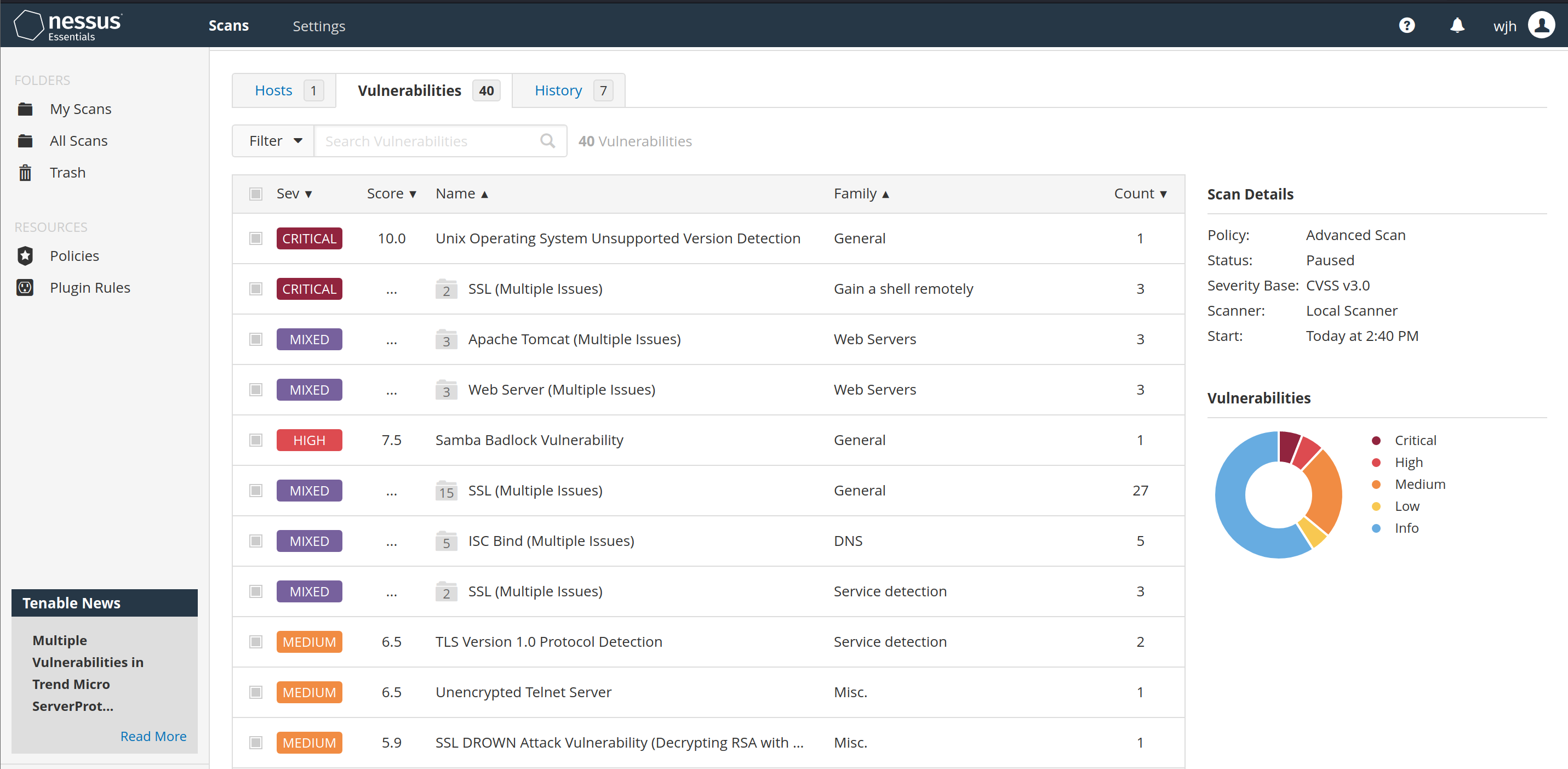

(1)靶机上开放了哪些端口

(2)靶机各个端口上网络服务存在哪些安全漏洞

(3)你认为如何攻陷靶机环境,以获得系统访问权

-

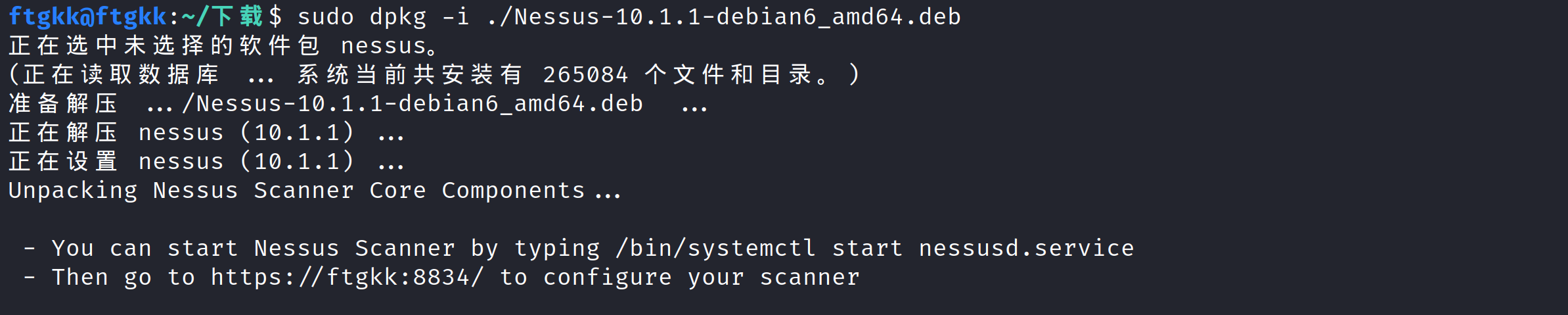

Nessus软件安装

首先在官网下载nessus,下载系统对应的版本,下载完毕后 使用指令 dpkg -i [安装包所在目录]安装

根据安装后的指示,先开启nessus服务 systemctl start nessusd.service

在浏览器框输入 https://ftgkk:8834/

申请激活码,输入邮箱接受激活码,输入激活码后即可进入系统

如果下载失败,可以进入目录 /opt/nessus/sbin 使用 命令手动更新 sudo ./nessuscli update 更新完毕后即可输入账号密码登录系统

-

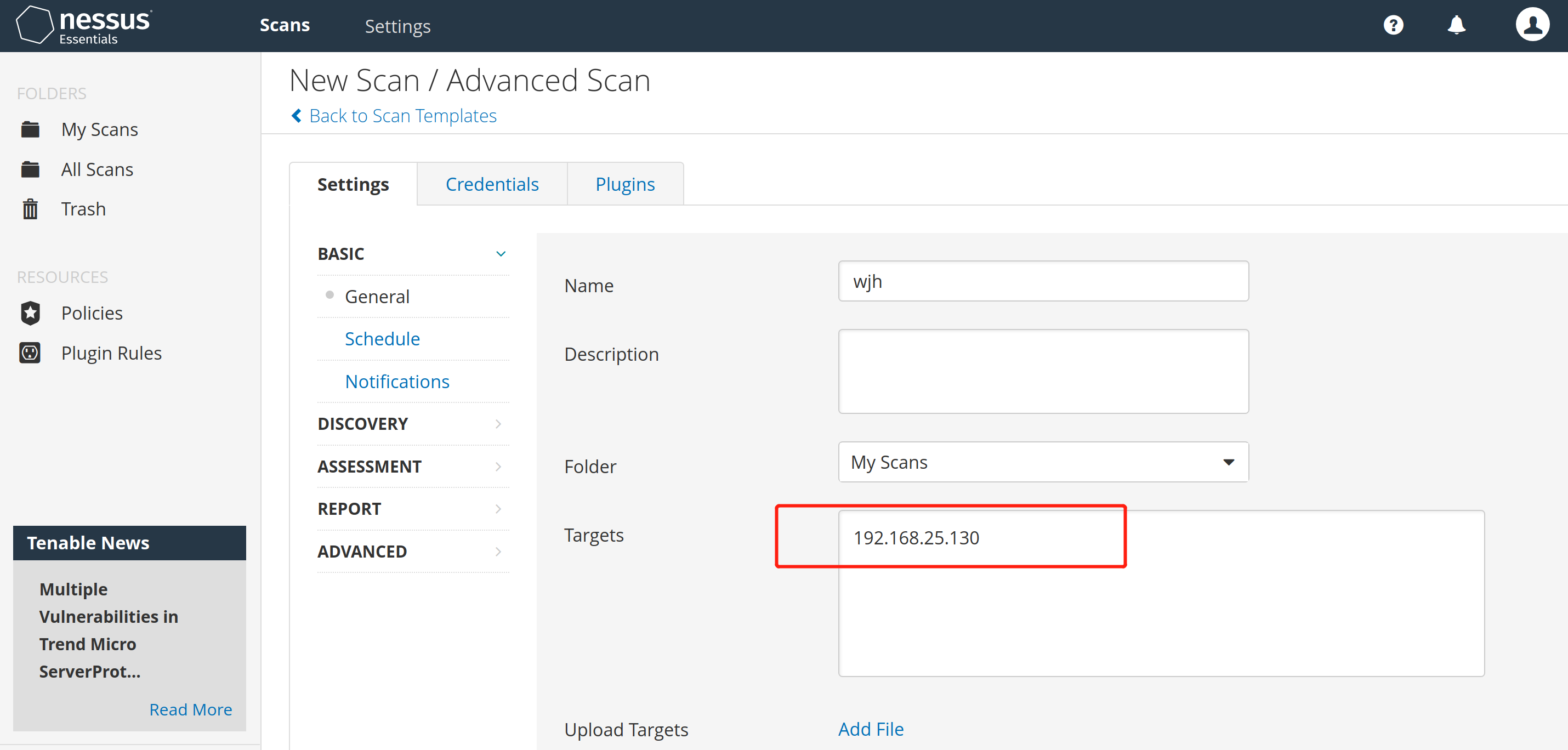

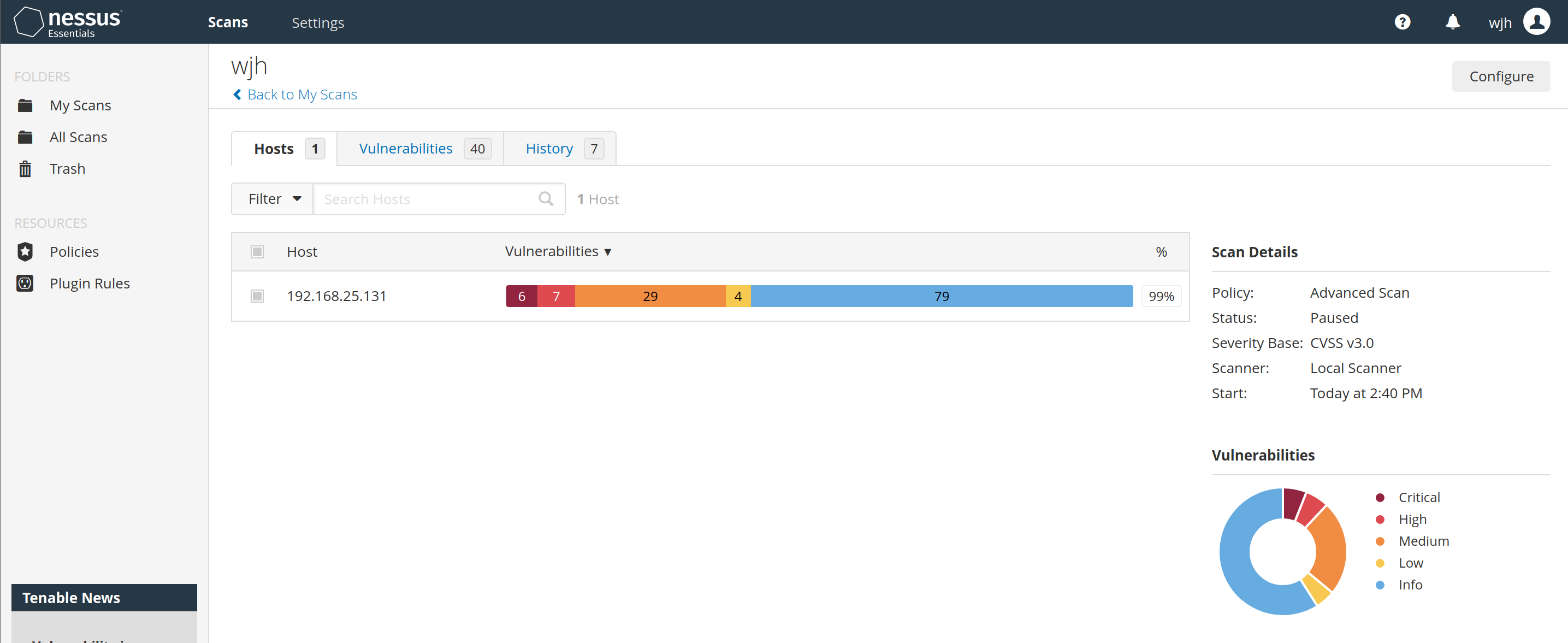

扫描靶机 添加靶机ip地址进入扫描目标

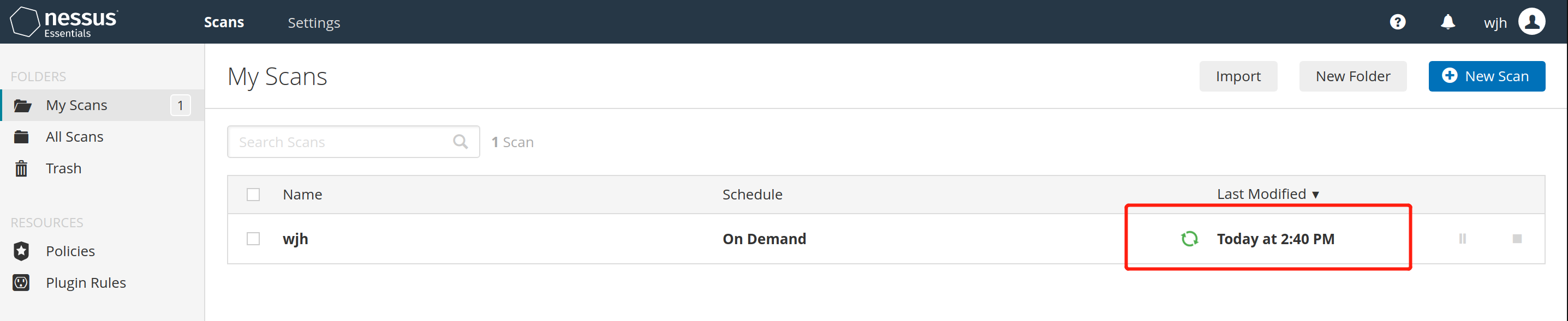

开始扫描

扫描结果

3.5 人肉自身

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

4.学习中遇到的问题及解决

-

问题:ip地址自动发生改变导致实验的时候经常无法扫描成功

-

问题解决方法:通过修改VM虚拟网络设置中的ip租赁日期即可

5.学习感悟

经过这次实验,我深入了解了网络信息收集这方面的技术,也掌握了一些信息收集的方法,认识到现在网络信息很容易暴露在互联网上,我们需要增强隐私安全这方面的个人意识,更多的去学习网络安全这个领域的知识,提升我们的认知水平,保护好自己的隐私。

参考资料

-

《网络攻防技术与实践》

-