泷羽sec----burp验证码识别爆破

声明!

学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页B站泷羽sec

前言

在进行登录等爆破时,可能会出现验证码的情况,虽说现在的验证码不止是图片中嵌入字符的情况,还有其他的cloudfare和google的人机验证,以及滑动拼图以及点击对应的汉字。但是也是有的网址是使用这种老式的图片码。所以还是简单了解一下。

项目地址:https://github.com/f0ng/captcha-killer-modified

插件项目地址:https://github.com/f0ng/captcha-killer-modified/releases/tag/0.24.6

安装

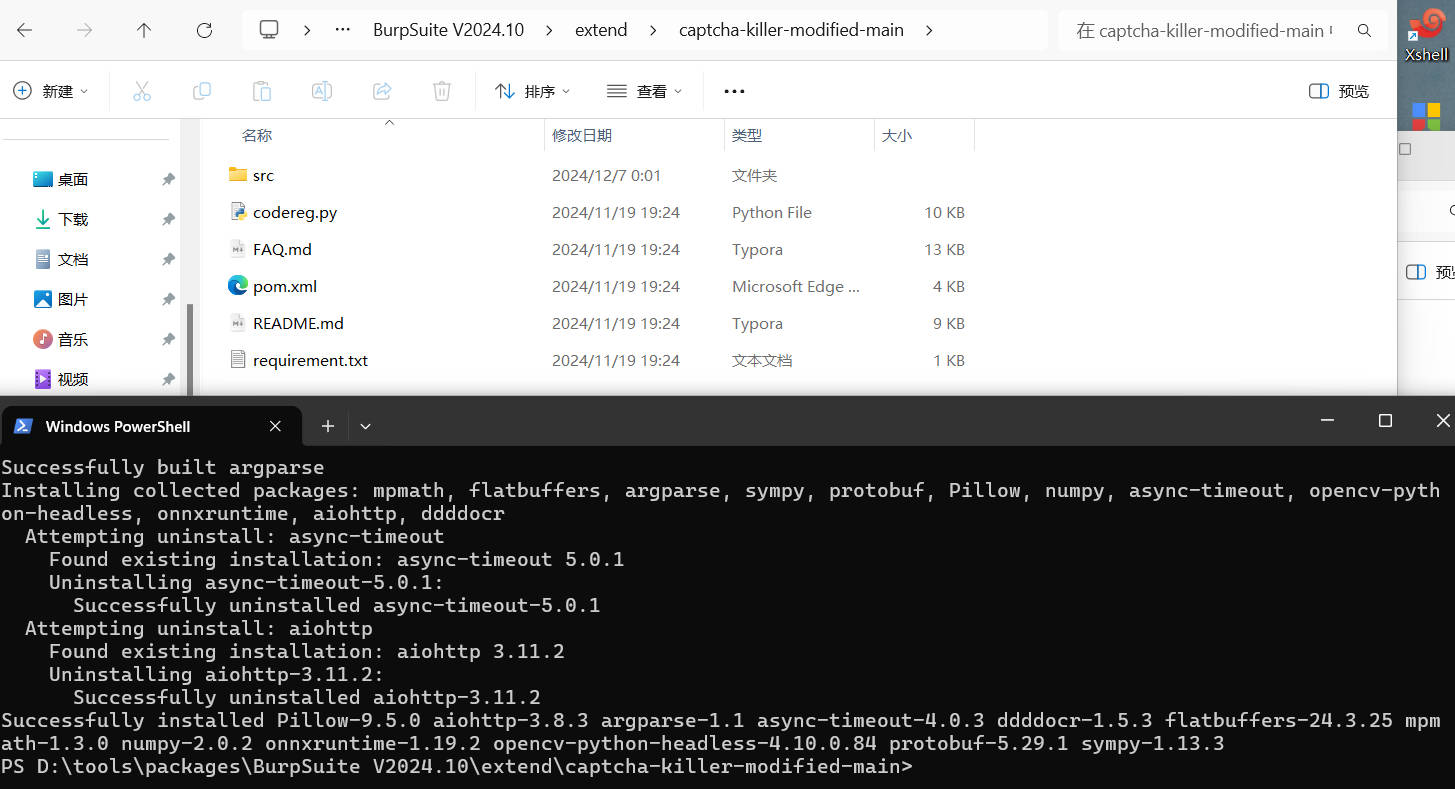

打开文件夹进入,因为是需要依赖python环境,所以首先需要安装依赖包

pip install -r requirement.txt

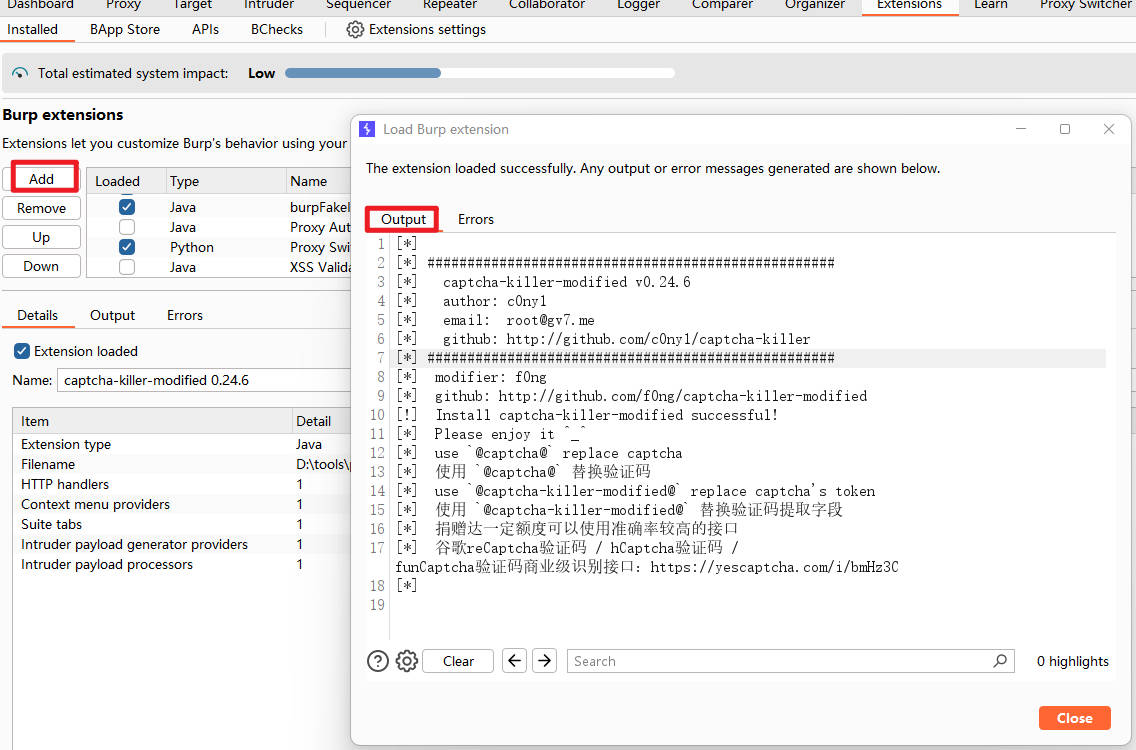

然后在burp的扩展中添加插件captcha-killer-modified

记得是添加java扩展,插件是.jar

然后启动插件,就可以进行测试了

配置

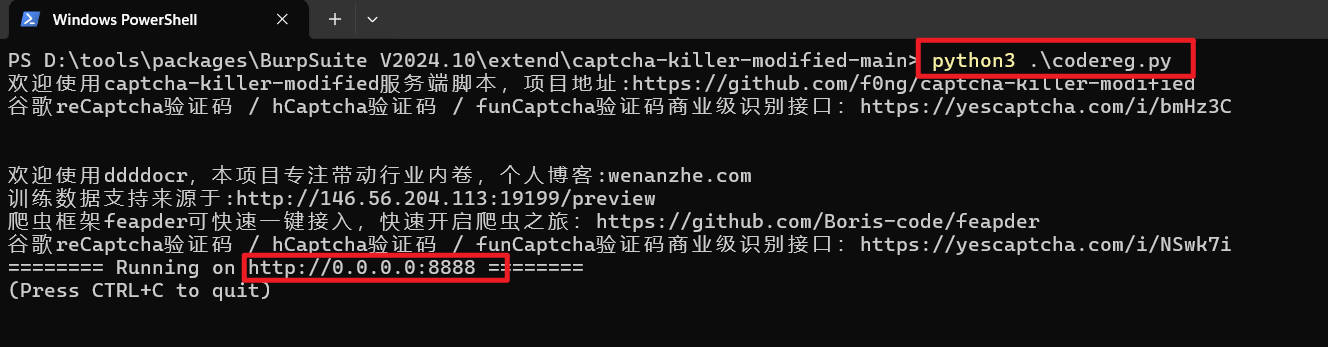

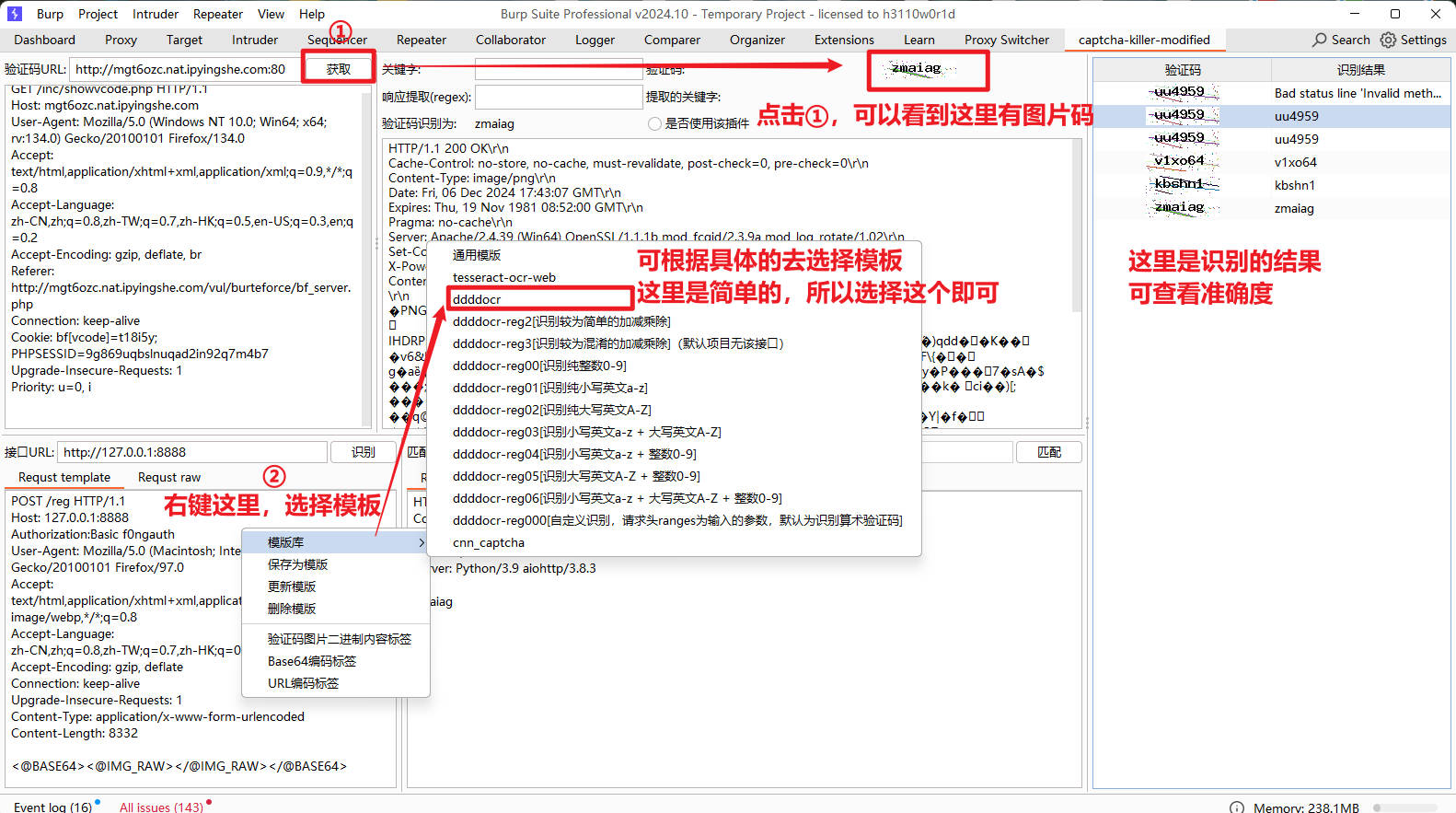

首先需要启动python脚本,相当于资源池,burp的插件就是通过这个资源池识别的验证码

这个端口号要记住,等会需要添加这个接口

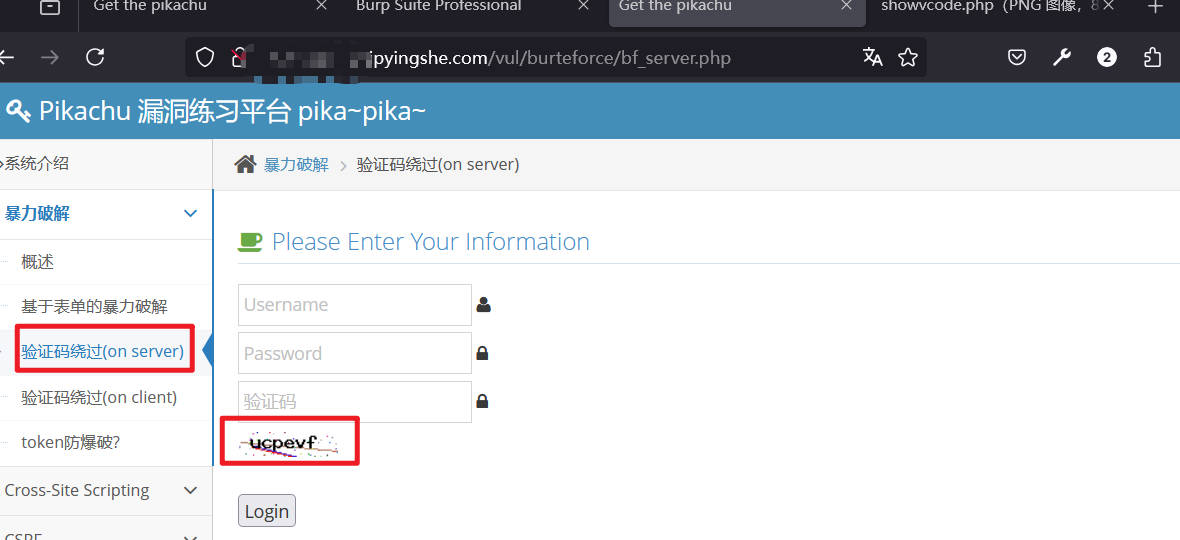

然后寻找一个登录时具有验证码的页面进行测试,这里以pikachu靶场为例子,靶场可以自行搜索,项目是免费的,搭建过程也可以自行搜索,涉及到本地搭建网站环境以及一些其他操作,这里先不做描述,后面必要的话,会写搭建文章

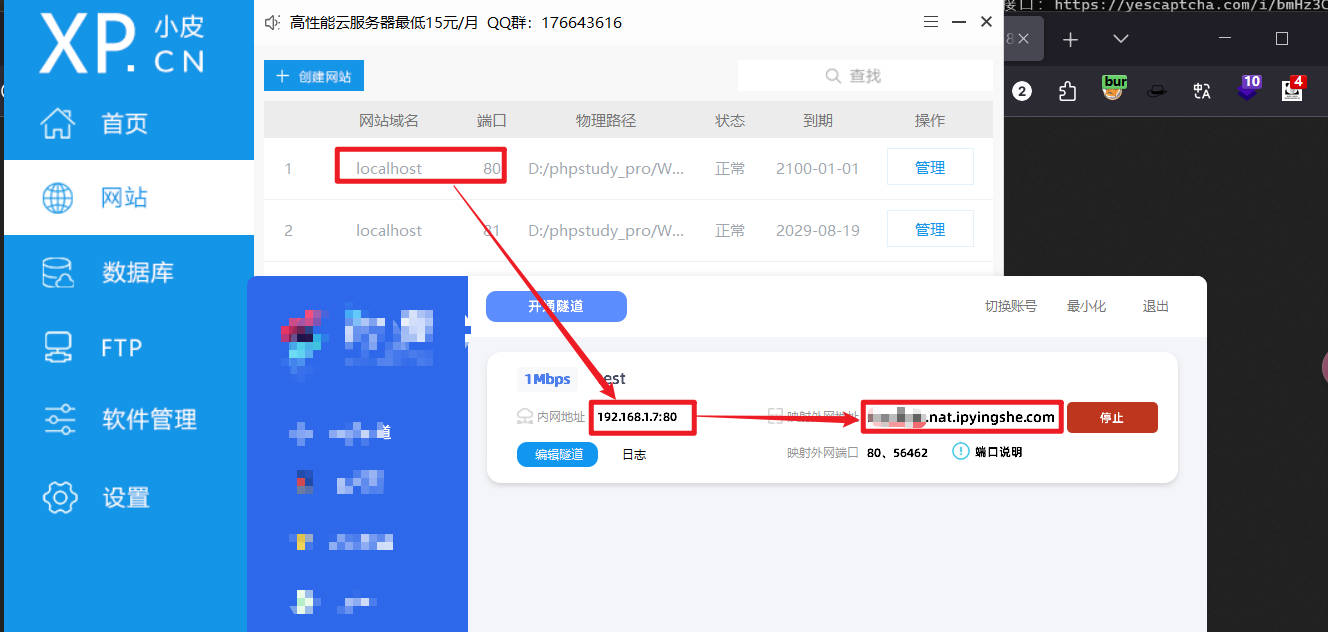

这里经过测试,burp与靶场pikachu在同一台机器或者说同一个ip会无法识别,出现400,所以这里我也不再另外搭建靶场,直接把内网地址进行nat转换,使得访问公网地址

右键图片码

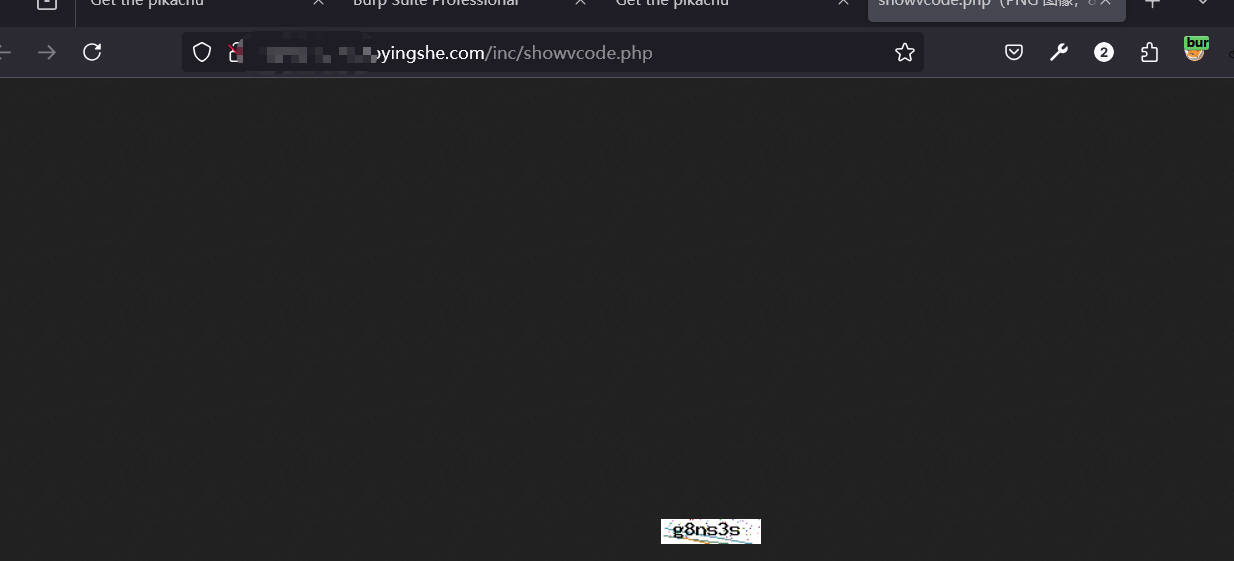

打开链接,确定每次刷新会改变验证码

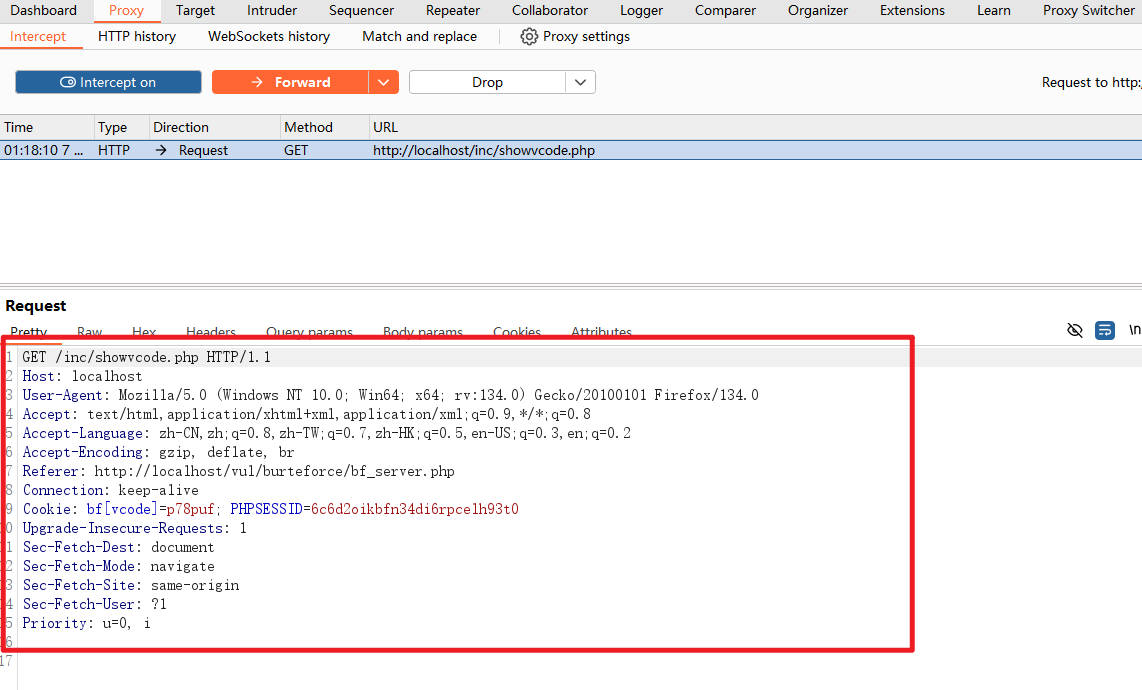

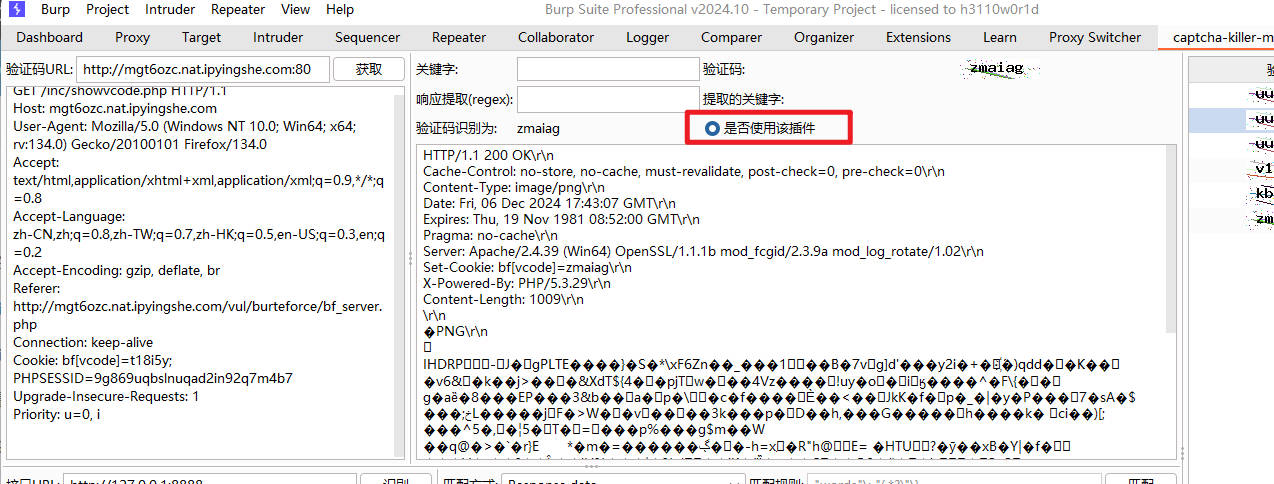

复制这个图片码的链接,并且通过burp抓取过程中的数据包

把上面的链接以及这个数据包都复制,然后进入插件,配置相关信息,接口的URL地址就是在前面启动的python程序上显示的地址和端口号

这里还需要注意,配置好后,记得点击使用

使用

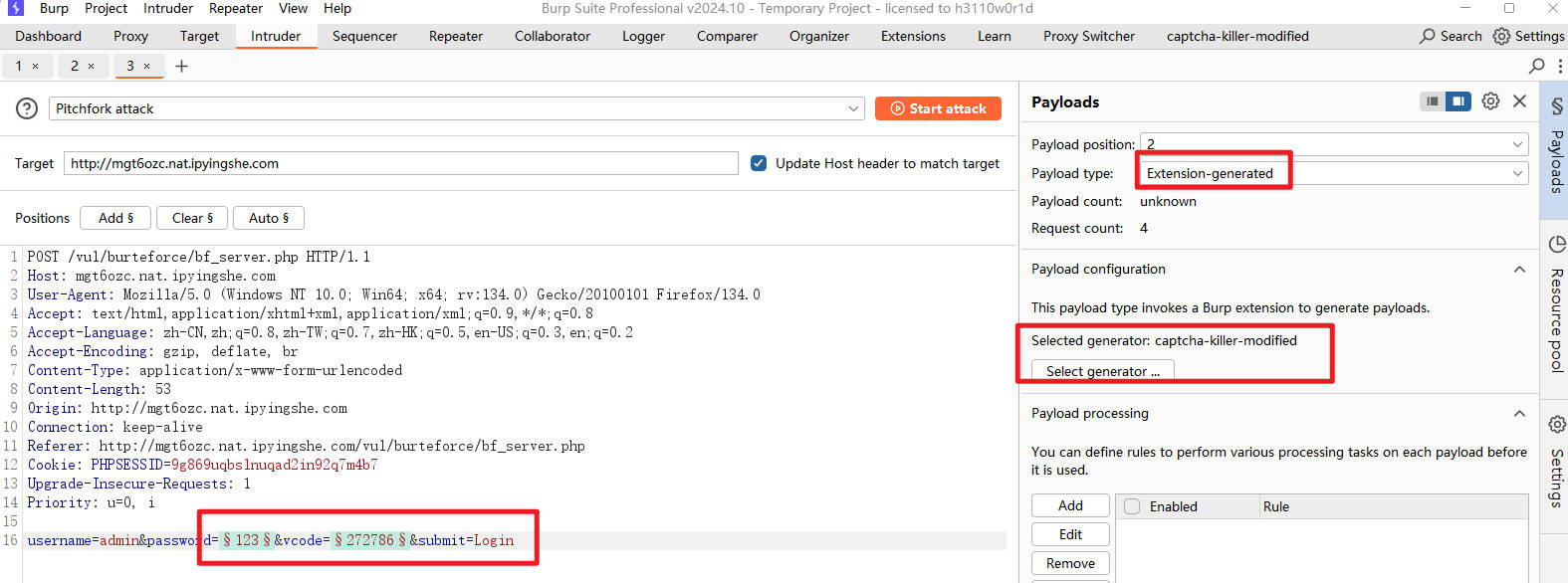

这时候,选择对pikachu靶场的登录数据包进行一个爆破设置

注意,爆破的对应模式选择是pitchfork attack模式

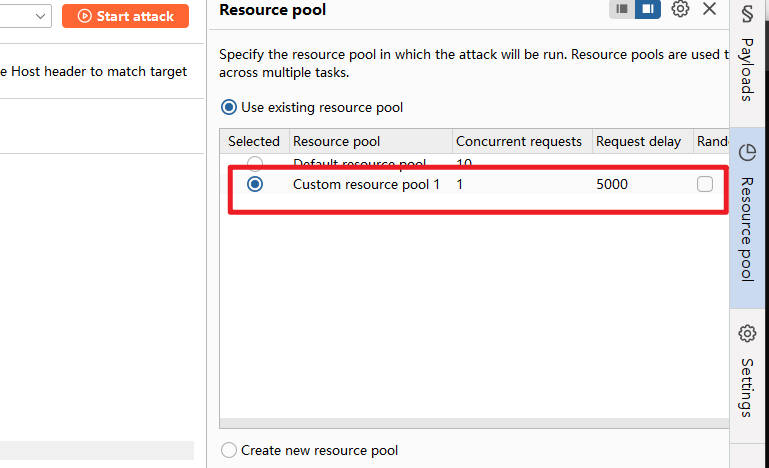

还需要注意,这里把并发数,新建一个为1

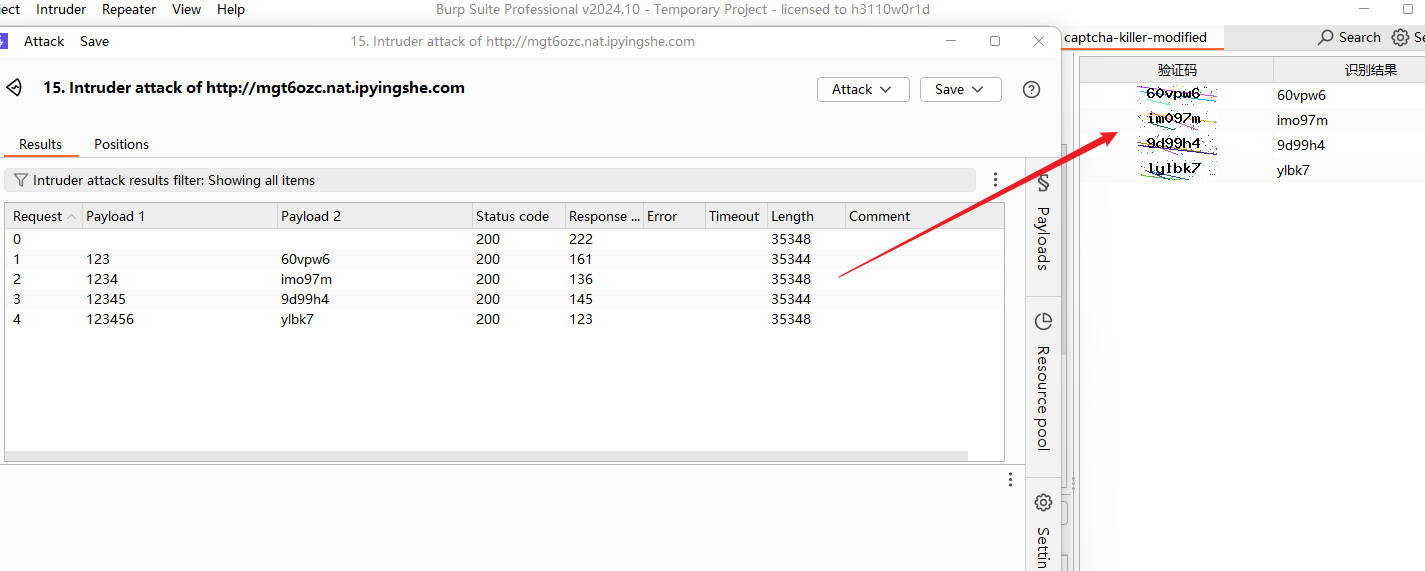

点击攻击后,可以看到图片码与识别到的一致(这个会有识别不准确的情况发生)

总结

这里的进行爆破时,是选择的pitchfork attach模式,是两个或多个字典的一行对应一行

当然这里的靶场本身就有验证码的问题,是属于一码多用的情况,所以会导致这里每次识别出的新验证码是无论如何都不会爆破成功的。

这里的一码多用,就是一个验证码可以多次或者一直使用,这时候只需要爆破用户名和密码即可

本文来自博客园,作者:whitehe,转载请注明原文链接:https://www.cnblogs.com/whitehe/p/18598426

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步