菜刀666

文件下载下来后是一个流量包

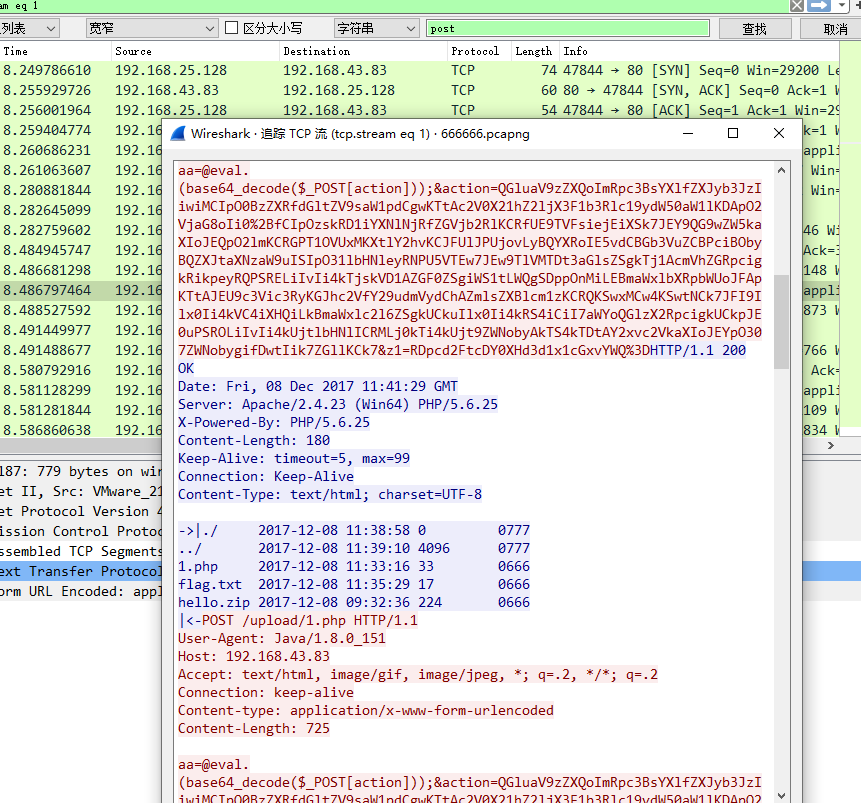

依据题目的含义,因为菜刀是以post的传参方式进行获取shell的,所以搜索post的数据流,在第一组完整的TCP连接中,发现有存在flag.txt.hello,zip,在对从第一组到第七组的时候,发现了一大串的十六进制的字符串

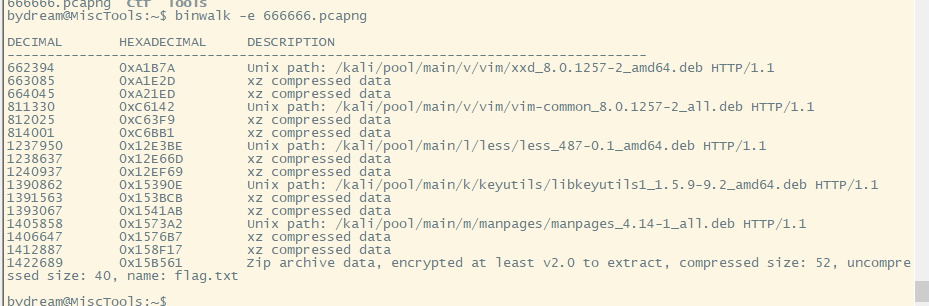

先将流量中的压缩包进行提取出来,扔到Linux机器中,用binwalk进行提取

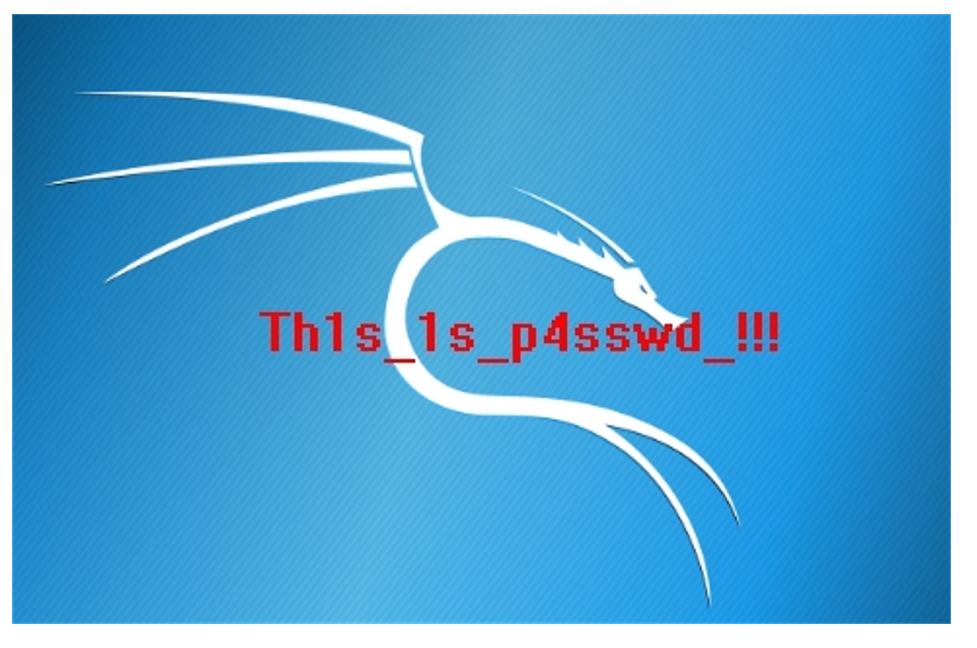

提取出来,解压,提示需要密码。将第七组的十六进制进行分析,发现文件头是FFD8,文件尾是FFD9,是jpg文件的格式。因为复制出来的是文本,直接粘贴在010中是无法转换成jgp可用的文件,这时候需要一个将十六进制文本转换为十六进制文件流的脚本

import binascii a='十六进制' out=open('1.jpg','wb') out.write(binascii.unhexlify(a)) out.close()

得到这张图片

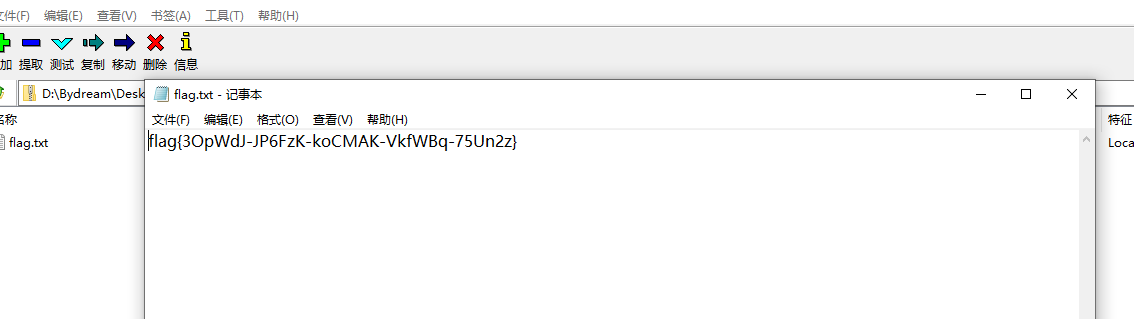

将图片中的字符串抄下来,输入到压缩包的密码,得到flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

学习之旅