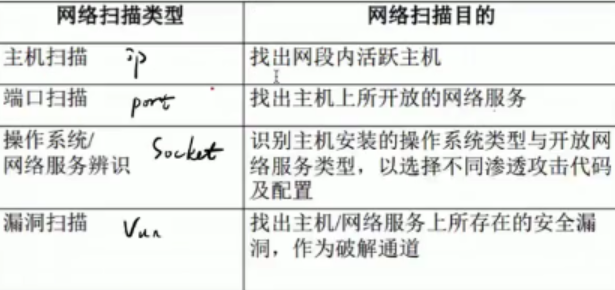

渗透测试实战--渗透前期--网络扫描、主机扫描、系统扫描

网络扫描概述

网络扫描之主机扫描:

ICMP Ping :

功能:对目标系统进行echo request 请求探测;最常规的Ping ,容易被防火墙屏蔽

命令:

ping -c 10 www.pinginglab.net ping -s 600 www.pinginglab.net

arping:

功能:通过arp 请求来实现探测,一般防火墙没法过滤ARP协议,成功率比ping要高,只能ping一个地址

命令:

arping 10.10.10.129

arp-scan:

功能:在arping 的基础上,加入网段扫描支持

命令:

arp-scan之前,通过ifconfig 命令查看接口信息,然后调用具体的网卡来执行arp扫描

arp-scan --interface=eth2 10.10.10.0/24

nbtscan

功能:通过netbios协议扫描,可以得到IP、MAC、netbios 主机名信息

命令:

nbtscan 10.10.10.0/24

Metasploit 主机发现模块:

功能:局域网内部ARP扫描器;只能扫描局域网内部的主机

命令:

msfconsole #进入msf终端 use auxiliary/scanner/disconvery/arp_sweep show options set SHOST 10.10.10.128 #本机的ip set RHOSTS 10.10.10.1-10.10.10.254 #目标网段 set SMAC .....#mac地址 通过ifconfig可以查看 set INTERFACE eth0#本机网卡 set THREADS 10 #设置线程 run

Nmap

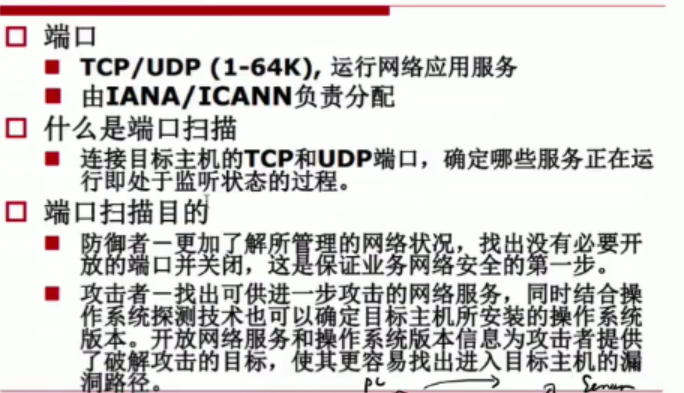

网络扫描之端口扫描-1:

端口一共有65535个

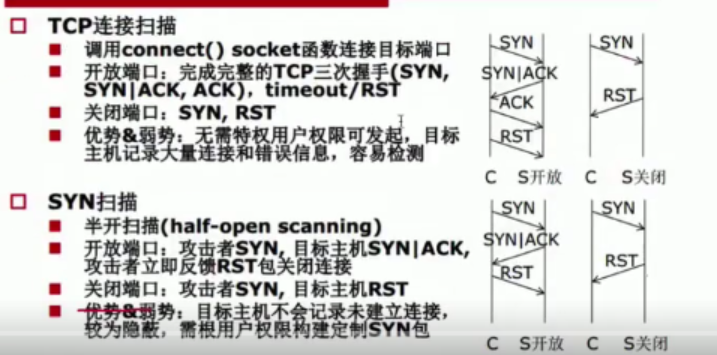

网络扫描之端口扫描-2

网络扫描之端口扫描-3

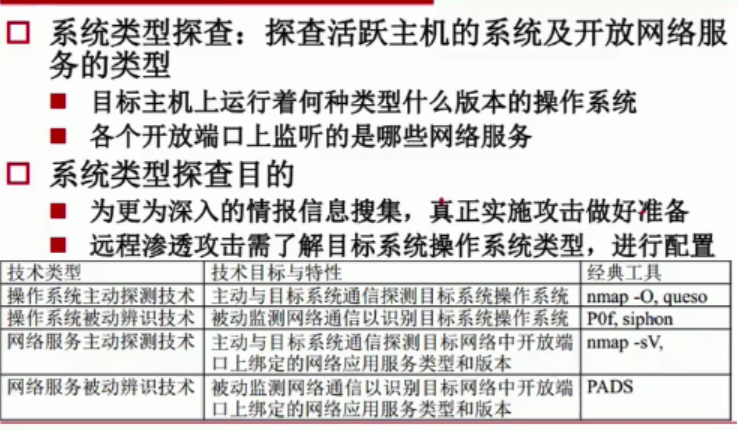

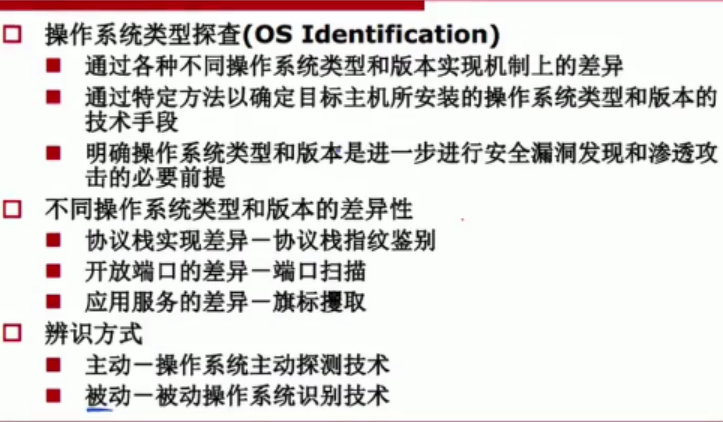

网络扫描之系统扫描

网络扫描之系统扫描-1

用命令行做操作系统辨识:

nmap-O 10.10.10.129 xprobe2 10.10.10.129

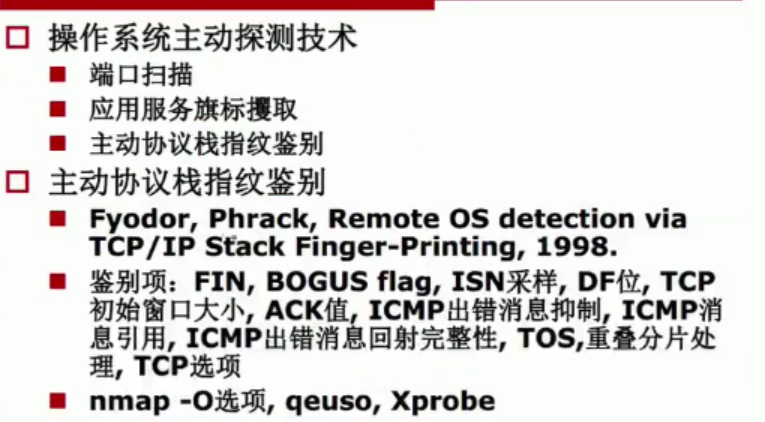

网络扫描之系统扫描-2-主动扫描

网络扫描之系统扫描-3-被动扫描

主动探测与被动探测区别:主动探测是主动向目标发送请求根据得到的反馈进行分析,被动是抓到 目标机主动发送的包进行探测,相比来说,被动扫描更加隐蔽

端口与服务探测

-

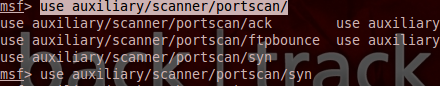

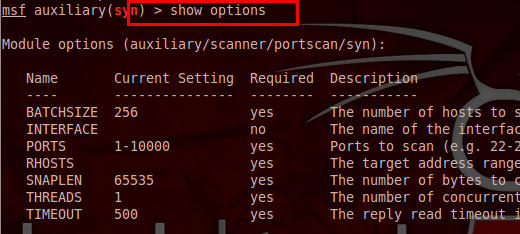

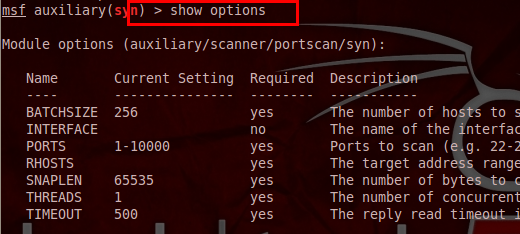

metaspolit端口扫描模块:

功能:通过tcp syn做端口扫描,速度较快不易被发现

命令:

use auxiliary/scanner/portscan/ 敲两下tab键就可以看到不同的方式

show options 可以看到要设置的参数

set INTERFACE eth2 #网卡信息 set PORTS 1-100 #端口数 set RHOSTS 10.10.10.1-10.10.10.254 #网段范围

-

nmap服务|系统探测

功能:通过TCP SYN方式扫描,并且扫描过程中不用ICMP echo探测;能扫描到IP、端口、服务信息、操作系统大概的类型

命令:

nmap -sS -Pn 10.10.10.129#或者加域名也ok

功能:在上面的基础上,可以得到更详细的软件服务版本信息;能扫描到IP、端口、服务信息、操作系统大概的类型,此系统提供服务对应的软件版本信息

命令:

nmap -sV -Pn 10.10.10.129

功能:能扫描到ip、端口、服务信息、操作系统类型、此系统提供服务对应的软件版本信息,扫描的更加详细

代码:

nmap -A 10.10.10.129

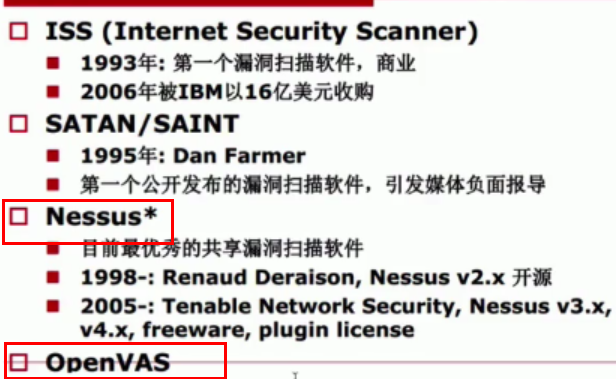

网络扫描之漏洞扫描

漏洞扫描技术

OpenVAS和Nessus本是同根生,自从Nessus收费版出来之后,OpenVAS就横空出世,两个的源码是相同的,只不过OpenAVS是免费版,kali linux最新版没有自带OpenAVS了,需要自己安装。