【随手记录】关于Unimap & Nmap

Nmap(Nmap Network Mapper)是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。

它确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

Unimap是Unique Nmap Scan, 是基于Nmap的一个开源版本

1、安装Unimap

// 先安装rust 我是Mac 用homebrew brew install Rust // Nmap Network Mapper Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。 brew install Nmap // 从crates.io源安装Unimap The Rust community’s crate registry 但是一直报错中,编译没通过!! cargo install unimap

Unimap需要root/管理员权限来启动Nmap TCP SYN扫描,这是出于扫描结果的准确率和扫描性能方面的考虑。

如果你使用的是Linux或类Unix系统的话,可以直接使用一个root shell或使用sudo来运行该工具。在Windows平台下,我们可以使用管理员权限来打开一个命令行中断窗口,然后使用相同的命令来运行该工具。

2、不需要我们提供任何值的参数

—fast-scan 针对端口执行快速扫描,仅扫描前1000个端口,不支持版本检测。

-o, —output 将扫描结果输出至文件,日志文件名形式为unimap-log-$date。

-k, —keep-nmap-logs 针对每一个扫描的IP地址,将Nmap XML文件存储至logs/目录下,这些数据可以用于之后的分析任务。

3、需要提供相应的参数值:

参数 描述

—resolvers 包含DNS IP地址列表的文件路径,支持多个文件输入。如果不指定的话,将使用来自 public-dns.info内置可用DNS服务器的1600多条数据。

-f, —file 将目标列表写入文件,并将文件作为输入使用。

—iport 自定义初始扫描的端口范围。

—lport 自定义最后扫描的端口范围。

—logs-dir 存储当前扫描进程数据的CSV文件路径。

—min-rate 控制Nmap的—min-rate,默认为30000。

-t, —target 如果你只想扫描单一主机并从中提取数据,可以使用该参数。

—threads 扫描线程数,默认为30。

-u, —unique-output 指定输出数据的存储路径。

4、样例

下列命令可以执行完整的扫描任务,并将输出存储至log.csv中:

unimap -f targets.txt -u log.csv

下列命令将执行快速扫描,并将日志文件存储至logs/目录下:

unimap -f targets.txt --fast-scan -o

下列命令将扫描1-1000端口,并探测相应的服务和版本:

sudo unimap -f targets.txt --iport 1 --lport 1000 --min-rate 1000

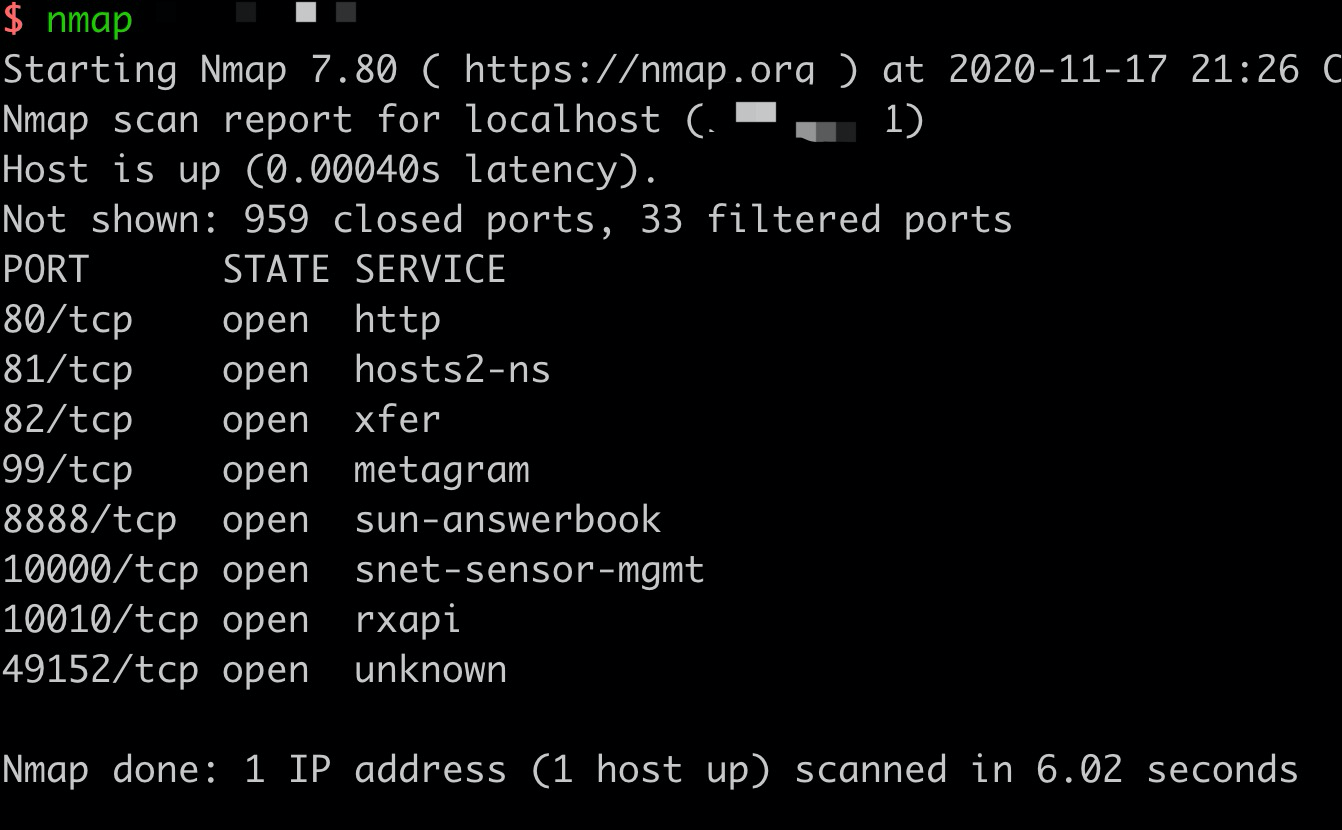

5、nmap使用

// 直接输出有哪些端口开放(默认1000以内) namp <ip> // 输出有哪些端口开放的详细信息(默认1000以内) namp -vv <ip> // -p20-1000 开放的端口 也可以 -p20,30,40 namp -p20-1000 -vv <ip> //路由跟踪 namp –traceroute 8.8.8.8 // 扫描一个网段 nmap -sP 192.168.1.1 /24 // s识别操作系统 nmap -O(大写的o) 10.1.112.89 // 包含了1-10000端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测 nmap -A <target ip> // 对IP执行 脚本,在安装目录的 share/nmap/scripts 下官方自带了一些脚本 可以供使用 nmap --script all 192.168.199.9