用Proxmark3进行无卡嗅探

本文内容仅限于研究讨论技术,严禁用于非法破解

一、背景

一般情况下,nested攻击可以获取大部分普通Mifare卡的密码,对于部分设计更加安全的卡片,使用hardnested攻击甚至带云计算的hardnested攻击也能获得密码

而在卡片本身难以被破解的情况下,破解读卡器也是一个处理方案。PM3可以嗅探卡片与读卡器之间的通讯过程,并通过相关信息直接计算出密码

然而当手上连目标卡片都没有的时候,就需要用到无卡嗅探了

网上的教程大部分是使用Chameleon来进行无卡嗅探,其实PM3自己也有无卡嗅探功能

二、关于PM3的无卡嗅探

PM3中的无卡嗅探功能并不在"hf mf sniff"当中,而是在"hf mf sim"(模拟卡)当中

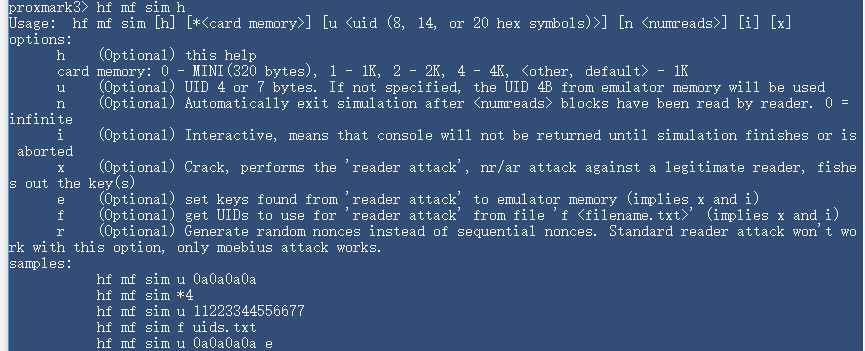

以下是参数列表

从中可以看到,x选项将对读卡器进行破解,通过模拟成Mifare卡并生成特定的nonces来套取读卡器用于验证的密码。这就是通常所说的无卡嗅探

三、两种适用情况

1.读卡器使用固定密码读取某一扇区

直接使用"hf mf sim i x"即可使PM3进入嗅探模式。当PM3采集了足够的数据之后即可自动计算出密码

2.读卡器通过UID实现一卡一密

使用"hf mf sim u xxxxxxxx i x"(xxxxxxxx此次使用的UID)来获得某一UID下的读卡密码。这样就可以进行选择明文攻击,对于破解一些简单的一卡一密算法还是很有帮助的

2020.05.06

分类:

PM3

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· Qt个人项目总结 —— MySQL数据库查询与断言