第七届工业信息安全大赛-复赛-海南站

车联网场景

app(未完成)

https://www.zhihuaspace.cn:8888/static_analyzer/9da3b62bdf9be9f14884de1cccf9c6ec/

娜迦加固。

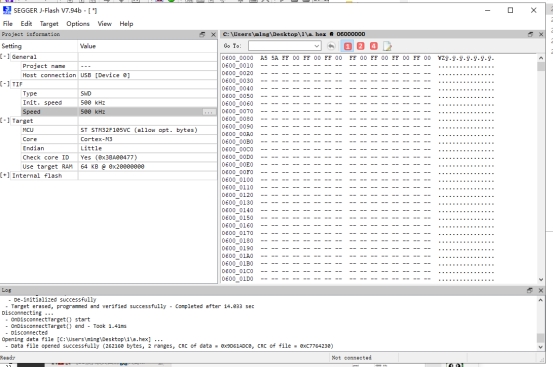

固件提取1,2

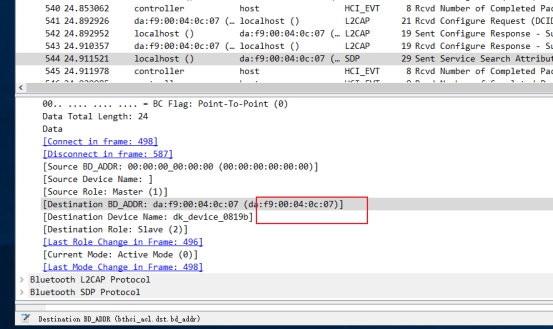

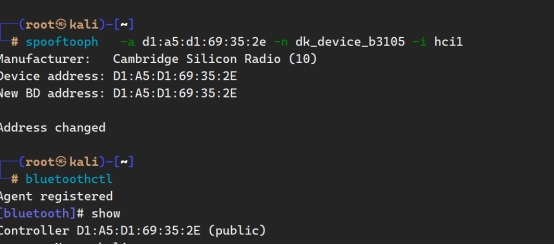

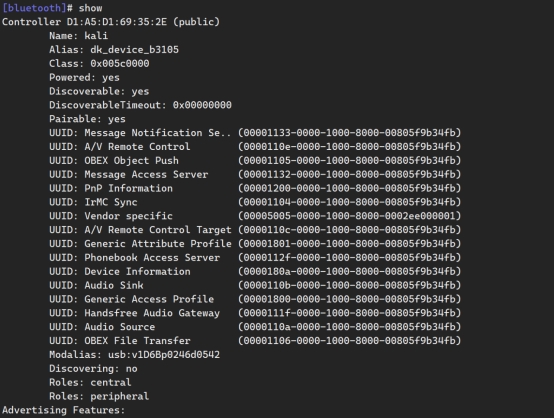

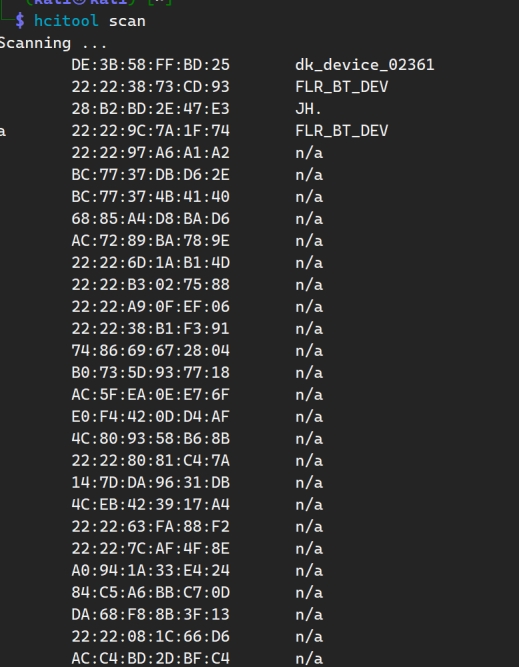

低功耗蓝⽛-5(平台未显示flag)

wifi10

设置,移动热点,直接伪造wifi。后台提示发送Ip的md5。使用SocketTool.exe发送即可

wifi11

开热点,wireshark监听.

提示说flag发到 www.a-domain-name-that-does-not-exist.com。

但是域名名称说了不存在,映射到本地

host修改为 192.168.137.1 www.a-domain-name-that-does-not-exist.com

开启http 80 服务.抓到flag

wifi12

kali直接抓包

airodump-ng wlan0 -w ./shake11

轨道交通

第一层网络

攻击点1:

攻击点2: 63790端口 redis未授权访问, 提权

攻击点3: ThingsBoard , sysadmin@thingsboard.org/sysadmin登录 反弹shell

这3个应该都是可以攻击的。

第二层网络

192.168.2.69

ms17010攻击。获得权限。

有个组态程序-交通灯控制,可以读取信息,抓包修改操作码tcp发包攻击。

火电厂景

第一层网络

actuator/heapdump

得到shirokey, 用 shiro_attack-4.7.0-SNAPSHOT-all.jar 直接 反弹shell控制服务器.得到 flag1

Web修复

Thermal-Security-0.0.1-SNAPSHOT.jar 解压后010 二进制修改 class文件. actuator改掉替换原jar文件即可.

服务器端重启动一下jar文件.

智能智造场景

发现

1.应急响应 B

12月19日,某智能制造企业数据库管理员收到SmartSQL软件更新推送的邮件后,于12月21日下载邮件中的SmartSQL软件,在执行其内置工具【MD5文本加密】后,发现有弹窗,一段时间后,发现计算机中的文件被加密,该员工将问题上报给了安全分析人员的您,请进行排查,该员工设备IP为192.168.20.12,请确认该员工计算机被哪种勒索病毒感染?

(注:资产清单在桌面。场景中使用的SmartSQL软件来自开源社区,非恶意程序。剧情中被设定为某服务提供商进行维护的项目,在最新版本发布前,该公司的编译服务器失陷,黑客将勒索病毒代码嵌入SmartSQL中,该公司对代码进行编译,将携带病毒的软件通过邮件推送给下游客户。)

设置书签

A、 Maze

B、 Lockbit3.0

C、 Wannacry

D、 Satan

2.感染范围

在应急中,您发现不只该员工设备被勒索,请排查公司内网,确认受到感染的其他资产,填写包括上报员工设备在内的所有被感染设备IP,如果有多台设备请用简体字符半角顿号(、)分割

例:192.168.0.1、192.168.0.2

设置书签未完成

3.支付赎金

在排查中,您发现公司其他员工的设备也被勒索软件勒索,这些员工设备中图纸,记录参数的文件等信息均被勒索病毒加密,因这些文件涉密,只能在公司提供的设备操作,没有备份到其它介质中。勒索者要求支付赎金的方式是通过数字货币,如果最终无法通过技术手段恢复数据,那么最终应该通过哪个钱包地址向勒索者支付赎金?(钱包地址请只提交前十位,该题可以重复提交)

排查

4.文件类型 C

作为安全人员,我们不应该向不法分子妥协。根据之前的线索,员工执行SmartSQL后发现异常,因此需要对程序进行分析,尝试能否找到一些线索。在分析前,请确认该程序是由哪种语言编译的?

(注:本题中,您可以通过自己上传逆向工具在受害机进行分析,也可以使用内置了逆向分析工具的【远程VMware逆向机】进行分析,程序在桌面的【SmartSQL压缩包】中。)

设置书签

A、 C/C++

B、 JAVA

C、 C###

D、 GO

5.取证

【多选题】在逆向分析中,您发现SmartSQL在执行过程中有文件释放,请提取释放的程序,并计算提取到程序的MD5,( SmartSQL样本在【远程VMware逆向机】中桌面的【SmartSQL压缩包】中)。

设置书签

A、 A8F226FE4B63173F9F342A78BE98970A

B、 C0FD653B0FB4A712DF609E9A52767CAE

C、 D481CDA2625D9DD2731A00F482484D86

D、 9B905A490A98CD8EDF2E4B09AC8676AB

6.追责 D

通过分析发现,SmartSQL中释放的程序就是勒索软件,由于使用了某服务提供商提供的软件造成了重大的损失,现在需要对该公司进行追责并找到证据,邮件在【主操作机-A】中的Foxmail中,请分析是哪封邮件的附件含有恶意程序,分析工具可以自行上传。(附件名称为答案)

设置书签

A、 SmartSQL1.1

B、 SmartSQL1.2

C、 SmartSQL1.3

D、 SmartSQL1.4

7.传播方式

通过之前的信息可知,勒索病毒不仅在本机执行,还通过网络传播,请使用各种安全技能,分析勒索病毒在内网是以何种方式进行传播的?

设置书签

请在此处输入答题内容

将文件拖到此处,或 点击上传

反制

8.攻击溯源 A

某智能制造企业与服务提供商进行沟通后,发现攻击者另有其人,二者达成合作,请安全公司对该事件进行调查,您作为安全公司的员工,发现攻击者已经清理了对服务供应商的攻击痕迹,现在,您需要对受害公司的现场进行排查,请根据受害者场景环境信息,对事件进行溯源,找到攻击者的C2服务器。

设置书签

A、 88.80.147.102

B、 88.80.147.103

C、 88.80.147.104

D、 88.80.147.106

9.反制1

确定C2服务器的IP以后,请针对C2服务器进行反制,并收集密钥【keys】相关信息。

注:将获取到的【flag1】文件内容进行提交(flag可以重复提交,格式为flag{})

设置书签

10.反制2

您发现在目前反制到的C2中,没有重要信息,但目前环境有点奇怪,请继续进行反制,将获取到的【flag2】文件内容进行提交。

注:通过提交【flag2】文件内容证明你获取到有价值的信息,如果反制失败,不影响后续答题。(flag可以重复提交,格式为flag{})请忽略这段文字下面的【未找到服务配置信息】

设置书签

未找到服务配置信息

还原

11.密钥

反制人员在对攻击者的C2反制后,在攻击者的设备中发现了一些密钥文件及解密文件,前题中用【flag2】来表示这些文件,现在,您的身份是一名安全研究员,需要对文件进行修复,首先,请找到可以恢复文件的密钥,密钥文件保存在【远程VMware逆向机】桌面【第11题附件】的压缩包中,其中只有一个密钥能够解密被感染公司的设备,请根据前面收集到的信息,找到解密受害机所需的解密key。

设置书签

A、 key1

B、 key2 错

C、 key3 错

D、 key4

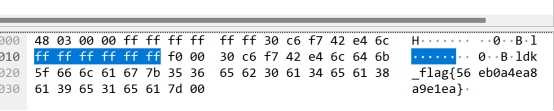

12.密钥分析

解密私钥文件非标准密钥格式,并在末尾填充了垃圾数据,因此有效长度未知,现已知公钥的N值与私钥的N值相同,私钥的N值与D值的长度也相同,因此私钥长度是2N,因此请分析SmartSQL中释放的勒索程序,找到公钥,根据公钥的N值,计算出【私钥】的有效长度(答案处填写字节数,请直接写数字)

13.数据解密还原

请对【远程VMware逆向机】桌面【第13题附件】中示例提供的解密器,解密其中flag文件。解密要求与帮助信息请下载解密要求附件。

设置书签

解密要求.zip 下载

14.解密算法分析

请分析解密器解密flag的完整流程,并整理为报告,报告采分点为两部分:1.截图解密相关的代码分析片段,并简要描述分析结果。该部分分值占比40%。2.使用高级编程语言还原解密片段代码,使用编程语言种类不限,可以使用伪码。该部分分值占比60%。注:代码分析部分必须存在,如果只有代码还原,不计分,报告只需描述清楚技术即可,书写格式不占分值。

分析报告请以附件的形式提交,附件格式请使用doc文档,附件上传后,【需在答题处填写任意内容后再点击提交裁判才能评分】。

设置书签

请在此处输入答题内容

将文件拖到此处,或 点击上传