2022年首届数据安全大赛_赛道一_数据安全大闯关 WriteUp

泄露溯源定位

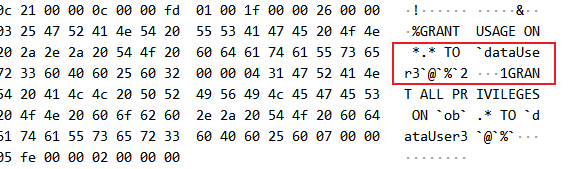

198号包

2.能看到这些

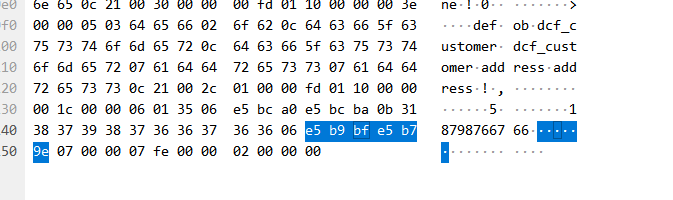

github直接搜 dcf_customer找到

https://github.com/Tristan-Hao/Green-Berry/blob/main/catalogue.py

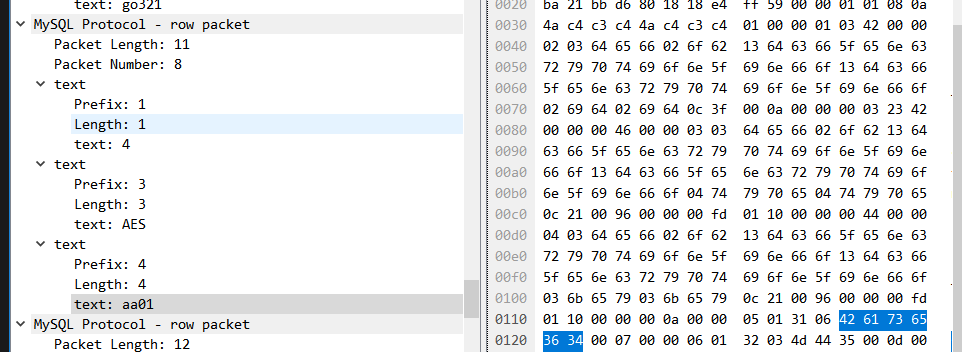

- 338号包 能看到 aes加密的信息,不知道key是什么

搜索key, 在334号包搜到 aa01解密 U2FsdGVkX18ONrEC8DOa5sxdTazAeWPXK8OP/885ZQJWJf6P4RsZUfl8o1VOczurimp/uoUa4NuWVb7f7yTcRw== 获取到具体地址

有些得到邮箱

有些是收款账号

有phone串号:861063046496622

账密泄露追踪.1

提示里有 green berry 在github上找到

https://github.com/Tristan-Hao/Green-Berry

翻他的提交记录。里面有。XfNBHgmcgYwvZVnWpjyw

1.提交对应文件的url

2.谷歌搜索 site:gitee.com/ scrubbers.py

找到QingMei-login 项目,提交 scrubbers 的url

3.语雀 搜 qingmei 挨个看 https://www.yuque.com/shuanxiaoming/gsx1eb/efnpu3

4.知乎 直接搜qingmei 得到 https://zhuanlan.zhihu.com/p/521587651

5.csdn 搜青莓

easy_web

下载到 app.ddeec4b4.js.map, 反编译成js文件。访问api目录下的接口有。

url: '/vue-element-admin/user/login',

url: '/admindoc/swagger-ui/index.html',

url: '/vue-element-admin/user/info',

url: '/vue-element-admin/user/logout',