2022工业信息安全技能大赛“望岳杯”锦标赛-首轮 WriteUp

恶意文件

访问了 1.15.228.170 8023

(_DWORD )&name.sa_data[2] = inet_addr(cp);

(_WORD )name.sa_data = htons(v11);

send(s, buf, 4, 0);

cp: 1.15.228.170

v11: 8023

buf:ctf.ctf.target.com

struct sockaddr_in {

short sin_family;

u_short sin_port;

struct in_addr sin_addr;

char sin_zero[8];

};

flag{1.15.228.170:8023}

攻击行为还原

n,e,解密c得到 flag{SSH_Brut

还有几段?

crontab里有一段。 -----TVZQVU0zM1NNTlNYMj09PQ==-----

解码后为 e_Force}

组合一下。 flag{SSH_Brute_Force}

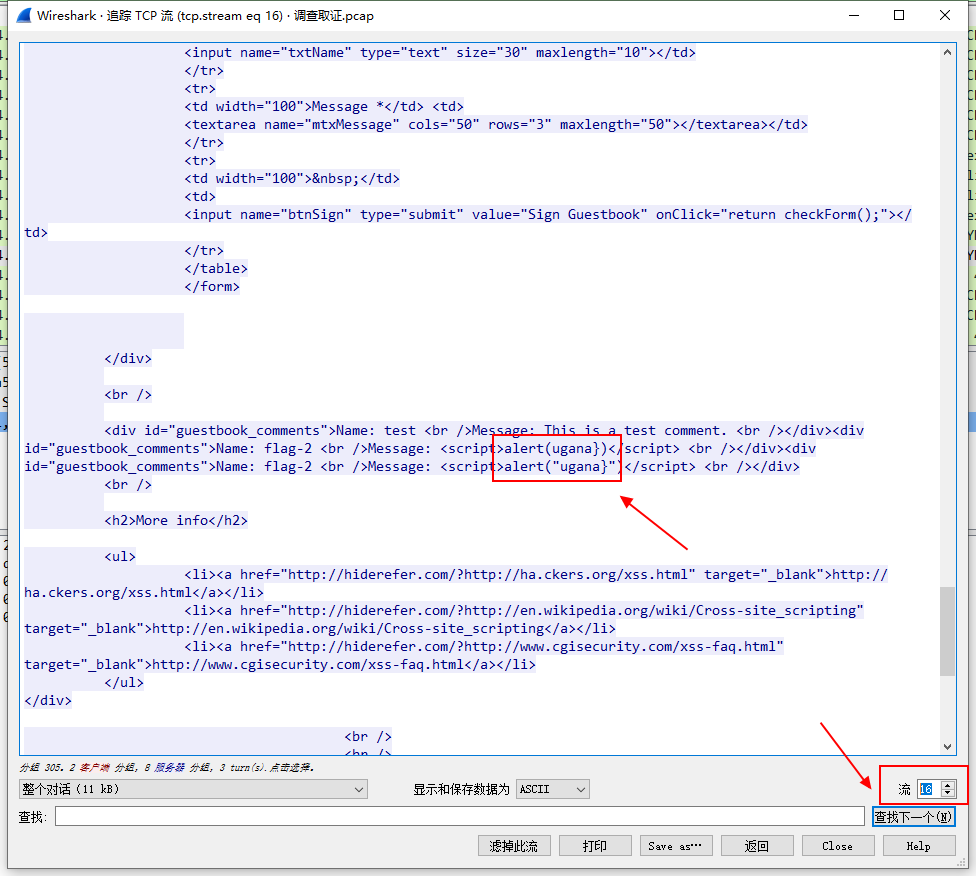

留痕取证

No. 279 找到加密的 flag.txt;echo 3d53c207;pwd;echo 0896a3b

追踪一段 synt{ohshwv 后,rot flag{bufuji

密文破解

import hashlib

#str0='?1_1001_10_600_600_??00??7_202103301539'

str1='1_1001_10_600_600_'

str2='00'

str3='7_202103301539'

#str4='ZM'

dic=[' ', '!', '"', '#', '$', '%', '&', "'", '(', ')', '*', '+', ',', '-', '.', '/', '0', '1', '2', '3', '4', '5', '6', '7', '8', '9', ':', ';', '<', '=', '>', '?', '@', '[', ']', '^', '_', '`', 'a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z', '{', '|', '}', '~ ']

for i in dic:

for j in dic:

for k in dic:

for p in dic:

for q in dic:

mingwen=i + str1 + j + k + str2 + p + q + str3

m=hashlib.md5() #创建一个md5对象

m.update(mingwen.encode("utf8")) #将字符串传递到对象里进行md5加密

m=m.hexdigest() #以16进制返回结果

#test= m.find('9d5', 0)

#print (test)

if m.startswith('b9fd') and m.find('9d5', 5)!=-1 and m.endswith('7'): #匹配字符串前几位和后几位

print (mingwen)

print (m)

#exit(0)

文件格式分析

1.恢复zip文件头 得到log

|Z^dYvFHmNj3KZ,m~RbFl/O$cL1&!NzWV,k:CrU697u^*ZwbY:0,8d<!Z!J!#u`WMaqdRah`WNhHqN3VJJE:mvcu%5hH8v3cnU7yN*;?*3o*/wLU>%b=.rB5m3M{NF,NiA/wbdv/k,6:6:_9L*}j[i?79H

Ciphey 拿到flag

漏洞挖掘

./d5000_login 123123 瞎输入一下。

54656661e280827366617b35302a6f692a6173692a4c6840383268e280826c6769e280826c676430306c676e70732a7344426830317d

用Cyberchef

From hex - rail fence code

MMS协议

科来 查到2个非法校验和

ciphey -t '@iH<,{)G7O07k7)ScP!3F}A'

Possible plaintext: 'flag{3QSZjGU5qey6}' (y/N):