2017-2018-2 20179306 《网络攻防技术》nmap+wireshark攻防实验

网络攻防环境的搭建与测试

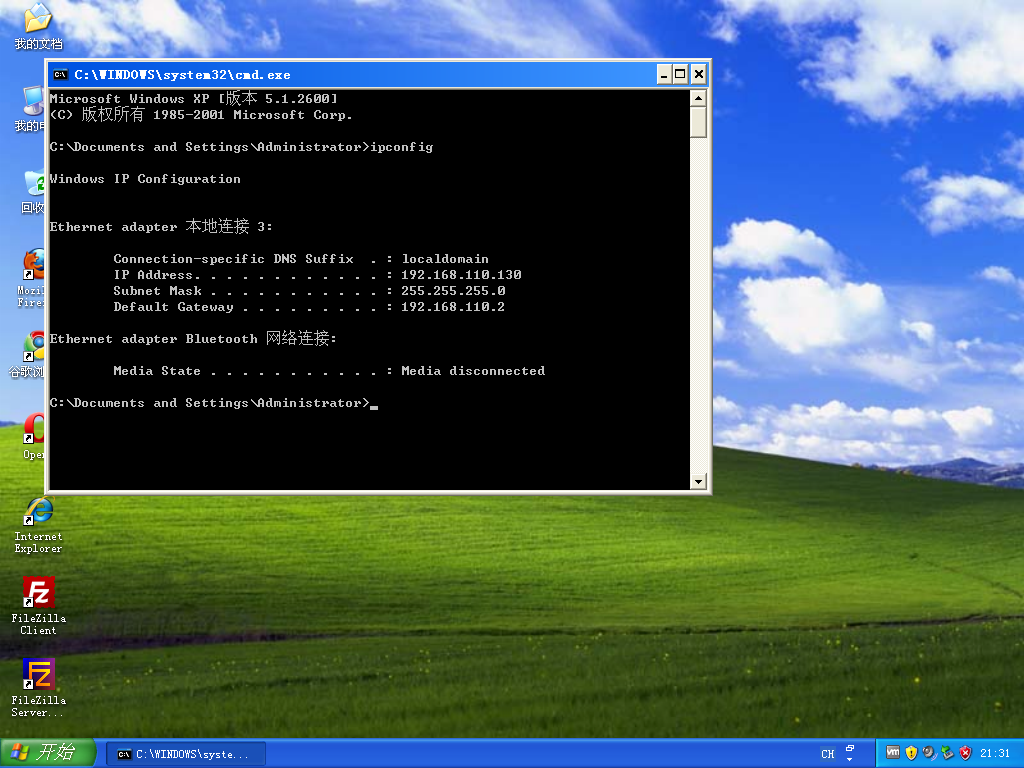

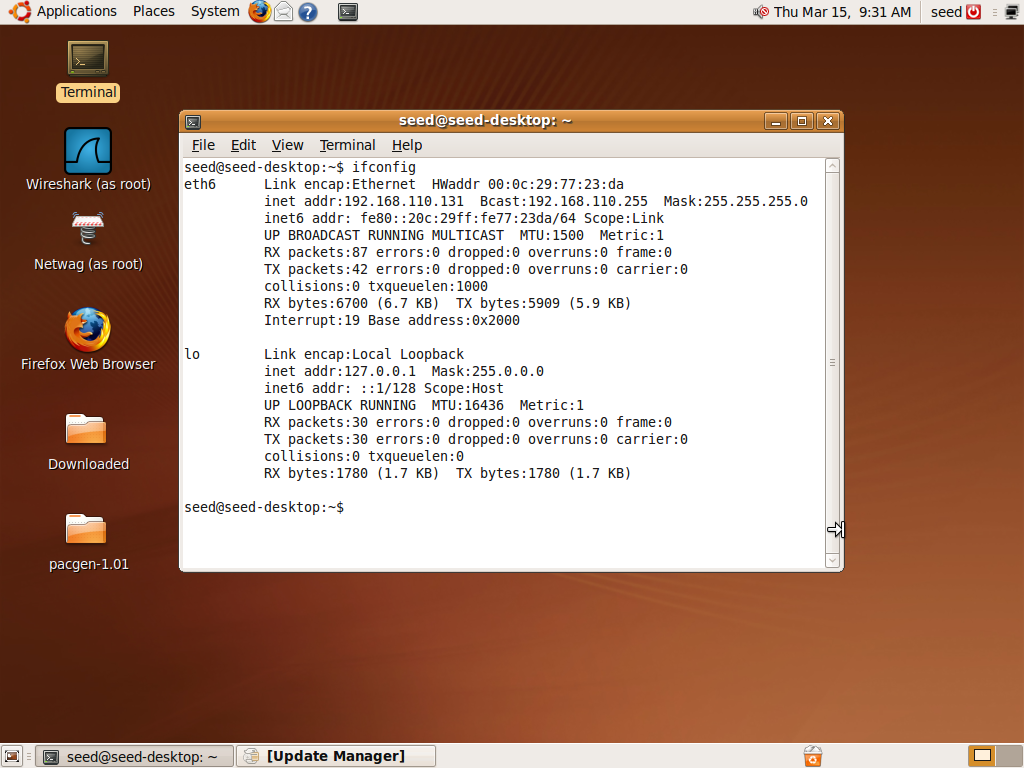

windows攻击机(VM_WinXPattacker)ip:

linux攻击机(SEEDUbuntu9_August_2010)ip:

windows靶机(VM_Metasploitable_xpsp1)ip:

linux靶机(VM_Metasploitable_ubuntu)ip:

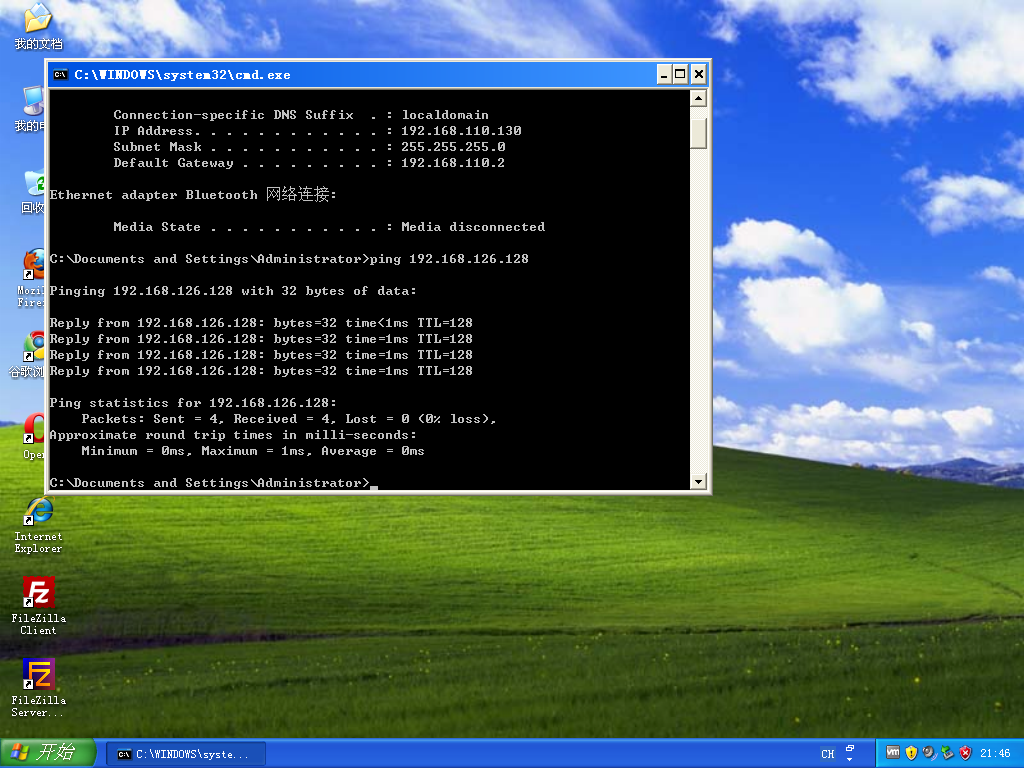

win ping win:

win ping linux:

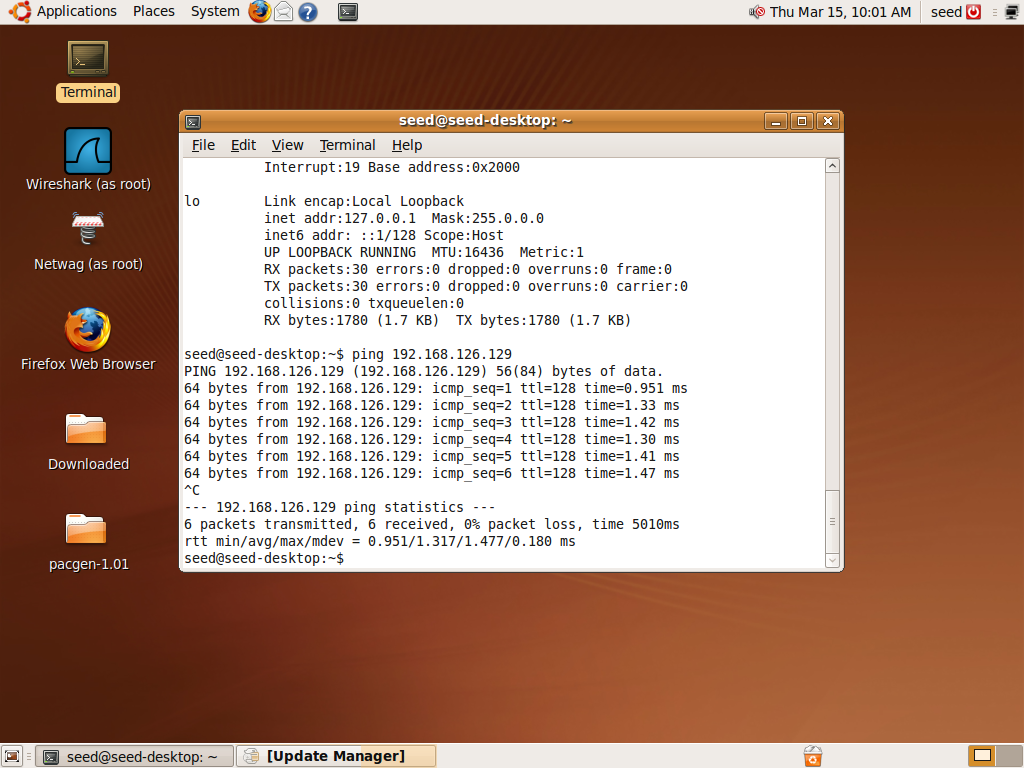

linux ping win:

linux ping linux:

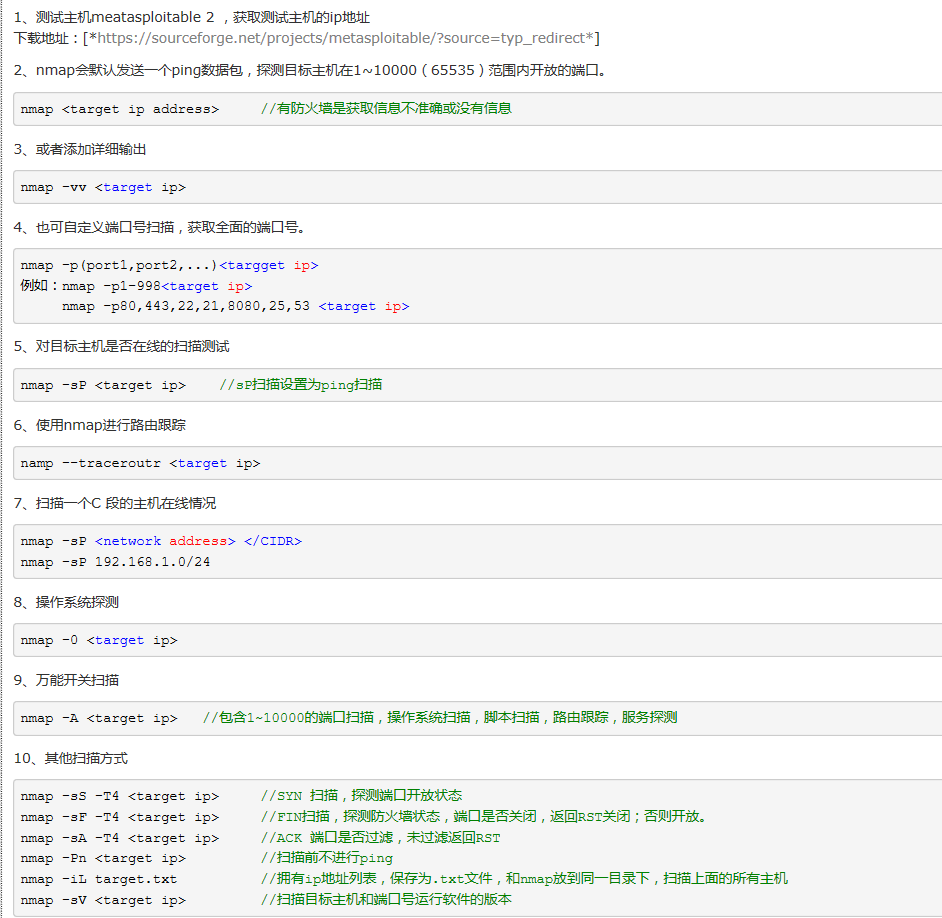

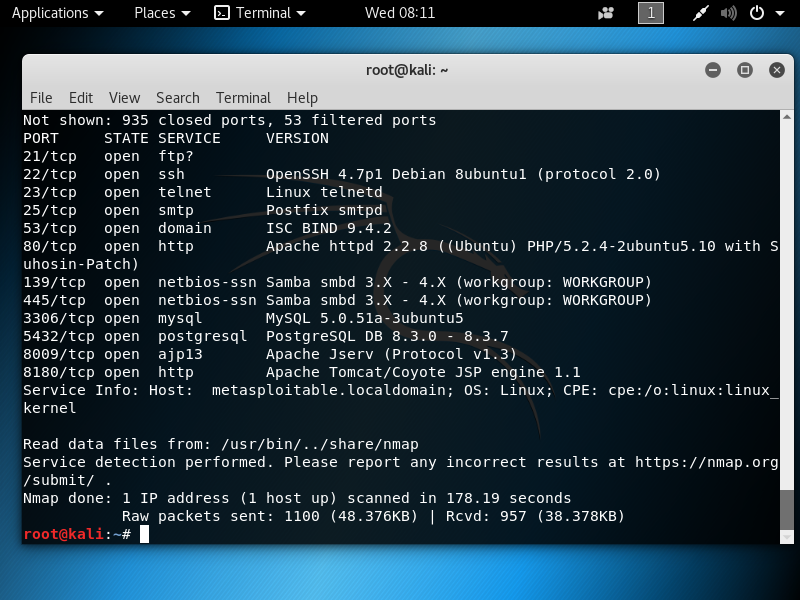

nmap扫描靶机

下面以linux靶机(VM_Metasploitable_ubuntu)为例:

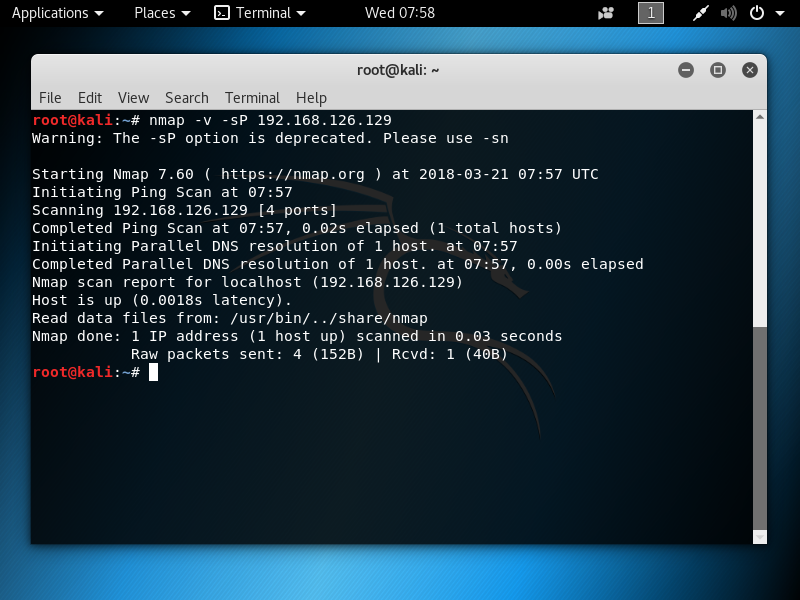

(1)靶机IP地址是否活跃?

nmap -v -sP IP地址:集合了ICMP/SYN/ACK/UDP ping功能,nmap默认。查看linux靶机是否活跃,显示结果为up,说明靶机活跃。

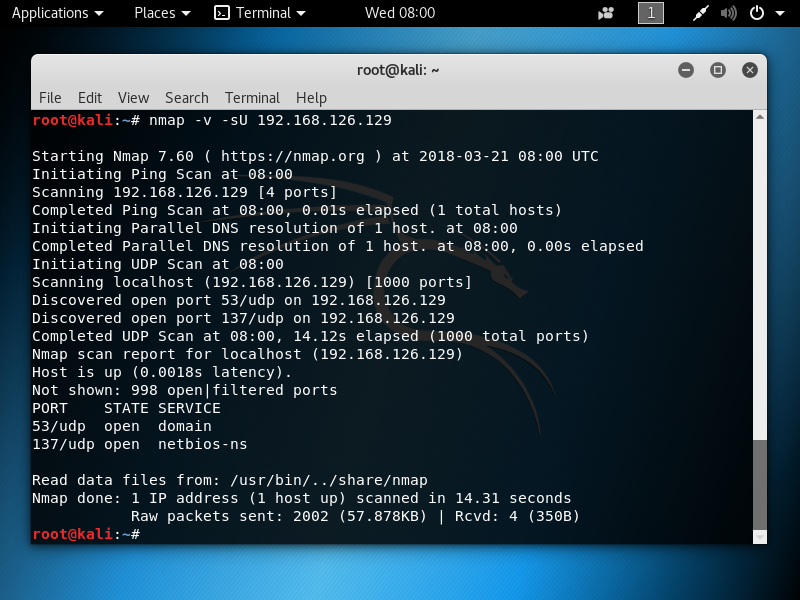

(2)靶机开放了哪些TCP和UDP端口?

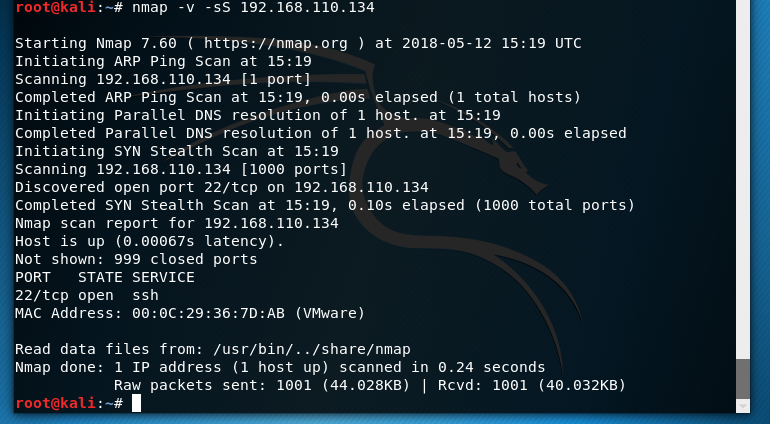

nmap -v -sS IP地址:TCP SYN扫描

nmap -v -sU IP地址:UDP端口扫描

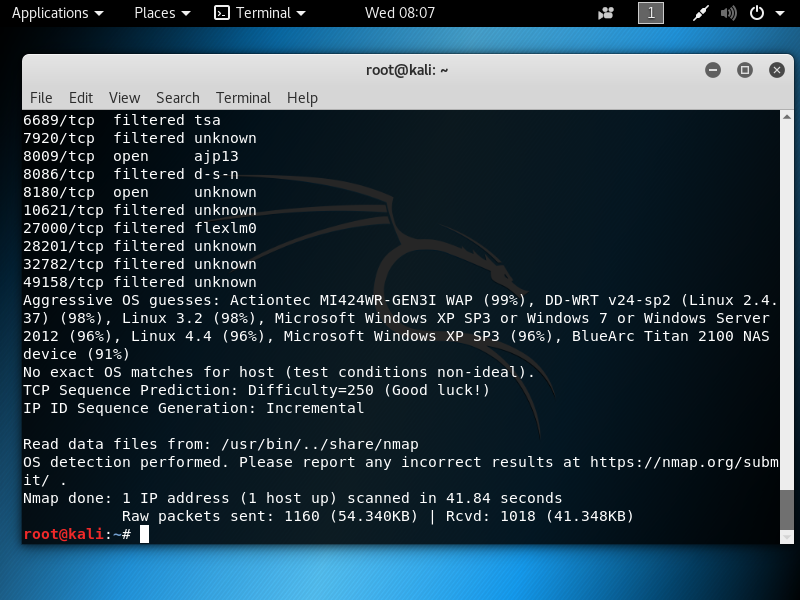

(3)靶机安装了什么操作系统?版本是多少?

nmap -v -O IP地址:查看操作系统版本

(4)靶机上安装了哪些网络服务?

nmap -v -sV IP地址:网络服务主动探测,主动与目标系统通信探测目标网络中开放端口上绑定的网络应用服务类型和版本。

nmap+wireshark攻防实验

实验要求

和结对同学一起完成,分别作为攻击方和防守方,提交自己攻击和防守的截图

1)攻击方用nmap扫描(给出特定目的的扫描命令)

2)防守方用tcpdump嗅探,用Wireshark分析(保留Wireshark的抓包数据),分析出攻击方的扫描目的和nmap命令

-n:对地址以数字方式显式,否则显式为主机名,也就是说-n选项不做主机名解析。

-D:列出可用于抓包的接口。将会列出接口的数值编号和接口名,它们都可以用于"-i"后。

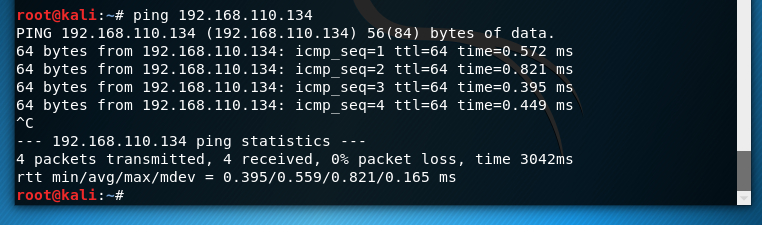

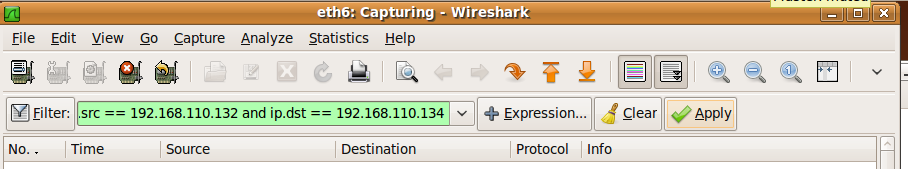

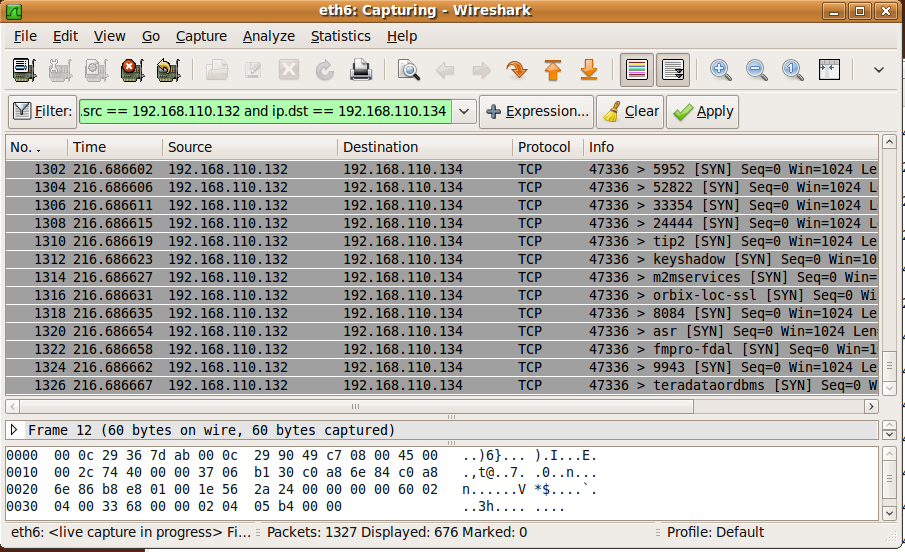

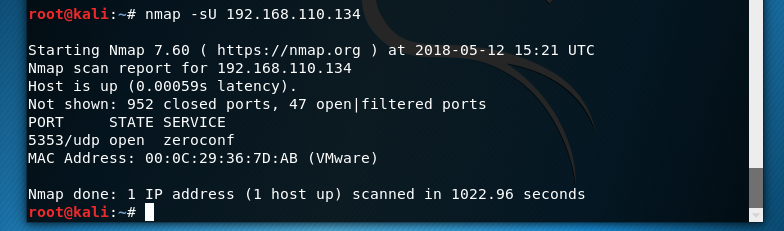

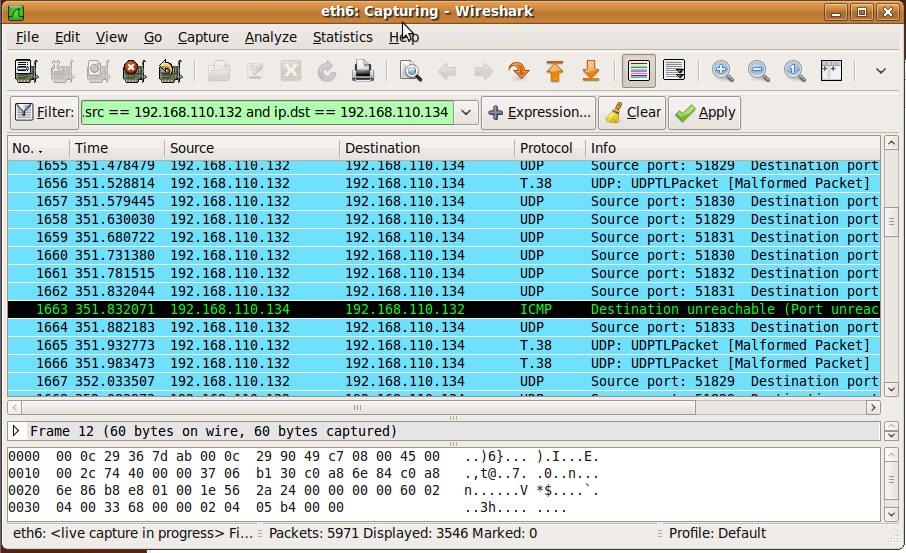

Kali攻击机ip:192.168.110.132

seed靶机ip:192.168.110.134

查看靶机的ip,然后进行ping通

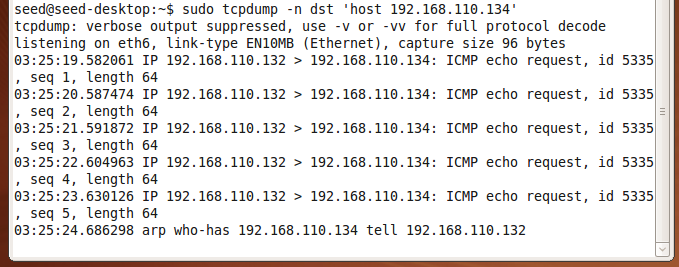

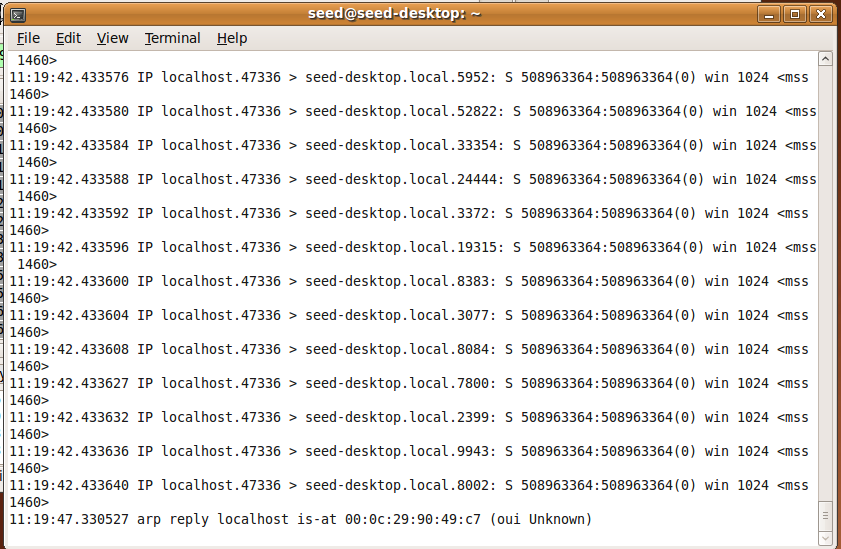

靶机用tcpdump进行嗅探,发现了攻击机的ip:

查看tcpdump可用于抓包的网络接口

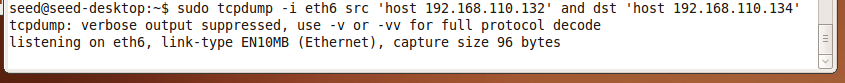

以eth6端口为例,对攻击机发送到靶机的数据包进行抓包

用nmap进行TCP SYN扫描:

wireshark抓包结果:

tcpdump嗅探结果:

用nmap进行UDP端口扫描:

wireshark抓包结果:

tcpdump嗅探结果:

浙公网安备 33010602011771号

浙公网安备 33010602011771号