安全周报2022-10-27

Please Subscribe Wechat Official Account:信安科研人,获取更多的原创安全资讯

每周新闻

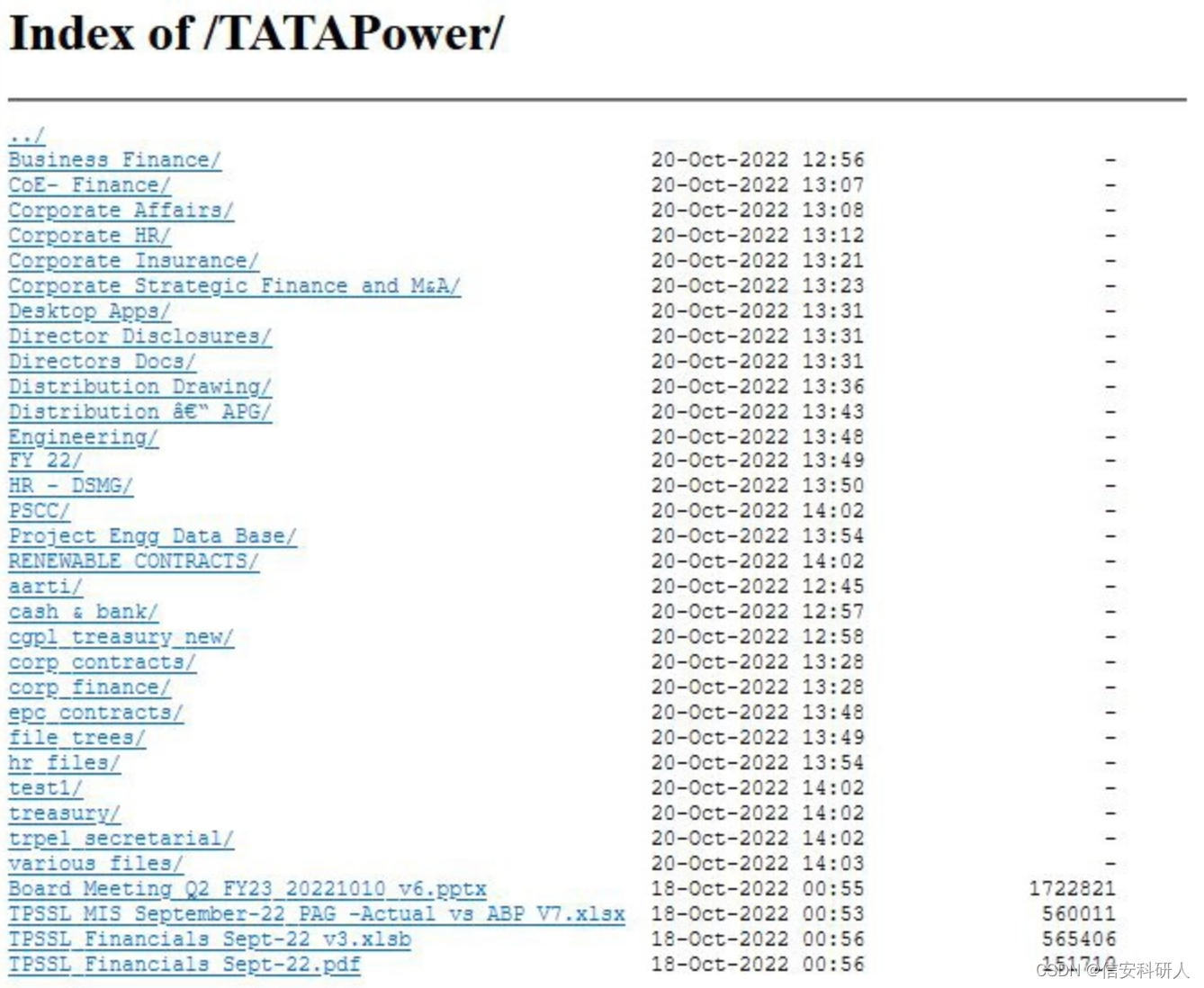

制作蜂巢勒索软件的黑客开始泄露从印度tata电力能源公司窃取的数据

Hive勒索软件即服务(RaaS)集团声称对该公司不到两周前披露的针对Tata Power的网络攻击负责。据说该事件发生在2022年10月3日。还观察到威胁行为者泄露了在加密网络之前泄露的被盗数据,作为其双重勒索计划的一部分。

据称,这包括已签署的客户合同、协议文件以及其他敏感信息,如电子邮件、地址、电话号码、护照号码、纳税人数据等。这家总部位于孟买的公司是印度最大的综合电力公司,是塔塔集团集团的一部分。

网络犯罪分子使用两个PoS恶意软件窃取了超过167,000张信用卡的详细信息

攻击者使用了两个PoS恶意软件变体,从支付终端窃取与167,000多张信用卡相关的信息。据总部位于新加坡的网络安全公司Group-IB称,被盗数据转储可以通过在地下论坛上出售,为运营商净赚高达334万美元。

研究人员Nikolay Shelekhov和Said Khamchiev说,几乎所有PoS恶意软件变体都有类似的卡转储提取功能,但在受感染设备上保持持久性、数据泄露和处理的方法不同,例如名为Treasure Hunter的PoS恶意软件,以及其更高级的变体MajikPOS功能上是相似的,因为它们旨在暴力地进入PoS终端,或者从被称为初始访问经纪人的其他人那里购买初始访问权限,然后从系统的内存中提取支付卡信息,并将其转发到远程服务器。

苹果发布了针对新版iOS和iPadOS零日漏洞的补丁

科技巨头苹果周一推出了更新,以修复iOS和iPadOS的零日缺陷,它表示该漏洞已被黑客们利用。

CVE-2022-42827,该弱点被描述为内核中的越界写入问题,流氓软件可能会滥用该问题来执行具有最高权限的任意代码。成功利用越界写入缺陷,这通常发生在程序试图将数据写入允许访问范围之外的内存位置时发生,这可能会导致数据损坏、崩溃或未经授权代码的执行。

这家iPhone制造商表示,它通过改进边界检查解决了该错误,同时称赞一位匿名研究人员报告了该漏洞。与经常被积极利用的零日漏洞一样,苹果除了承认它“知道有报道称这个问题可能已被积极利用”外,没有分享更多关于缺陷的细节。

CVE-2022-42827是苹果继CVE-2022-32894和CVE-2022-32917之后连续第三次修补与内核相关的越界内存漏洞,据报道,后两者此前也曾在现实世界的攻击中被武器化。

疑似印度的APT组织(SideWinder)使用新的WarHawk后门瞄准巴基斯坦机构

SideWinder是一个多产的民族国家行为者,主要以针对巴基斯坦军事实体而闻名,他破坏了国家电力监管局(NEPRA)的官方网站,以提供一种名为WarHawk的量身定制的恶意软件。

该威胁组织也被称为APT-C-17、响尾蛇和剃须虎,被怀疑是印度国家赞助的行为者,尽管卡巴斯基今年5月初的一份报告承认,之前导致归因的指标已经消失,因此很难将威胁集群与特定国家联系起来。

WarHawk则伪装成合法的应用程序,如华硕更新设置和Realtek高清音频管理器,以引诱毫无戒心的受害者执行,导致系统元数据泄露到硬编码的远程服务器,同时从URL接收额外的有效负载。这包括一个命令执行模块,负责在从命令和控制服务器收到的受感染机器上执行系统命令,一个递归枚举不同驱动器中存在的文件的文件管理器模块,以及一个将感兴趣的文件传输到服务器的上传模块。

使用上述命令执行模块作为第二阶段有效载荷部署的钴打击加载程序,该加载程序验证主机的时区,以确认其符合巴基斯坦标准时间(PKT),否则该过程将被终止。

如果所有反分析检查成功通过,加载程序将shellcode注入名为KernelCallbackTable进程的技术将shellcode注入notepad.exe进程,恶意软件作者将源代码从一名使用在线别名Capt的研究人员于2022年4月发布的技术文章中删除。

每周技术

一种隐蔽的利用Django中间件(Middleware)留后门的方法

https://xz.aliyun.com/t/11766

Dll劫持注入从原理到白加黑漏洞利用

https://xz.aliyun.com/t/11711

记一次简单的src挖掘

https://xz.aliyun.com/t/11757

国产智能网联汽车漏洞挖掘中的几个突破点

https://data.hackinn.com/ppt/2022看雪安全开发者峰会/国产智能网联汽车漏洞挖掘中的几个突破点.pdf

每周专栏——恶意软件

1、从各类语言编写视角出发的恶意软件源码收集

https://github.com/vxunderground/MalwareSourceCode

2、从功能角度(木马、后门、小玩笑等)视角出发的恶意软件样本收集

https://github.com/Endermanch/MalwareDatabase

3、蜜罐中收集到的恶意软件

https://github.com/fabrimagic72/malware-samples

4、安卓平台的恶意软件

https://github.com/ashishb/android-malware

5、用python实现恶意软件的典型功能

https://github.com/PatrikH0lop/malware_showcase

6、恶意软件分析

https://github.com/RPISEC/Malware

7、在(过)野恶意软件收集

https://github.com/InQuest/malware-samples