20169219《网络攻防》第三周作业

Nmap使用

视频学习

Kali信息搜集之主机探测

主机探测指识别目标机器是否可用。这个探测过程中,需要得到目标是否Online等信息,由于IDS(Instruction Detection System,入侵检测系统)和IPS(Instruction Prevention System,入侵保护系统)的存在,在测试过程中还要考虑对各种保护措施的探测,如WAF等。

netenum不能绕过防火墙

fping可以把可达的不可达的主机都显示出来

使用nbtscan扫描内网,借助NetBIOS服务获取一定信息

使用ARPing探测MAC地址

netdiscover

使用dmitry获取目标详细信息。DMitry(Deepmagic Information Gathering Tool)能收集关于主机的很多信息,包括whois、tcp port等,使用非常方便。

对目标是否存在负载均衡检测,使用LBD(load balancing dector,负载平衡检测器)工具。其检测机制基于DNS解析、HTTP头(服务器和日期),从中找到服务器应答之间的差异,可以帮助发现多个IP地址映射到单个域名,并由此确定针对性的测试(如DDOS)范围。

Kali信息搜集之主机扫描

Kali信息搜集之指纹识别

Banner抓取

Banner抓取是最基础最简单的指纹识别,banner抓取是应用程序指纹识别而不是操作系统指纹识别。

很多网站会修改banner或者禁止输出banner信息。除了web服务器程序,很多ftp、smtp服务也会返回banner信息。可以使用telnet命令连接端口进行探测。如

Telnet <target-IP> <target-Port>

常规主动指纹识别

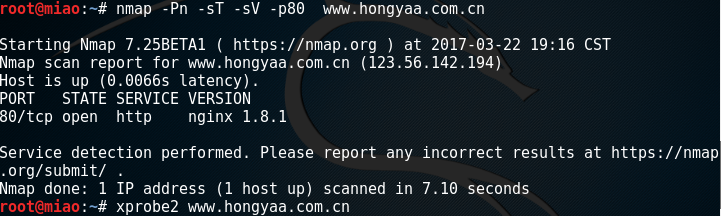

Nmap

nmap -Pn -sT -sV -p80 www.hongyaa.com.cn

xprobe2

被动指纹识别工具

p0f也是一款系统指纹识别工具,其不会向目标发送具体探测数据,只是被动的接收数据分析,一般无法被探查发现。

p0f在网络分析方面功能强大,可以用它来分析NAT、负载均衡、应用代理等。

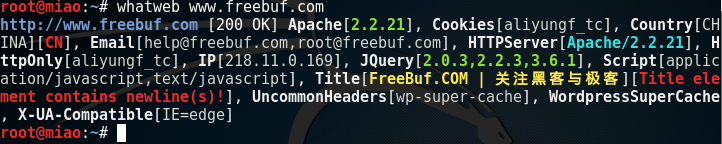

Web指纹识别工具

常规工具whatweb,

而针对具体的WEBCMS如Wordpress则可使用WPScan等工具进行CMS的指纹枚举,探知可能存在的插件、主题模板等信息。

信息搜集之协议分析

SMB针对利用工具一览

以acccheck工具为例,其可使用用户名密码字典枚举尝试与目标IP/IP列表进行IPC\(与admin\)的连接尝试。

SMTP协议分析

包括账户枚举工具smtp-user-enum与命令下邮件发送测试工具swaks

SSL协议分析

以sslscan工具为例,其可扫描服务器SSL接受的加密方式,公钥等其他信息

Wireshark,数据包分析必备工具

Wireshark(前称为著名工具Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用winPCAP作为接口,直接与网卡进行数据报文交换。

Wireshark不会对网络封包产生内容的修改,指挥反映出目前流通的封包资讯。Wireshark本身也不会送出封包至网络上。

Kali漏洞分析之OpenVAS安装

完成前期信息搜集工作之后,需要准对性的实施漏洞分析与扫描的过程,OPenVAS为kali下自带的一款综合漏洞扫描器,是一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。最初作为Nessus一个子工具,被称为GNessus。其特点是允许免费开发。

结束openvassd进程,重新启动服务,使用openvas-check-setup检查无误。

安装步骤参考文章:Kali Linux 2016.2(Rolling) 安装 OpenVAS

学习进度条

| 学习时间(新增/累计) | 博客量(新增/累计) | 重要成长 | |

|---|---|---|---|

| 目标 | 400小时 | 30篇 | |

| 第1周 | 15/15 | 1/1 | linux基础知识 |

| 第2周 | 20/35 | 2/3 | 安全工具、环境搭建 |

| 第3周 | 15/50 | 2/5 | Nma使用 |