Microsoft IIS 5.x/6.0 0DAY:解析文件名“[YYY].asp;[ZZZ].jpg/[YYY].php;[ZZZ].jpg”漏洞

漏洞描述:

当文件名为[YYY].asp;[ZZZ].jpg时,Microsoft IIS会自动以asp格式来进行解析。

而当文件名为[YYY].php;[ZZZ].jpg时,Microsoft IIS会自动以php格式来进行解析。

其中[YYY]与[ZZZ]处为可变化字符串。

影响平台:

Windows Server 2000 / 2003 / 2003 R2 (IIS 5.x / 6.0)

修补方法:

1、等待微软下月的补丁包

2、关闭图片所在目录的脚本执行权限(前提是你的某些图片没有与程序混合存放)

3、校验网站程序中所有上传图片的代码段,对形如[YYY].asp;[ZZZ].jpg的图片做拦截

备注:

对于Windows Server 2008(IIS7)以及Windows Server 2008 R2(IIS7.5) 则未受影响

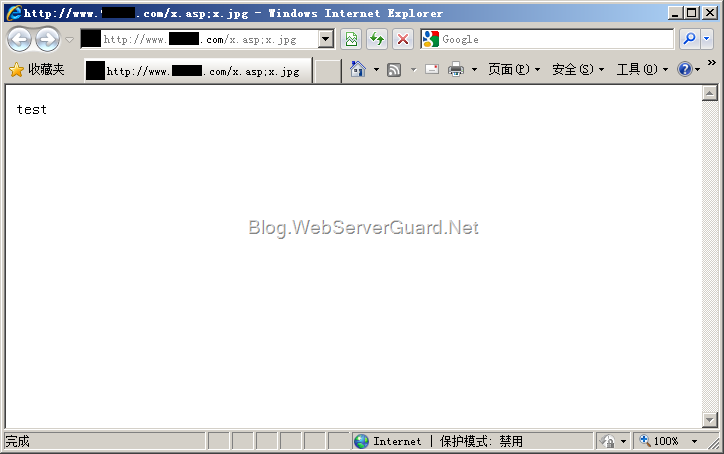

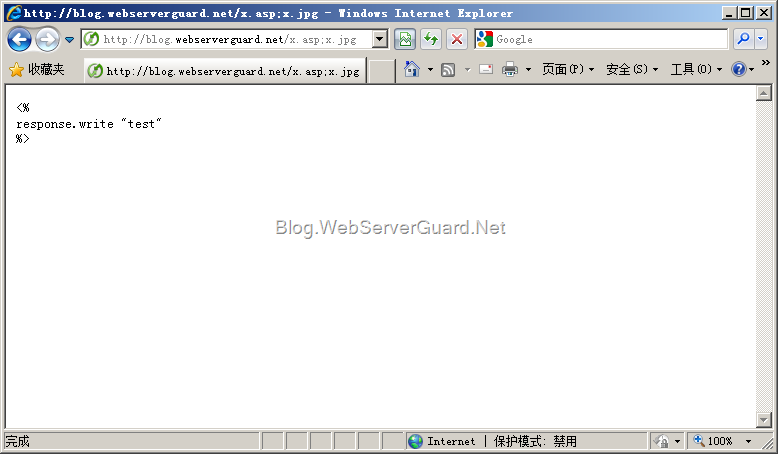

测试如下:

1、某网站运行于IIS 6.0下,测试结果:

2、运行于IIS 7.x之下的效果