Frida简单脱壳

一、Frida简单介绍

Frida是个轻量级so级别的hook框架,使用frida可以获取进程的信息(模块列表,线程列表,库导出函数),可以拦截指定函数和调用指定函数,可以注入代码,Frida的主要工作方式是将脚本注入到目标重新的进程中,而且在执行过程中可以实时看到其中的变化。

二、Frida安装使用

python安装:pip install frida pip install frida-tools

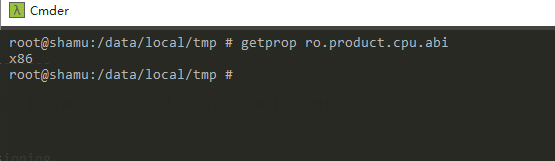

模拟器:设置-关于平板电脑-版本号处多次点击 打开开发者模式-USB调试

进入夜深模拟器安装目录/bin/进行连接:adb shell

github下载对应版本解压修改为fd:https://github.com/frida/frida/releases

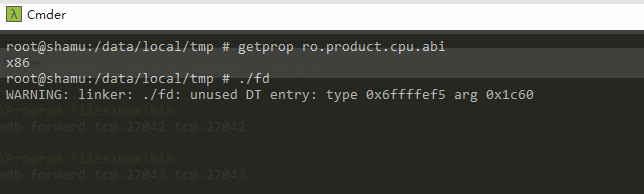

映射端口信息:(1.)adb forward tcp:27042 tcp:27042

(2).adb forward tcp:27043 tcp:27043

adb push fd /data/local/tmp/

cd /data/local/tmp

chmod 777 fd

查询是否正常:frida-ps -U

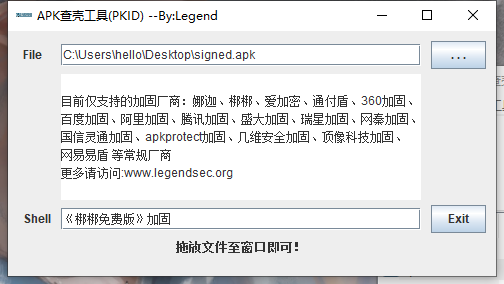

三、Frida dump脱壳

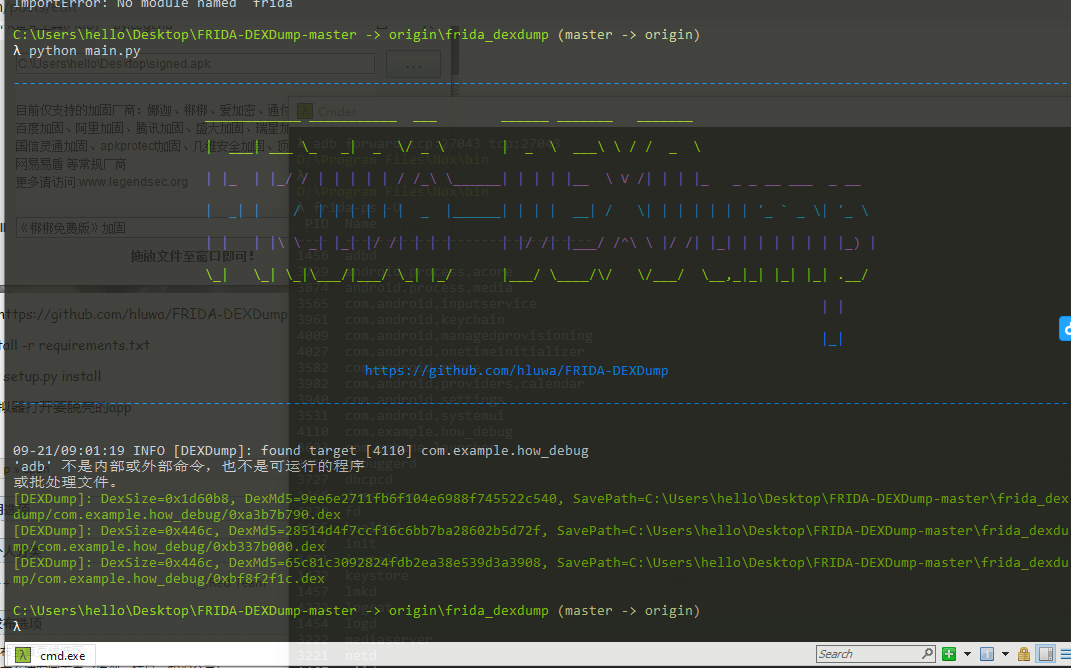

脱壳:https://github.com/hluwa/FRIDA-DEXDump

pip install -r requirements.txt

python setup.py install

夜深模拟器打开要脱壳的app运行:python main.py 闭眼三秒钟脱壳成功

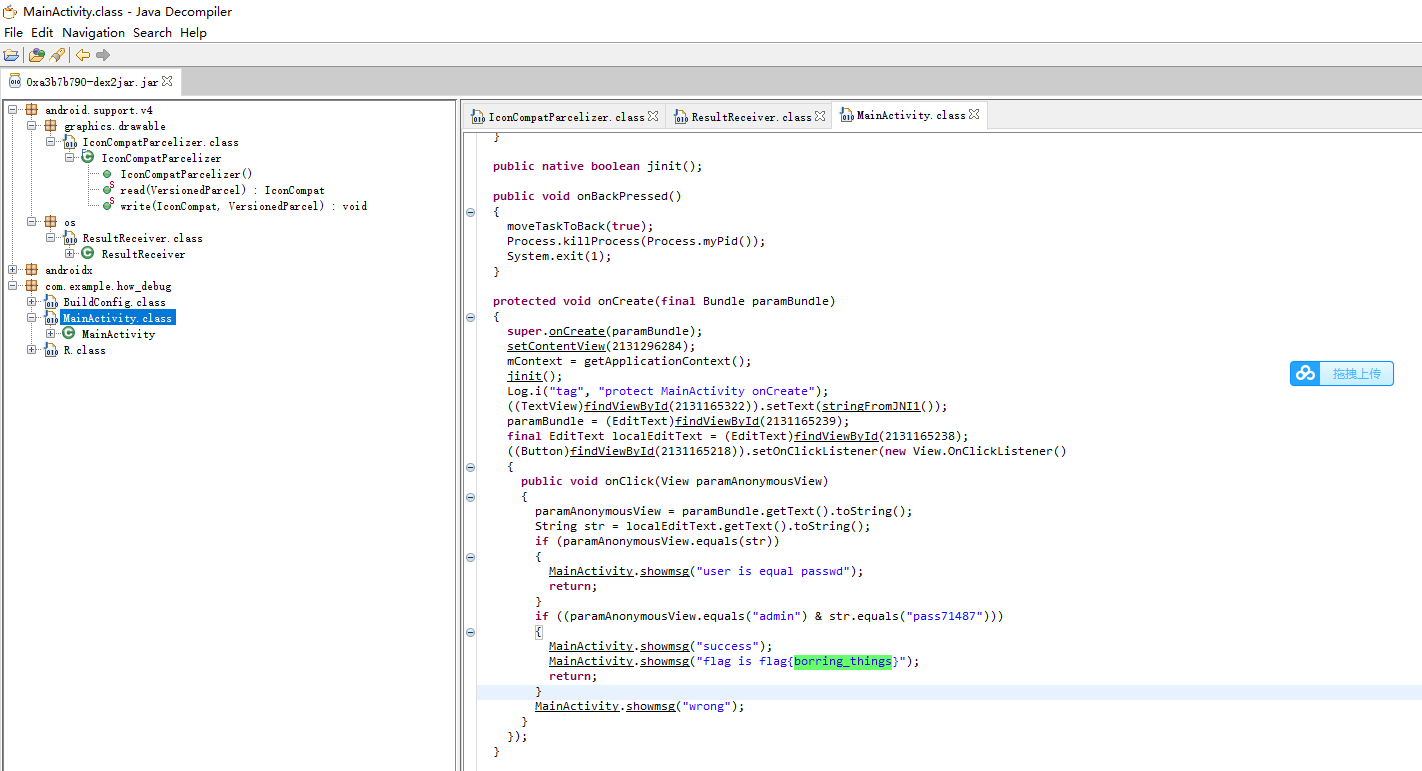

d2j-dex2jar.bat 0xa3b7b790.dex 使用该工具转为jar格式使用jd-gui.jar打开获取到flag

参考链接:

https://www.sec-in.com/article/72

https://mp.weixin.qq.com/s/GgvJwuMTJ5Idt-K4dk0pjw

本文来自博客园,作者:aoaoaoao,转载请注明原文链接:https://www.cnblogs.com/websecyw/p/13703886.html